| |

| | #1 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакер, взломавший Yahoo, может выйти под залог В понедельник, Канадский апелляционный суд сообщил о готовности пересмотреть решение относительно возможного залога для Карима Баратова, обвиняемого властями США во взломе почтовых учетных записей Yahoo. Уроженец Казахстана и гражданин Канады был арестован в марте текущего года по обвинению в несанкционированном доступе как минимум к 80 почтовым ящикам и получении вознаграждения за эти действия от российской разведки. Баратов обвиняется в сговоре с Дмитрием Докучаевым и организации взлома учетных записей Yahoo, принадлежащих российским чиновникам. В апреле судья отказал Кариму Баратову в залоге из-за высокой вероятности подозреваемого покинуть страну. Адвокат Баратова сообщил СМИ, что его подзащитный играл весьма ограниченную роль в операции, взломав всего 7 почтовых аккаунтов и получил за это вознаграждение в размере $104 на свой PayPal-кошелек. В деле о взломе учетных записей Yahoo, инициированном Министерством юстиций США, фигурирует 4 человека - Дмитрий Докучаев, Игорь Сущин, Алексей Белан и Карим Баратов. По версии американских следователей, эти люди в 2014 году получили незаконный доступ к 500 млн учетных записей Yahoo и использовали их для чтения переписки журналистов, а также российских и американских чиновников.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.06.2017)

|

| | #2 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Подлодки с ракетами Trident уязвимы к кибератакам Согласно отчету лондонской научной организации British American Security Information Council (BASIC), размещенные на подводных лодках баллистические ракеты Trident уязвимы к кибератакам. Как сообщается в документе под названием «Hacking UK Trident, A Growing Threat», подобные атаки могут повлечь за собой «катастрофические» последствия, в том числе человеческие жертвы. По мнению военных, Trident защищены от хакерских атак с помощью физической изоляции, однако ученые с этим не согласны. Во время нахождения подлодки в море при обычных обстоятельствах ракеты действительно неуязвимы к вредоносному ПО, однако оно может попасть в системы в другое время, например, при прохождении техобслуживания на военно-морской базе. На подлодках используется та же ОС Windows, что и в Министерстве внутренней безопасности США, пострадавшем от недавних атак с использованием вымогательского ПО WannaCry. Авторы отчета описывают несколько векторов атак на Trident, способных сорвать операции и поставить под угрозу человеческие жизни. Тем не менее, как отмечают исследователи, для эксплуатации уязвимостей в удаленных подсистемах подлодок потребуется много ресурсов и навыков. Trident («Трайдент») – семейство американских трехступенчатых баллистических ракет, размещаемых на подводных лодках.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.06.2017)

|

| | #3 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | У США арештували підрядника АНБ за витік секретної інформації про кібератаку РФ У США за звинуваченням у викраденні та передачі ЗМІ секретних документів заарештована співробітниця компанії, яка виконувала роботу для Агентства національної безпеки країни (АНБ) Ріаліті Лі Віннер. Про це повідомляє CNN. Згідно із федеральною скаргою, 25-річна Віннер, підрядник Pluribus International Corporation з Джорджії, звинувачується у тому, що вона винесла секретні матеріали з урядового об'єкта та передала їх журналістам. За даними джерел CNN, документ, який передала Віннер, був використаний порталом Intercept, який у понеділок опублікував секретну доповідь Агентства національної безпеки про передбачуване втручання Росії в президентські вибори в США. Доповідь АНБ від 5 травня містить детальну інформацію про спробу російських служб військової розвідки вчинити у 2016 році кібератаку на одного із постачальників програмного забезпечення для системи голосування перед президентськими виборами в США. Проте у документі не було інформації щодо того, чи зусилля хакерів увінчалися успіхом. Американський чиновник підтвердив CNN, що документ, опублікований Intercept, є справжнім та належить до секретних документів АНБ. Повідомляється, що Віннер загрожує до 10 років в'язниці за витік секретної інформації.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.06.2017)

|

| | #4 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Интернет вещей станет еще более уязвимым для кибератак Глобальная кибератака WannaCry показала, насколько уязвимы корпоративные ИТ-системы для хорошо подготовленных хакеров. При этом были атакованы защищенные системы, а совсем скоро в мире появятся десятки миллиардов устройств, многие из которых будут практически беззащитны перед злоумышленниками. Больше устройств интернета вещей – шире возможности злоумышленников По разным прогнозам через четыре года в мире будет насчитываться более 22 млрд устройств интернета вещей (ИВ), причем большинство из них будет с минимальной киберзащитой и без регулярных обновлений софта. Для хакеров ИВ представляет особый интерес, ведь даже простые DDoS-атаки становятся очень эффективными, если они осуществлены с помощью миллионов «спамящих» видеокамер, датчиков и прочих устройств интернета вещей. По мнению системного инженера компании Fortinet Дмитрия Купецкого, в ближайшем будущем ИВ-оборудование будет подвергаться все большему количеству атак. Этому есть несколько основных причин. «В современных условиях стремительно растет сама инфраструктура интернета вещей, увеличивается количество устройств, имеющих доступ к сетям общего пользования. Соответственно, вместе с этим растет число возможностей для злоумышленников, — отмечает эксперт. — При этом ИВ-устройства часто имеют ограниченные вычислительные ресурсы, устаревшее и уязвимое ПО без каких-либо средств защиты. Это облегчает процесс компрометации и взлома таких устройств. Сегодня регулирующие органы не предъявляют производителям ИВ-оборудования жестких требований по обеспечению функций информационной безопасности. В итоге образуется сочетание очень широкого распространения интернета вещей, высокой уязвимости устройств и отсутствия четко регламентированных требований к их киберзащите. Не удивительно, что интернет вещей является привлекательным направлением для кибератак. При этом потенциально эти атаки уже в ближайшем будущем могут быть очень масштабными и разрушительными». Как защитить устройства интернета вещей Первый пример масштабной успешной DDoS-атаки с помощью ИВ датирован 2016 г., когда злоумышленникам удалось получить доступ к камерам наблюдения, детским мониторам и другим бытовым устройствам. Затем последовала DDoS-атака, которая на несколько часов блокировала доступ к крупным интернет-ресурсам, например, Twitter, Netflix и Facebook. На многих ИВ-устройствах даже не были сменены заводские пароли, что позволило злоумышленникам быстро перехватить управление и создать огромную бот-сеть. К счастью, атака не затронула объекты критической инфраструктуры, такие как коммунальные сети или больницы. Но пример WannaCry показал, что это возможно. К тому же в пространстве интернета вещей появляются системы, отвечающие за физическую безопасность людей, например, автомобили-роботы, которых через три года на дорогах будет около 10 млн. Разумеется, автомобили будут защищены от кибератак, но злоумышленники наверняка будут искать уязвимости подключенных авто. Если киберпреступникам удастся успешно осуществить несколько масштабных атак, доверие к ИВ может снизиться, что замедлит переход к новым более эффективным технологиям. Поэтому компании – разработчики систем киберзащиты, такие как Fortinet, уже сейчас создают инструменты обеспечения информационной безопасности интернета вещей.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.06.2017)

|

| | #5 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | В США начался процесс над латвийским хакером В американском городе Индианаполис предстал перед судом гражданин Латвии Петерис Сахуровс, входивший до недавнего времени в пятерку наиболее разыскиваемых ФБР киберпреступников (за информацию, способствующую его аресту, была назначена награда в 50 тысяч долларов). Сахуровс обвиняется в незаконном проникновении в компьютеры пользователей и создании масштабной схемы кибермошенничества. Вместе с сообщниками он учредил фиктивную маркетинговую компанию, приобретавшую на легитимных вебсайтах пространство для размещения баннеров сети американских отелей. После покупки мошенники изменяли код баннеров, вследствие чего компьютеры пользователей, нажимавших на ссылки, инфицировались вредоносным ПО, замедлявшим, а иногда и блокировавшим работу устройств бесчисленными всплывающими окнами. Окна «добросовестно» уведомляли о заражении и настоятельно советовали пользователю за скромную сумму приобрести «антивирус», который решит проблему. В случае оплаты киберпреступники удаляли свое же вредоносное ПО, имитируя эффективность «антивируса». По оценкам Министерства юстиции США, эта мошенническая схема принесла Сахуровсу и его сообщникам более 2 миллионов долларов. По обращению ФБР США Петериса Сахуровса арестовали в Латвии еще в 2011 году. Однако он был выпущен под залог до суда и сумел покинуть страну. Повторно он был арестован в 2016 году в Польше и экстрадирован в США. |

| |  |

| | #6 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Фишинговый сайт PayPal запрашивал у пользователей селфи с паспортом Исследователи из PhishMe сообщили о новой фишинговой кампании против пользователей PayPal. Злоумышленники заманивали потенциальных жертв на взломанный сайт с поддельной страницей авторизации PayPal и выманивали у них учетные данные для online-банкинга и данные банковских карт. Примечательно, сайт также запрашивал у жертв селфи с удостоверением личности в руках. Мошенники заманивали пользователей на поддельные страницы PayPal с помощью спам-писем. Сами страницы были размещены на взломанном новозеландском сайте под управлением WordPress. Киберпреступники не осуществили подмену ссылки в адресной строке браузера (спуфинг URL), поэтому внимательные пользователи могли заметить неправильный адрес. Однако те, кто попался на удочку, предоставляли не только свою платежную информацию, но и данные удостоверения личности. По мнению Криса Симса (Chris Sims) из PhishMe, мошенники использовали эти сведения для создания криптовалютного кошелька для дальнейшего отмывания похищенных средств. Процесс загрузки селфи весьма необычен. Вместо того, чтобы с помощью WebRTC или Flash получить доступ к web-камере на устройстве пользователя, сделать снимок и автоматически загрузить его в поддельную форму авторизации, киберпреступники просили пользователя самого загрузить фото с компьютера. Такой процесс довольно продолжительный и давал жертве время на то, чтобы до***аться о мошенничестве. Как бы то ни было, но даже самые ловкие мошенники допускают ошибки. Загруженные фотографии не сохранялись на сервере, а отправлялись на адрес oxigene[.]007@yandex[.]com. Как показывает поиск в Skype, адрес зарегистрирован за неким najat zou из Мансака (Франция). Вышеописанный случай является не первым, когда киберпреступники требуют от жертв фото с паспортом. В октябре прошлого года эксперты McAfee Labs сообщили о варианте банковского Android-трояна Acecard, запрашивающего у пользователя в рамках «трехэтапной аутентификации» фотографию с удостоверением личности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.06.2017)

|

| | #7 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В США инженер осужден за взлом системы сбора показаний счетчиков Суд в США вынес обвинительный приговор в отношении 42-летнего инженера Эдама Флэнегана (Adam Flanagan), взломавшего систему дистанционного сбора и учета показаний водосчетчиков, находившейся в ведении его бывшего работодателя. Суд приговорил мужчину к лишению свободы сроком на 12 месяцев и 1 день. Флэнеган был задержан 22 ноября 2016 года, днем позже арестован. 7 марта нынешнего года инженер признал себя виновным в несанкционированном доступе к защищенному компьютеру и нанесении ущерба. Согласно пресс-релизу Минюста США, Эдам Флэнеган являлся сотрудником компании, специализировавшейся на производстве оборудования для удаленного сбора показаний коммунальных счетчиков. После того, как Флэнеган был уволен из компании, он взломал компьютерную систему своего бывшего нанимателя и отключил систему дистанционного сбора показаний водосчетчиков. В результате сотрудникам местных служб водоснабжения пришлось вручную собирать данные счетчиков, а бывший работодатель обиженного инженера потратил немалое количество времени на определение проблемы и поиск способов ее решения.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.06.2017)

|

| | #8 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Совет ЕС: Евросоюз может ответить санкциями на кибератаки Министры иностранных дел Евросоюза в ходе заседания Совета ЕС в Люксембурге договорились разработать "специальный инструментарий кибердипломатии" в качестве ответных мер на широкомасштабные кибернетические атаки. "Дипломатический ответ ЕС на вредоносную кибернетическую деятельность будет включать полный спектр действий в рамках единой внешней политики и политики в области безопасности, включая, если необходимо, ограничительные меры. Общий ответ ЕС на кибернетические атаки должен быть пропорциональным по своим масштабам, продолжительности, интенсивности, сложности и влиянию на кибернетическую среду", - сказано в заявлении Совета ЕС. В то же время в документе отмечается, что Евросоюз "привержен разрешению любых международных споров и конфликтов в кибернетической среде мирными средствами", и все его действия "должны способствовать продвижению киберстабильности и кибербезопасности".

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.06.2017)

|

| | #9 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Фахівці з ФБР розповіли подробиці атаки російських хакерів на “Прикарпаттяобленерго”  Західні фахівці з комп'ютерної безпеки, завершивши розслідування атак на українські енергомережі, прийшли до висновку, що Росія використовує Україну як полігон для комп'ютерних атак на життєво важливі об'єкти інфраструктури Рік тому, коли з’явились перші чутки про те, що зникнення електрики в Україні є наслідками російських кібератак, ці повідомлення сприймались із видимим скепсисом. Падіння електромереж, які були регулярним явищем в період початків незалежності, і до кінця не зникли в наступні роки, далеко легше було пов’язати з технічними проблемами, форс-мажором у вигляді білок, птахів чи погано обрізаних гілок дерев, чи й бажанням диспетчерів зекономити потужність, аніж зі спланованими акціями російських хакерів. Повірити в те, що хтось атакував сервери Центрвиборчкому чи банків, було легко, а в спрямовану атаку, приміром, на “Прикарпаттяобленерго” чомусь вірилось погано. Проте коли розслідувати проблеми з електромережею прибули команди американських фахівців – як із приватних компаній, що спеціалізуються у сфері кібербезпеки, так і з урядових структур, в тому числі ФБР, стало зрозуміло, що злами, схоже, таки були. А потім вся історія якось сама по собі розсмокталась. Себто Київобленерго, “Прикарпаттяобленрего” та інші компанії, що постраждали від атак хакерів, декілька разів на це поскаржились, президент України теж час від часу на***ує, скільки українських компаній зазнали атак російських хакерів – і на тому все. Натомість результати розслідувань західних фахівців зараз зявляються у вигляді майже що літературних трилерів на ресурсах на кшталт Wired – культового журналу для гіків. Відомою стала схема атаки російських хакерів – спочатку вони потрапляли в комп’ютерні системи енергокомпаній за допомогою віруса-троянця BlackEnergy, потім, отримавши контроль над максимумом машин та обладнання, розпочинали активну фазу атаки – відключення всього можливого обладнання, стирання прошивок на конверторах між серійними портами та сучасною езернет-мережею, за допомогою яких йшла комунікація зі старим обладнанням, після чого у діло вступав KillDisk – гидотний шматок коду для швидкого “забивання” нулями критично важливих частин на жорстких дисках. Після успішного завершення подібної атаки для “оживлення” енергорозподільчої системи потрібен значний час і чималі ресурси. Така схема, за неперевіреними даними, була відпрацьована не тільки на енергетичних компаніях, але і проти “Укрзалізниці” та багатьох інших крупних українських компаній. А причини, чому США направили на розслідування цих інцидентів кращих фахівців з комп’ютерної безпеки – як із державного, так і з приватного сектору, була проста. Троянець BlackEnergy періодично відловлюють на комп’ютерах енергогенеруючих та енергорозподільчих компаній США. Після аналізу цих атак середовище західних фахівців з кібербезпеки, далеке від реалій українсько-російських стосунків, зробило простий і загалом логічний висновок – Росія, окрім всього решту, використовує Україну як полігон для відпрацювання кібернетичних атак на комерційні компанії, і, саме головне, на критичні об’єкти інфраструктури. Більше того, з точки зору фахівців, Україна відбулась відносно малою кров’ю, оскільки відверто застаріле обладнання давало можливість українським операторам деактивувати електронні системи і вирішувати проблеми на рівні заліза, буквально вручну перекидаючи рубильники і запускаючи розподільні щити та трансформатори. У випадку подібної атаки на інфраструктуру США протидіяти їй і нейтралізувати наслідки було б на порядок важче, вважають західні фахівці з безпеки. Одного разу нинішній керівник Держдепу США Рекс Тіллерсон на прес-конференції задав сакраментальне питання: “Чому американських платників податків повинна цікавити Україна?”. Історія з хакерськими атаками на нашу енергетичну інфраструктуру, здається, дає чітку і предметну відповідь на це питання. Рік тому Росія ламала “Прикарпаттяобленерго”. Півроку тому вона ламала сервери Демократичної партії США. Якщо вдавати, що нічого не відбувається, через рік-два Дональд Трамп може з’ясувати, що його валізка із червоною кнопкою – це просто валізка. Із купкою зіпсованих радіодеталей всередині. На***аємо як це було: 23 грудня о 15:30 мешканці Івано-Франківська готувалися до завершення робочого дня і прямували додому холодними зимовими вулицями. Оператори місцевого «Прикарпаттяобленерго», яке постачає електрикою весь регіон, закінчували зміну. Але поки один з працівників упорядковував папери на своєму столі, курсор його мишки раптом почав самостійно переміщатися по екрану. Він побачив як курсор попрямував прямо до іконки програми, яка контролює автоматичні рубильники обласних підстанцій, клікнув, відкрив вікно управління рубильниками і вимкнув підстанцію. Вискочило діалогове вікно з проханням підтвердити дію, а оператор продовжував ошелешено дивитися на те, як курсор кликав на кнопку підтвердження. Він знав, що десь за межами міста тисячі жителів залишилися без світла та опалення. Оператор схопився за мишку і відчайдушно спробував повернути контроль над курсором, але той не реагував. Коли курсор попрямував до наступного перемикача, машина раптово розлогінила користувача і викинула з панелі управління. І хоча оператор намагався увійти назад в свій профіль, атакуючі поміняли його пароль, щоб не допустити авторизації. Все, що він міг робити – це безпорадно спостерігати за тим, як примари всередині екрану вимикали один рубильник за іншим, відключивши в загальній сумі близько 30 підстанцій. Але хакери не зупинилися і на цьому. Паралельно вони атакували ще два розподільних центри, відключивши практично вдвічі більше підстанцій, залишивши 230 000 жителів в темноті. А на додачу ще й відключили два запасних джерела електрики двох з трьох розподільних центрів, залишивши самих операторів без світла.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 22.06.2017 в 11:12. |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.06.2017)

|

| | #10 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | WannaCry напомнил о себе Зловред WannaCry, атаки которого в мае привели к инфицированию сотен тысяч компьютеров во всем мире, напомнил о себе серией новых инцидентов. Так, полиция австралийского штата Виктория сообщила об инфицировании шифровальщиком 55 камер контроля дорожного движения. С еще более серьезными проблемами столкнулся известный автопроизводитель Honda Motor. Компания вынуждена была на один день остановить конвейер своего завода в японском городе Саяма. Агентство Reuters сообщает, что завод, производящий модели Accord, Odyssey и Step Wagon, был остановлен после того, как зловред WannaCry обнаружился в сетях нескольких подразделений компании как в самой Японии, так и в США, Китае и Европе. Тем не менее, компания подчеркивает, что производственные процессы не были блокированы вредоносным ПО, а остановка конвейера стала превентивной мерой. Завод в Саяме возобновил свою работу уже на следующий день. Можно вспомнить, что в мае атака WannaCry привела к временной остановке предприятий другого крупного автопроизводителя - Renault-Nissan Alliance. |

| |  |

| | #11 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Парламент Британии подтвердил кибератаку на свои системы Парламент Великобритании выпустил заявление, в котором подтвердил, что его компьютерные системы были атакованы в результате кибератаки. «Мы обнаружили несанкционированные попытки доступа к учетным записям пользователей парламентских сетей и проводим расследование этого продолжающегося инцидента, тесно сотрудничая с национальным центром кибербезопасности», — говорится в сообщении. В парламенте подчеркнули, что у них существуют надежные меры для защиты всех учетных записей и систем. При этом в качестве мер предосторожности парламент временно ограничил дистанционный доступ к своей сети. Ранее член палаты лордов Кристофер Реннард сообщил, что в работе электронной почты парламента Великобритании произошел сбой из-за кибератаки. Представитель британского национального центра кибербезопасности в своем заявлении отметил, что они «в курсе инцидента и работают вместе со службами кибербезопасности парламента» для решения проблемы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #12 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Арестованы хакеры, атаковавшие Microsoft в начале года Сотрудники британских правоохранительных органов арестовали двоих человек, подозреваемых в причастности к международной хакерской группировке, взломавшей сети компании Microsoft. 22-летний житель Линкольншира и 25-летний житель Бракнелла были задержаны в четверг, 22 июня. Первому подозреваемому предъявлены обвинения в получении несанкционированного доступа к компьютеру, а второму – в преступлении, совершенном с использованием компьютера. Арестованные являются членами международной киберпреступной организации, и аналогичные расследования проводятся также в других странах при участии ФБР, Европола, Национального агентства по борьбе с преступностью Великобритании и специалистов Microsoft. В настоящее время расследование находится на начальной стадии, и оба подозреваемых пребывают в предварительном заключении. Кибератака на Microsoft имела место в январе-марте 2017 года. По словам представителей компании, хакерам не удалось заполучить данные пользователей, однако эксперты все еще исследуют затронутую атакой часть сети.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(27.06.2017)

, gydrokolbasa

(25.06.2017)

|

| | #13 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | На взлом «самой безопасной» Windows 10 S ушло всего три часа Когда компания Microsoft анонсировала операционную систему Windows 10 S, от ее представителей звучали очень смелые заявления по поводу безопасности новой платформы. О невозможности взлома Windows 10 S сообщалось еще ни раз, особенно после атаки вируса WannaCry. Однако специалистам издания ZDNet, вместе с исследователем в области безопасности Мэтью Хайкий, удалось доказать обратное. Результатом их совместной деятельности стал взлом Windows 10 S всего за три часа. Именно столько времени специалистам потребовалось на обход всех защитных механизмов Microsoft. Хайкий и команда ZDNet достаточно сильно удивились, что взломать Windows 10 S оказалось так просто. Подобраться к ОС удалось за счет использования макросов Word. Хайкий использовал вредоносный документ Word, содержащий в себе определенные макросы. Они позволили ему провести инъекцию DLL-библиотек и обойти ограничения магазина путем внедрения кода в существующие авторизованные процессы операционной системы. В этом случае Word запускался с правами администратора через Диспетчер задач. В результате, взломщики смогли получить доступ к системе с администраторскими правами. Они инсталлировали в Windows 10 S софт Metapoilt и смогли удаленно делать с системой все, что душа пожелает.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(27.06.2017)

|

| | #14 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакерская атака на Украину: в полицию поступило около 200 обращений В полиции назвали количество обращений в связи с вмешательством в работу компьютеров В ходе хакерской атаки на Украину в полицию поступило около 200 обращений о вмешательстве в работу компьютерных систем. Об этом в Facebook сообщил спикер Национальной полиции Украины Ярослав Тракало. "По состоянию на 18:00 таких обращений только на линию call-центра киберполиции поступило уже около 200", - сообщил Тракало. Напомним, ранее киберполиция назвала способы нейтрализации вирусной атаки. В случае выявления нарушений в работе компьютеров нужно немедленно отсоединить их от сетей (как сети Интернет, так и внутренней сети), а с целью предотвращения случаев несанкционированного вмешательства в работу установить патчи с официального ресурса Microsoft. Кроме того, необходимо проверить наличие антивирусного программного обеспечения на компьютерах и актуальность базы сигнатур. Пользователям советуют внимательно относиться ко всей электронной корреспонденции, не загружать и не открывать приложения в письмах, которые присланные из неизвестных адресов. Также рекомендуется сделать резервные копии всех критически важных данных.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

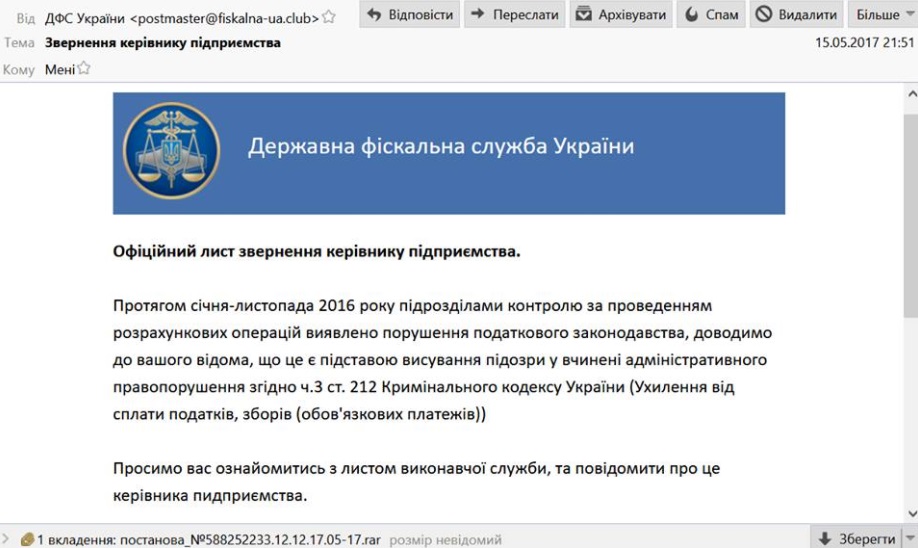

| | #15 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Стало известно, как приводится в действие вирус-вымогатель Вирус-вымогатель, который заблокировал множество сайтов и информационных порталов в Украине, активизируется с помощью ссылки, которая присылается на почту из неизвестного адреса. По словам работников банковского сектора, им на почту приблизительно за час до оповещения из НБУ приходили письма от неизвестного адресата с "левыми" ссылками.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #16 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакерская атака на Украину осуществлялась через программу M.E.doc Данное программное обеспечение имеет встроенную функцию обновления  Хакерская атака на Украину осуществлялась через программу для отчетности и документооборота M.E.doc. Об этом говорится в сообщении Департамента Киберполиции Национальной полиции Украины в Facebook. "На данный момент достоверно известно, что вирусная атака на украинские компании возникла из-за программы "M.E.doc." (Программное обеспечение для отчетности и документооборота)", - сообщили в киберполиции. Также известно, что данное программное обеспечение имеет встроенную функцию обновления, а хакерская атака началась после сегодняшнего обновления в 10:30, размер которого составил примерно 333 кб.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #17 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

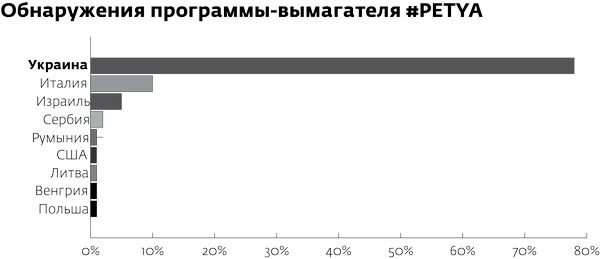

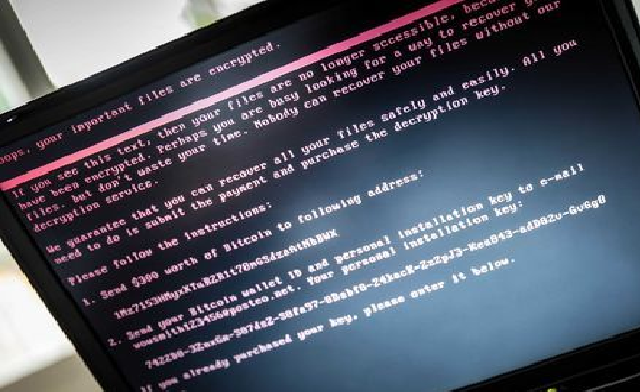

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Компании со всего мира сообщают об атаке вируса-вымогателя Petya Специалисты полагают, что вредоносная программа использует те же уязвимости, что и вирус Wannacry, выведший из строя тысячи серверов по всему миру в прошлом месяце Компании многих стран мира сообщают об атаке вируса-вымогателя. В числе пострадавших в результате кибератаки - британское рекламное агентство WPP, его IT-системы вышли из строя, передает BBC. В Британии расследованием очередного нападения хакеров занимается Национальное агентство по борьбе с преступностью. Сообщается, что больше всех пострадали украинские компании - вирус заразил компьютеры нескольких министерств, энергетических компаний и банков, СМИ, сотовых операторов, крупной сети заправок, киевского аэропорта Борисполь и киевского метро. Эксперты полагают, что вредоносная программа использует те же уязвимости, что и вирус Wannacry, выведший из строя тысячи серверов по всему миру в прошлом месяце. Читайте также: Кибератака на аэропорт "Борисполь": Пассажиров информируют в ручном режиме "Похоже, что это разновидность вредоносного программного обеспечения, которое появилось в прошлом году", - считает специалист в области компьютерной безопасности профессор Алан Вудворд. Представитель фирмы Recorded Future, специализирующейся на компьютерной безопасности, рассказал Би-би-си, что за последние 12 месяцев на многих форумах видел вредоносную программу, выставленную на продажу. "На форумах за нее просят всего 28 долларов США, - сказал Андрей Барисевич. - Но мы не знаем, используется ли последняя известная версия программы или ее новая разновидность". По мнению Барисевича, атаки не прекратятся, потому что киберпреступники считают этот бизнес очень прибыльным. "Южнокорейская хостинговая компания заплатила миллион долларов, чтобы восстановить данные, - сказал он. - Это огромная мотивация, это самое большое вознаграждение, которое могли бы предложить киберпреступнику". В России масштабной хакерской атаке подверглись сервера "Роснефти" и "Башнефти", металлургическая компания Evraz и несколько компаний поменьше. Об атаке на свои ресурсы сообщили и некоторые зарубежные компании, в том числе датская A.P. Moller-Maersk, занимающаяся морскими грузоперевозками, испанское представительство одной из крупнейших в мире юридических компаний DLA Piper и пищевой гигант Mondelez. В числе пострадавших также французская компания строительных материалов St Gobain и неназванная норвежская компания - ее сообщение цитируют спецслужбы. Telegram-канал "Сайберсекьюрити" утверждает, что компьютерные системы "Роснефти" атаковал не WannaCry, а его клон - вирус-вымогатель Petya.A, который шифрует содержимое жесткого диска и требует денег за расшифровку. В "Лаборатории Касперского" однако считают, что для новой кибератаки использовался не "Петя", а некий другой, новый вирус, который специалисты сейчас изучают. Аналогичного мнения придерживаются и в компании Dr.Web - ее специалисты убеждены, что новый вирус распространяется самостоятельно.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #18 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Киберполиция: Заражение вирусом Petya произошло через систему электронного документооборота M.E.doc Вирусная атака на украинские компании 27 июня началась из-за обновлений программы электронного документооборота M.E.doc. Об этом сообщил в Facebook департамент киберполиции Национальной полиции Украины. Программное обеспечение имеет встроенную функцию обновления, которая периодически обращается к серверу. Очередное обновление произошло в 10.30, выяснили специалисты департамента. Загрузка активировала вирус, утверждают в Нацполиции. "В дальнейшем вредоносное программное обеспечение распространялось с помощью уязвимости в протоколе Samba (также использовалась во время атак WannaCry)", – сказано в сообщении. Киберполиция рекомендует пользователям не применять обновления, которые предлагает программное обеспечение M.E.doc при запуске.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #19 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | СБУ рассказала, что надо установить, чтобы вирус не заразил компьютер Служба безопасности Украины в связи с хакерской атакой подготовила рекомендации по защите компьютеров от вируса-вымогателя Petya.A. Данная хакерская атака распространилась на весь мир. Как отмечает в Facebook пресс-центр СБ Украины, подавляющее большинство заражений операционных систем происходило через открытие вредоносных приложений (документов Word, PDF-файлов), которые были направлены на электронные адреса многих коммерческих и государственных структур. Хакерская атака, основной целью которой было распространение шифровальщика файлов Petya.A, использовала сетевую уязвимость MS17-010. В результате на инфицированную машину устанавливался набор скриптов, используемых злоумышленниками для запуска упомянутого шифровальщика файлов. Вирус атакует компьютеры под управлением ОС Microsoft Windows путем шифрования файлов пользователя, после чего выводит сообщение о преобразовании файлов с предложением произвести оплату ключа дешифровки в биткойнах в эквиваленте $300 для разблокировки данных. На сегодня зашифрованные данные расшифровке не подлежат. Спецслужба подготовила специальные рекомендации: Читайте также: Вирус-вымогатель после Украины перекинулся на Испанию и Индию 1. Если компьютер включен и работает нормально, но вы подозреваете, что он может быть заражен, ни в коем случае не перезагружайте его (если ПК уже пострадал, тоже не перезагружайте его): вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере. 2. Сохраните все ценные файлы на отдельный не подключенный к компьютеру носитель, а в идеале сделайте резервную копию, в том числе операционной системы. 3. Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C:Windowsperfc.dat. 4. В зависимости от версии ОС Windows нужно установить патч с ресурса: — для Windows XP; — для Windows Vista 32 bit; — для Windows Vista 64 bit; — для Windows 7 32 bit; — для Windows 7 64 bit; — для Windows 8 32 bit; — для Windows 8 64 bit; — для Windows 10 32 bit; — для Windows 10 64 bit. Найти ссылки на загрузку соответствующих патчей для других (менее распространенных и серверных версий) OC Windows можно по этому адресу. 5. Убедиться, что на всех компьютерных системах антивирусное программное обеспечение функционирует должным образом и использует актуальные базы вирусных сигнатур. При необходимости установить и обновить антивирусное программное обеспечение. 6. Для уменьшения риска заражения следует внимательно относиться ко всей электронной корреспонденции, не загружать и не открывать приложения в письмах, присланных с неизвестных адресов. В случае получения письма с известного адреса, который вызывает подозрение относительно его содержания, нужно связаться с отправителем и подтвердить факт отправки письма. 7. Сделать резервные копии всех критически важных данных. Довести до работников структурных подразделений указанную информацию и рекомендации, не допускать работников к работе с компьютерами, на которых не установлены указанные патчи, независимо от подключения к локальной или глобальной сети. Дополнительно к указанным рекомендациям можно воспользоваться рекомендациями антивирусных компаний: a) Загрузите утилиту Eset LogCollector. b) Запустите ее и убедитесь в том, что были установлены все галочки в окне «Артефакты для сбора». c) Во вкладке «Режим сбора журналов Eset» установите «Исходный двоичный код с диска». d) Нажмите на кнопку «Собрать». e) Отправьте архив с журналами. Если пострадавший ПК включен и еще не выключался, перейдите к выполнению п. 3 для сбора информации, которая поможет написать декодер, и п. 4 для лечения системы. Читайте также: Новое происшествие в Чернобыле: вирусная атака поразила сайт и серверы ЧАЭС С уже пораженного ПК (который не загружается) нужно собрать MBR для дальнейшего анализа. Собрать его можно по следующей инструкции: a) Загружайте с ESET SysRescue Live CD или USB (создание в описано в п. 3) b) Согласитесь с лицензией на пользование c) Нажмите CTRL + ALT + T (откроется терминал) d) Напишите команду «parted -l» (без кавычек, маленькая буква «L») и нажмите <enter> e) Смотрите список дисков и идентифицируйте пораженный ПК (должен быть один из /dev/sda) f) Напишите команду «dd if=/dev/sda of=/home/eset/petya.img bs=4096 count=256» без кавычек, вместо «/dev/sda» используйте диск, который определили в предыдущем шаге, и нажмите <enter> (файл /home/eset/petya.img будет создан) g) Подключите флеш-накопитель и скопируйте файл /home/eset/petya.img h) Компьютер можно выключить.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #20 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Как максимально уберечься от вирусной атаки и последствий заражения В качестве советчика выступила фейсбук страница СБУ. Рекомендації щодо захисту комп’ютерів від кібератаки вірусу-вимагача (оновлено, станом на 21.00) За даними СБУ, інфікування операційних систем переважно відбувалося через відкриття шкідливих додатків (документів Word, PDF-файлів), які були надіслані на електронні адреси багатьох комерційних та державних структур. Атака, основною метою якої було розповсюдження шифрувальника файлів Petya.A, використовувала мережеву вразливість MS17-010, внаслідок експлуатації якої на інфіковану машину встановлювався набір скриптів, що використовували зловмисники для запуску з***аного шифрувальника файлів. Вірус атакує комп'ютери під управлінням ОС Microsoft Windows шляхом шифрування файлів користувача, після чого виводить повідомлення про перетворення файлів з пропозицією здійснити оплату ключа дешифрування у біткоїнах в еквіваленті суми $300 для розблокування даних. На сьогодні зашифровані дані, на жаль, розшифруванню не підлягають. Триває робота над можливістю дешифрування зашифрованих даних. Рекомендації: Якщо комп’ютер включений і працює нормально, але ви підозрюєте, що він може бути заражений, ні в якому разі не перезавантажуйте його (якщо ПК вже постраждав – також не перезавантажуйте його) – вірус спрацьовує при перезавантаженні і зашифровує всі файли, які містяться на комп’ютері. Збережіть всі файли, які найбільш цінні, на окремий не підключений до комп’ютера носій, а в ідеалі – резервну копію разом з операційною системою. Для ідентифікації шифрувальника файлів необхідно завершити всі локальні задачі та перевірити наявність наступного файлу : C:\Windows\perfc.dat Залежно від версії ОС Windows встановити патч з ресурсу: https://technet.microsoft.com/…/libr.../ms17-010.aspx, а саме: - для Windows XP - http://download.windowsupdate.com/…/...kb4012598-x86… - для Windows Vista 32 bit - http://download.windowsupdate.com/…/...-kb4012598-x8… -для Windows Vista 64 bit - http://download.windowsupdate.com/…/...-kb4012598-x6… - для Windows 7 32 bit - http://download.windowsupdate.com/…/...-kb4012212-x8… - для Windows 7 64 bit - http://download.windowsupdate.com/…/...-kb4012212-x6… - для Windows 8 32 bit - http://download.windowsupdate.com/…/...t-kb4012598-x… - для Windows 8 64 bit - http://download.windowsupdate.com/…/...t-kb4012598-x… - для Windows 10 32 bit - http://download.windowsupdate.com/…/...0-kb4012606-x… - для Windows 10 64 bit - http://download.windowsupdate.com/…/...0-kb4012606-x… Знайти посилання на завантаження відповідних патчів для інших (менш розповсюджених та серверних версій) OC Windows можна за адресою: https://technet.microsoft.com/…/libr.../ms17-010.aspx 5. Переконатися, що на всіх комп'ютерних системах встановлене антивірусне програмне забезпечення функціонує належним чином та використовує актуальні бази вірусних сигнатур. За необхідністю встановити та оновити антивірусне програмне забезпечення. 6. Для зменшення ризику зараження, слід уважно відноситися до всієї електронної кореспонденції, не завантажувати та не відкривати додатки у листах, які надіслані з невідомих адрес. У випадку отримання листа з відомої адреси, який викликає підозру щодо його вмісту — зв’язатися із відправником та підтвердити факт відправки листа. 7. Зробити резервні копії усіх критично важливих даних. Довести до працівників структурних підрозділів зазначену інформацію та рекомендації, не допускати працівників до роботи із комп’ютерами, на яких не встановлено вказані патчі, незалежно від факту підключення до локальної чи глобальної мереж. Слід ззначити, що існує можливість спробувати відновити доступ до заблокованого зазначеним вірусом комп’ютера з ОС Windows. Оскільки зазначене ШПЗ вносить зміни до МBR запису із-за чого замість завантаження операційної системи користувачу показується вікно з текстом про шифрування файлів. Ця проблема вирішується відновленням MBR запису. Для цього існують спеціальні утиліти. Можна використати для цього утиліту «Boot-Repair». Інструкція https://help.ubuntu.com/community/Boot-Repair Потрібно завантажити ISO образ «Boot-repair» https://sourceforge.net/p/boot-repair-cd/home/Home/ Потім за допомогою однієї з вказаних в інструкції утиліт створюємо Live-USB (можна використовувати Universal USB Installer). Завантажитись зі створеної Live-USB та далі слідувати інструкції з відновлення MBR запису. Після цього Windows завантажується нормально. Але більшість файлів з розширеннями doc, dox, pdf, і т.д. будуть зашифровані. Для їх розшифрування потрібно чекати поки буде розроблено дешифратор, радимо завантажити потрібні зашифровані файли на USB-носій або диск для подальшого їх розшифрування та перевстановити операційну систему. З досвіду СБУ, в окремих випадках відновити втрачену інформацію можна за допомогою програми ShadowExplorer, але це стане можливим лише тоді, коли в операційній системі працює служба VSS (Volume Shadow Copy Service), яка створює резервні копії інформації з комп’ютера. Відновлення відбувається не шляхом розшифрування інформації, а за допомогою резервних копій. Додатково до зазначених рекомендацій можна скористатися рекомендаціями антивірусних компаній: І. https://eset.ua/ua/news/view/507/-Eset-Guidelines a). Завантажте утиліту Eset LogCollector: http://eset.ua/ua/download/ b). Запустіть і переконайтеся в тому, що були встановлені усі галочки у вікні "Артефакти для збору". c). У вкладці "Режим збору журналів Eset" встановіть: Вихідний двоїчний код з диску. d). Натиснить на кнопку: Зібрати. e). Надішліть архів з журналами. Якщо постраждалий ПК включений та ще не виключався необхідно зробити таке: Із вже ураженого ПК (який не завантажується) потрібно зібрати MBR для подальшого аналізу. Зібрати його можливо за наступною інструкцією: a). Завантажуйте з ESET SysRescue Live CD або USB (створення в описано в п.3) b). Погодьтесь з ліцензією на користування c). Натисніть CTRL+ALT+T (відкриється термінал) d). Напишить команду "parted -l" без лапок, параметр цього маленька буква "L" і натисніть e). Перегляньте список дисків та ідентифікуйте уражений ПК (повинен бути один з /dev/sda) f). Напишіть команду "dd if=/dev/sda of=/home/eset/petya.img bs=4096 count=256" без лапок, замість "/dev/sda" використовуйте диск, який визначили у попередньому кроці і натисніть (Файл /home/eset/petya.img буде створений) g). Підключіть флешку і скопіюйте файл /home/eset/petya.img h). Комп'ютер можна вимкнути. ІІ. http://zillya.ua/…/epidemiya-zarazhe...na-s-deistvie… Методи протидії зараженню: Відключення застарілого протоколу SMB1. Інструкція з відключення SMB1 в TechBlog компанії Microsoft: https://blogs.technet.microsoft.com/...op-using-smb1/ Установлення оновлень безпеки операційної системи Windows з Microsoft Security Bulletin MS17-010: https://support.microsoft.com/en-us/help/4013389/title Якщо є можливість відмовитися від використання в локальній мережі протоколу NetBios (не використовувати для організації роботи мережеві папки і мережеві диски), в Брандмауері локальних ПК і мережевого обладнання заблокувати TCP/IP порти 135, 139 та 445 Блокування можливості відкриття JavaScript файлів, отриманих електронною поштою.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #21 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кибератака затронула работу Чернобыльской АЭС Из-за хакерской атаки на Чернобыльской атомной электростанции (ЧАЭС) не работает электронный документооборот, сообщил в комментарии "Украинской правде" начальник смены ЧАЭС Владимир Ильчук. "Предварительная информация – что некоторые компьютеры были заражены вирусом. Поэтому, как только эта хакерская атака началась, была дана персональная команда компьютерных рабочих в местах персонала компьютеры отключить", – отметил Ильчук. Он подчеркнул, что радиационной угрозы из-за атаки не существует. "По радиационной обстановке на станции замечаний нету. Превышения контрольных уровней нету. То есть у нас по промышленной площадке, по сооружениям ухудшения радиационной обстановки не произошло", – разъяснил представитель ЧАЭС. В Украине 27 июня зафиксирована масштабная кибератака, "вирус-вымогатель" парализовал работу компьютерных сетей в банках, СМИ, торговых организациях и так далее. Название вируса, шифрующего файлы на жестком диске всех компьютеров в зараженной сети, – Petya.A.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #22 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры "положили" компьютеры в Кабмине В результате хакерской атаки перестали работать все компьютеры в Кабинете министров. Об этом на своей странице в Facebook сообщает вице-премьер-министр Украины Павел Розенко. Украинские частные и государственные компании подверглись массированной хакерской атаке. В частности, кибератака затронула энергосистемы, почтовых операторов и банки.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

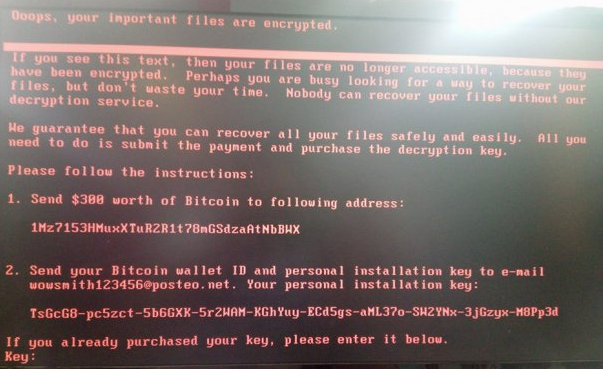

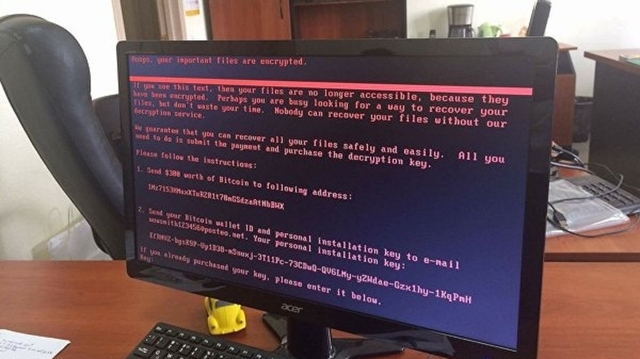

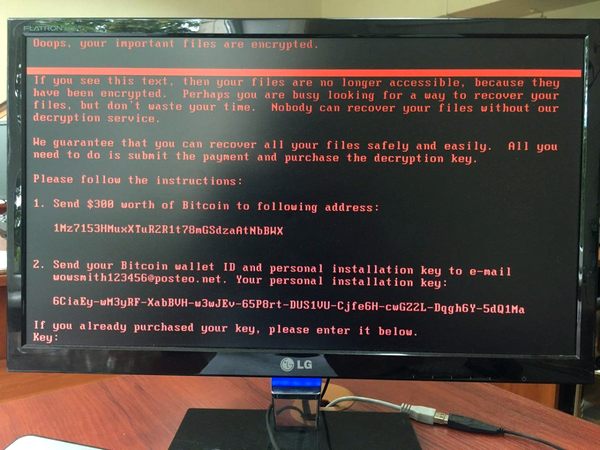

| | #23 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | 10 вопросов о самой масштабной кибератаке в истории Украины Всего за несколько часов вирус-вымогатель Petya A поразил компьютерные системы десятков компаний Украинские банки и другие учреждения атаковал вирус-вымогатель. Впервые в истории Украины, хакерская атака за несколько часов поразила банки, заправки, магазины, сайты государственных структур. Парализованными оказались даже сайты Кабинета министров и ряда крупнейших СМИ.  "Страна" собрала все, что известно о хакерском взломе, и также советы специалистов – как минимизировать риск "заражения". 1. Кого поразил вирус? Неизвестный вирус поразил сети целого ряда крупных компаний, в том числе крупных государственных. Известно, что вирус атакует компьютеры на базе Windows. Читайте также: Кибератака на аэропорт "Борисполь": Пассажиров информируют в ручном режиме Около 13.30 "Стране" стало известно о хакерской атаке на "Ощадбанк". При этом в официальном сообщении банк поначалу заявлял, что никакой атаки не было – якобы компьютеры в отделениях перестали работать из-за плановых технических работ. Известно, что вслед за "Ощадом" вирус охватил также банк "Пивденный", "Укргазбанк", "ТАСКОМБАНК", и небанковские предприятия, среди которых – энергокомпания "Киевэнерго", "Укрпочта", аэропорт "Борисполь", "Укразализныця". Атаке подверглись и негосударственные компании, например, "Новая почта". Вирус даже парализовал сайты всех СМИ Украинского медиахолдинга. От вируса-захватчика также перестала работать вся интернет-сеть Кабинета министров. Уже известно, что вирус атаковал и заправки. Хакерской атаке подверглись также некоторые крупные госкомпании в России. В частности, о "мощной хакерской атаке" на свои сервера заявила "Роснефть". Пока неизвестно, являются ли хакерские атаки в Украине и России действиями одной группы лиц. Полный список пораженных вирусом компаний "Страна" уже собрала. Список постоянно обновляется. 2. Что это за вирус? IT-специалисты говорят, что это вирус который называется Petya A или mbr locker 256, который относится к вирусам-вымогателям. MBR - это главная загрузочная запись, код, необходимый для последующей загрузки ОС и расположен в первом секторе устройства. После включения питания компьютера проходит так называемая процедура POST, тестирующая аппаратное обеспечение, по прохождению которой BIOS загружает MBR в оперативную память по адресу 0x7C00 и передает ему управление. Так вирус попадает в компьютер и поражает его. Модификаций вируса существует много. Специалисты утверждают, что вирус является аналогом WannaCry, который в мае нанес миллиардный ущерб мировой экономике. 3. Как происходит "заражение"? Как стало известно "Стране" из источников в одном из коммерческих банков, вирус-вымогатель активизируется с помощью ссылки, которая присылается на почту из неизвестного адреса. Заражение идет через открытие писем. При заражении система падает и пользователь обычно пытается сделать перезагрузку. Но как отмечают эксперты, именно этого делать не стоит: после нее идет полная блокировка системы. Но пока достоверной информации о вирусе нет. Читайте также: Компании со всего мира сообщают об атаке вируса-вымогателя Petya 4. Какие симптомы? Вирус распространяется очень быстро. За несколько часов он поразил десятки компаний по всей Украине. Симптомы заражения неизвестным вирусом проявляются в отказе работы компьютеров на платформе Windows. Компьютеры перегружаются, а вся информация на них зашифровывается. Айтишники одной из киевских редакций, проверили один из зараженных компьютеров, и оказалось, что вирус уничтожил все данные на жестком диске. 5. Чего хотят хакеры? О требованиях вируса стало известно по фото экрана, который появляется при заражении компьютера. На данный момент известно, что вирус блокирует компьютер, а ключ к разблокированию продает за биткоины в эквиваленте $300. "Хакеры требуют выкуп с биткоинами, но вы же понимаете, если "ляжет" банковская система Украины, хакеры от этого смогут получить профит гораздо больше, чем просто с биткоинов. Нужно следить за транзакциями. Не исключено, что под ударом окажется финмониторинг", – сообщил "Стране" IT-специалист. 6. Как лечить? Самостоятельно – никак. Когда хакеры получат деньги, обещают прислать код, с помощью которого можно будет разблокировать компьютеры. 7. А это вообще лечится? Глава ИнАУ Александр Федиенко не советует пользователям пораженных компьютеров соглашаться на требования хакеров и перечислять им деньги. По его словам, "вылечиться" уже не получится. "Ни в коем случае нельзя перечислять им деньги. Это развод. Никакой код, никакая инструкция не поможет избавиться от вируса. Из того, что проанализировали наши специалисты, ясно, что из-за вируса идет полное шифрование файлов. Всю пораженную вирусом технику можно просто выбросить на помойку. От вируса вылечить компьютеры нереально. Если уже началось шифрование, это уже всё", – сказал "Стране" Федиенко. 8. Какова цель хакеров? По мнению IT-экспертов, с которыми поговорила "Страна", так как вирус поразил не единичные компании и не ограничился банковскими учреждениями, хакеры намерены нанести ущерб всей экономике Украины. "Чего хотят добиться хакеры – это скорее вопрос к психологам. Я не знаю. Но сейчас они уже добились того, что в экономике страны случился коллапс. Все застыло. Эта атака, я считаю, была сделала из экономических побуждений, нанести ущерб целой стране, а не отдельным компаниям. Скорее всего, эта атака приведет к большим экономическим убыткам. Это элемент терроризма. Кибер-тероризм", – комментирует Александр Федиенко. 9. Как защититься от вируса? 1) Обязательно пользоваться антивирусами. По мнению специалиста, Virus "Petya А" блокирует сервис Avast, тога как "Касперский" этот вирус не видит. Принудительно обновите базу антивируса и операционные системы. 2) Не скачивать сторонние программы и файлы. 3) Не переходите по сторонним подозрительным ссылкам, в том числе, из соцсетей. Особенно если они исходят от неизвестных вам пользователей. Хотя, по словам Федиенко, не стоит открывать вообще никакие файлы и программы, даже если вам их присылают ваши знакомые. Или пропускать их через антивирусы. 4) Если заражение все-таки произошло, после заражения не перезагружайте компьютер! Этим вы активируете вирус. "К сожалению, других, более подробных и конкретных рекомендаций пока дать нельзя, потому что до сих пор не ясно до конца, что это за вирус", – говорит Александр Федиенко. 10. Кто стоит за хакерской атакой? Пока неизвестно. Но то, что атака нацелена на экономику всей страны, говорит о факте вмешательства извне. Советник министра МВД Антон Геращенко уже заявил, что кибератака под видом вируса-вымогателя была организована со стороны спецслужб РФ. По словам Федиенко, недавно аналогичный вирус распространялся в Европе. "Пока нет точных фактов, что это за вирус и откуда он пришел. Но я читал в иностранной прессе, что в Европе недавно была похожая атака. Но она развивалась очень медленно и вяло. Просто в связи с тем, что украинский сегмент интернета очень высокоскоростной, плюс хорошее проникновение абонентов, в Украине этот вирус распространяется молниеносно. Грубо говоря, за полчаса заражено пол-страны", – говорит Федиенко. Специалист отмечает, что наша страна де-факто оказалась неготовой к такой кибератаке. "Это звездный час подразделения по кибербезопасности. Наши компетентные службы сейчас должны тщательно и быстро все проанализировать и дать четкие рекомендации нашей отрасли, как реагировать и как бороться с вирусом", – отмечает Александр Федиенко.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #24 |

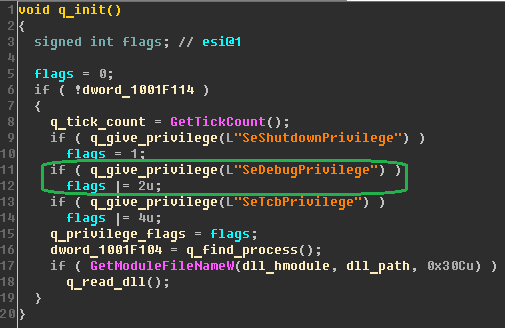

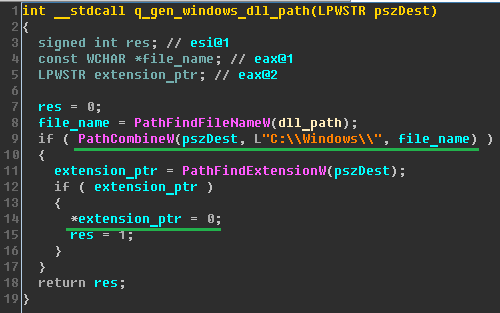

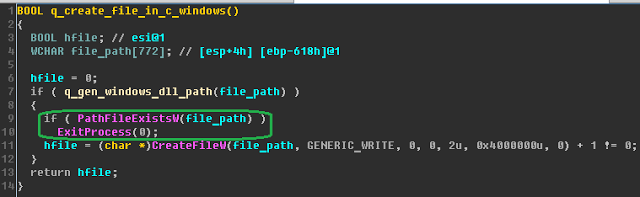

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Атака кибер-вымогателя в Украине: детальный разбор нового зловреда  Новая атака программы-вымогателя в Украине, которая может быть связана с семейством вредоносных программ Petya, стала вчера топовой темой на страницах многочисленных СМИ и социальных медиа. В случае успешного инфицирования MBR, вредоносная программа шифрует весь диск компьютера. В других случаях угроза зашифровывает файлы, как Mischa. Как сообщается на сайте антивирусных продуктов ESET, для распространения угроза, вероятно, использует эксплойт SMB (EternalBlue), который был применен для проникновения в сеть угрозой WannaCry, а затем распространяется через PsExec внутри сети. Эта опасная комбинация может быть причиной скорости распространения Win32/Diskcoder.C Trojan, даже несмотря на то, что предыдущие инфицирования с использованием эксплойтов широко освещались в СМИ, а большинство уязвимостей было исправлено. Для проникновения в сеть Win32/Diskcoder.C Trojan достаточно лишь одного компьютера без соответствующего исправления, а дальше вредоносное программное обеспечение может получить права администратора и распространяться на другие компьютеры по внутренней сети. После шифрования файлов на экране жертвы отображается соответствующее сообщение с требованием о выкупе: «Если вы видите этот текст, то ваши файлы не доступны, так как они были зашифрованы ... Мы гарантируем, что вы можете восстановить все ваши файлы безопасным и легким способом. Все, что вам нужно сделать, это передать платеж [$ 300 биткойн] и приобрести ключ дешифрования». Вероятно, программы-вымогателя инфицировала компьютеры не только украинских пользователей. Издание «The Independent» отмечает, что также могли пострадать Испания и Индия, датская судоходная компания и британская рекламная компания.  Еще в 2016 году компания ESET сообщала, что Petya осуществляет шифрование не отдельных файлов, а инфицирует файловую систему. Основной целью вредоносной программы является главная загрузочноя запись (MBR), который отвечает за загрузку операционной системы. В связи с массовым распространением вредоносной программы специалисты ESET рекомендуют использовать актуальные версии антивирусного и другого программного обеспечения, а также настроить сегментацию сети, может помочь предотвратить распространение угрозы в корпоративной сети. Читайте также: Грицак проморгал спецоперацию ФСБ в Киеве Все, что вы хотели узнать о #Petya, но боялись спросить Эксперты компании Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Жертвами вымогателя уже стали украинские и российские компании Новая Почта, Запорожьеоблэнерго, Днепроэнерго, Ощадбанк, медиахолдинг ТРК "Люкс", Mondelēz International, TESA, Nivea, Mars, операторы LifeCell, УкрТелеКом, Киевстар и многие другие организации. В Киеве оказались заражены в том числе некоторые банкоматы и кассовые терминалы в магазинах. Именно в Украине зафиксированы первые атаки. Анализ образца вымогателя, проведенный экспертами Positive Technologies , показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным загрузчиком. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07. После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду[1] bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика). В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 - примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX[2]. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов. За несколько часов число транзакций увеличилось втрое. Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью WindowsManagement Instrumentation (WMI) и PsExec[3], а также с помощью эксплойта, использующего уязвимость MS17-010[4] (EternalBlue[5]). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz[6] для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен. В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте). Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры. О существующей угрозе компрометации в Positive Technologies сообщали более месяца назад в оповещениях об атаке WannaCry[7] и давали рекомендации[8], каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации дадим и в данной статье. Кроме того, компания разработала бесплатную утилиту WannaCry_Petya_FastDetect [9] для автоматизированного выявления уязвимости в инфраструктуре. Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBRшифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:Windows (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).   Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.  Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR. С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:Windows, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера. Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MSWindows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях. Если заражение уже произошло, эксперты Positive Technologies не рекомендуют платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе. В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM. Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы: · C:Windowsperfс · Задача в планировщие Windows с пустым именем и действием (перезагрузка) "%WINDIR%system32shutdown.exe /r /f" Срабатывание правил IDS/IPS: · msg: "[PT Open] Unimplemented Trans2 Sub-Command code. Possible ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001254; rev: 2; · msg: "[PT Open] ETERNALBLUE (WannaCry, Petya) SMB MS Windows RCE"; sid: 10001255; rev: 3; · msg: "[PT Open] Trans2 Sub-Command 0x0E. Likely ETERNALBLUE (WannaCry, Petya) tool"; sid: 10001256; rev: 2; · msg: "[PT Open] Petya ransomware perfc.dat component"; sid: 10001443; rev: 1 · msg:"[PT Open] SMB2 Create PSEXESVC.EXE"; sid: 10001444; rev:1 Сигнатуры: · https://github.com/ptresearch/Attack...2CPetya).rules [1] https://twitter.com/msuiche/status/879722894997278720 [2] https://blockchain.info/address/1Mz7...8mGSdzaAtNbBWX [3] https://technet.microsoft.com/ru-ru/.../bb545021.aspx [4] https://technet.microsoft.com/en-us/.../ms17-010.aspx [5] https://vulners.com/seebug/SSV-92952 [6] https://github.com/gentilkiwi/mimikatz [7] https://www.ptsecurity.com/upload/co...lytics-rus.pdf [8] https://www.ptsecurity.com/ru-ru/abo...nnacry-protect [9] https://github.com/ptresearch/Pentes...tya_FastDetect

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #25 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519