| | #241 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Люди, которые назвались авторами вируса Petya, сделали первое заявление Неизвестный, представившись одним из создателей вируса Petya, рассказал, сколько нужно заплатить за расшифровку всех заблокированных компьютеров. Это первое официальное заявление хакеров, с момента активного распространение вируса. Первыми их деятельность заметили в Motherboard. Неизвестные опустошили биткоин-кошелек, где к этому времени набралось $10 000 (изначально вирус вымогал за расшифровку файлов по $300, но те, кто заплатили, ключей не получили). Сумма была переведена на другой кошелек. Спустя некоторое время эта же группа перевела мелкие суммы на кошельки сайтов Pastebin и DeepPaste — эти сайты часто используются хакерами для объявлений, поскольку тот же DeepPaste, к примеру, доступен только через Tor. Затем неизвестный, выступающий от имени создалетей вируса, запостил обращение ко всем пострадавшим, в котором вымогает за расшифровку файлов (но не загрузочных дисков) по 100 биткоинов. На момент написания по курсу 100 биткоинов стоили примерно $256 000. Издание отмечает, что в сообщении не указан кошелек, но есть ссылка на чат в даркнете, где пользователи могут с хакером (или хакерами) связаться. Издание связалось в чатруме с одним из якобы авторов Petya, и цитирует его слова, по которым сумма такая высокая, поскольку ключ подойдет для «расшифровки всех компьютеров». Затем журналисту Motherboard предложили расшифровать один файл в качестве теста. Издание передало хакерам один из зашифрованных файлов, но на момент написания новости ответа не получило. Французский эксперт по инфобезопасности, глава Comae Technologies Мэтт Суиш считает, что хакеры просто «троллят журналистов». По его мнению, они просто хотят запутать общественность, убедив всех, что Petya — все же вирус-шифровальщик, а не вирус-вайпер (чья цель — уничтожить информацию). Сам эксперт уверен в обратном. Напомним, украинская Киберполиция не верит в то, что целью самой масштабной хакерской атаки на украинские государственные и частные компании было вымогательство. Проанализировав инциденты, они обнаружили, что Petya был лишь прикрытием, на самом же деле злоумышленники собирали коды ЕГРПОУ компаний-жертв.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #242 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Госспецсвязи предупреждает об угрозе новой кибератаки на Украину Владельцы сетей, которые были поражены вирусом Petya, могут стать потенциальными объектами еще одной кибератаки Государственная служба специальной связи и защиты информации Украины предупреждает об угрозе новой кибератаки на Украину. Об этом говорится в сообщении пресс-службы ведомства. "Пресс-служба Госспецсвязи предупреждает: владельцы сетей, которые потерпели поражения вирусом Petya Ransomware, даже восстановив свои компьютеры, могут стать потенциальными объектами ответной кибератаки", - говорится в сообщении. Как отмечается, в настоящее время разработаны новые рекомендации для уменьшения рисков повторного поражения и минимизации последствий, связанных с кибератакой на Украину и Госспецсвязи советует пользователям как можно скорее воспользоваться опубликованными рекомендациями.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #243 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Нові подробиці щодо кібератаки 27.06.2017 з використанням Petya ransomware У зв’язку з опублікованими обставинами поширення вірусу Petya через оновлення M.E.Doc Команда CERT-UA повідомляє наступне. На офіційній сторінці M.E.Doc у Facebook опубліковано повідомлення наступного змісту: Вперше за історію існування ПЗ "M.E.Doc" стався безпрецедентний факт взлому, внаслідок якого до продукту було внесено ш… Опубліковано M.E.Doc 5 липня 2017 р. Висновки про можливість поширення вірусу через оновлення цього ПЗ вже було зроблено в результаті досліджень різних компаній та експертів в області кібербезпеки. За наявною інформацією зловмисники отримали доступ до серверів та програмного забезпечення «M.E.Doc» та вбудували бекдор в одне з оновлень програми, завдяки чому отримали віддалений доступ до комп’ютерів користувачів «M.E.Doc» та мали можливість збирати конфіденційну інформацію, зокрема персональні дані (наприклад, інформацію про ЄДРПОУ, ідентифікаційні дані користувачів, інформації про проксі-сервери, поштові сервери та поштові скриньки організацій тощо). Наочно це демонструє аналіз вихідного коду бібліотеки ZvitPublishedObjects.dll. Ймовірно зараження відбулося ще в квітні і розповсюдження вірусу-шифрувальщика через оновлення «M.E.Doc» було направлено на видалення слідів атаки, про що свідчить шифрування файлів з потенційною неможливістю їх відновлення. Власники мереж, які зазнали впливу цієї кібератаки, навіть відновивши комп’ютери після атаки, можуть стати потенційним об’єктом повторної атаки: існує висока ймовірність того, що зловмисникам відома інформація про мережі, паролі до облікових записів користувачів, адміністраторські паролі, приблизні схеми мереж, паролі до електронних поштових скриньок, ЕЦП тощо. Для зниження означених ризиків та попередження повторного ураження вірусом Команда CERT-UA рекомендує: 1. Припинити використання ПЗ «M.E.Doc» до офіційного оголошення про вирішення проблеми, відключити від мережі комп’ютери, на яких воно було чи є встановленим. Рекомендуємо провести перезавантаження операційної системи на таких комп’ютерах. 2. Змініть всі паролі, які функціонують в мережі та інші ідентифікаційні дані, які могли бути скомпрометовані. Доцільно змінити пул внутрішніх ІР-адрес та структуру мережі – схема мережі може бути відома зловмисникам, що полегшує реалізацію наступної атаки. 3. Для ідентифікації шифрувальника файлів необхідно завершити всі локальні задачі та перевірити наявність наступного файлу : C:\Windows\perfc.dat. Для попередження шифрування потрібно створити файл C:\Windows\perfc. Перед початком процесу шифрування вірус перевіряє наявність файлу perfc в папці C:\Windows\, якщо файл вже існує вірус завершує роботу і не шифрує файли. 4. Для унеможливлення шкідливим ПЗ змінювати MBR (в якому в даному випадку і записувалась програма-шифрувальник) рекомендується встановити одне з рішень по забороні доступу до MBR: Рішення Cisco Talos https://www.talosintelligence.com/mbrfilter вихідні коди доступні тут: https://github.com/Cisco-Talos/MBRFilter Рішення Greatis RegRun Security Suite - Greatis Software Свіже рішення SydneyBackups https://www.sydneybackups.com.au/sbg...ti-ransomware/ 5. Переконайтеся, що на всіх комп’ютерах встановлено антивірусне програмне забезпечення, воно функціонує належним чином та використовує актуальні бази вірусних сигнатур. За необхідністю встановіть та/або проведіть оновлення антивірусного програмного забезпечення. 6. Встановіть офіційний патч MS17-010. 7. Якщо є можливість відмовитися від використання в локальній мережі протоколу NetBios (не використовувати для організації роботи мережеві папки і мережеві диски), в Брандмауері локальних ПК і мережевого обладнання заблокувати TCP/IP порти 135, 139 та 445. 8. Обмежте можливість запуску виконуваних файлів (*.exe) на комп’ютерах користувачів з директорій %TEMP%, %APPDATA%. 9. Відключіть застарілий протокол SMB1. Інструкція з відключення SMB1 в TechBlog компанії Microsoft: https://blogs.technet.microsoft.com/...op-using-smb1/ Посилання: https://www.cybercrime.gov.ua/16-nov...skcoder-c#news https://blogs.technet.microsoft.com/...-capabilities/ https://eset.ua/download_files/news/...ttacks_ukr.pdf https://www.welivesecurity.com/2017/...ning-backdoor/ Cisco's Talos Intelligence Group Blog: The MeDoc Connection Індикатори компрометації: С&C: transfinance.com[.]ua (IP: 130.185.250.171) bankstat.kiev[.]ua (IP: 82.221.128.27) www.capital-investing.com[.]ua (IP: 82.221.131.52) Легітимні сервери, які були інфіковані та несанкціоновано використані загрозою: api.telegram.org (IP: 149.154.167.200, 149.154.167.197, 149.154.167.198, 149.154.167.199) VBS бекдор: 1557E59985FAAB8EE3630641378D232541A8F6F9 31098779CE95235FED873FF32BB547FFF02AC2F5 CF7B558726527551CDD94D71F7F21E2757ECD109 Mimikatz: 91D955D6AC6264FBD4324DB2202F68D097DEB241 DCF47141069AECF6291746D4CDF10A6482F2EE2B 4CEA7E552C82FA986A8D99F9DF0EA04802C5AB5D 4134AE8F447659B465B294C131842009173A786B 698474A332580464D04162E6A75B89DE030AA768 00141A5F0B269CE182B7C4AC06C10DEA93C91664 271023936A084F52FEC50130755A41CD17D6B3B1 D7FB7927E19E483CD0F58A8AD4277686B2669831 56C03D8E43F50568741704AEE482704A4F5005AD 38E2855E11E353CEDF9A8A4F2F2747F1C5C07FCF 4EAAC7CFBAADE00BB526E6B52C43A45AA13FD82B F4068E3528D7232CCC016975C89937B3C54AD0D1 Win32/TeleBot: A4F2FF043693828A46321CCB11C5513F73444E34 5251EDD77D46511100FEF7EBAE10F633C1C5FC53 Win32/PSW.Agent.ODE (CredRaptor): 759DCDDDA26CF2CC61628611CF14CFABE4C27423 77C1C31AD4B9EBF5DB77CC8B9FE9782350294D70 EAEDC201D83328AF6A77AF3B1E7C4CAC65C05A88 EE275908790F63AFCD58E6963DC255A54FD7512A EE9DC32621F52EDC857394E4F509C7D2559DA26B FC68089D1A7DFB2EB4644576810068F7F451D5AA Win32/Filecoder.NKH: 1C69F2F7DEE471B1369BF2036B94FDC8E4EDA03E Python/Filecoder.R: AF07AB5950D35424B1ECCC3DD0EEBC05AE7DDB5E Win32/Filecoder.AESNI.C: BDD2ECF290406B8A09EB01016C7658A283C407C3 9C694094BCBEB6E87CD8DD03B80B48AC1041ADC9 D2C8D76B1B97AE4CB57D0D8BE739586F82043DBD Win32/Diskcoder.C: 34F917AABA5684FBE56D3C57D48EF2A1AA7CF06D PHP shell: D297281C2BF03CE2DE2359F0CE68F16317BF0A86

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #244 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Операторы NotPetya доказали свою способность восстанавливать зашифрованные файлы Хакеры, стоящие за масштабной атакой с использованием вредоносного ПО NotPetya (Petya.A), доказали свою способность восстанавливать зашифрованные им файлы. Об этом в среду, 5 июля, сообщило издание Motherboard. На прошлой неделе целый ряд экспертов по кибербезопасности пришли к выводу, что расшифровать заблокированные NotPetya файлы невозможно. Вредонос генерирует для каждого зараженного компьютера случайный идентификатор, где хранит данные о каждой инфицированной системе и ключ для дешифровки. Как пояснили специалисты «Лаборатории Касперского», поскольку NotPetya генерирует случайные данные для каждого конкретного идентификатора, процесс дешифровки невозможен. По мнению экспертов, вредонос действует наподобие вымогательской программы, однако его истинным предназначением является уничтожение данных на компьютерах с целью саботажа. То есть, нажива не была целью стоящих за атаками хакеров. Тем не менее, в среду операторы вредоноса дали о себе знать в интернете, пообещав за 100 биткойнов (около $250 тыс.) выпустить инструмент для расшифровки заблокированных NotPetya файлов. Журналисты издания Motherboard связались с киберпреступниками в одном из чатрумов даркнета, указанном ими в уведомлении. Предварительно сотрудники издания обратились к эксперту ESET Антону Черепанову с просьбой предоставить образец зашифрованного NotPetya файла. Черепанов запустил вредонос на своем тестовом компьютере и прислал журналистам два файла – обычный документ Word и он же, зашифрованный вредоносом. При его открытии на компьютере вместо текста отображались бессвязные символы. Журналисты отправили зашифрованный образец операторам NotPetya и попросили расшифровать его в качестве доказательства. К большому удивлению, спустя всего два часа после отправки хакеры прислали полностью восстановленный файл, что делает всю историю с NotPetya еще более за***очной. Если вредонос, как утверждают ИБ-эксперты, является кибероружием, а не вымогательским ПО, то зачем его операторы вдруг возникли из ниоткуда с требованием еще больших денег? С другой стороны, в некоторых случаях NotPetya повредил жесткие диски, и даже с ключом для дешифровки восстановить файлы все равно будет нельзя. Сотрудники издания отправили на проверку хакерам еще один файл, но на этот раз остались ни с чем. По словам Черепанова и исследователя безопасности MalwareTech, хакеры, с которыми общались журналисты, действительно имеют доступ к коду вредоноса, так как они использовали закрытый ключ шифрования NotPetya для подписи своего уведомления.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #245 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Представлен анализ атаки с использованием NotPetya Исследователь безопасности Антон Черепанов из ESET представил подробности об изначальном векторе атаки NotPetya (Petya.A, ExPetr), накрывшей Украину 27 июня текущего года. Согласно заявлениям правоохранительных органов Украины и экспертов ESET, вредонос попал на системы жертв с зараженными бэкдором обновлениями бухгалтерского ПО «M.e.doc». Поначалу разработчик программы, «Интеллект-сервис», отрицал причастность к атакам, однако затем признал наличие бэкдора в своем продукте. Во время исследования специалисты ESET обнаружили в одном из легитимных модулей «M.e.doc» весьма незаметный хитроумный бэкдор. По мнению Черепанова, маловероятно, что внедрить его мог кто-то без доступа к исходному коду программы. Речь идет о модуле с именем файла ZvitPublishedObjects.dll, написанном с помощью .NET Framework. Файл размером 5 МБ содержит большой объем легитимного кода, вызываемого различными компонентами, в том числе исполняемым файлом ezvit.exe. Исследователи проанализировали обновления для «M.e.doc» за 2017 год и обнаружили по крайней мере три, содержащие бэкдор (за 14 апреля, 15 мая и 22 июня). Спустя три дня после выхода майского обновления были зафиксированы атаки с использованием вымогательского ПО XData, а через пять дней после релиза июньского обновления Украину атаковал NotPetya. Обновление за 15 мая содержало бэкдор, однако 17 мая был выпущен еще один апдейт, уже без бэкдора. Дело в том, что второе обновление стало неожиданностью для хакеров. Они запустили вымогательское ПО 18 мая, однако большинство пользователей уже установили патч за 17 мая, поэтому XData заразил лишь малое число систем. Все украинские предприятия и организации имеют уникальный идентификационный код юридического лица. С его помощью хакеры могли определить каждую компанию, использующую версию «M.e.doc» с бэкдором. Имея доступ к их сетям, злоумышленники могут предпринимать различные действия в зависимости от поставленных целей. Помимо идентификационного номера, через «M.e.doc» бэкдор собирает с зараженной системы такие данные, как настройки прокси-серверов и электронной почты, в том числе имена пользователей и пароли. Вредонос записывает их в реестр Windows как HKEY_CURRENT_USER\SOFTWARE\WC со значениями имени Cred и Prx. Примечательно, бэкдор не подключается ни к каким внешним C&C-серверам. Вредонос использует регулярные запросы «M.e.doc» к официальному серверу производителя на наличие доступных обновлений. Похищенные данные передаются на сервер в виде файлов cookie. Исследователи ESET не проводили экспертизу серверов, однако, по их мнению, они были взломаны. Эту информацию также подтвердило руководство «Интеллект-сервиса».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #246 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | От кибератаки пострадали треть украинских банков НБУ обещает построить новую систему информационной безопасности. В Национальном банке Украины 5 июля провели рабочее совещание по анализу событий и мерам противодействия кибератаке, которая произошла в Украине на прошлой неделе, сообщает официальный сайт НБУ. "В целом от действий злоумышленников пострадала треть украинских банков. На сегодня все эти банки почти полностью возобновили свою работу", - говорится в сообщении. Заместитель директора Департамента безопасности Национального банка Антон Кудин рассказал, что все попытки кибератак на информационные системы Национального банка Украины нейтрализуются специалистами команды реагирования на киберинциденты. Поэтому, и в этот раз информационные ресурсы Национального банка не пострадали. Всю прошлую неделю электронная инфраструктура Национального банка, в том числе система электронных платежей, которой пользуются банки, и внутренняя компьютерная сеть центрального банка функционировали в штатном режиме. По его словам, Национальный банк осуществил масштабный анализ ситуации, возникшей в результате последней кибератаки, и обнаружил определенные закономерности. В банковской системе Украины будет построена инновационная система информационной безопасности, основы которой изложены в проекте постановления Правления Национального банка Украины “Об утверждении Положения об организации мероприятий по обеспечению информационной безопасности в банковской системе Украины”. “Последняя кибератака продемонстрировала, что украинскому банковскому сектору нужно тщательно проверить защиту своих информационных ресурсов и усилить безопасность электронной сети", – подчеркнул исполняющий обязанности председателя Национального банка Украины Яков Смолий. Напомним, глобальная хакерская атака вируса-вымогателя Petya 27 июня поразила IT-системы компаний Украины и ряда других стран, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, банковский, энергетических, телекоммуникационных, фармацевтических компаний, сайты госорганов. 1 июля СБУ заявила, что установила причастность спецслужб России к атаке вируса. 4 июля департамент киберполиции, вместе со специалистами СБУ и городской прокуратуры прекратили второй этап кибератаки Petya. 5 июня Владимир Омелян заявил, что министерство инфраструктуры Украины понесло миллионные убытки из-за выхода из строя сотен рабочих мест и двух из шести серверов, вызванного кибератакой. Эксперты антивирусной компании ESET заявили, что Petya A собирал уникальные коды предприятий (ЕГРПОУ), а также настройки прокси, логины и пароли зараженного приложения M.E.Doc.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | kosoleg5

(06.07.2017)

|

| | #247 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | От кибератаки вируса Petya пострадали до 10% компьютеров в Украине – Шимкив Половина зараженных правительственных и коммерческих компьютеров вышли из строя безвозвратно, рассказал заместитель главы Администрации Президента Украины Дмитрий Шимкив. В результате кибератаки с помощью вируса Petya.A в Украине было выведено из строя до 10% частных, правительственных и корпоративных компьютеров. Об этом заместитель главы Администрации Президента Украины Дмитрий Шимкив сообщил Associated Press. По его словам, это приблизительные данные, которые не включают некоторых категорий компьютеров в коммерческих организациях. Шимкив отметил, что половина зараженных правительственных и коммерческих компьютеров вышли из строя безвозвратно. Также он добавил, что, в частности, были поражены важные организации государственной инфраструктуры, однако в основном пострадали представители бизнеса.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #248 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | РФ подозревается во взломе десятка электростанций в США Работающие на иностранное правительство хакеры взломали по крайней мере десяток американских электростанций. Об этом в четверг, 6 июля, заявило издание Bloomberg со ссылкой на бывших и действующих должностных лиц США. По мнению американских властей, вражеские государства могут быть заинтересованы в отключении электроснабжения на территории США. В связи с этим, на прошлой неделе компаниям электроэнергетического сектора были разосланы соответствующие уведомления. Опасения властей небезосновательны. Как сообщает Bloomberg, недавно хакерам удалось проникнуть в сети одного из производителей АСУ ТП для предприятий электроэнергетического сектора (название компании не уточняется). По словам троих источников, близких к расследованию атак, главным подозреваемым в их осуществлении является Россия. В частности в числе жертв хакеров значится электростанция Wolf Creek в Канзасе, принадлежащая компаниям Westar Energy, Great Plains Energy и Kansas Electric Power Cooperative. Тот факт, что к атакам может быть причастна Россия, вызывает большие опасения у властей. По их словам РФ уже доказала свою способность выводить из строя некоторое оборудование электростанций, когда атаковала электроэнергетические компании Украины. Напомним , ранее «русские хакеры» также обвинялись в атаках на электростанции в Прибалтике. Вероятно, сейчас они тестируют мощные инструменты для выведения из строя сетей энергоснабжения, полагают эксперты.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #249 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Подражатель WannaCry пытался «подсидеть» NotPetya в день его триумфа 27 июня текущего года вошел в историю как день, когда Украину поверг в хаос шифровальщик NotPetya (Petya.A, ExPetr). Однако помимо «Пети», в этот же день была осуществлена еще одна атака с использованием совсем другого вымогательского ПО, которая осталась практически незамеченной. Как известно, главным вектором распространения NotPetya стало зараженное бэкдором обновление для украинской бухгалтерской программы «M.e.doc». Тем не менее, как сообщают исследователи «Лаборатории Касперского», NotPetya был не единственным вымогателем, попавшим на системы жертв этим путем. Согласно данным телеметрии, в программной папке «M.e.doc» содержалось дополнительное вредоносное ПО, запускавшееся как ed.exe (c:\programdata\medoc\medoc\ed.exe) родительским процессом ezvit.exe (компонент «M.e.doc»). Дополнительный вредонос представлял из себя вымогательскую программу, созданную с помощью платформы .NET Framework и содержащую в коде строку WNCRY – явная отсылка к печально известному вымогателю WannaCry. «Случайно» оставленный путь к PDB также указывает на то, что название проекта было WannaCry. Кроме того, исследователи обнаружили в коде строку «made in China». Поскольку вредонос лишь копирует WannaCry, эксперты ЛК назвали его FakeCry. Подражатель способен шифровать файлы, даже если они заблокированы другим процессом. FakeCry прерывает процесс и с помощью инструмента Sysinternals (Handler Viewer) завершает свою задачу. Примечательно, вредонос содержит список расширений под названием DEMO_EXTENSIONS, куда входят только расширения графических файлов (jpg, jpeg, png, tif, gif и bmp). Злоумышленники обещают расшифровать эти файлы бесплатно, очевидно, в качестве рекламы. За восстановление остальных данных жертва должна заплатить 0,1 биткойна (около $260). Ранее об атаке неизвестного вымогательского ПО, совпавшей с атакой NotPetya, также сообщал исследователь безопасности MalwareHunter. Судя по описанию вредоноса, речь идет о том же самом FakeCry.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #250 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Почему Украина вступила в первую мировую кибервойну безоружной Украина – на передовой Первой мировой кибервойны, считают эксперты, анализирующие нашумевшую кибератаку. Сможет ли наше государство (ежегодно вкладывающее миллионы в подготовку высококвалифицированных ИТ-специалистов, но не способное удержать их в стране) выстоять в этом противостоянии? «Кибератака продемонстрировала главную стратегическую проблему – отсутствие единой государственной политики кибербезопасности», - полагает Владимир Семиноженко, экс-руководитель Государственного агентства по вопросам электронного управления Украины. Владимир Петрович приводит конкретные примеры. Создание в месячный срок Стратегии кибернетической безопасности Украины было предусмотрено Указом от 01.05.14 № 449, а утверждена она была только через два года Указом от 15.05.16 № 96. До сих пор не сформирован перечень информационно-телекоммуникационных систем объектов критической инфраструктуры государства, как это предусмотрено постановлением КМУ от 23.08.16 № 563. «Задачи по обеспечению кибербезопасности страны распылены между Министерством обороны, Государственной службой специальной связи и защиты информации, Службой безопасности, Национальной полицией и Национальным банком, - перечисляет Семиноженко. - Остается за***кой в сложившейся ситуации и роль центрального органа власти - Государственного агентства по вопросам электронного правительства. По большому счету, мы должны быть благодарны организаторам кибератаки за то, что она позволила выявить все критические уязвимости национальной информационной безопасности. И у нас есть время (очень хочется в это верить), чтобы исправить ошибки». Вице-президент по правовым вопросам ассоциации "IТ Украины", управляющий директор компании SBT Systems Ukraine Дмитрий Овчаренко поделился своим мнением, почему хакерам удалось "опустить" имидж «айтишной Украины»: - Действительно, парадокс: IT-индустрия на 3-м месте в Украине, при этом вирус поставил страну на колени. Дело в том, что, к сожалению, IT-бизнес не востребован в своей стране и на 98% работает на экспорт. А вот ответ как это изменить - мало связан непосредственно с IT. - Что еще не поздно поменять в государстве, чтобы мы перестали перебиваться аутсорсингом и перешли на производство собственных миллиардных продуктов? - Государство должно перестать обслуживать отдельные интересы олигархических групп, закончить давно обсужденные реформы (судебная, земельная, пенсионная и пр.) и стать сильным игроком и ЗАКАЗЧИКОМ на внутреннем рынке. Тогда и государственная машина обогатится последними инновационными разработками в сфере кибербезопасности, ведь в Украине десятки компаний, которые пишут самые современные решения для Западной Европы и США! И не будет посмешищем на весь мир - со сбоями в работе центрального органа государственной власти Кабмина! В том числе, государству достаточно просто наклонится и поднять золотые слитки буквально из под ног - отечественные программисты пишут продукты, которые западные компании готовы покупать за огромные деньги. Например, покупка Looksery за $150M в прошлом году. - Почему эти деньги не приходят в Украину? - Просто потому, что отечественный патент по своей ценности никак не отличается от бумаги, на которой напечатан. Поэтому украинские ребята вынуждены регистрироваться в той же Силиконовой Долине. Пришло время стать хозяином в своей стране и перестать обогащать соседние экономики.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #251 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Германия оценила убытки от кибератаки Ущерб от неработающих предприятий исчисляется миллионами евро. Убытки от вируса Petya.A для немецких предпринимателей оцениваются в миллионы евро. Об этом сообщает немецкий финансовый портал Onvista со ссылкой на Федеральное агентство по безопасности информационной политики, BSI. "На некоторых предприятиях в Германии более недели простаивает производство или другие критические бизнес-процессы. Это убытки на миллионы евро", - заявил президент BSI Арне Шенбом. В частности, жертвой вируса стала косметическая компания из Гамбурга Beiersdorf. Названия и имена других пострадавших не сообщаются. BSI указывает, что уже начиная с апреля было зафиксировано несколько волн различных вредоносных вариантов вируса, который распространялся через функцию обновления широко распространенной в Украине учетной программы M.E.Doc. Таким образом, компании, которые использовали программное обеспечение после 13 апреля, могли быть заражены вредоносным программным обеспечением, даже если они не имели очевидных признаков заражения, их следует рассматривать как "потенциально скомпрометированные". Напомним, глобальная хакерская атака вируса-вымогателя Petya 27 июня поразила IT-системы компаний Украины и ряда других стран, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, банковский, энергетических, телекоммуникационных, фармацевтических компаний, сайты госорганов. 1 июля СБУ заявила, что установила причастность спецслужб России к атаке вируса.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(09.07.2017)

|

| | #252 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Немецкая полиция нашла полмиллиарда украденных хакерами адресов почты и паролей Федеральное управление уголовной полиции Германии обнаружило в сети базу данных с коллекцией в более 500 млн адресов электронной почты с паролями, передает Spiegel. Отмечается, что база данных с украденными паролями и адресами продолжительное время накапливалась в результате отдельных хакерских атак и была обнаружена на некой подпольной платформе. Пользователи могут проверить статус своих адресов электронной почты с помощью специальной платформы, разработанной Институтом Платтнера. При этом издание напомнило читателям о важности придумывать разные пароли для каждой социальной сети и регулярно их обновлять.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(09.07.2017)

|

| | #253 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | ООН назвала страну с самым высоким уровнем кибербезопасности Подход Сингапура к вопросу обеспечения кибербезопасности практически идеален, однако в других государствах с высоким уровнем жизни дела обстоят даже хуже, чем в развивающихся странах. К такому выводу пришли специалисты Международного союза электросвязи ООН (МЭС) на основании исследования, проведенного в рамках инициативы Global Cybersecurity Index, сообщает Reuters. Богатые страны создают благодатную почву для киберпреступности, однако развитая экономика отнюдь не гарантирует кибербезопасность. На втором месте после Сингапура в десятке стран с высоким уровнем кибербезопасности находятся США. Далее следуют Малайзия, Оман, Эстония, Маврикий, Австралия, Грузия, Франция и Канада. При составлении рейтинга эксперты основывались на данных о юридических и технологических организациях в той или иной стране, уровне образования и исследовательских работ, сотрудничестве с другими странами и наличии сетей для обмена информацией. «Кибербезопасность представляет собой экосистему, в которой закон, организации, навыки, сотрудничество и технологии должны находиться в гармонии между собой с целью добиться наибольшей эффективности», - заявили авторы исследования. Международный союз электросвязи (International Telecommunication Union) – специализированное учреждение ООН, международная организация, определяющая рекомендации в области телекоммуникаций и радио, а также регулирующая вопросы международного использования радиочастот.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(09.07.2017)

|

| | #254 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры присматриваются к американским атомным станциям За последние несколько месяцев неизвестным хакерам удалось получить несанкционированный доступ к сетям нескольких компаний, управляющих предприятиями атомной энергетики в США. Об этом говорится в совместном отчете ФБР и Министерства национальной безопасности, оказавшемся в распоряжении издания The New York Times. В нем, в частности, упоминается атака на компанию Wolf Creek Nuclear Operating Corporation, управляющую АЭС в районе города Берлингтон, штат Канзас. Неустановленные злоумышленники направляли на адреса электронной почты руководителей компании фальшивые резюме соискателей должностей. В некоторых случаях документы были открыты получателями, что привело к инфицированию их компьютеров вредоносным ПО. Отчет не уточняет характер вредоносного ПО и цель атаки, однако исследователи предполагают, что злоумышленники пытались составить карту внутренней сети Wolf Creek Nuclear Operating Corporation для последующих более агрессивных вмешательств. Представители компании поспешили заверить, что атака не повлияла и не могла повлиять на работу АЭС, поскольку корпоративная сеть и сеть управления предприятием абсолютно изолированы друг от друга. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(09.07.2017)

|

| | #255 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Хакер Geohot выпустил аксессуар для «взлома» автомобилей Компания Comma.ai, созданная джейлбрейк-разработчиком Джорджем Хоцем, известным под ником Geohot, выпустила адаптер, который позволяет собирать показания разных датчиков автомобиля. Устройство стоимостью $88, по словам хакера, позволяет всем желающим «взломать» свое транспортное средство. Многие современные машины оснащаются вспомогательными системами, которые позволяют частично или даже полностью автоматизировать движение, однако в подавляющем большинстве случаев такие системы устанавливаются производителем и не продаются отдельно. Иногда энтузиасты пытаются самостоятельно автоматизировать вождение, однако для максимально безопасного передвижения беспилотника нужно обрабатывать данные с большого количества датчиков. Автопроизводители в этом не заинтересованы, поэтому в открытых источниках сложно найти информацию, необходимую разработчикам. Geohot считает, что эту проблему можно решить с помощью нового адаптера Panda. В отличие от большинства адаптеров на рынке, аксессуар Panda для диагностического разъема OBD-II предоставляет не только базовую информацию о состоянии двигателя и основных систем автомобиля, но также собирает большое количество «сырых» данных. Поддерживаются стандарты CAN, LIN, и GMLAN, а также может синхронизироваться с приложением-авторегистратором chffr, благодаря чему изменения в показаниях датчиков можно сопоставить с происходящим на дороге. Также адаптер может подключаться к компьютеру по USB или Wi-Fi. Для анализа данных предлагается использовать программу comma cabana, которая может работать как с адаптером Panda, так и с «автопилотом» Comma Neo. Стартап Comma.ai появился из гаражного проекта Хоца, который превратил свою Honda Acura ILX в беспилотный автомобиль. Компания планировала занять пустующую нишу «внешних» автопилотов с устройством Comma One, которое предназначалось для самостоятельной установки на современные автомобили, однако позднее Geohot отказался от своих планов из-за угрозы крупного штрафа со стороны Национального управления безопасностью движения на трассах (NHTSA) и Comma One превратилась в Comme Neo — открытую исследовательскую платформу.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #256 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Приговор по делу российских «кибербегунков» в Калифорнии и трагедия семьи иммигрантов из Украины На прошлой неделе в федеральном суде Центрального округа штата Калифорния в Лос-Анджелесе приговорили к 14 месяцам лишения свободы россиянку Ирину Федосееву, проходившую по крупному делу о кибермошенничестве. А в полиции городка Фэйрфилд в штате Коннектикут сообщили о трагедии семьи молодых иммигрантов из Украины.  Арестованная с четырьмя сообщниками в марте 2006 года, 10 апреля этого года 33-летняя Федосеева признала себя виновной в использовании средств незаконного доступа к личным данным, и 21 июня судья Стивен Уилсон приговорил ее к лишению свободы в четыре раза меньшему предусмотренного обвинением в мошенничестве и похищении личных данных, и на 7 месяцев меньше, чем ей предложила прокуратура за признание вины. Федосеева согласилась возместить причиненный ущерб в сумме 232 700 долларов. По отбытии наказания ее должны депортировать на родину. Вместе с Ириной Федосеевой в марте прошлого года были арестованы граждане России: ее муж Дмитрий Федосеев, Тимур Сафин и Кристина Герасимова, а также белорус Сергей Патапу. Через неделю после ареста им предъявили обвинение в том, что с 2014-го по 2016 год они незаконно получали доступ к данным кредитных карт клиентов одной авиакомпании, а также к базам данных двух компаний медицинского страхования. В деле эти компании не назывались, а представитель федеральной прокуратуры Том Мрозек сообщил, что из-за действий подсудимых одна медицинская страховая компания объявила банкротство. По подсчетам прокуратуры, потерпевшие компании потеряли в общей сложности около 5 млн долларов. Суд присяжных был назначен на декабрь 2016 года, но адвокаты подали ходатайство о переносе слушаний, мотивируя это «нестандартностью и сложностью» дела, а также объемом собранных следствием материалов, с которыми защите необходимо ознакомиться. Суд перенесли на март 2017 года, но до слушаний дело не дошло, и Сергей Патапу признал себя виновным 6 марта, а остальные сообщники Ирины Федосеевой сделали это 20 марта. 13 мая судья Уилсон приговорил Тимура Сафина к трем годам федеральной тюрьмы, обязав его вернуть пострадавшим компаниям 250 тыс. долларов. Его адвокат отметил, что после освобождения Сафин может быть депортирован, несмотря на то, что живет в США по грин-карте. Признав себя виновным, Тимур Сафин подтвердил, что по украденным номерам предоплаченных кредитных карт он получил в банкоматах графства Лос-Анджелес в общей сложности 5 074 доллара, а также купил «мани-ордеры», то есть, аккредитивы, на общую сумму 19 420 долларов. По украденным у страховых медицинских компаний дебитным картам Сафиев «отоварился» минимум на 225 тыс. долларов. В марте прошлого года представитель прокуратуры Том Мрозек назвал арестованных «участниками аферы, которые невозможны без так называемых «бегунков» (runners), которыми были подсудимые» и заявил, что «мы рады увидеть их привлеченными к ответственности». Обычно «бегунками называли посредников, которые находили клиентов для «медицинских мельниц» или водителей для «подстав» в ДТП, но время диктует новых исполнителей новых ролей. В относительно новых аферах роль посредников-»бегунков» играли «джейваньщики» – молодежь, прибывающая в США на лето по студенческим визам J-1. Они по поручениям мошенников разного калибра открывали в банках счета, через которые шли незаконно заработанные деньги, или получали на свои адреса посылки, которые пересылали по указанным им адресам, куда велено. Во всех случаях оставаясь посредниками, после арестов «бегунки», как правило, быстро признают себя виновными и получают небольшие сроки лишения свободы. Дело лос-анджелесских «кибербегунков» не стало исключением. Как установило расследование данного дела, лос-анджелесские «бегунки» получали украденные личные данные граждан от хакеров, которые частично находились в России. В июле 2014 года эти хакеры вторглись в базу данных неназванной в деле авиакомпании, и на ее деньги завели предоплаченные кредитные карты на общую сумму 900 тыс. долларов. В декабре 2015 года киберналетчики обокрали одну медицинскую страховую компанию примерно на 550 тыс. долларов, а в феврале 2016 года вторую почти на 3,5 млн долларов, после чего та обанкротилась. Читайте также: Подтверждено разведкой: Financial Times назвала создателей вируса Petya Признав вину, Ирина Федосеева подтвердила судье Уилсону, что с декабря 2015-го по февраль 2016 года помогала кибермошенникам «отоваривать» фактически украденные ими кредитные и дебитные карты клиентов двух страховых медицинских компаний. Федосеева приобретала по этим картам товары в различных магазинах, включая Apple и Best Buy, а затем перепродавала их в Интернете. При аресте в прошлом году у нее нашли 519 краденых кредитных, дебитных и подарочных карт, и в предъявленной ей группе обвинении утверждалось, что Ирина приобрела на эти карты товаров на общую сумму больше 225 тыс. долларов. У белоруса Сергея Потапу, который занимался тем же, нашли 525 таких карт, которые он «отоваривал» в магазинах Home Depot и Target. Комментируя признание вины Ириной Федосеевой, пресс-атташе Генерального консульства РФ в Сан-Франциско Максим Гончаров сообщил, что «в соответствии с российско-американской консульской конвенцией Генконсульство получало от компетентных органов США уведомления о задержании россиян летом 2016 года. С ними и их адвокатами на регулярной основе поддерживался контакт. «Будем оказывать российским гражданам все необходимое консульское содействие». «Киберпреступность» трясет мир, но трагедии личного характера потрясают куда больше. В полиции городка Фэйрфилд в штате Коннектикут сообщили о трагедии семьи молодых иммигрантов из Украины. В 2011 году Василь Кретьяк (Krekhtyak) с женой Иванной поселились в доме на Барлоу-роуд, который купили за 330 тыс. долларов. В пяти минутах езды от дома находится строительно-ремонтная фирма Outdoor Ventures, где супруги нашли работу – Василь монтажником, а Иванна секретарем, хотя по-английски она говорила плохо. Их маленькую дочь Анну родители оставили на родине с бабушкой, и они присоединилась к Иванне и Василю позже. В 2014 году, когда Василь по заданию компании работал во Флориде, коллега его жены позвонила в полицию из офиса Outdoor Ventures и сообщила, что Иванна Кретьяк странно ведет себя, не выполняет работу, плачет и явно «депрессует», хотя о самоубийстве не говорит. Прибывшим полицейским Иванна сказала, что плачет из-за того, что муж в командировке, дочь в Украине, а она одна. Ехать в больницу на обследование она отказалась, и коллега согласилась побыть с ней до возращения мужа. Тем не менее, в полицейских документах указано, что Иванна Кретьяк попала в больницу на обследование. Из тех же документов видно, что 15 июня 2015 года 38-летний Василь Кретьяк явился в суд штата Флорида в Тампе, где его обвинили в неумышленном поджоге пустовавшего дома. Затем он вернулся в Фэйрфилд и 24 июня повесился на дереве в парке рядом с местным Fairfield University. Иванна сказала полицейским, что 38-летний Василь ушел из дома рано утром, когда она спала, и она целый день звонила на его мобильник, но никто не отвечал. Василя Кретьяка похоронили на кладбище Oaklawn Cemetery, меньше чем в миле от его дома. К тому времени Анна Кретьяк, которой сейчас 8 лет, уже была вместе с бабушкой, матерью Иванны. Оставшись одна с маленькой дочкой, Иванна Кретьяк впала в отчаяние, часто плакала, и в феврале 2016 года семилетняя Анна позвонила в полицию и сказала, что мама подозрительно долго спит. В дом прибыли патрульные, которые убедились, что Иванна просто крепко спит от усталости. В том же феврале полицейские снова побывали в доме Кретьяков, но этот раз по звонку с работы Иванны, откуда она ушла в полдень в слезах и депрессии по поводу самоубийства мужа. Полицейским она объяснила, что действительно горюет по мужу, но о самоубийстве не помышляет и посещает психотерапевта, а к тому же с ней постоянно находится ее мать. Трагедия семьи Кретьяк завершилась утром в субботу 24 июня 2017 года, когда Иванна стала душить дочку, а когда та потеряла сознание, решила, что Анна мертва, и повесилась в подвале их дома. Придя в себя, девочка с синяками на шее прибежала к соседям и позвала их на помощь, но было поздно. Как сообщил представитель городской полиции Фэйрфилда лейтенант Роберт Каламарас, девочку доставили больницу «с не угрожавшими жизни следами удушения на шее», а ее показания «соответствуют тому, что мы обнаружили на месте происшествия». Иванне Кретьяк было 36 лет. Представитель компании Outdoor Ventures Энтони Веллман сказал, что «все мы были потрясены и огорчены сообщением об этой трагедии, Иванна Кретьяк нам очень нравилась, и в наших мыслях и молитвах мы с ее семьей и ее дочерью»

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #257 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | От кибератаки на прошлой неделе пострадали до 10% корпоративных компьютеров в Украине Заместитель главы Администрации президента Украины Дмитрий Шимкив заявил, что по приблизительным подсчетам, в результате кибератаки 27 июня, было выведено из строя до 10% компьютеров - частных, корпоративных и правительственных. Эти данные не включают некоторых категорий компьютеров в коммерческих организациях. При этом половина пораженных правительственных и коммерческих компьютеров полностью вышли из строя. Ранее эксперты установили, что кибератака состоялась через обновление бухгалтерского программного обеспечения – "M.E.Doc".

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #258 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Следующая волна кибератак зацепит системы Linux. Госорганам стоит приготовиться Украину через несколько недель ожидает новая волна кибератак. Она будет нацеленная на компьютерные сети, работающие на операционной системе Linux. Такое мнение высказал заместитель главы правления ПриватБанка Александр Дрелинг "Дискуссия, которая идет, показывает, что ожидаем через неделю-две новых атак. К сожалению, это будут атаки, которые настроены под Linux-платформы. А это 70% нашего рынка: и банковского, и государственного", – отметил он. Эксперт считает, что нужно создать экспертный штаб, который бы разработал рекомендаций бизнесу и банкам относительно подготовки к новой волне атак. "Я бы рекомендовал государственным структурам создать основной и резервный каналы для передачи налоговой, пенсионной информации, статистических данных", – добавил заместитель главы правления банка. Ранее АСН сообщало, что со слов заместителя главы Администрации президента Украины Дмитрия Шимкива в результате кибератаки, произошедшей 27 июня, было выведено из строя до 10% частных, правительственных и корпоративных компьютеров. Киберполиция объяснила масштабность кибератаки несанкционированным использованием ее авторами наиболее популярной в стране программы отчетности "M.E.Doc". Пострадали компьютерные сети, работающие преимущественно под операционными системами производства Microsoft.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 11.07.2017 в 08:18. |

| |  |

| | #259 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В США посадили в тюрьму россиянина, создавшего хакерский сервис для обхода антивирусов В США предъявлены обвинения двум операторам сайта, позволявшего авторам вредоносного ПО проверять, детектируют ли его антивирусы. Операторов, один из которых гражданин России, обвиняют в мошеннических действиях с использованием электронных средств. VirusTotal для вирусописателей Министерство Юстиции США предъявило обвинения гражданину России Юрию Мартышеву и жителю Латвии Руслансу Бондарсу (Ruslans Bondars), владельцам ресурса, который позволял авторам вредоносного софта проверять, детектируются ли их разработки антивирусами. По сути сервис аналогичен VirusTotal, с той лишь разницей, что данные проверки не попадали к разработчикам антивирусов. Подобных ресурсов в Сети существует немало, некоторые функционируют совершенно в открытую. Ими активно пользуются авторы вредоносных программ самого разного толка, чтобы убедиться в «невидимости» своих разработок. Из документов Минюста название самого ресурса вымарано, однако отмечается, что сервис был «одним из крупнейших», и его активно использовали для тестирования RAT-инструментов, шифровальщиков и троянов. Ресурс существовал с 2006 г., и количество его клиентов достигало 30 тыс. Создатели сайта также активно продавали API, которые авторы вредоносного ПО, выставляемого на продажу, могли включать в свои разработки, чтобы клиенты проверяли, детектируются ли эти инструменты антивирусами. Обвиняемым инкриминируется создание и продажа инструментов для разработки вредоносных файлов на заказ, ПО для обеспечения скрытности вредоносных файлов от антивирусов, а также троянов для получения удаленного доступа и кейлоггеров (считывателей нажатия клавиш). В документе также упоминается некий сообщник Бондарса и Мартышева, известный под ником Z.S.; его обвиняют в создании кейлоггера, который использовали в общей сложности 3 тыс. клиентов ресурса. Жертвами этой вредоносной программы в 2012 г. стали 16 тыс. компьютеров. «Согласно статье 273 УК России, речь идет о создании компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации», — отмечает Георгий Лагода, генеральный директор компании SEC Consult Rus». «Если создатели сайта предоставляли разработчикам вредоносного программного обеспечения API для проверки на детектируемость антивирусами, то речь может идти о части 2 статьи 273, то есть создатели данного ресурса могут классифицироваться как группа лиц, вступившая в предварительный сговор с частным разработчиком или группой лиц, для создания вредоносного программного обеспечения, — продолжает он. — В случае установления пострадавших от деятельности ПО, которое использовало данную API, судом может рассматриваться каждый отдельный случай ущерба, что в сумме может привести к отягчающим обстоятельствам, и привести к лишению свободы разработчиков на более длительный срок. Скорее всего, американское законодательство в этой сфере в целом аналогично». Это был Scan4You? Сторонние эксперты подозревают, что разбирательство касается ресурса Scan4You, неожиданно прекратившего функционировать весной 2017 г. Исследователи в последнее время обнаруживали его API во многих сэмплах вредоносного ПО. Сайт Scan4You не функционирует, однако закэшированная копия в Google позволяет выяснить, что со своих клиентов владельцы сайта брали либо помесячную оплату в размере $30, либо $0,15 за каждый скан. Помимо него из сети на протяжение прошлого года исчезли и несколько других аналогичных ресурсов: AnonScanner, RazorScanner и BlackShades Scanner. О них и их владельцах пока никакой информации нет. Экстрадиция российского гражданина Мартышев был арестован властями Латвии и выдан ими по запросу США по подозрению в кибермошенничестве. 5 июля 2017 г. посольство России в США заявило, что рассматривает данный арест «как очередной случай похищения российского гражданина американскими властями в нарушение действующего двустороннего соглашения о взаимной правовой помощи по уголовным делам от 1999 г.». Прокуратура Восточного округа Вирджинии, в ведении которой находится дело, не стала комментировать обвинения российского посольства.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #260 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

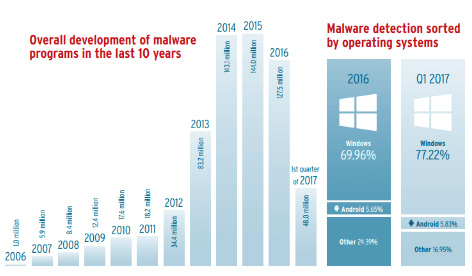

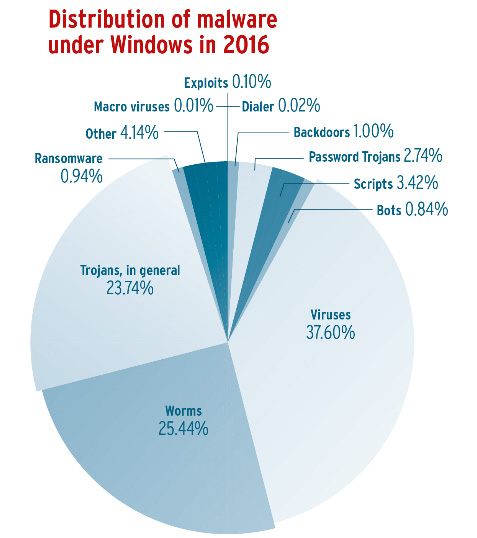

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Число вредоносного ПО снизилось, но оно стало более сложным За последний год количество вредоносных программ снизилось на 14% по сравнению с 2015 годом, однако они стали более сложными. В 2016 году было выявлено 127,5 млн вредоносов, тогда как годом ранее этот показатель составлял 144 млн. Такие данные приводит независимая лаборатория AV-Test в своем отчете по информационной безопасности за 2016/17 год.  Согласно докладу, общее количество вредоносных программ остается огромным и в настоящее время превышает 640 млн. ОС Windows по-прежнему является самой атакуемой операционной системой. В 2016 году 69,96% вредоносного ПО было ориентировано на Windows, а в первом квартале 2017 года - 77,22%.  Возросло число атак и на платформу macOS. По сравнению с показателем 2015 года число вредоносных программ для macOS увеличилось на 370%, большинство из них составляли трояны. Если в 2015 году существовало 819 различных угроз, предназначенных для macOS, то уже в 2016 году их количество выросло до 3033 образцов. Если рассматривать динамику распространения угроз для Android, то и здесь наблюдается рост числа вредоносов для данной мобильной платформы. Только в июне эксперты обнаружили почти 650 тыс. вредоносных программ для Android - самый высокий показатель с момента релиза операционной системы. Также отмечается, что нет оснований считать 2016 год «годом шифровальщиков». Согласно статистике распространения угроз, доля вымогательского ПО составила всего порядка 1%. Тем не менее, в правильности данной оценки можно усомниться учитывая масштаб ущерба, нанесенного программами-шифровальщиками. В вымогательских атаках применяется «высокотехнологичное ПО», нацеленное прежде всего на бизнес-среды. Например, электронные письма, зараженные шифровальщиками отправляются исключительно в будние дни, отмечают эксперты.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #261 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | НАТО предоставит Украине оборудование для противодействия хакерским атакам на миллион евро Указанную технику распределят между СБУ, Госслужбой спецсвязи и пилотным проектом МИД по защите критической инфраструктуры НАТО предоставит Украине оборудование для противодействия хакерским атакам на миллион евро. Об этом заявил начальник Государственного центра киберзащиты и противодействия киберугрозам Украины Роман Боярчук, сообщает DW. Как отмечается, в рамках визита в Киев генеральный секретарь НАТО Йенс Столтенберг заявил, что Альянс предоставит Украине оборудование для противодействия хакерским атакам. В свою очередь, комментируя такое заявление Столтенберга, Боярчук добавил, что НАТО предоставит Украине оборудование на миллион евро, добавив, что это первый случай подобной помощи. Боярчук сообщил, что указанную технику распределят между Службой безопасности Украины, Государственной службой спецсвязи и пилотным проектом Министерства иностранных дел Украины по защите критической инфраструктуры. "Новая техника включает систему постоянного автоматического мониторинга сети, а также противодействия, анализа и выявления происхождения угроз", - говорится в сообщении.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #262 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Хостинг-провайдер даркнета подвергся кибератаке В субботу, 8 июля, хостинговый сервис даркнета Deep Hosting подвергся кибератаке, в результате которой «некоторые сайты были экспортированы», а связанные базы данных, «возможно, восстановлены». Ответственность за инцидент взял некто Dhostpwned, согласившийся дать интервью сотрудникам Bleeping Computer. Согласно сообщению Deep Hosting, хакер зарегистрировал в сервисе общую учетную запись и с ее помощью загрузил на серверы компании два шелл-кода – один на PHP и другой на Perl. Как показало расследование инцидента, злоумышленнику не удалось выполнить код на Perl, однако версия на PHP сработала отлично. «Большая часть шелл-кода на PHP была бесполезна в использовании, поскольку на общих серверах ряд функций заблокированы. Однако одна функция заблокирована не была. Атакующий смог получить доступ к серверу и выполнить команды с ограниченными правами», - сообщили представители Deep Hosting. Dhostpwned предоставил Bleeping Computer список из 91 сайта, к которым ему удалось получить доступ со взломанного сервера Deep Hosting. После сброса паролей MySQL хостинг-провайдером большинство из них были отключены. В список попали всевозможные сервисы даркнета, начиная от магазинов наркотиков и репозиториев вредоносного ПО и заканчивая форумами хакеров и кардеров. «Я взломал их. С точки зрения безопасности их хостинг просто ужасный», - заявил Dhostpwned. Хакеру также удалось получить доступ к серверу подпольной торговой площадки M.N.G Market, специализирующейся на продаже нелегальных товаров. Dhostpwned загрузил в корневой каталог сервера текстовый файл с целью доказать факт взлома. Сразу же после загрузки M.N.G Market ушел в offline. Как оказалось, хакер случайно стер главную загрузочную запись диска. Как и остальные сайты, администрация площадки использовала для хостинга сервер VPS, однако, в отличие от остальных, она забыла изменить установленный по умолчанию пароль.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #263 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты раскрыли подробности о кибератаках на электростанции в США На прошлой неделе в СМИ появилась информация о расследовании кибератак на энергетический и ядерный секторы США, в осуществлении которых подозревается Россия. Ажиотаж возник после того, как Министерство внутренней безопасности США и ФБР разослали энергетическим компаниям предупреждения об активизировавшейся хакерской активности. Главным подозреваемым в атаках является группировка Energetic Bear, также известная под названиями Dragonfly и Crouching Yeti. Группировка активна с 2010 года и осуществляет атаки на предприятия электроэнергетического сектора по крайней мере с 2014 года. Многие решили, что атаки, о которых предупредили американские власти, аналогичны атакам на электроэнергетические компании Украины, ставшим причиной обесточивания целых районов городов в 2015-2016 годах. В ходе атак использовалось специальное вредоносное ПО BlackEnergy (2015 год) и Industroyer (2016 год). О том, какую опасность на самом деле представляют атаки на американские компании, сообщили эксперты Cisco Talos в пятницу, 7 июля. По словам специалистов, речь идет о фишинговых рассылках, с помощью которых хакеры пытались похитить учетные данные для авторизации в локальных сетях. С мая 2017 года Energetic Bear стала рассылать сотрудникам электроэнергетических компаний вредоносные электронные письма с файлами DOCX, замаскированными под резюме от соискателей работы. Как показал первоначальный анализ, вложенные файлы были безвредными, так как не содержали ни макросов, ни эксплоитов. Однако по чистой случайности исследователи вдруг обнаружили нечто подозрительное. Эксперты обратили внимание на интересное сообщение о статусе при загрузке Microsoft Office. Благодаря ему исследователи увидели, что DOCX-файл незаметно загружал с удаленного сервера шаблон Word. Как показало дальнейшее исследование, DOCX-файл пытался установить соединение с удаленным SMB-сервером. С помощью подключения локального хоста к удаленному SMB-серверу злоумышленники пытались обманным образом выманить у компьютера учетные данные для локальной сети. Этот фокус отнюдь не является новым и уже давно используется хакерами. По словам экспертов, на момент проведения исследования большая часть задействованных в атаках серверов и инфраструктуры уже были отключены, а значит, хакеры постарались как можно скорее замести свои следы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #264 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Взломы Госреестра недвижимости: миф или реальность? Около года назад в Украине разразился масштабный скандал по поводу махинаций «черных» риелторов с данными Госреестра недвижимости, в результате которых квартиры, земельные участки и целые компании «переходили» в чужие руки. Злоумышленники действовали при помощи удаленного управления компьютерами нотариусов. Заражение происходило после открытия файла с вредоносным кодом, который присылался в сообщениях электронной почты. Тогда администратор Госреестра недвижимости "Национальные информационные системы" (НАИС) и Нотариальная палата Украины детально пояснили нотариусам действенные способы защиты от мошенников. Прошел год. А СМИ продолжают пестреть заголовками «Черные риелторы отобрали у киевлян 31 квартиру», «В столице задержали банду черных риелторов», «Украинцы массово лишаются квартир через интернет» и т.п. В судебном реестре также немало увлекательных «историй», расследуемых по 190 ст. УКУ (Преступления против собственности). По данным "Лига. Закон", ежегодно в Украине происходит около 3 тысяч попыток рейдерских захватов. В 30% случаев мошенникам удается переоформить права собственности. Чаще всего жертвами злоумышленников становятся промышленные объекты (около 50  и недвижимость (около 30 и недвижимость (около 30 . .Пожелавший остаться неназванным специалист госпредприятия "Национальные информационные системы" рассказал изданию, что изменилось за прошедший год. - Злоумышленники взяли на вооружение новые схемы мошенничества с данными Госреестра недвижимости или продолжают пользоваться удаленным доступом и наивностью нотариусов? НАИС намеревался ввести дополнительные идентификаторы для нотариусов… - С 28 апреля сего года для всех регистраторов (в т.ч. нотариусов) введено обязательное требование использования для доступа в реестры защищенных носителей ключевой информации. При этом, подавляющее большинство нотариусов начало использовать защищенные носители до 31 марта. Специалисты полагают, что схема «удаленный доступ + наивность нотариусов» в этих условиях слегка подмочена, ибо личный ключ скопировать нельзя. Но отдельные, видимо, продолжают настаивать на «наивности». Еще не переписали методичку. - В августе 2016 заработал сервис SMS-маяк , который может информировать владельцев имущества об изменениях в реестре. Но по данным СМИ, пока им пользуется только около 4 тысяч клиентов, в основном банки и агентства недвижимости. Почему, на Ваш взгляд, «Маяк» не пользуется активным спросом? - Как известно, сервис платный. НАИС лишь предоставляет возможность реализации сервиса. Администрируют сервис те субъекты хозяйствования, с которыми пользователи (банки, агентства недвижимости и т.д.) заключили соглашения на его использование. - Сколько обращений по поводу несанкционированных действий в Госреестре недвижимости поступило в НАИС от правоохранителей, нотариусов за последний год? - Такие обращения поступают в рамках досудебного расследования уголовных дел, внесенных в Единый реестр досудебных расследований. В соответствие со ст. 222 УПКУ, сведения досудебного расследования можно разглашать лишь с разрешения следователя либо прокурора, и в том объеме, в котором они признают возможным. Отмечу, что по событиям этого года поступало несколько обращений. Все они касались ситуаций до использования регистраторами защищенных носителей. В отдельных случаях регистраторы хотя и получали защищенный носитель, но не использовали его для доступа в реестры до указанного в нормативно-правовой базе срока. В этих случаях пресловутая схема «удаленный доступ + наивность нотариусов», видимо, срабатывала. Как правило, противоправные действия осуществлялись в отношении незаконного снятия арестов или иных ограничений на недвижимость (движимость). Можно ли говорить при этом о «наивности»? Не думаю. Так или иначе, но на сегодня эти события в «цепких руках» правоохранителей, и именно они способны профессионально квалифицировать действия фигурантов. Проиллюстрирую. В конце прошлого года всем пользователям реестров наше предприятие направило рекомендации по повышению безопасности при работе с информацией. Возможность работы с защищенными носителями была реализована с 3 января сего года. Звонит «наивный» и сообщает о взломе. Спрашиваю: «Рекомендации читал?» - «Читал…» - «О защищенных носителях знал?» - «Знал…» - «Ну и?» - «Думал, меня это не коснется…». Мне кажется, что этот ответ можно уверенно ставить в эпиграф к описанию большинства инцидентов в сфере информационной безопасности (в том числе, и последних). - СМИ продолжают публиковать мнения, что «любой хакер в состоянии взломать реестр и от имени нотариуса внести необходимые данные», «несмотря на 10 уровней электронной защиты Единого госреестра, взломать его и получить документ на квартиру не составляет труда профессиональному хакеру». Прокомментируйте эти заявления. Были ли реальные взломы реестра? - Как говорится, «следите за руками!». «Любой хакер в состоянии взломать реестр и от имени нотариуса…» Взломать реестр или взломать (допускаю) компьютер нотариуса и уж затем от его имени…? Далее тезис получает закономерное развитие «несмотря на 10 уровней электронной защиты…», и потекла мысль по древу. Конечно, вызывает некоторое удивление глубокая осведомленность сапожника в вопросах технологии изготовления пирожных, но при чем здесь «10 уровней электронной защиты», если к данным реестра допускается легитимный пользователь? Да хоть сто уровней, но пользователь легитимный! У нас пока не введена система распознавания образов, хотя на определенном уровне можно еще и биометрию внедрить. А там и до инструментов из одорологии недалеко. Существовала угроза несанкционированного копирования личных ключей, ее минимизировали. Кстати, с учетом рекомендаций «лучших собаководов» (NIST 800-63-3, кому интересно). Но если пользователь думает, что все, о чем пишут и что рекомендуют – детские шалости, лишняя возня в песочнице и «его это не коснется», то единственным рецептом безопасности в таком случае является полное ограничение доступа к реестрам для всех (и регистраторов )! И вот тогда уж, ну, точно заживем! Замечу при этом, что идеальной защиты не существует в природе. Гипотетически человек может взломать все, что придумано другим человеком. Комплексная система защиты информации в информационной системе реестров построена в соответствии с требованиями отечественного законодательства, с учетом существующих угроз, исходя из финансовых возможностей ведомства. Да, и государства в целом ее обеспечить, что на сегодня, к сожалению, превалирует. На то или иное событие, естественно, будет следовать реакция с учетом «шапки по Сеньке». Хотя, могли ли пользователи M.E.Doc (в основном бухгалтеры) предположить, что в процессе получения обновления официального программного продукта к ним проникнет коварный враг? Но вопрос, почему произошло последующее массовое заражение через локальные сети, лежит, думаю, именно в плоскости «думал, меня это не коснется…». При этом замечу, что «Петя» на работоспособность информационной системы реестров не повлиял никоим образом.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #265 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Хакеры использовали серверы итальянского банка для майнинга криптовалюты Серверы одного из итальянских банков использовались хакерами для добычи криптовалюты. Об этом рассказал директор компании Darktrace Дэйв Палмер (Dave Palmer) в рамках выступления на прошедшей в Лондоне конференции Research and Applied AI Summit, пишет издание Quartz. Инцидент произошел в 2015 году. Тогда экспертов компании пригласили расследовать возможное вмешательство в системы одного из итальянских банков. Специалисты выявили потоки данных, которые отправлялись с серверов финорганизации на ботнет, управляемый европейским преступным синдикатом. По словам Палмера, под видом клиентских данных скрывалась довольно «дырявая» реализация программного обеспечения для майнинга криптовалюты биткойн. Скомпрометированный банковский сервер был быстро обнаружен и отключен. Как пояснил Палмер, он проработал под управлением синдиката не больше часа после старта добычи биткойн. «Не думаю, что им удалось много заработать», - отметил он. По его словам, 2014 год стал периодом расцвета криминальной добычи криптовалюты. «Это было модно заниматься майнингом монет наряду с рассылкой спама», - говорит Палмер. Случаи, когда для подобной деятельности использовались банковские серверы, были довольно редкими, поскольку в основном хакеры ориентировались на ПО для майнинга криптовалют, работающее на ноутбуках и стационарных компьютерах. Эксперт не смог привести точную статистику за минувшие годы, но отметил, что сейчас число подобных инцидентов снизилось в разы. Если раньше специалисты сталкивались со случаями майнинга криптовалюты чуть ли не ежедневно, то за последние шесть месяцев компания выявила только 24 таких случая. В 2014 году добыча криптовалюты была распространенным явлением, причем вычислительную мощь организаций «заимствовали» не только киберпреступники, но и сотрудники компаний, которые для этих целей использовали рабочие ноутбуки. Некоторые служащие даже покупали собственные серверы и прятали их в корпоративных дата-центрах, таким образом обеспечивая круглосуточную добычу монет. Однако дни подобного майнинга уже позади, отметил Палмер. Сейчас для получения прибыли требуется слишком много вычислительной мощности. В экосистеме биткойн доминируют профессиональные организации с тысячами серверов, размещенных в гигантских складах специального назначения. С 2014 года необходимая мощность для майнинга возросла в 770 раз, что исключает возможность заработка на обычных ноутбуках.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #266 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

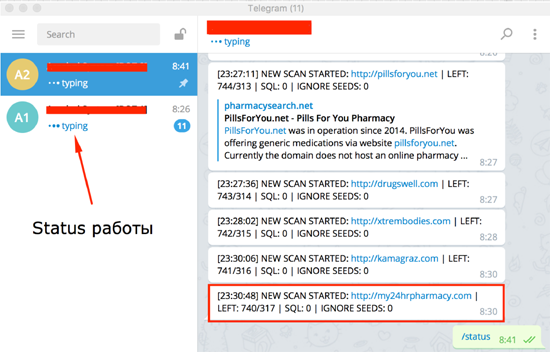

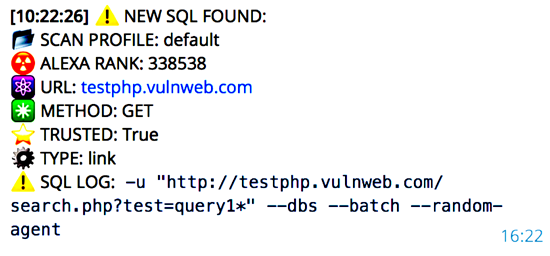

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | «Хакерский» сканер для поиска уязвимостей доступен в даркнете за $500 На одном из хакерских форумов продается полностью автоматизированный сканер для поиска уязвимостей, позволяющих внедрить SQL-код. Инструмент Katyusha Scanner стоимостью $500 может осуществлять массовое сканирование на предмет наличия уязвимостей и управляется посредством смартфона через мессенджер Telegram.  Сканер, созданный русскоязычным разработчиком, был обнаружен исследователями из компании Recorded Future. Katyusha Scanner представляет собой гибрид классического сканера для поиска SQLi (SQL injection)-уязвимостей и открытого инструмента для проведения тестов на проникновение Anarchi Scanner. Предложение о продаже Katyusha Scanner появилось на форуме в апреле нынешнего года. Инструмент приобрел настолько высокую популярность, что месяц спустя разработчик «Катюши» выпустил «бюджетную» версию ПО стоимостью $250 для тех, кто не может заплатить $500 за полный пакет. В июне автор запустил сервис, предлагающий доступ к Katyusha Scanner всего за $200 в месяц. По словам эксперта Recorded Future Андрея Барисевича, Katyusha Scanner обладает широким набором функциональных возможностей. К примеру, злоумышленники могут загрузить список с интересующими их web-сайтами и провести параллельные атаки на несколько объектов, управляя операцией через мессенджер Telegram. При обнаружении уязвимости на сайте инструмент способен проэксплуатировать проблему, внедрить вредоносный скрипт, загрузить различные типы файлов, автоматически сделать дамп базы данных и пр.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #267 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Фальшивое приложение Tor атакует пользователей «Темной паутины» Вредоносное приложение, замаскированное под модифицированную версию браузера Tor, используется мошенниками для заманивания посетителей на подпольную торговую площадку The Rodeo. Приложение, обнаруженное журналистом издания BleepingComputer Лоуренсом Абрамсом (Lawrence Abrams), распространяется через ролики в YouTube, обучающие пользователей, как осуществлять покупки на The Rodeo. В размещенной в видео инструкции пользователям предлагается загрузить приложение Rodeo Browser, якобы специально разработанное для того, чтобы посетители могли получить доступ к сайту. В действительности Rodeo Browser представляет собой просто интерфейс, имитирующий дизайн Tor. Rodeo Browser написан на .NET и практически не обладает никакой функциональностью. Единственное, что работает в приложении - это выпадающее меню в настройках, содержащее опцию для загрузки сайта The Rodeo. При нажатии на опцию Rodeo Browser имитирует подключение к фальшивому сайту th3rod3o3301jtxy.onion. Дизайн ресурса повторяет классическую модель любой торговой площадки в даркнете, но, судя по всему, является не более чем мошенничеством. Для того чтобы воспользоваться услугами сайта, пользователям нужно зарегистрироваться и авторизоваться. Как указывается на ресурсе, все заказы шифруются с помощью ключей PGP, но журналисты не нашли никаких доказательств этому. Для привлечения покупателей сайт предлагает широкий выбор товаров - от наркотиков, оружия и фальшивых денег до услуг по взломам и поддельных кредитных карт. Оплата осуществляется в биткойнах. В действительности, весь контент, который пользователи видят на The Rodeo, получен из текстовых файлов, хранящихся на удаленном FTP и web-сервере. К примеру, журналисты обнаружили текстовые файлы для всех производителей, продуктов, фигурирующих на сайте, а также опций в меню ресурса. Кроме того, были выявлены папки для каждого пользователя, зарегистрировавшегося на сайте (138 человек). Папки содержат пароли и все частные сообщения пользователей в незашифрованном виде. Хотя пользователи могут отправлять заказы разным вендорам, на самом деле их получает один и тот же человек. Он предоставляет жертвам биткойн-адрес для оплаты заказов, которые никогда не будут доставлены. Tor (The Onion Router) - свободное и открытое программное обеспечение для реализации второго поколения так называемой луковой маршрутизации. Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищенное от прослушивания. С помощью Tor пользователи могут сохранять анонимность в Интернете при посещении сайтов, ведении блогов, отправке мгновенных и почтовых сообщений, а также при работе с другими приложениями, использующими протокол TCP.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #268 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Скиммеры научились передавать данные с помощью ИК-излучения Журналист Брайан Кребс, специализирующий на вопросах кибербезопасности, рассказал о новой технологии передачи данных, используемой в скиммерах. Сама по себе технология не является новой, однако раньше она не использовалась в скиммерах. Как сообщил Кребс, в последнее время популярность набирают скиммеры, вставляющиеся непосредственно в картоприемник банкомата. Некоторые из них не просто сохраняют похищенные данные на миниатюрных флэш-накопителях, но и передают их своим операторам с помощью инфракрасного излучения. Подобные устройства широко использовались киберпреступниками в Оклахома-Сити. По словам представителей местных правоохранительных органов, скиммеры были оснащены антенной для передачи похищенных данных на крошечную камеру, крепящуюся снаружи банкомата (например, в контейнере для брошюр). Камера выполняла две функции. Во-первых, она снимала на видео пользователей, вводящих PIN-код, а во-вторых, получала от скиммера похищенные данные. Когда заряд батареи в камере исчерпывался, киберпреступники забирали ее, оставляя скиммер в картоприемнике. Безусловно, само устройство также оснащено миниатюрной батареей. Тем не менее, изученный Кребсом скиммер включался лишь тогда, когда пользователь вставлять карту в картоприемник, поэтому заряда его батареи хватало надолго.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.07.2017)

|

| | #269 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты обнаружили новый тип web-атак Эксперты компании Wordfence обнаружили новый тип web-атак, в ходе которых злоумышленники используют незавершенные инсталляции WordPress. То есть, атаки основываются на сайтах, куда пользователи уже загрузили систему управления контентом (CMS) WordPress, нот так и не установили ее до конца. Такие ресурсы открыты для внешних подключений, и кто угодно может получить доступ к панели установки и завершить процесс инсталляции CMS. По данным Wordfence, с конца мая и до середины июня текущего года резко возросло число сканирований интернета на наличие инсталляций WordPress с установочным файлом. Исследователи обнаружили как минимум одного хакера, получившего доступ к сайту, где CMS не была установлена до конца. Неизвестный загрузил пароль и логин своей собственной базы данных и завершил процесс инсталляции. Таким образом, он обеспечил себе возможность управлять сайтом через заново созданную учетную запись администратора и через редактор файлов внедрять и выполнять вредоносный код для получения контроля над чужим сервером. Злоумышленник также установил собственный плагин для выполнения вредоносного кода. Одновременно с ростом числа сканирований в июне 2017 года увеличилось количество атак на сайты под управлением WordPress. Чаще всего атаки осуществлялись с IP-адресов в России, Украине и США.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(16.07.2017)

, gydrokolbasa

(15.07.2017)

|

| | #270 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645