| | #211 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Серверы обновлений M.E.Doc оказались на хостинге WNet Решил поковыряться в сетевой структуре сервиса M.E.Doc, через который был заряжен вирус #Petya, поразивший значительную часть компаний в Украине. Для начала посмотрел какие IP-адреса стоят за сервисом обновлений upd.me-doc.com.ua. Оказалось что такую большой банк инсталлированных приложений обслуживает только один хост: $dig -t any upd.me-doc.com.ua ; <<>> DiG 9.8.2rc1-RedHat-9.8.2–0.62.rc1.el6_9.2 <<>> -t any upd.me-doc.com.ua ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 39676 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 5, ADDITIONAL: 10 ;; QUESTION SECTION: ;upd.me-doc.com.ua. IN ANY ;; ANSWER SECTION: upd.me-doc.com.ua. 59 IN A 92.60.184.55 ;; AUTHORITY SECTION: com.ua. 66991 IN NS ho1.ns.com.ua. com.ua. 66991 IN NS nix.ns.ua. com.ua. 66991 IN NS ba1.ns.ua. com.ua. 66991 IN NS k.ns.com.ua. com.ua. 66991 IN NS sns-pb.isc.org. Ой, что это? Для обновления сотен тысяч копий инсталляций Медка используется всего один хост — 92.60.184.55. Я конечно понимаю, что за одним хостом может стоять целый парк серверов. Но есть еще один важный момент — TTL записи равен всего 60 секунд ( на скрине видно 59 сек, потому что 1 сек заняло получение ответа от dns-сервера). Такой маленький TTL будет провоцировать огромное количество запросов на dns-сервера, потому что он практически не кэшируется — срок жизни в памяти кэширующего dns-сервера будет составлять всего 30 сек. В мире Интернета не принято критически важные сервисы вешать на один хост. Например, для обслуживания dns-записей должно быть не менее 2х хостов, и желательно физическое расстояние между ними — не менее 200 км. Вітекающий обощенный вопрос: зачем такому критичному сервису использовать такие очень критичные для стабильности показатели — всего 1 хост и с таким коротким временем достоверности 30 сек (половина от TTL 60 сек)? Ответ пока в голове только один — что бы в случай чего быстро закрыть хост и отказать в обслуживании, попросту — быстро смыться и унести ноги. Ок, идем дальше, а на чьей площадке располагается этот хост для обновления такого критичного приложения, как M.E.Doc: whois 92.60.184.55 [Querying whois.arin.net] [Redirected to whois.ripe.net] [Querying whois.ripe.net] [whois.ripe.net] % This is the RIPE Database query service. % The objects are in RPSL format. % % The RIPE Database is subject to Terms and Conditions. % See http://www.ripe.net/db/support/db-terms-conditions.pdf % Note: this output has been filtered. % To receive output for a database update, use the “-B” flag. % Information related to ‘92.60.184.0–92.60.184.255’ % Abuse contact for ‘92.60.184.0–92.60.184.255’ is ‘abuse@wnet.ua’ inetnum: 92.60.184.0–92.60.184.255 netname: Wnet-Kiev-COLO descr: Kiev colocation country: UA Мой хозяюшка-c: WNET2-RIPE tech-c: WNET2-RIPE status: ASSIGNED PA mnt-by: WNET-MNT created: 2011–01–04T13  08Z 08Zlast-modified: 2011–01–04T13  08Z 08Zsource: RIPE role: W NET NOC address: Wnet LLC address: Bohdana Khmelnitskoho 50-b address: Kyiv, 01030 address: Ukraine phone: +380 44 5900800 fax-no: +380 44 2892817 abuse-mailbox: abuse@wnet.ua remarks: troubles: Wnet remarks: troubles: noc@wnet.ua Ба, знакомые все лица — это же WNet, которого недавно трусило СБУ ))) Именно тот WNet, которого поймали на левых интернет-канал в Крым. Ну конечно мы верим что это чисто коммерческий контракт был и ФСБ абсолютно никакого отношения к этому интернет-каналу отношения не имел, а WNet никакого сотрудничества с ФСБ РФ не вел ))). Ау, WNet — неужели мы давали повод считать себя идиотами? Интелект-Сервис «крест на пузе» клянется, что никаких апдейтов с вирусами он не выкладывал. Окей, я лично — верю. Потому что им и не надо было выкладывать. За них это сделали админы дата-центра WNet. Они просто в нужный момент перекинули трафик с одного хоста на другой, подставной. Всего на 2–3 часа. А потом вернули маршруты в изначальное состояние. Могли даже перебрасывать не весь трафик, а только тот, который касался выгрузки файлов с завирусяченным апдейтом. Тогда даже статистика запросов к серверу upd.me-doc.com.ua ничего не выдаст. Итого: идеальное кибер-преступление. Никаких следов, никаких взломов, никаких логов, предьявлять — нечего. Идеально, но кроме одной мелочи. Если сопоставить лог обновления медка с зараженного, но восстановленного компьютера, с логами на серверах обновления медка, то легко будет выявить разницу — на бухгалтерском компьютере будут записи о скачке апдейта с вирусом, а на серверах медка таких обращений не будет. А это будет однозначным подтверждением того, что WNet «вмочил свои рога» в эту атаку по полной. Напомню, что во второй половине марта Украина уже пережила одну атаку вируса XData. И тогда словацкая компания ESet обвинила в распространении этого вируса M.E.Doc через свои апдейты. Подробнее читайте здесь: https://ain.ua/2017/05/24/vse-pro-xdata-poka Скорее всего то была пробная попытка использовать их сервис обновлений для распространения вируса. После этого они просто решили «поднакопить силы», что бы ударить массово, в строго определенное время.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.06.2017)

|

| | #212 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Агенты ФБР нагрянули домой к сотрудникам «Лаборатории Касперского» Агенты Федерального бюро расследований (ФБР) посетили не менее десяти сотрудников «Лаборатории Касперского», проживающих в США. Об этом сообщает NBC News. По его информации, сотрудники ФБР в рамках проводимого ими расследования побывали в нескольких домах сотрудников компании на Восточном и Западном побережьях США в конце рабочего дня во вторник, 27 июня. Неизвестно, есть ли связь между внезапными визитами и расследованием бюро о потенциальном вмешательстве России в президентские выборы в США. Тем не менее, по словам журналистов NBC News, американские власти уже давно проявляют интерес к деятельности «Лаборатории Касперского». В ФБР отметили, что у них нет претензий к сотрудникам антивирусной компании. Агенты просто собирали факты о том, как проходит рабочий процесс в «Лаборатории Касперского», а именно: какие данные о работе в США передаются в Россию. В ответ на это представители компании заявили, что она не имеет связей ни с одним государством и никогда не будет заниматься кибершпионажем в пользу какой-либо страны. «Наша компания имеет 20-летнюю практику в индустрии безопасности и всегда соблюдала самые высокие этические нормы», — отметили в «Лаборатории Касперского». Россию неоднократно обвиняли во вмешательстве в выборы президента США с помощью хакеров. Американские журналисты и чиновники утверждали, что они якобы похитили корреспонденцию демократов, позже выложенную в интернете, а также пытались проникнуть в электронную систему подсчета голосов. Москва отрицает подобные обвинения.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.06.2017)

|

| | #213 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

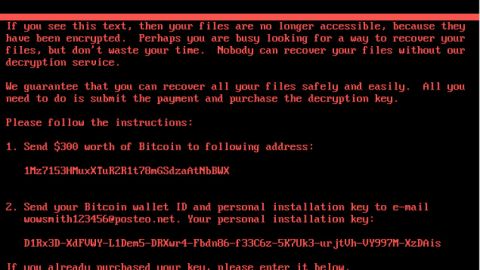

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | «Касперский»: После атаки Petya.A никакие данные не восстановятся Жертвы нового вируса-вымогателя, известного как Petya.A или ExPetr, не смогут вернуть зашифрованные данные. Об этом сказано в блоге «Лаборатории Касперского». «Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет», – отметили эксперты компании. Не рекомендуется также платить выкуп создателям вируса. Помимо того, что у вируса нет идентификатора установки, почтовая служба, которой пользовались создатели вируса, заблокировала адреса, куда приходили данные об уплате выкупа. «Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов», – заключили в «Касперском». Напомним, информация о хакерской атаке, которая 27 июня вывела из строя часть украинских служб и предприятий, появилась в блоге компании Microsoft. По данным специалистов компании, только в Украине пострадало более 12,500 компьютеров. Всего же вирус охватил 64 страны.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.06.2017)

|

| | #214 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | За два дня хакеры заработали на вирусе Petya более $10 тыс С начала кибератаки вируса Petya совершившие ее хакеры заработали 3,99 биткоина. Об этом свидетельствует информация о транзакциях на биткоин-кошельке 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX на сайте Blockchain. Всего за два дня было проведено 45 транзакций. По состоянию на 23:37 цена одного биткоина, по данным портала Investing.com, составляла $2,59 тыс. Таким образом, хакеры заработали $10,338 тыс.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.06.2017)

|

| | #215 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры Shadow Brokers нашли новый способ заработка Хакерская группировка Shadow Brokers продолжает привлекать к себе внимание. В последнее время она успела «прославиться» публикацией хакерских инструментов, предположительно, созданных специалистами Агентства национальной безопасности США. Последствия этих публикаций оказались не самыми приятными. Так, описание эксплойта EternalBlue для уязвимости в протоколе SMB позволило неизвестным хакерам создать зловреды WannaCry и NotPetya, жертвами атак которых стали сотни тысяч компьютеров по всему миру. При этом участники Shadow Brokers отчаянно пытаются «монетизировать» свою активность. Сначала они объявили аукцион, на который обещали выставить описания похищенных уязвимостей. После того, как аукцион провалился, не собрав серьезных заявок, киберпреступники опубликовали уязвимости бесплатно, но заявили, что следующую порцию данных о хакерском арсенале американских спецслужб будут распространять только по подписке. Цена на нее весьма высока – за июньскую подписку хакеры требовали порядка 33 тысяч долларов, а июльскую оценили уже в 65 тысяч. Наверняка такой рост цен отпугнет потенциальных покупателей, но члены Shadow Btokers, судя по всему, уже нашли новый способ заработка. Они принялись шантажировать некоего пользователя Twitter под ником @drwolfff. Хакеры уверяют, что он – в прошлом сотрудник АНБ, участвовавший в разработке кибершпионских инструментов и организации кибератак на цели в Китае. Шантажисты требуют, чтобы @drwolfff подписался на их рассылку, угрожая в противном случае раскрыть его личность. |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(01.07.2017)

, gydrokolbasa

(30.06.2017)

|

| | #216 | ||

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Правительство Британии потеряло данные пользователей своего сайта Британское правительство обратилось к пользователям своего информационного сайта data.gov.uk с просьбой сменить пароли. Необходимость вызвана утечкой: в ходе плановой проверки Правительственная цифровая служба (Government Digital Service, GDS - подразделение кабинета министров Великобритании, ответственное за совершенствование предоставления цифровых услуг) обнаружила в открытом доступе на одной из сторонних систем файл, содержащий персональные данные некоторой части пользователей. Данные включают имена пользователей

Специалисты GDS приняли оперативные меры по удалению файла из открытого доступа и уведомили правительство об инциденте. Они также заверяют, что нет никаких свидетельств того, что данные затронутых утечкой граждан каким-либо образом были использованы злоумышленниками. Точное число пострадавших неизвестно, но предполагается, что утечка затронула лишь пользователей, зарегистрировавшихся на сайте до 20 июня 2015 года. Сайт

| ||

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(02.07.2017)

|

| | #217 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Спецслужбы США предупредили бизнесменов о хакерских атаках Министерство внутренней безопасности (МВБ) и Федеральное бюро расследований (ФБР) США неофициально предупредили американских бизнесменов о предстоящих хакерских атаках, которые направлены против компаний, работающих в ядерной, энергетической и промышленной сферах, передает Reuters. По данным агентства, хакеры намерены получить доступ к конфиденциальным данным при помощи фишинговых писем. Официальных комментариев ведомств не поступало.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #218 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Миллионы компьютеров в Украине заражены «Петей» (обновление) "Программой налоговой отчетности M.E.Doc пользуются около 500 тысяч юрлиц и частных предпринимателей. Это миллионы компьютеров по Украине", - сообщила Алеся Белоусова, CEO "Интеллект-сервис" разработчика M.E.Doc на круглом столе "Как построить киберщит для Украины". CEO "Интеллект-сервис" уверяет, что компания не причастна к распространению вируса: «Наша вина не доказана. Серверы переданы на экспертизу в правоохранительные органы. Проводится внутреннее расследование с привлечением Cisco. Мы сами пострадали: полетели практически все компьютеры, которые были на Microsoft. Но наш сервер, который называют распространителем вируса, под Linux». Глава правления ИнАУ Александр Федиенко заявил, что разработчик программы M.E.Doc просто не предпринял шагов, чтобы обезопасить своих пользователей от опасностей: "И уже за это он обязан понести наказание. А мы все, включая и государство, сделать выводы. На лицо халатность и непрофессионализм специалистов на местах". Исков против "Интеллект-сервиса" пока не подавали, сообщили юристы. Вместе с тем, вирус был занесен еще два-два с половиной года назад. Такими предварительными итогами расследования поделился глава ИТ-Комитета ВР Александр Данченко. «В наших сетях сидит еще как минимум два вируса на инкубации»,- полагает Александр Смирнов, генеральный менеджер ООО "Айкюжн ИТ". Специалист считает, что они могут быть активированы в нужный момент. Тем временем, представители бизнеса опасаются, что не смогут вовремя подать налоговые накладные из-за форс-мажора. А налоговая воспользуется поводом «нагнуть» не успевших. ОБНОВЛЕНИЕ После выхода статьи пресс-служба "Интеллект-Сервиса" сообщила изданию, что выступая на круглом столе, CEO компании хотела сказать следующее: "Если бы путь распространения вируса был только через M.E.Doc, то заразились бы все пользователи программы – а это больше миллиона. По опубликованным же данным, было заражено 12,5 тысяч компьютеров, из которых значительная часть не были пользователями M.E.Doc."

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #219 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | СБУ установила причастность России к хакерской атаке вируса Petya по Украине Кибератака на государственные учреждения, объекты финансового, энергетического транспортного секторов, а также частные предприятия Украины с помощью вируса Petya.A имела целью целенаправленную дестабилизацию общественно-политической ситуации в Украине. Об этом сообщает пресс-центра Службы безопасности Украины. "По оценке Службы безопасности Украины, заражение было спланировано и осуществлено заранее. Оно происходило в несколько этапов и началось накануне национального государственного праздника. Несмотря на то, что кибератака похожа на обычный вирус типа ransomeware (программное обеспечение для вымогания денег), созданный для обогащения злоумышленников. На самом деле вирус является прикрытием масштабной атаки, направленной на Украину", – говорится в сообщении. Как подчеркнули в СБУ, об этом свидетельствует отсутствие реального механизма завладения средствами, примитивность которого лишь подтверждает мнение о том, что обогащение не было целью атаки. "Следует отметить оригинальность и специфичность масштабного вектора заражения, связанного с использованием прикладного бухгалтерского программного обеспечения. По данным источников СБУ, за последние годы он встречался лишь раз во время кибератаки со стороны Северной Кореи", – говорится в сообщении. Таким образом, как отмечает СБУ, основным назначением вируса было уничтожение важных данных и нарушение работы государственных и частных учреждений Украины для распространения панических настроений среди населения. "Имеющиеся данные, в том числе полученные в рамках взаимодействия с международными антивирусными компаниями, дают основания считать, что к атакам причастны те же хакерские группировки, которые в декабре 2016 года атаковали финансовую систему, объекты транспорта и энергетики Украины с использованием "TeleBots" и "Blackenergy". Это свидетельствует о причастности к этой атаке спецслужб РФ", – подчеркнули в ведомстве. Служба безопасности Украины во взаимодействии с Национальной полицией, Госспецсвязи, партнерскими правоохранительными органами, международными антивирусными компаниями и ведущими производителями телекоммуникационного программного обеспечения продолжает осуществлять мероприятия, направленные на локализацию последствий кибератаки, отметили в ведомстве. Как известно, 27 июня крупнейшей хакерской атаке, которая распространяет вирус Petya, подверглись украинские банки, энергетические компании, государственные интернет-ресурсы и локальные сети, украинские медиа и ряд других крупных предприятий. Атака началась практически одновременно около 11:30. Вирус, блокирующий работу компьютерных систем, распространился очень быстро. Он проявляется в отказе работы компьютеров на платформе Windows – зараженный компьютер перегружается и вирус зашифровывает все данные на нем.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #220 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Создатели оригинальной версии Petya ищут контроружие против NotPetya На этой неделе возобновила активность страница в Twitter, по всей вероятности принадлежащая авторам оригинальной версии вымогательского ПО Petya. С момента появления вредоноса владельцы страницы Janus Cybercrime Solutions (@JanusSecretary) на некоторое время забросили ее, однако после катастрофических атак NotPetya решили вернуться. Судя по недавно опубликованному твиту, разработчики оригинальной версии Petya не имеют никакого отношения к резонансным атакам NotPetya. С 7 декабря 2016 года на странице @JanusSecretary не было ни одной новой записи, однако 28 июня появилось сообщение: «Мы вернулись и изучаем NotPetya, может быть, его можно взломать с помощью нашего ключа». По мнению независимых исследователей, авторы Petya говорят правду, и NotPetya – действительно не их рук дело. Разница в работе вредоносов свидетельствует о том, что создатели оригинальной версии вряд ли могли чем-то помочь авторам NotPetya. Исследователь Hasherezade опубликовала сравнительную таблицу образцов кодов Petya и NotPetya. Несмотря на некоторые общие черты, эксперты все больше склоняются к мнению, что NotPetya является инструментом для саботажа, а не вымогательской программой. Эксперты «Лаборатории Касперского» считают вредонос «вайпером» для уничтожения данных на жестком диске, и с их мнением согласен Рик Фергюсон (Rik Ferguson) из Trend Micro. «Petya (имеется в виду NotPetya – ред.) удаляет собственный ключ шифрования MFT, делая расшифровку невозможной даже для самого автора», - отметил Фергюсон. «Авторы обычного вымогательского ПО, должно быть, ужасно обеспокоены ущербом, причиненным NotPetya их репутации “заплати – и получишь свои файлы обратно”», - пошутил исследователь Мартийн Гроотен (Martijn Grooten).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #221 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

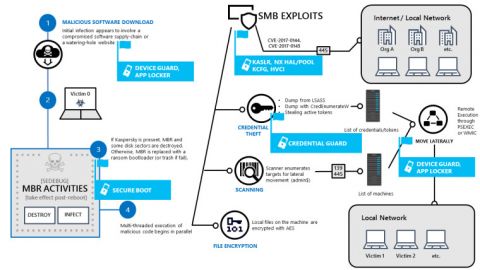

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Телеметрия Microsoft показала масштабы распространения Petya На уходящей неделе мир в целом и Европа в частности пострадали от вредоносного приложения Petya. После атаки WannaCry в начале мая к таким событиям приковано особо пристальное внимание и пресса широко освещала его, в том числе телевидение. Масштаб атаки пока остаётся неизвестным, но Microsoft поможет прояснить ситуацию. Телеметрия её операционных систем даёт возможность отследить уровни распространения приложения.  Эта атака является более сложной по сравнению с предыдущей, но несмотря на это программа пробралась менее чем на 20 тысяч компьютеров. Больше всех пострадала Украина, на которую пришлось 70% заражений. Большинство пострадавших компьютеров работают на Windows 7. Метод распространения приложения показан на диаграмме, где синими прямоугольниками выделены механизмы системы Windows 10, способные обеспечить защиту. Microsoft делает акцент на том, что сетевые администраторы с устаревшими операционными системами, такими как Windows 7, не обладают преимуществами современного аппаратного и программного обеспечения. Из-за этого они должны использовать усиленные конфигурации безопасности, способные замедлить распространение подобных вредоносных приложений. Необходимо блокировать или ограничивать доступ определённых IP-адресов к файлообменным протоколам SMB и блокировать удалённое выполнение кода через PSEXEC. Распространение Petya специально ограничено. При запуске приложение получает определённое время для распространения, прежде чем система будет перезагружена. По умолчанию время составляет 60 минут. После перезагрузки программа не может быть запущена снова. Petya пытается внести изменения в главную загрузочную запись и перезаписывает два сектора в разделе C:, уничтожая Volume Boot Record этого раздела. Зачем это делается, неизвестно; к тому же код занимает в 10 раз больше памяти, чем нужно. Если Petya обнаруживает на компьютере антивирус Касперского или внести изменения в главную загрузочную запись не удаётся, программа уничтожает десять первых секторов на жёстком диске. Если обнаруживается антивирус Symantec, приложение не использует SMB. Иногда данные восстановить всё же удаётся. Например, когда компьютер обладает Secure Boot и UEFI. В этом случае можно попытаться выполнить восстановление при загрузке. Если UEFI нет, но установлен антивирус Касперского и загрузка невозможна, можно загрузить компьютер с установочного носителя, открыть консоль восстановления и выполнить следующие команды: bootrec /fixmbr bootrec /fixboot  Если же показывается записка с требованием выкупа, восстановление невозможно. В таком случае лучше выполнить чистую установку системы и попытаться восстановить файлы при помощи специальных утилит. Преимущество Petya над WannaCry заключается в использовании двух эксплоитов для распространения, а изменение загрузочного сектора приводит к более тяжёлым повреждениям системы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #222 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Тайна вируса Petya A раскрыта: это кибероружие. Анализ кода  Однажды мне рассказали историю о враче-онкологе, которая показала своим студентам снимок раковой опухоли и сказала с восхищением: “Только посмотрите, какой совершенный рак!”. Именно такие чувства возникают у меня при взгляде на код вируса “Petya A”, на днях массового атаковавшего информационные системы в Украине, а затем и по всем миру. Reverse engineering этого кода осуществили специалисты компании ISSP ( Information Systems Security Partners). Специалисты в сфере информационной безопасности могут сами ознакомится с этим кодом по ссылке . А для всех остальных я коротко изложу суть того, что может сделать с вашим компьютером вирус Petya A. Наверное, прежде всего очень многих впечатлит такая его способность, состоящая из двух пунктов: 1) определить, есть ли на компьютере антивирус Касперского, Norton или Semantec; 2) отключить этот антивирус. Но профессионалов в сфере кибербезопасности это наверняка особо не впечатлит: для них давно не секрет, что все серьезное вредоносное програмное обеспечение тестируется на уязвимость к антивирусу — до тех пор, пока приобретет неуязвимость к нему. Поэтому антивирусы сегодня могут защищать только от старых и примитивных вредоносных программ. Специалистов гораздо больше впечатлят иные способности “Пети А”. Но прежде чем перейти к ним, уточню: как я и прогнозировал уже в первый день кибератаки, расшифровать заражённые компьютеры не получится: вирус использует ассиметричную криптографию, то есть для каждого зараженного компьютера существует персональный private key. Те, кто знаком с криптографией, прекрасно понимает, что это значит, для всех остальных просто скажу, что расшифровать зашифрованные “Петей” диски невозможно. Может, когда-нибудь в будущем – когда квантовые компьютеры станут реальностью. А пока с потерянными данными придётся распрощаться. Итак, что сделает «Петя» с вашим компьютером, если попадет на него? После того как он идентифицирует и отключит антивирус, «Петя» зашифрует данные на вашем диске (файлы с расширениями ( .3ds .7z .accdb .ai. asp. aspx avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz.h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc), стирает MBR (область загрузки) и очистит логи, чтобы максимально усложнить понимаени того, как к он к вам попал. А затем, после перезагрузки, выведет на экран баннер с требованием перевести деньги за расшифровку. Но это далеко не все. Попав на компьютер, вирус запускает программу Мimikatz, с помощью которой извлекает credentials остальных хостов, находящихся в локальной сети — и заражает их. Помимо этого, авторы доклада предполагают, что вирус оставляет на зараженных компьютерах бекдоры (пути для последующих вторжений). Подробно код вируса вы можете посмотреть в докладе. Но самое интересное все же кроется в выводах. Самое главное: авторы доклада убеждены, что нынешняя модификация «Пети» – это не что иное, как кибероружие. И это кибероружие имеет несколько главных целей. 1) Скрывать последствия предыдущих атак по типу APT (Advanced Persistatnt Threat) – наиболее мощного, сложного и опасного вредоносного програмного обеспечения, которому я как-нибудь посвящу отдельный пост. Это может означать, что атакованные компьютеры были еще до нынешней кибератаки заражены каким-то вредоносным ПО, но что именно оно делало и какой вред наносило, теперь уже никто не узнает. Впрочем, тем организациям, которые не пострадали от атаки, не мешало бы самым тщательным образом проверить свои жесткие диски. 2)демонстрация кибермощи и тренировка выполнения массивных скоординированных кибервторжений 3) испытание нового кибероружия и возможностей систем безопасности противостоять ему, особенно скорость реакции и восстановления атакованных систем 4)Подготовка к следующей атаке или массированному скоординированному кибервторжению 5) Тренировка выполнения массового скоординированного кибервторжения в комбинации с элементами гибридной войны. Итак, теперь мы знаем, что «Petya A» – это не просто криминальный инструмент. Это кибероружие. А значит, неизбежно будет и следующий киберудар – гораздо более серьезный, чем этот. И надо использовать все имеющееся время для того, чтобы приготовиться отбить его с минимальными потерями.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #223 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус Petya: кибератаку на Украину совершила Россия — Financial Times По мнению аналитиков, тактика тех, кто запустил эту вредоносную программу, соответствует кремлевскому сценарию… Эксперты по кибербезопасности и представители западных спецслужб пришли к заключению, что кибератака с использованием вируса Petya, парализовавшего работу десятков компаний по всему миру, была делом рук не преступной группы, а враждебного государства. По мнению многих из них, косвенные доказательства, которые были собраны за последнюю неделю и количество которых растет, указывают на одно государство. А именно — на Россию (фашистское государство, признанное 27.01.15 Верховной Радой страной-агрессором). Следователи, занимающиеся киберпреступлениями, говорят, что тактика, методы и процедуры (или то, что они называют «TTP»), примененные теми, кто запустил вирус Petya, соответствуют кремлевскому сценарию. То, что атака была вроде бы неизбирательной (вирус атаковал компании и организации в более чем 60 странах — от датской судоходной компании Maersk до американского фармацевтического концерна Merck) — вызывает тревогу у служб безопасности Европы и США. Многих тревожит, что эта атака свидетельствует о новой и опасной эскалации глобальной гонки кибервооружений. Эта атака показывает, насколько враждебные государства, пользуясь своими возросшими возможностями, готовы выходить за границы дозволенного, не считаясь с побочными последствиями. Речь идет о возросших возможностях вводить в заблуждение и отвлекать внимание, используя традиционные методы шпионской деятельности, последние достижения техники, а также прибегая в целях прикрытия к услугам представителей уголовного мира и хакерских сообществ из «темной паутины». Скрытый текст«Это был убийца, замаскированный под похитителя-вымогателя, — сказал в пятницу в интервью изданию The Financial Times Джон Уоттерс, руководитель международного отдела киберразведки компании FireEye — одной из крупнейших в мире компаний, работающих в сфере кибербезопасности. — Я бы сказал, что мы в достаточной степени уверены, что это — Россия». По словам Уоттерса, компания FireEye в своих оценках основывается на различных доказательствах. Среди них — технические характеристики инфраструктуры и сетей управления, использовавшихся для запуска вируса Petya, объекты атаки и уровень сложности кодирования в использованном вредоносном ПО и методы первичного инфицирования. «Определение того, кто стоит за кибератакой — процесс непрерывный, и в итоге никогда нельзя конкретно сказать, кто это. Максимум, чего можно добиться, это высокая степень уверенности, — говорит Уоттерс. — Но есть много фактов, указывающих на Россию». Западные разведслужбы склоняются к аналогичному выводу. В четверг вечером представитель Национального центра Кибербезопасности Великобритании, подразделения Центра правительственной связи, заявил, что, по мнению специалистов его службы, целью кибератаки было не получение денег путем вымогательства, а дестабилизация работы. «Мы пытаемся выяснить, что это за государство», — заявил высокопоставленный сотрудник британской разведки, согласившийся говорить на условиях анонимности. Россия, добавил он, в настоящее время является главным подозреваемым. Хотя полная картина пока еще далеко не ясна, добавил он. Признаки того, что атака вируса Petya — это не просто преступная попытка получить деньги путем вымогательства, были видны с самого начала. В отличие от других вирусов-вымогателей, Petya не просто шифрует жесткий диск, но и стирает загрузочную запись зараженного устройства. Удаленную информацию восстановить крайне сложно, и, судя по действиям хакеров, восстанавливать ее они не и собирались. Выбранный хакерами способ оплаты выкупа был ненадежным. Они поступили нестандартно, потребовав от жертв отправлять уведомления о перечислении выкупа на один электронный адрес. Сразу же после начала атаки адрес был заблокирован провайдером услуг электронной почты. Если способ вымогательства казался дилетантским, то саму вредоносную программу разрабатывали далеко не любители. Создатели вируса Petya в избытке снабдили его некоторыми похищенными у США эксплойтами, которые ранее в этом году опубликовала в интернете хакерская группа Shadow Brokers, связанная с Россией. Вирус Petya распространялся, скрываясь внутри файлов обновления легитимного украинского бухгалтерского MeDoc, которое рассылали клиентам, тем самым обходя брандмауэры. Во время мошеннических хакерских атак такой способ распространения вируса известен не был. Для этого потребовалось тщательно спланировать и с соблюдением максимальных мер предосторожности осуществить взлом программы MeDoc. Такой метод раньше часто применяли хакерские группы, связанные с российскими разведывательными службами. Читайте также: Прибрежные воды Крыма включены в свободную экономическую зону. Путин подписал закон Самым убедительным косвенным доказательством является то, кто стал жертвой вируса. Более трех четвертей организаций, пострадавших от вируса Petya — украинские. И если Petya распространился за ее пределы, то, по мнению специалистов по кибербезопасности, это объясняется тем, что каналами распространения вируса стали украинские «дочки» иностранных компаний. Украина, которая находится в тяжелом положении, воюя с пророссийскими сепаратистами и нерегулярными войсками на восточных территориях, первой обвинила соседнюю страну в хакерской атаке. Россия свою причастность к атаке отрицает. Если это Россия, то это свидетельствует об опасном сдвиге в кибервойне. «Поскольку атаке подверглись важные государственные системы, то в случае, если будет определена страна, ее совершившая, можно будет считать это нарушением суверенитета, — сказал Томас Минарик, юрисконсульт расположенного в Таллине Объединенного центра передовых технологий в области киберобороны НАТО (CCDCOE). «Это можно было бы рассматривать как международно-противоправное действие, и, следовательно, пострадавшие от атаки вируса государства могли бы выбрать один из нескольких вариантов ответных мер». Быстрое распространение вируса Petya и масштабы побочных негативных последствий позволяют предположить, что (в условиях, когда определить исполнителя хакерской атаки довольно сложно) тех, кто ее совершил, нисколько не пугает ни критика со стороны других стран, ни возможность введения санкций. «Существует большая вероятность того, что ситуация очень быстро выйдет из-под контроля, — говорит бывший сотрудник военной киберразведки одной из европейских стран. — Как правило, именно так и начинаются войны». «Границы подвергаются проверке на прочность постоянно, — говорит Джон Уоттерс из компании FireEye, — и эта проверка будет продолжаться до тех пор, пока не будет дан отпор». Сэм Джонс, Financial Times (Великобритания) Сегодня СБУ также вынесла однозначный вердикт, что к атаке вируса Petya причастны спецслужбы РФ. «Имеющиеся данные, в том числе полученные в рамках взаимодействия с международными антивирусными компаниями, дают основания считать, что к указанным атакам причастны те же хакерские группировки, которые совершали атаки с использованием ШПО «TeleBots» и «Blackenergy» в декабря 2016 года на финансовую систему, объекты транспорта и энергетики Украины. Это свидетельствует о причастности к этой атаке спецслужб РФ», — говорится в сообщении пресс-центра СБУ. В СБУ отметили, что кибератака была направлены на дестабилизацию общественно-политической ситуации в стране. «Основным назначением вируса было уничтожение важных данных и нарушение работы государственных и частных учреждений Украины для распространения панических настроений среди населения», — утверждают в спецслужбе. По ее оценке, заражение было спланировано и осуществлено заранее. Оно происходило в несколько этапов и началось накануне национального государственного праздника. «Несмотря на то, что кибератака производит впечатление обычного вируса типа ransomeware (программное обеспечение для вымогательства денег), созданного для обогащения злоумышленников, на самом деле вирус является прикрытием масштабной атаки, направленной на Украину. Об этом свидетельствует отсутствие реального механизма завладения средствами, примитивность которого только подтверждает мнение о том, что обогащение не было целью атаки», — говорится в сообщении. В спецслужбе отметили «оригинальность и специфичность масштабного вектора заражения», связанного с использованием прикладного бухгалтерского программного обеспечения. По данным источников СБУ, за последние годы он встречался лишь раз во время кибератаки со стороны Северной Кореи. Там добавили, что Служба безопасности во взаимодействии с Национальной полицией, Госспецсвязи, партнерскими правоохранительными органами, международными антивирусными компаниями и ведущими производителями телекоммуникационного программного обеспечения продолжает осуществлять мероприятия, направленные на локализацию последствий кибератаки. Соответственно, данная кибератака была организована спецслужбами РФ по приказу Путина, и, следовательно — это еще одно международное преступление путинского режима, за которое рано или поздно придется отвечать перед международным трибуналом. economics-prorok [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(02.07.2017)

, gydrokolbasa

(02.07.2017)

|

| | #224 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты фиксируют рост числа вредоносного ПО для Linux Несмотря на спад в появлении новых разновидностей вредоносного ПО в целом, число вредоносов для Linux и устройств из сферы «Интернет вещей» продолжает расти. В частности, в рейтинге наиболее распространенных угроз в первом квартале 2017 года доля вредоносного ПО для Linux составила 36%. Такие данные приводятся в исследовании компании WatchGuard. В общей сложности в первом квартале 2017 года эксперты выявили более 7 млн вариантов вредоносного ПО. Согласно докладу, эффективность антивирусных решений в том, что касается обнаружения новых угроз продолжает снижаться. Протестированные экспертами антивирусы не смогли выявить 38% новых вариантов вредоносных программ, обнаруженных в первом квартале 2017 года, тогда как в четвертом квартале минувшего года этот показатель составлял 30%. В прошлой четверти наиболее распространенными стали атаки типа drive-by и атаки на браузеры. По данным исследователей, 82% атак были направлены на web-серверы (и прочие web-сервисы). Также выяснилось, что злоумышленники продолжают эксплуатировать уязвимость StageFright. В нынешнем году атаки с эксплуатацией данной уязвимости оказались в списке самых распространенных. Напомним, о проблеме StageFright стало известно в июле 2015 года. Как тогда сообщалось, более 950 миллионов смартфонов и планшетов на базе Android версий с 2.2 до 5.1 (включая сборки Lollipop и KitKat) содержат данную уязвимость. Проэксплуатировав ошибку, атакующий может удаленно получить доступ к целевому устройству, к примеру, путем отправки вредоносного MMS-сообщения. Для проведения подобной атаки требуется знать лишь номер телефона жертвы. В целом эксперты отмечают снижение числа угроз на 52% по сравнению с четвертым кварталом 2016 года. По их мнению, спад объясняется отсутствием сезонных вредоносных кампаний, приуроченных к периоду предновогодних распродаж и другим праздникам. Именно в период праздников наблюдался рост числа вредоносного ПО.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.07.2017)

|

| | #225 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | 18 млн паролей утекли в Сеть из-за слабо защищенного репозитория на HitHub Из-за недостаточно защищенного репозитория на сайте HitHub произошла утечка данных 18 млн пользователей социального стримингового музыкального сайта 8Tracks. По заверению владельцев ресурса, все пароли пользователей зашифрованы с добавлением соли, однако все равно не рекомендуется использовать их для других сайтов. Утечка не затронула тех, кто авторизуется на 8Tracks через Google или Facebook. Администрация ресурса обнаружила утечку, когда неавторизованные злоумышленники попытались сменить похищенные пароли. В ходе расследования в репозитории на HitHub, принадлежащем одному из сотрудников, была обнаружена резервная копия базы данных пользователей 8Tracks. Как оказалось, сотрудник не использовал для защиты своей учетной записи двухфакторную аутентификацию, что привело к утечке. Согласно заявлению представителей 8Tracks, они обезопасили учетную запись, изменили пароли для своих хранилищ данных и защитили паролем систему резервного копирования. Кроме того, администрация ресурса в обязательном порядке ввела двухфакторную аутентификацию для защиты репозиториев на HitHub.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(02.07.2017)

, gydrokolbasa

(02.07.2017)

|

| | #226 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры Shadow Brokers нашли новый способ заработка Хакерская группировка Shadow Brokers продолжает привлекать к себе внимание. В последнее время она успела «прославиться» публикацией хакерских инструментов, предположительно, созданных специалистами Агентства национальной безопасности США. Последствия этих публикаций оказались не самыми приятными. Так, описание эксплойта EternalBlue для уязвимости в протоколе SMB позволило неизвестным хакерам создать зловреды WannaCry и NotPetya, жертвами атак которых стали сотни тысяч компьютеров по всему миру. При этом участники Shadow Brokers отчаянно пытаются «монетизировать» свою активность. Сначала они объявили аукцион, на который обещали выставить описания похищенных уязвимостей. После того, как аукцион провалился, не собрав серьезных заявок, киберпреступники опубликовали уязвимости бесплатно, но заявили, что следующую порцию данных о хакерском арсенале американских спецслужб будут распространять только по подписке. Цена на нее весьма высока – за июньскую подписку хакеры требовали порядка 33 тысяч долларов, а июльскую оценили уже в 65 тысяч. Наверняка такой рост цен отпугнет потенциальных покупателей, но члены Shadow Btokers, судя по всему, уже нашли новый способ заработка. Они принялись шантажировать некоего пользователя Twitter под ником @drwolfff. Хакеры уверяют, что он – в прошлом сотрудник АНБ, участвовавший в разработке кибершпионских инструментов и организации кибератак на цели в Китае. Шантажисты требуют, чтобы @drwolfff подписался на их рассылку, угрожая в противном случае раскрыть его личность. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(04.07.2017)

|

| | #227 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вор, похитивший биткойны у других киберпреступников, признал свою вину На прошлой неделе житель штата Коннектикут (США) признал себя виновным в похищении биткойнов, принадлежащих пользователям подпольных торговых площадок даркнета. Сотрудники ФБР арестовали 35-летнего Майкла Ричо (Michael Richo) еще в ноябре 2014 года, однако суд состоялся только в октябре прошлого года. Согласно документам суда, полученным Bleeping Computer, Ричо создал фишинговые сайты, выдаваемые им за популярные торговые площадки в «глубинной паутине» (о каких именно порталах идет речь, в документах не уточняется). Злоумышленник публиковал на форумах ссылки на свои фишинговые страницы, внешне очень похожие на страницы авторизации реально существующих торговых площадок. Попав на фишинговый ресурс, жертва вводила свои данные, которые передавались непосредственно на ноутбук в доме Ричо. Обманным образом завладев учетными данными покупателей, преступник получал доступ к их биткойн-кошелькам и похищал криптовалюту. В общей сложности Ричо похитил биткойнов на $365 тыс. Во время обыска в доме киберпреступника сотрудники ФБР изъяли электронное оборудование, на котором хранились более 10 тыс. похищенных учетных данных. Также Ричо перенаправлял посетителей настоящих торговых площадок через свой сервер, а затем записывал все набираемые на клавиатуре пароли и логины. Когда ему требовались наличные, злоумышленник обменивал биткойны на доллары и переводил на свой счет в Bank of America или на дебетовые карты Green Dot. Иногда Ричо отмывал средства через Western Union или MoneyGram. Злоумышленнику грозит наказание в виде 10 лет лишения свободы по обвинению в мошенничестве с использованием доступа к устройству и 20 лет по обвинению в отмывании денег.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.07.2017)

|

| | #228 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Власти США предупредили о кибератаках на АЭС Правительство США предупредило промышленные предприятия о киберпреступной кампании, направленной против представителей электроэнергетического и ядреного комплекса. Как сообщает Reuters со ссылкой на отчет Министерства внутренней безопасности США и ФБР, с мая текущего года с помощью фишинга злоумышленники похищают учетные данные для доступа к сетям интересующих их предприятий. В отчете, датированном 28 июня 2017 года, сказано, что некоторые атаки были успешными, однако кто именно стал их жертвой, не уточняется. «Как сложилось исторически, киберпреступники атакуют предприятия энергетического сектора с различными целями, начиная от кибершпионажа и заканчивая возможностью отключить энергетические системы в случае конфликта», - говорится в отчете. Публикация документа совпадает с появлением на новостном сайте E&E News, освещающем события в сфере электроэнергетики, информации о проводящемся расследовании попыток взлома целого ряда ядерных реакторов. Согласно статье на E&E News, в настоящее время проводится расследование инцидента под кодовым названием Nuclear 17. По словам представителей компании North American Electric Reliability, им известно об инциденте. Как сообщает E&E News, никаких свидетельств того, что попытки хакеров увенчались успехом, обнаружено не было. Тем не менее, журналистам Reuters не удалось подтвердить эту информацию. Как сообщили американские компании ядерного сектора PSEG, SCANA Corp и Entergy Corp, недавние кибератаки их не затронули. Тем не менее, в прошлый четверг принадлежащая SCANA атомная электростанция «Ви-Си Саммер» в Южной Каролине остановила работу. Согласно заявлению пресс-службы компании, проблема была связана с работой клапана, незадействованного в процессе производства атомной электроэнергии. Остальные предприятия отказались комментировать вопрос кибербезопасности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.07.2017)

|

| | #229 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Компании M.E. Doc пригрозили уголовным делом из-за вируса Petya Руководители компании в свою очередь не видят своей вины в распространении вируса-вымогателя Украинская компания M.E. Doc может попасть под уголовную ответственность из-за пренебрежения к информационной безопасности, что могло повлечь за собой распространение вируса Petya в Украине. Об этом заявил начальник Киберполици Украины полковник Сергей Демидюк, передает Радио Свобода. Он напомнил, что сотрудников указанной компании неоднократно предупреждали о несоответствии их информационных технологий требованиям кибербезопасности. "Они об этом знали. Их много раз предупреждали различные антивирусные компании. За это пренебрежение эти люди предстанут перед уголовной ответственностью ", – сказал Демидюк. В комментарии Reuters представители компании открестились от подобных обвинений в свой адрес, и отметили, что их программное обеспечение не отвечает за распространение вируса.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.07.2017)

|

| | #230 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Австралийская национальная система медицинского страхования, возможно, взломана Национальная система медицинского страхования Австралии Medicare, возможно, стала целью хакерской атаки. В анонимной сети Tor обнаружен сайт под названием The Medicare machine. Его организатор торгует номерами страхования Medicare, уверяя, что отыскал уязвимость системы и имеет прямой доступ к ее базе данных в режиме онлайн. За один номер хакер требует порядка 30 австралийских долларов в криптовалюте биткоин. Для получения номера ему нужно сообщить имя и дату рождения интересующего гражданина Австралии. Журналист Пол Фаррелл в рамках журналистского расследования сообщил хакеру свое собственное имя и дату рождения и уплатил требуемую сумму. Полученный в ответ номер страхования оказался подлинным. Министр социального обеспечения Австралии Алан Тадж заявил, что возможная утечка является предметом самого серьезного беспокойства, и власти проводят максимально тщательное расследование. А эксперты в области кибербезопасности отмечают, что обнаружить источник утечки может оказаться непросто. Доступ к данным Medicare имеют не только государственные учреждения здравоохранения, но и частные клиники, и частнопрактикующие врачи, и многие другие организации, что многократно расширяет круг поисков. |

| |  |

| | #231 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры украли миллионы у клиентов крупнейшей криптовалютной биржи Неизвестные хакеры взломали компьютер сотрудника криптовалютной биржи Bithumb и похитили данные 32 тыс. пользователей. После этого преступники методом фишинга вывели со счетов клиентов миллионы долларов. В качестве компенсации биржа намерена выдать всем пострадавшим по $870. Атака на Bithumb Пользователи южнокорейской криптовалютной биржи Bithumb лишились миллиардов вон, что соответствует миллионам долларов, в результате хакерской атаки на компьютер работника биржи. Точная сумма ущерба устанавливается, сообщает ресурс Brave New Coin. Bithumb является самой крупной площадкой для операций с криптовалютами в Южной Корее и четвертой по величине в мире. Хроника событий В конце июня 2017 г. неизвестные хакеры взломали компьютер одного из сотрудников Bithumb, после чего в их распоряжении оказались данные 31,8 тыс. пользователей биржи, то есть около 3% от их общего числа. Украденные данные включали имена, номера телефонов и адреса электронной почты клиентов. Биржа подтвердила факт взлома, заявив при этом, что пользователям ничего не угрожает, так как атака не была направлена на их кошельки. Некоторое время спустя клиенты начали жаловаться на исчезновение крупных сумм из их кошельков. Судя по сообщениям, процитированным в корейских СМИ, средства выводились с помощью фишинга. Один пользователь обнаружил пропажу 10 млн вон (около $8700) в биткоинах после подозрительного телефонного звонка. Звонивший представился сотрудником Bithumb и попросил назвать пароль, который биржа выслала клиенту на е-мейл. Пользователь выполнил просьбу, вскоре после этого средства были выведены с его счета. Еще один клиент утверждает, что из его кошелька пропало около 1,2 млрд вон ($1,04 млн). Реакция Bithumb и пострадавших Лишившись своих денег, около 100 клиентов Bithumb пожаловались в корейское Национальное агентство по борьбе с киберпреступностью. Некоторые люди сообщили, что намерены подать на биржу в суд, несмотря на то, что законодательство Южной Кореи не регулирует операции с криптовалютами. Издание Herald отмечает, что к коллективному иску собираются присоединиться около 100 человек. Крупнейшая корейская криптовалютная биржа допустила ограбление клиентов Bithumb сообщила, что планирует выплатить каждому пострадавшему компенсацию в размере до 100 тыс. вон (около $870). Дальнейшие выплаты последуют после того, как будет уточнена сумма ущерба. Жертвы продолжают писать жалобы в Комиссию по коммуникациям, Бюро безопасности интернета, генпрокуратуру и другие корейские ведомства. Чем занимается Bithumb По данным Brave New Coin, на Bithumb осуществляется 75,7% всех операций с криптовалютами в Южной Корее. Ежедневный оборот биржи превышает $33 млн. Кроме того, площадка пропускает через себя 44% корейского оборота криптовалюты Ethereum, при том, что сама страна является мировым лидером по количеству операций с этой валютой. Несмотря на то, что в Южной Корее осуществляется 8,5% операций с биткоином, криптовалюты в стране все еще не узаконены. Местные законодательные органы работают над решением вопроса. В соседней Японии, которая входит в тройку стран-лидеров по обороту биткоина, он был легализован в апреле 2017 г. |

| |  |

| | #232 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Зловреды-шифровальщики занимают всего 1 процент от общего числа вредоносных программ Специалисты компании AV-Test опубликовали результаты своего ежегодного исследования вредоносных программ. Оно фиксирует некоторое снижение активности создателей зловредов: в 2016 году было выявлено на 14 процентов меньше образцов вредоносного ПО, чем годом ранее. Однако общее их число остается столь гигантским, что особых поводов для радости нет: исследователями AV-Test обнаружено более 640 миллионов образцов зловредов. Главной угрозой прошлого года стали зловреды-шифровальщики – даже при том, что их доля от общего числа выявленных образцов составила менее 1 процента. Эксперты AV-Test объясняют, что принимали во внимание не количественный показатель, а степень опасности и причиняемого ущерба. Если говорить об операционных системах, то главной целью атак остается ОС Windows. 7 из 10 выявленных в прошлом году новых зловредов были нацелены именно на нее. Резко – сразу на 270 процентов – выросло и количество вредоносного ПО для MacOS. Впрочем, по сравнению с Windows, показатель выглядит все же скромным – 3033 образца новых зловредов за год. На рынке мобильных ОС безоговорочно «лидирует» Android – около 4 миллионов новых образцов вредоносного ПО. При этом самым «урожайным» стал июнь 2016, когда исследователи обнаружили сразу 643476 новых зловредов для ОС Android – это максимальное число с момента появления операционной системы. |

| |  |

| | #233 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Опубликован очередной кибершпионский инструмент ЦРУ Организация Wikileaks продолжает свой проект Vault 7, в рамках которого публикует описания вредоносных программ из арсенала спецслужб США. В новой порции документов внимание специалистов привлекло описание инструмента OutlawCountry для шпионажа за компьютерами под управлением ОС Linux. Он представляет собой программу для перенаправления исходящего трафика на подконтрольный организаторам атаки сервер. OutlawCountry создает скрытую таблицу межсетевого экрана Netfilter. Она, в свою очередь, позволяет операторам атаки создавать правила экрана Netfilter, приоритетные по отношению к уже существующим, и перенаправлять исходящий трафик. В описании не указан способ инфицирования компьютеров-жертв OutlawCountry, однако в примечании Wikileaks сказано, что, очевидно, это происходит за счет использования других эксплойтов и бэкдоров из арсенала ЦРУ. OutlawCountry стал уже 14 вредоносной программой ЦРУ, описание которой опубликовано проектом Vault 7 с марта нынешнего года. |

| |  |

| | #234 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | WannaCry и NotPetya ничему не научили сисадминов Недавние атаки с использованием вредоносного ПО WannaCry и NotPetya в миллионный раз доказали важность своевременного обновления систем. Тем не менее, несмотря на то, что вредоносы инфицировали сотни тысяч компьютеров по всему миру, системные администраторы и IT-специалисты по-прежнему медлят с обновлениями. Как показал опрос, проведенный экспертами ISACA среди 450 руководителей IT-отделов, далеко не все спешат устанавливать выпущенные Microsoft патчи для Windows – некоторые сисадмины обновляют системы спустя месяц, а то и больше, после выхода патчей. В течение суток с момента выхода обновления устанавливают мене 25% системных администраторов. По словам 27% опрошенных, их компании стали жертвами вымогательского ПО, однако 76% заявили о готовноти к другому типу атак. 15% опрошенных сообщили, что после атак WannaCry и NotPetya их организации не предприняли никаких шагов по усилению безопасности своих систем. По мнению 83%, в скором времени стоит ожидать очередной волны атак наподобие WannaCry и NotPetya. Если их прогноз осуществится, 6% IT-специалистов готовы заплатить выкуп за восстановление файлов. ISACA – независимая некоммерческая международная организация, занимающаяся разработкой методологий и стандартов в сфере управления, аудита и безопасности информационных систем. Объединяет специалистов в области IT-аудита, консалтинга и управления рисками.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #235 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Раскрыта неожиданная особенность опасного вируса Petya Эксперты по кибербезопасности рассказали о том, что вирус Petya.C в любом случае не позволит восстановить зашифрованные файлы. При этом вирус-"вымогатель", распространившийся по всему миру, требует выкуп за расшифровку потерянных файлов. "Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы. Исследователи "Лаборатории Касперского" проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили, что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно", - рассказали РИА Новости специалисты "Лаборатории Касперского". Для того, чтобы спасти файлы после заражения Petya.C, специалисты рекомендуют выключить компьютер при первых признаках попадания вируса в систему. В противном случае восстановление данных будет невозможно. Дело в том, что идентификатор установки нового вируса даже не содержит информацию, необходимую для расшифровки файлов. Кроме того, эксперты по безопасности советуют принять меры, чтобы предотвратить попадание Petya на компьютер. Вирус под названием Petya.C распространился по Сети среди нескольких десятков тысяч компьютеров по всему миру, в том числе пострадали устройства на территории России и Украины. До того, как счета хакеров были заблокированы, пострадавшие успели перевести на их счет около 2,7 тысячи долларов

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #236 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Petya A собирал ЕГРПОУ компаний Троян также собирает настройки прокси, логины и пароли зараженного приложения M.E.Doc. Вирус Petya A, проникший в компьютеры украинских предприятий и учреждений через бухгалтерскую программу M.E.Doc, собирал уникальные коды предприятий (ЕГРПОУ). Об этом сообщается в отчете антивирусной компании ESET. По словам экспертов ESET, используя ЕГРПОУ, можно проводить целенаправленную атаку против конкретной компании или организации. Работая изнутри, с компьютера где установлен троянский модуль, можно использовать различную тактику, в зависимости от намерений атакующих. M.E.Doc может обслуживать сразу несколько организаций, и однажды установленный троян будет знать о всех ЕГРПОУ на этой машине для отправки их злоумышленникам. Кроме ЕГРПОУ, троян также собирает настройки прокси, почты, включая логины и пароли зараженного приложения M.E.Doc. Разработчик программного обеспечения, который ранее отрицал использование программы в кибератаке, признал факт взлома, сообщив об этом на своей официальной странице на Facebook. Напомним, глобальная хакерская атака вируса-вымогателя Petya 27 июня поразила IT-системы компаний Украины и ряда других стран, в большей степени затронув Украину. Атаке подверглись компьютеры нефтяных, банковский, энергетических, телекоммуникационных, фармацевтических компаний, сайты госорганов. 1 июля СБУ заявила, что установила причастность спецслужб России к атаке вируса. 4 июля департамент киберполиции, вместе со специалистами СБУ и городской прокуратуры прекратили второй этап кибератаки Petya. Владимир Омелян заявил, что министерство инфраструктуры Украины понесло миллионные убытки из-за выхода из строя сотен рабочих мест и двух из шести серверов, вызванного кибератакой.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #237 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Украине ряд компаний повторно стали жертвой компьютерных сбоев В Украине ряд компаний в среду повторно стал жертвой сбоев в работе компьютеров. Ряд компаний различной величины и представляющие разные отрасли экономики в среду вновь столкнулся с проблемами в работе компьютерных сетей. "В середине дня компьютеры вновь "легли", как и неделю назад", – сообщили в одном из крупных холдингов. "У нас примерно с 14:00 снова проблемы с компьютерами, как и в прошлый вторник", – сказал представитель одного их автомобильных дилеров. Информацию о сбоях в работе компьютеров в среду подтвердили еще несколько компаний. В то же время ряд других пострадавших от масштабной кибератаки 27 июня, опрошенных агентством, заявил, что их компьютеры работают без сбоев. Вновь пострадавшие компании просят пока не упоминать их названия, пытаясь разобраться, являются ли сбои в этот день новой кибератакой или отголосками проблем 27 июня. В департаменте киберполиции Национальной полиции Украины агентству сообщили, что заявления в среду по поводу новых атак не поступали. "Были некоторые проблемы в банковской сфере: сотрудники одного из банков включили компьютеры и распространили вирус по внутренней сети", – сказали в пресс-службе Нацполиции, при этом уточнив, что банк официально не обращался в киберполицию: устранил проблему самостоятельно. В Нацполиции также указали, что в среду наблюдалась некоторая активность спам-рассылок, но отметили, что это - обычное явление, не представляющее угрозы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #238 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Омелян заявил о миллионных убытках Мининфраструктуры из-за кибератаки Министерство инфраструктуры Украины понесло миллионные убытки из-за выхода из строя сотен рабочих мест и двух из шести серверов, вызванного кибератакой, которая произошла 27 июня, заявил министр инфраструктуры Владимир Омелян. Об этом со ссылкой на Укринформ сообщает БизнесЦензор. Омелян заявил, что его министерство понесло миллионные убытки из-за выхода из строя сотен рабочих мест и двух из шести серверов. Сейчас опрошенные украинские чиновники еще не могут оценить объем общего ущерба в результате кибератаки, которая началась накануне Дня Конституции Украины. 27 июня началась масштабная хакерская атака, которая распространила вирус Petya.A, блокирующий работу компьютерных систем. От нее значительный ущерб понесли украинские банки, энергетические компании, государственные интернет-ресурсы и локальные сети, украинские медиа и ряд других крупных предприятий.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #239 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Создатели вируса Petya тайно вывели полученные от жертв деньги Ответственные за распространение вируса Petya хакеры смогли вывести почти четыре биткоина (около 10 тысяч долларов) со счета, на который жертвы отправляли выкуп. Об этом сообщает Motherboard. За несколько минут до перевода злоумышленники отправили небольшую сумму на счета сервисов Pastebin и DeepPaste, которые используются для публикации текстов. Перед этим на Pastebin появился анонс, в котором неизвестные предлагали продать ключ для расшифровки всех зараженных файлов за 100 биткоинов (около 256 тысяч долларов). В сообщении содержалась ссылка на чат, в котором можно было связаться с авторами. При этом неизвестные не оставили никаких номеров биткоин-кошельков. Журналисты Motherboard зашли в чат и попытались получить доказательства того, что у хакеров есть ключ, но те так и не смогли этого сделать. 4 июля эксперты компании ESET сообщили, что установили связь между распространением вируса Petya и хакерской группировкой Telebots. Но кто стоит за деятельностью этой группировки, в настоящее время узнать не удалось.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #240 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,007

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Хакеры обокрали пользователей крупнейшей корейской bitcoin-биржи на миллионы долларов Клиенты Bithumb, самой крупной биржи биткоинов в Южной Корее, лишились нескольких миллионов долларов после хакерской атаки. Всего были взломаны аккаунты 31 800 пользователей, биржа говорит о 3% скомпрометированной пользовательской базы вместе с номерами телефонов, электронными ящиками и личными данными. Как передает местная газета, у одного из пострадавших одномоментно с аккаунта списали сразу $9000, другой лишился более $1 млн. Взлом был обнаружен администрацией биржи 29 июня. Уже 30 числа о нем заявили в полицию. Туда же направили свои заявления более сотни пострадавших пользователей Bithumb. Администраторы утверждают, что хоть взлом пользовательской базы произошел на их стороне, но прямого доступа к деньгам на бирже хакеры не получили. Взлом осуществили через персональный компьютер сотрудника биржи, а не через внутреннюю сеть биржи, ее сервера или кошельки цифровой валюты. Представители Bithumb пообещали возместить максимум по $870 пострадавшим. Остальное удастся вернуть только после получения подробностей о взломе.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |