| | #361 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

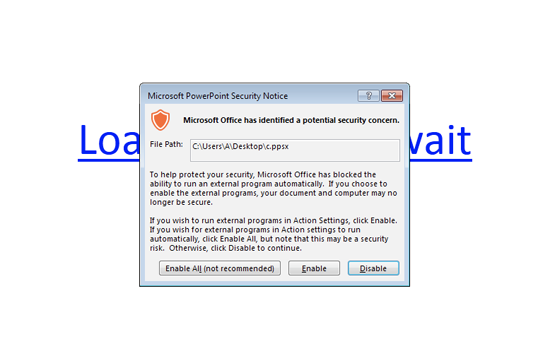

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Опасный троян распространяется через PowerPoint и PowerShell Исследователи из антивирусной компании SantinelOne обнаружили любопытную технику распространения вредоноса Zusy с помощью PowerPoint-презентации. В отличии от стандартного выполнения кода посредством макросов, вредонос использует PowerShell-сценарий для выполнения кода. PowerPoint-презентация с вредоносом распространяется посредством спам рассылки с темой писем “Purchase Order #130527” или “Confirmation”. После открытия файла вместо обычного макроса, свойственного подомным кампаниям, на экране отображается строка “Loading…Please wait”. Запуск PowerShell-сценария осуществляется при наведении мыши на надпись. Встроенные механизмы защиты Microsoft Office не позволяют сценарию запуститься автоматически. В большинстве случаев пользователю будет выведено сообщение с запросом на разрешение запуска внешнего приложения:  Вредонос обращается к C&C-серверу используя доменное имя cccn.nl (IP: 46.21.169.110).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #362 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | WannaCry можно адаптировать под Windows 10 Вирус-вымогатель WannaCry можно установить на компьютеры с Windows 10. Об этом сообщают эксперты RiskSense. Исследователи нашли рабочий способ обойти системные функции предотвращения выполнения данных и рандомизации размещения адресного пространства, чтобы заставить работать эксплойт EternalBlue в среде Windows 10. Новым компонентом для EternalBlue стала асинхронная процедура вызова Windows, позволяющая запускать вредоносные компоненты из-под пользовательского режима процессорного доступа без использования бэкдора. Публикация экспертов с описанием этого метода находится в открытом доступе, но многие подробности опущены в целях безопасности. Атака с использованием WannaCry случилась 12 мая и заблокировала работу компьютеров в 150 странах мира. В России она затронула оборудование Следственного комитета, Минздрава, МЧС, Сбербанка, Мегафона, Yota и Билайна.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #363 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Новый троян атакует пользователей Windows-компьютеров  «Доктор Веб» сообщает о распространении новой вредоносной программы, предназначенной для добычи криптовалюты — майнинга. Зловред получил обозначение Trojan.BtcMine.1259. Он атакует компьютеры под управлением операционных систем Windows. Основное предназначение трояна — использование вычислительных ресурсов инфицированного устройства для добычи криптовалюты Monero (XMR). Кроме того, вредоносная программа устанавливает в систему компонент Gh0st RAT с функциональностью бэкдора. Сразу после старта троян проверяет, не запущена ли на инфицированном компьютере его копия. Затем он определяет количество ядер процессора, и, если оно больше или равно указанному в конфигурации числу потоков, расшифровывает и загружает в память хранящуюся в его теле библиотеку. Эта библиотека представляет собой модифицированную версию системы удалённого администрирования с открытым исходным кодом, известной под наименованием Gh0st RAT. Основной модуль, предназначенный для добычи криптовалюты Monero, также реализован в виде библиотеки. Причём вредоносная программа может задействовать как 32-разрядную, так и 64-разрядную версию модуля для добычи криптовалюты. Зловред способен использовать определённое количество ядер и вычислительных ресурсов. При этом троян отслеживает работающие на заражённом компьютере процессы и при попытке запустить диспетчер задач завершает свою работу.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #364 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Что делать, если смартфон заразился вирусом Вирус может попасть на ваш смартфон даже из официального магазина приложений, не говоря о пиратских ресурсах, где очень многие приложения и игры заражены. Кроме того, вирусы могут намеренно предустанавливать продавцы смартфонов, желая получать дополнительную прибыль уже после продажи устройств (на рекламе, SMS-сообщениях на короткие номера, организации ботнетов и т.д.) Ещё один частый способ распространения вирусов — установка по ссылке, которые приходят по SMS от незнакомых (и даже знакомых) людей. Те, кто размещал объявления на Avito и других барахолках, указывая свой номер телефона, наверняка замечали, что им приходят сообщения об обмене товара с сомнительными ссылками — да, там вирусы. Вредоносный код может также проникнуть через браузер со взломанных сайтов — если вы скачаете и запустите файл, который выдаётся злоумышленниками за обновление операционной системы или приложение, который вылечит найденный внезапно вирус. Что делать, если ваш смартфон оказался заражён? Самое первое — необходимо перевести смартфон в авиарежим, лишив его соединения с Wi-Fi и сотовой сетью. После этого вирус не сможет отправлять SMS-сообщения, получать команды от удалённого сервера и опустошать ваш счёт. Далее нужно зайти в Google Play, установить антивирус (лучше использовать те, что на слуху) и пройтись им по файлам. Затем удалите все неизвестные и подозрительные приложения и посмотрите, не хранится ли в Download и других папках подозрительных файлов (обычно с разрешением .apk), их тоже нужно удалить. Попробуйте сделать бэкап сохранившихся данных (если они вам ценны). Для этого можно использовать облачное хранилище или приложение Titanium Backup. Обычно вирусы прячутся глубоко в системных файлах и оперативной памяти, поэтому они не скопируются. Самый опасный вид вирусов — блокировщики. Они перекрывают экран своим окном, не давая выполнять никаких действий, в фоновом режиме шифруют файлы и требуют выкуп за получение ключа расшифровки. В этом случае можно подключить смартфон к компьютеру в качестве хранилища и запустить проверку его локальной памяти десктопным антивирусом. Перезагрузите смартфон в безопасном режиме и проверьте, сохранился ли вирус. Если он остался, сделайте сброс к заводским настройкам, а если и это не помогло — перепрошейте аппарат и восстановите данные из бэкапа. На этом этапе вирус должен пропасть, в противном случае вам необходимо обратиться к продавцу и попросить его обеспечить ремонт (если устройство ещё на гарантии).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(25.06.2017)

|

| | #365 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | В Китае появился новый компьютерный вирус-вымогатель Компьютерный вирус-вымогатель Green Hat, схожий с вредоносной программой WannaCry, появился в Китае. Он не позволяет пользователям запустить операционную систему, а при попытках это сделать на экране появляется окно с номером аккаунта мессенджера QQ. Для получения пароля для разблокировки файлов пользователям необходимо заплатить определенную сумму. Создатели вируса не прибегли к анонимности, опубликовав номер своего аккаунта QQ. Масштабная кибератака WannaCry затронула более 200 тысяч пользователей в 150 странах. Хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности США.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #366 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Новый «невидимый» вирус заражает смартфоны с помощью MMS Эксперты предупреждают о появлении новой вредоносной программы, которая заражает телефоны с помощью MMS-сообщений. Вирус берет информацию из телефонной книжки пользователя, выбирая один из контактов и подставляя его имя как отправителя MMS-сообщения. Таким образом, жертва видит, что ему пришла фотография якобы от друга. После клика на файл на смартфон устанавливалось зараженное приложение с расширением .apk. После попадания вируса на смартфон вредоносная программа распространяет себя дальше по контактам жертвы, а также узнает баланс счета и переводит деньги злоумышленникам. Кроме того, приложение показывало пользователю фейковые страницы банковских приложений, заставляя его вводить данные своей карты, после чего также происходило списание денежных средств. «Эта угроза направлена на пользователей ОС Android — клиентов банков, использующих SMS-банкинг и пользователей мобильных банковских приложений. Характерно, что антивирусные программы, установленные на телефонах жертв, ни на одном из этапов работы вируса не детектировали приложение как вредоносное (и продолжают его не детектировать). Антивирусы в этой ситуации просто не помогают», — сказал руководитель отдела динамического анализа вредоносного кода Group-IB Рустам Миркасымов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #367 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Авторы оригинальной версии Petya выпустили мастер-ключ для дешифровки  Автор/авторы оригинального вымогательского ПО Petya, известные в Twitter как Janus Cybercrime Solutions, опубликовали мастер-ключ для восстановления файлов, зашифрованных всеми существующими версиями шифровальщика. Мастер-ключ подходит для всех вымогателей семейства Petya за исключением NotPetya, к которому создатели оригинальной версии не имеют никакого отношения. Теперь можно восстановить все файлы, зашифрованные первой версией вредоноса (во время загрузки на экране зараженного компьютера появлялся белый череп на красном фоне), второй версией, поставлявшейся с вымогательским ПО Mischa (зеленый череп на черном фоне), и третьей версией под названием GoldenEye (желтый череп на черном фоне). В среду, 5 июля, на вновь «ожившей» странице Janus Cybercrime Solutions в Twitter появилась ссылка на зашифрованный, защищенный паролем файл в файлообменнике Mega. На следующий день эксперт Malwarebytes под псевдонимом Hasherezade взломала файл и опубликовала его содержимое. Исследователь «Лаборатории Касперского» Антон Иванов протестировал полученный ключ и подтвердил его подлинность. Данный ключ является закрытым ключом, использовавшимся в процессе шифрования всеми версиями Petya, и теперь может стать основой для создания декриптора. Ранее ИБ-эксперты уже взломали шифрование Petya, однако при наличии закрытого ключа инструменты для дешифровки будут работать гораздо быстрее. В 2016 году Janus Cybercrime Solutions запустили портал, где любой желающий мог арендовать Petya и Mischa. В 2017 году после продолжительного затишья авторы вредоноса лишь единожды напомнили о себе, заявив о непричастности к атакам NotPetya. По мнению Hasherezade, Janus Cybercrime Solutions решили свернуть свой бизнес из-за вызванного NotPetya ажиотажа и поэтому опубликовали мастер-ключ для дешифровки.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #368 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Мобильный вирус заразил 14 млн устройств по всему миру Зловред CopyCat, проникающий на устройства на платформе Android, заразил 14 млн смартфонов. Вирус проникает в систему и генерирует доходы от рекламы. Эксперты оценили прибыль, которую CopyCat принес своим создателям, в $1,5 млн. CopyCat уже удалось взломать 8 млн от общего числа зараженных устройств, причем загрузка и активация, как правило, не вызывают подозрений у пользователя. Большая часть жертв находится в Юго-Восточной Азии, однако заражению также подверглись 280 тыс. пользователей из США.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #369 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Обнаружен новый многофункциональный троян-шпион для Android Специалисты компании Palo Alto Networks сообщили о появлении нового многофункционального трояна для Android-устройств. Вредонос SpyDealer может получать доступ к смартфонам с правами суперпользователя, похищать данные из более 40 приложений и отслеживать геопозицию пользователя. Сама вредоносная программа была обнаружена совсем недавно, но, по словам экспертов, начало ее активности датируется октябрем 2015 года. В ходе исследования специалисты выявили 1046 образцов SpyDealer. На сегодняшний день существует три версии вредоносного ПО - v1.9.1, v1.9.2 и v1.9.3. Троян все еще находится на стадии разработки, но уже обладает внушительным функционалом. В частности он способен красть данные из приложений, установленных на смартфоне жертвы (WeChat, Facebook, WhatsApp, Skype, Line, Viber, QQ, Tango, Telegram, Sina Weibo, Tencent Weibo, штатного браузера Android, браузеров Firefox и Oupeng, QQ Mail, NetEase Mail, Taobao и Baidu Net Disk); эксплуатировать легитимный сервис Accessibility Service в Android для отправки сообщений в приложениях, таких как WeChat, Skype, Viber и QQ. Кроме того, функционал трояна включает возможность контролировать целевой смартфон через UDP, TCP и SMS каналы, делать снимки экрана, скрыто записывать аудио и видео, делать снимки, используя фронтальную и основную камеры устройства, отслеживать местоположение пользователя, отвечать на входящие звонки с определенных номеров, а также собирать информацию со смартфона (номер телефона, идентификаторы IMEI, IMSI, SMS- и MMS-сообщения, контакты, учетные данные, историю звонков, геопозицию и пр.). Большая часть вышеуказанных функций предполагает наличие прав администратора. Такие привилегии SpyDealer получает с помощью приложения Baidu Easy Root. На устройствах, где не удалось получить права суперпользователя, троян осуществляет действия, не требующие повышенных привилегий. В настоящее время о приложении и его предназначении известно немного. Исследователям не удалось выявить метод распространения трояна, но, по их словам, SpyDealer пока не добрался до Google Play Store. Компания Google уже проинформирована об угрозе. По большей части жертвами нового трояна стали пользователи в Китае, загрузившие инфицированные приложения GoogleService или GoogleUpdate. Baidu Root - китайское приложение, позволяющее получить права суперпользователя на большинстве устройств Android с версией OS 2.2-4.4.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #370 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

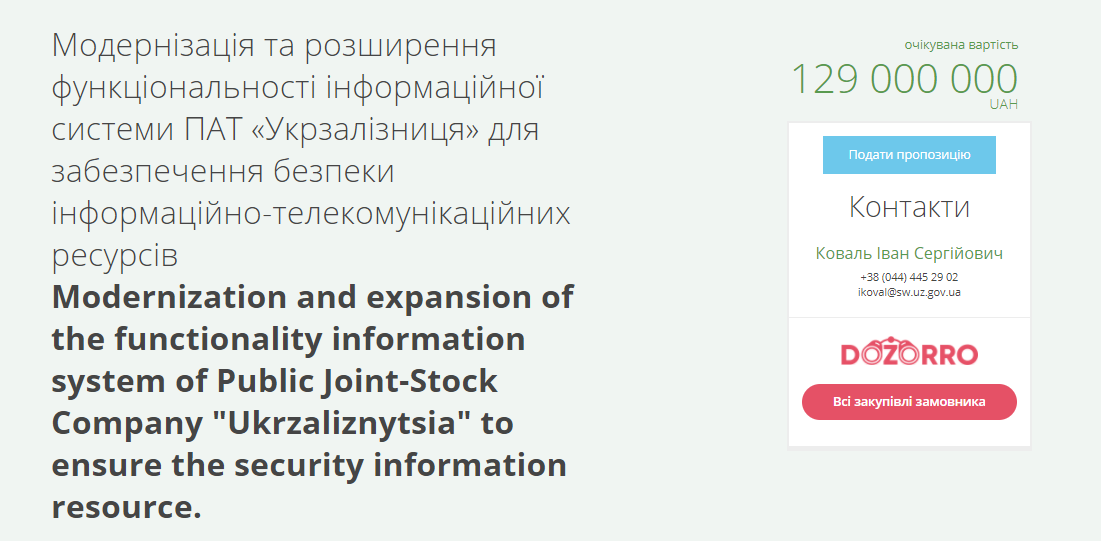

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | После атаки вируса Petya "Укрзализныця" объявила кибер-тендер на гигантскую сумму Аналогичный тендер от Госфискальной службы приостановлен по жалобам участников Акционерная государственная компания "Укрзализныця" спустя неделю после масштабной хакерской атаки вируса Petya.A объявила тендер на закупку услуг по обеспечению информационной безопасности. Согласно информации электронной системы публичных закупок "Prozorro", тендер был объявлен в день начала масштабной хакерской атаки в Украине - 27 июня. Конечный срок подачи тендерных предложений - 27 июля. Сам аукцион состоится только 1 сентября.  Полное название тендера звучит так: "Модернизация и расширение функциональности информационной системы ОАО "Укрзализныця" для обеспечения безопасности информационно-телекоммуникационных ресурсов". В качестве заказчика тендера указан Филиал "Главный информационно-вычислительный центр" публичного акционерного общества "Украинская железная дорога". Контактным лицом записан Коваль Иван Сергеевич. Заявленная ожидаемая стоимость закупки - 129 миллионов гривен. Обеспечение тендерного предложения - 3,87 млн грн. Размер минимального шага понижения цены - 129 тысяч гривен. Согласно условиям тендера, победитель тендера обязан предоставить услуги до 31 декабря 2018 года. При этом, интересно, что аналогичный тендер на закупку "Системы централизованного обеспечения информационной безопасности" объявила Государственная фискальная служба Украины, но еще до атаки вируса Petya.A, в мае 2017 года. Однако на данный момент прием предложений по данному тендеру приостановлен. Причина - жалобы на дискриминационные условия тендера. С текстом жалоб можно ознакомиться на сайте "Prozorro".

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #371 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Подтверждено разведкой: Financial Times назвала создателей вируса Petya Вирус Petya.A, поразивший компьютеры украинских предприятий 27 июня, скорее всего, мог быть создан в России. К такому выводу приходят западные аналитики, пишет газета "Financial Times". Выводы были сделаны после глубокого анализа данных о сетях, которые запускали кибератаку, а также кодов и тактики заражения. Кроме того, британское издание подчеркивает, что к такому же выводу приходят и сотрудники европейских разведок – они отмечают, что вирус, от которого в основном пострадала Украина, ставил целью не вымогательство денег, а масштабную дестабилизацию. Напомним, ранее в New York Times заявили, что вирусы WannaCry и Petya.A являются производными от разработок Агентства национальной безопасности США, однако американское правительство не спешит это признавать. В то же время, сотрудники Службы безопасности Украины установили причастность спецслужб Российской Федерации к кибератаке с использованием вируса Petya.A.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #372 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Petya.A уничтожил данные на 1100 компьютерах компании Фармак Восстановительные работы ведутся до сих пор Вирус-вымогатель Petya.A уничтожил данные на 110 серверах и 1100 компьютерах компании Фармак. Об этом в ходе пресс-завтрака сообщила глава Набсовета Фармака Филя Жебровская. По ее словам, продажи компании не останавливались, и до сих пор продолжаются работы по восстановлению информации. Напомним, 27 июня вирус Petya.A атаковал многие частные и государственные компании Украины, в том числе банки.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #373 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Хакером, участвовавшим в запуске вируса "Petya.А", оказался киевлянин Игорь Горбенко Журналистам удалось установить личность одного из хакеров, причастных к запуску компьютерного вируса "Petya.А". Об этом рассказал сотрудник одного из столичных ресторанов "Avalon", передает МИР.  Так, по его словам, к вирусной атаке непосредственно причастен киевский хакер Игорь Горбенко. Как известно, ранее появилась информация о том, что вирус "Petya.А" мог быть запущен из помещения ресторана "Avalon". В то же время администрация заведения уверяет, что она никоим образом не причастна к вирусной атаке. "Поскольку правоохранители установили, что запуск вируса осуществлялся из нашего ресторана, мы предполагаем, что за этим стоит наш постоянный клиент Игорь Горбенко. На самом деле он сам хвастался перед нами тем, что "Petya.А" - это его работа", - рассказал сотрудник ресторана. "Поймите нас правильно: мы не можем запретить нашим посетителям пользоваться ноутбуками или следить, что они там пишут, какие вирусы запускают и т.д. Это задание правоохранителей. У нас ресторан, а не отделение полиции", - добавил он. На фото: Игорь Горбенко, источник: его страница в Facebook

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #374 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Миллионы смартфонов атаковал новый вирус Вирус атакует ***жеты с системой Android. Более 14 миллионов пользователей смартфонов во всем мире стали жертвами хакерской атаки вируса CopyCat. Об этом сообщили в американской компании Check Point Software Technologies, занимающейся IT-безопасностью. Проникая в программное обеспечение мобильного устройства, вирус выбирает любые контакты Android и отправляет им изображения. Пользователь, который открыл сообщение, автоматически загружает приложение с расширением apk. При этом владелец телефона долгое время не видит каких-либо изменений в его работе, а антивирусные программы не могут справиться с угрозой. Разработчики CopyCat получают немалые доходы от рекламы в зараженных телефонах. Сейчас авторы вредоносной программы обогатились на 1,5 миллиона долларов. Больше всего от хакерской атаки пострадали жители Юго-Восточной Азии. Известно, что 280 тысяч американцев также стали жертвами вируса CopyCat. Ранее специалисты компании Check Point обнаружили новый вирус, который успел заразить более миллиона Android-устройств.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #375 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Android атаковали трояны. Как обезопасить себя? Специалисты Group-IB, «Лаборатории Касперского» и Dr. Web обнаружили на Android несколько новых троянов, которые тайком скачивают другие приложения и выводят деньги с банковского и телефонного счёта. Компания Group-IB нашла троян, который распространяется с приложениями, требующими доступ к SMS и MMS. Он работает следующим образом: пользователь получает SMS-сообщение со ссылкой (чаще всего якобы на фотографию от знакомого), а при переходе по этой ссылке открывается страница с кнопкой «Посмотреть». Если нажать на кнопку, скачается вредоносный файл. Злоумышленники рассчитывают на то, что в результате массовой рассылки SMS-спама какая-то часть пользователей не будет вникать в то, что им подсовывают, и установят вирус на свои устройства. Этот вирус подменяет собой стандартное приложение для работы с SMS, определяет, каким банком пользуется жертва, и начинает тайную рассылку и приём сообщений от банковского кабинета. Под угрозой находятся все пользователи онлайн-банкинга, работающего с SMS-командами. «Лаборатория Касперского» рассказала о трояне Xafekope, который атакует Россию и Индию. Он незаметно подписывает пользователя на платные услуги, опустошая счёт мобильного телефона. Вирус работает в фоновом режиме — запускает в браузере сайты с подписками, обходит капчи и тесты на распознавание ботов, благодаря чему подтверждает подписки на платные сервисы сотовых операторов. Основной источник распространения Xafekope — подделки, замаскированные под популярные приложения и игры. Они встречаются как в сторонних маркетах, так и в Google Play. Компания Dr. Web обнаружила в Google Play игру BlazBlue RR — Real Action Game со встроенным трояном. В общей сложности её установило более миллиона человек. Содержащийся в ней троян Android.DownLoader.558.origin является частью специализированного SDK-комплекта Excelliance, который используется для упрощения установки обновлений. Этот инструмент позволяет скачивать компоненты отдельно без повторной установки всего приложения. Зловред может использоваться для тайного скачивания вредоносного кода в обход антивируса, встроенного в Google Play и Android. Троян включается при первом запуске игры и в дальнейшем самостоятельно загружается в память при каждом подключении устройства к интернету, даже если пользователь больше не запускает игру. Он соединяется с управляющим сервером и получает от него команды на скачивание различных компонентов приложений, запуск которых может производиться без ведома пользователя. Таким образом злоумышленники могу распространять рекламные модули, банковские программы и безвредные приложения, за установку которых они получают деньги от разработчиков. Как обезопасить себя от троянов? — Избегайте установки APK-файлов. — При установке приложений и игр из Google Play обращайте внимание на отзывы пользователей и рейтинг. — Следите за тем, какие разрешения требует приложение. Не разрешайте доступ к SMS, если не хотите, чтобы приложение рассылало сообщения и читало переписку.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #376 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Киберполиция получила около 3 тысяч обращений об атаках вируса-шифровальщика Petya.A Департамент киберполиции Национальной полиции Украины по состоянию на 10 июля получил около 3 тыс. сообщений от физических и юридических лиц о блокировании работы компьютерной техники вирусом-шифровальщиком Petya.A. Об этом сообщает Интерфакс-Украина, передает БизнесЦензор. “На сегодняшний день в департамент киберполиции обратились уже около 3 тыс. лиц. С официальными заявлениями - уже более 1,5 тыс., из них, около 200 заявлений - это государственный сектор, а вся остальная часть - частный сектор", - отметил заместитель начальника департамента киберполиции Геннадий Дубок. Он уточнил, что сейчас расследованием данных инцидентов круглосуточно занимается отдельная группа специалистов, в которой работают и иностранные эксперты. "На сегодня из тех 1,5 тыс. официальных заявлений открыто более 800 уголовных производств по ст. 361 УК Украины - Несанкционированное вмешательство в работу электронно-вычислительных машин, автоматизированных систем, компьютерных сетей или сетей электросвязи", - отметил Дубок, добавив, что по остальных заявлениях уголовные производства также будут открыты в ближайшее время. Как сообщалось, масштабная вирусная атака на корпоративные сети и сети органов украинской власти произошла 27 июня.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #377 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Новый троян напал на WhatsApp, Skype, Viber и Telegram. Под угрозой полмиллиарда смартфонов Программа SpyDealer способна перехватывать SMS, звонки, делать снимки со встроенных камер и собирает личные данные о пользователях зараженных устройств. Судя по всему, это шпионский инструмент узконаправленного действия. «Хочу все знать» Эксперты Palo Alto Networks выявили новую троянскую программу для Android, способную воровать личные данные из коммуникационных приложений и телефонных звонков. Троянец способен обеспечивать для зараженных им приложений административные привилегии с помощью эксплойтов из коммерческого приложения Baidu Easy Root, и этим обеспечивает себе возможность сбора данных и защищает себя от попыток удаления. После установки вредонос регистрирует в системе два приемника, которые, в свою очередь, регистрируют загрузки устройства и статус беспроводного соединения. При первом запуске троянец считывает данные настроек из локального файла readme.txt - это IP-адрес командных серверов, а также функции, которые разрешено выполнять при подключении к сотовым сетям и/или к Wi-Fi. Поскольку принимающая функция имеет более высокий приоритет, нежели используемое по умолчанию коммуникационное приложение, SpyDealer может получать команды от командного сервера прямо с помощью SMS-сообщений. Он также создает TCP-сервер на скомпрометированном устройстве и «слушает» порт 39568. В определенных условиях он может устанавливать активные соединения через UDP или TCP. Всего троянец может выполнять более полусотни различных команд. В частности, как отмечают исследователи, троянец способен красть данные из популярных мессенджеров WeChat, WhatsApp, Skype, Line, Viber, QQ, Tango, Telegram, Sina Weibo, Tencent Weibo, из приложения, Facebook, предустановленного браузера Android, браузеров Firefox и Oupeng, почтовых клиентов QQ Mail, NetEase Mail, Taobao и Baidu Net Disk. Для перехвата отдельных сообщений вредонос использует штатную функцию Android AccessibilityService. Джентльменский набор шпиона Проникнув на устройство, он собирает и переправляет на контролирующие серверы все доступные личные данные, в том числе номер телефона, данные IMEI, IMSI, сообщения SMS и MMS, список контактов, историю телефонных звонков, географическое местоположение и информацию о текущих соединениях Wi-Fi. В некоторых случаях он может принимать телефонные звонки с определенного номера, записывать разговоры, делать скриншоты и снимки с помощью передней и тыловой камер. - Все вместе это выглядит как «джентльменский набор» шпионских инструментов, причем, скорее всего, разрабатывавшийся для весьма избирательного применения, вплоть до слежки за конкретными лицами, - считает Ксения Шилак, директор по продажам компании SEC Consult. - На это, в частности, может указывать то, что часть жертв могла заразиться через скомпрометированные беспроводные сети. Действительно, эксперты Palo Alto отмечают, что вредонос не распространяется через приложения в официальном магазине Google Play Store (но ничего не говорят об альтернативных источниках приложений) и что как минимум некоторые пользователи в Китае были заражены через скомпрометированные Wi-Fi-соединения, которые могут встречаться как в публичных кафе, так и в отелях любой «звездочности». То, что создатели троянца более всего заинтересованы именно пользователями, располагающимися на территории Китая, указывает и то, что он атакует коммуникационные приложения, наиболее распространенные в КНР, и то, что большинство его контрольных серверов располагаются имеют китайские IP-адреса (несколько штук, правда, располагаются на территории США). Есть и еще один значимый фактор: в то время как первый перехваченный сэмпл SpyDealer датирован 2015 г., по-настоящему эффективен он только на устройствах под управлением Android 2.2.x-4.4.x, а последнее обновление к версиям 4.4.х датировано 2013 г. В 2015 г. актуальной была пятая версия Android, вышедшая в конце 2014 г. С другой стороны, распространение новых операционных систем среди пользователей происходит ощутимо медленнее, чем их выпуск, и по состоянию на июнь 2017 г. доля версий до 4.4.х включительно весьма высока - около 25%. Версия 5.0 обогнала 4.4 по популярности только весной 2016 г., так что на момент своего предполагаемого запуска SpyDealer атаковал наиболее распространенные версии мобильной ОС. Таким образом, из примерно 2 млрд работающих в мире Android-устройств, под ударом SpyDealer находятся около 500 млн. SpyDealer может собирать довольно значительное количество данных и на версиях от пятой и выше, но реализованные в них защитные механизмы препятствуют выполнению функций, требующих повышенных привилегий. Разработка троянца, судя по всему, активно продолжается, так что нельзя исключать, что пользователи коммуникационных приложений под более новыми версиями Android скоро также могут оказаться под угрозой.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #378 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | В России на кассах людей атакует опасный вирус Вредоносная программа заражает платежные терминалы и похищает данные банковских карт. В России распространяется необычная троянская программа Neutrino. Вредоносная программа заражает POS-терминалы, после чего похищает данные банковских карт, о чем сообщает "Лаборатория Касперского". Помимо России вирус также проник в Алжир, Казахстан, Египет и Украину. При этом 10 процентов общих попыток атаковать приходится на предприятия малого бизнеса. Сообщается, что вирус, попав в операционную систему POS-терминала, начинает действовать не сразу. Программа определенное время выжидает, при этом ничем не выдавая своего присутствия. Специалисты предполагают, что "режим ожидания" создан для того, чтобы программа смогла перехитрить защитные технологии.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #379 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

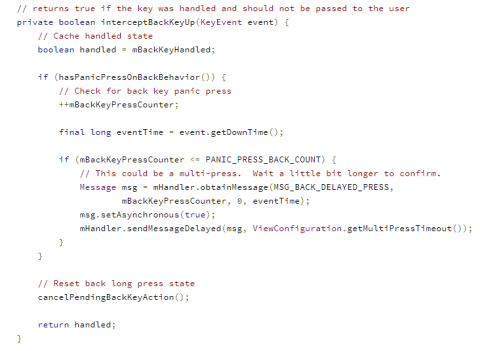

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | В Android обнаружили скрытый «режим паники» для борьбы с вирусами Пользователи Android регулярно оказываются в опасности из-за разных вредоносных приложений. Существует несколько типов вирусов: одни крадут личные данные, включая информацию о банковских карточках, другие отправляют платные SMS, третьи скачивают в фоновом режиме другие приложения для накрутки рейтингов и т.д. Совершенно неожиданно разработчики с популярного сайта XDA выяснили, что в последних версиях Android компания Google добавила скрытый «режим паники» для борьбы с вредоносными приложениями. Новая функция получила название «Обнаружение паники». Интересно, что сама компания никогда её официально не представляла и нигде не упоминала о ней. Данная опция отслеживает то, как пользователь нажимает на системную кнопку «Назад». Режим «паники» активируется если нажать эту кнопку как минимум четыре раза подряд с задержкой не более 300 мс. Дело в том, что в коде Android прописано, что система резервирует период задержки в 300 мс после нажатия кнопки «Назад» для принятии решения о том, хочет ли пользователь вернуться к предыдущей странице или же это сигнал для запуска «режима паники».  Если пользователь запустил этот «режим паники» многократными быстрыми нажатиями кнопки «Назад», то система понимает это и определяет, какое приложение было запущено в данный момент, блокирует его и возвращает пользователя на главный экран, чтобы тот мог удалить вредоносную программу. Важно отметить, что данная функция работает только с Android 7.1 и более поздними версиями. При этом даже наличие нужной прошивки не гарантирует, что опция включена на устройстве. Проверить это можно в файле config.xml в SystemUI APK.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.07.2017)

|

| | #380 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Вірус CopyCat: як вберегти свій телефон Пристрої із системою Android атакував вірус CopyCat. Жертвами атаки стали понад 14 млн користувачів у всьому світі. Розробники програми збагатилися на $1,5 млн. Вірус поширюється за допомогою ММС-повідомлень. Він обирає контакти у мобільному пристрої і відправляє їм заражені зображення. Відкриваючи повідомлення, користувач автоматично завантажує програму з розширенням apk. “Вірус спрямований на людей, які використовують SMS-банкінг чи мобільні банківські додатки. Якщо вірус є на телефоні – коли користувач з пристрою оплачує щось кредиткою – цю інформацію отримують хакери. Програма дізнається баланс рахунку і автоматично переводить гроші зловмисникам. Постійний потік грошей можна генерувати через заражену рекламу. Вона – найголовніше джерело доходу вірусу CopyCat”, – розповідає Gazeta.ua директор компанії-провайдера NetAssist Максим Тульєв. Вперше вірус атакував мобільні пристрої рік тому. Тоді телефони заразилися через магазин додатків Google Play. Компанія Google запобігла епідемії заражень. Але вірус активувався знову. “Не потрібно завантажувати на телефон сторонні додатки. Їх краще брати у Google Play. Тут є Protect, який відстежує і знищує подібні шкідливі програми. Також варто регулярно оновлювати програму Android. Якщо вірус потрапив у ґаджет, потрібно встановлювати нову систему та антивіруси, які можуть детектувати або видаляти більш поширені зловреди”, – каже фахівець.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.07.2017)

|

| | #381 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Новая версия банковского трояна для Windows атакует пользователей Mac Специалисты компании Trend Micro обнаружили новое вредоносное ПО, ориентированное на пользователей компьютеров Apple. Вредонос, получивший название OSX_DOK, представляет собой модифицированную версию банковского трояна Werdlod, разработанного для систем на базе Windows. Преимущественно OSX_DOK атакует клиентов швейцарских банков. Как считают исследователи, вредоносная кампания OSX_DOK является частью операции Emmental, о которой впервые стало известно в 2012 году. В рамках Emmental злоумышленники пытались получить полный контроль над банковскими счетами пользователей в Швейцарии, Швеции, Австрии и Японии с помощью различных инструментов и техник, таких как фишинговые атаки, вредоносное ПО и мошеннические DNS-серверы. Распространение трояна OSX_DOK осуществляется с помощью фишинговых писем, содержащих вредоносные фалы с расширениями .zip и .docx. Файл .zip представляет собой фальшивое приложение для macOS, а второй файл содержит троян Werdlod и используется для атак на системы под управлением Windows. Обе программы работают как банковские трояны и обладают схожим функционалом. Оказавшись на системе, вредоносная программа удаляет стандартное приложение App Store и запускает поддельное окно обновления macOS, запрашивающее пароль администратора. Получив учетные данные, вредонос инициирует загрузку других приложений и генерирует фальшивые сертификаты для атаки «человек посередине». Вредонос автоматически закрывает браузеры, чтобы установить сертификат. Каждый раз, когда пользователь пытается подключиться к сайту швейцарского банка, домен которого содержится во вшитом в код трояна списке, на экране отображается фишинговая страница для кражи учетных данных..

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.07.2017)

|

| | #382 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Adwind атакует предприятия аэрокосмической промышленности Исследователи компании Trend Micro рассказали о новой спам-кампании по распространению кроссплатформенного вредоносного ПО Adwind. Программа представляет собой написанный на Java троян для удаленного доступа (RAT). Вредонос находится в разработке с 2013 года и недавно снова напомнил о себе. На этот раз Adwind атакует предприятия аэрокосмической отрасли преимущественно в Швейцарии, Австрии, Украине и США. Другие названия трояна - AlienSpy, Frutas, Unrecom, Sockrat, JSocket и jRa вt. Adwind атакует устройства, работающие под управлением Windows, Mac, дистрибутивов Linux и мобильной ОС Android. Вредонос способен похищать учетные данные, записывать нажатия клавиш на клавиатуре, делать скриншоты, а также собирать данные. Кроме того, троян способен сделать зараженную систему частью ботнета для осуществления DDoS-атак. Исследователи Trend Micro зафиксировали всплеск числа атак с использованием Adwind в июне текущего года – 117 649 заражений (на 107% больше, чем в мае). В частности были зафиксированы две отдельные кампании – 7 и 14 июня

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.07.2017)

|

| | #383 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Хакеры вооружились «Катюшей» Эксперты компании Recorded Future обнаружили на подпольных киберкриминальных форумах новый инструмент, пользующийся большой популярностью и собирающий самые лестные отзывы. Речь идет о сканере сайтов, уязвимых перед атаками путем внедрения SQL-кода. Инструмент имеет название Katyusha Scanner, и исследователи Recorded Future уверены, что это очень подходящее имя. «Как и знаменитая советская реактивная артиллерийская установка «Катюша», Katyusha Scanner дает возможность совершения мощных атак по множественным целям и с причинением очень серьезного ущерба», – отмечают они. Katyusha Scanner имеет чрезвычайно простой и удобный интерфейс и управляется со смартфона при помощи мессенджера Telegram. Последняя на данный момент версия сканера – 0.8 – стоит 500 долларов в «полной комплектации». Облегченный вариант можно приобрести вдвое дешевле, есть также возможность аренды ПО. При этом версия «pro» не только обнаруживает уязвимые сайты, но и автоматически похищает информацию об учетных записях, а также указывает место потенциальной жертвы в рейтинге Alexa – с тем, чтобы хакер мог атаковать более популярные и посещаемые ресурсы. «Надо сказать, что на рынке кибербезопасности есть и легальные сервисы, проверяющие сайты на популярные узявимости. Кроме того, некоторые хостинговые компании время от времени предоставляют такую услугу своим клиентам, и услуга пользуется спросом. Самая сложная задача здесь – поддержание актуальности базы угроз, без этого сканирование быстро становится бессмысленным», – отметил ведущий разработчик Технического центра Интернет Дмитрий Белявский. Специалисты Recorded Future констатируют, что появление таких недорогих и эффективных инструментов как Katyusha Scanner неизбежно влечет за собой рост числа хакерских атак, вовлекая в киберкриминальную активность даже тех, кто не обладает достаточными техническими знаниями и навыками. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(17.07.2017)

|

| | #384 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Эксперт рассказал, как защитить данные от вируса Petya.A На сегодняшний день наиболее надежной считается технология хранения данных в "облаке", а не на внешних носителях вроде флешек или SD-карт Недавно в Украине была остановлена крупнейшая атака вируса Petya.A была остановлена. Впрочем, эксперты предупреждают, что атаки подобных вирусов могут повториться. Одно из негативных последствий – то, что зашифрованные данные восстановить нельзя. Как рассказал "Сегодня" представитель сервиса хранения данных FEX.net Антон Семчишин, если компьютер подвергся атаке, то рядовой пользователь сделать с зашифрованными файлами ничего не сможет. По словам экспертов киберполиции Украины, шанс восстановить информацию есть в двух случаях. Первый – если компьютер заражен, частично зашифрован, система начала процесс шифрования, но внешние факторы прекратили процесс шифрования, например, было отключено питание. Второй – если компьютер заражен, но при этом процесс шифрования таблицы MFT еще не начался (сбой в работе вируса, реакция антивирусного ПО на действия вируса и т.п.). В таких случаях есть шанс восстановить информацию, которая находится на компьютере (с детальными рекомендациями киберполиции можно ознакомиться по ссылке). Способ, который поможет в случае, если компьютер заражен и зашифрован, а пользователь видит сообщение с требованием перечислить деньги злоумышленникам в обмен на ключ для расшифровки данных, пока не определен. На сегодня защитить данные может помочь внимательность при использовании интернета и актуальное антивирусное ПО. Кроме того, сохранить важную информацию поможет ее резервная копия, рассказывает Семчишин. Технология облачного хранения данных считается более надежной. Физический накопитель может быть утрачен или сломан. Кроме того, внешние носители информации могут сами являться переносчиками вирусов "Резервное хранение данных может осуществляться на твердых носителях (флешки, SD-карты, HDD) или в облаке. Технология облачного хранения данных считается более надежной. Физический накопитель может быть утрачен или сломан. Кроме того, внешние носители информации могут сами являться переносчиками вирусов. При загрузке обычных файлов флешка не проверяет их на наличие "спящих" вирусов. Диск из-за вируса может выйти из строя и данные будут потеряны", – говорит эксперт. Других способов решить эту проблему пока нет, отмечает Семчишин. Если компьютер подвергся атаке, его нужно выключить и отнести в сервисный центр, а потом – восстановить данные из резервной копии. Кроме того, эксперты не рекомендуют платить вымогателям. Как показал случай с вирусом Petya.A, пользователи, которые заплатили требуемую сумму, так и не получили никаких ключей для расшифровки данных. Напомним, 27 июня в Украине произошла крупнейшая хакерская атака. Вирус Petya.A, который зашифровывал все данные на компьютере и требовал выкуп, поразил сети ряда организаций, в том числе и государственных. Кибератака началась практически одновременно около 11:30, вирус распространился очень быстро. По данным компании ESET, которая разрабатывает программное обеспечение для борьбы с вредными компьютерными программами, на Украину пришлось больше всего атак вируса Petya – 75,24% от всех. Носителем вируса стала программа для отчетности и документооборота M.E.Doc. Более того, Petya быстро распространялся благодаря "захвату" компьютерных сетей – вирусу достаточно было завладеть одним компьютером во внутренней сети для того, чтобы в конце концов быстро распространиться на все соединения ПК. По мнению основателя антивирусной компании Cyphort (США) Николая Белогорского, хакеры замаскировали вирус Petya под "вымогателя", хотя на самом деле его прямой целью было портить системы, мешать инфраструктуре и уничтожать данные. По его словам, вирус был запущен специально под Украину. "Он (вирус Petya – ред.) очень сильно отличается от предыдущих и, похоже, что был написан специально для Украины. Предыдущие атаки были финансовые, это был вирус-вымогатель WannaCry, который распространялся по всему миру, шифровал файлы и требовал выкуп. Вирус Petya стирает данные, у него нет возможности возвращать людям данные, даже если они платят. Он распространялся через бухгалтерскую систему M.E.Doc, которая используется только в Украине и является обязательной к использованию для налоговой отчетности. Это очень технически приспособленный к Украине вирус и, похоже, что это атака от государства", – сказал Белогорский. По словам руководителя лаборатории компьютерной криминалистики CyberLab Сергея Прокопенко, произошедшее можно квалифицировать как кибер-теракт, поскольку во время атаки вируса наблюдалось массовое уничтожение инфраструктуры.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(17.07.2017)

|

| | #385 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | На пороге кибервойны: как M.E.Doc монополизировал рынок бухгалтерской отчетности По мнению экспертов рынка, вероятность второй волны вируса очень велика. С последствиями кибератаки 27 июня, когда вирус проник в сотни тысяч компьютеров по всей стране через программу бухгалтерского учета M.E.Doc, многие компании разбираются до сих пор. Вместе с тем велика вероятность, что эта атака была только разведкой, а настоящая кибервойна впереди. Разработка вируса стоила минимум $300 тысяч Эксперты в один голос предупреждают о последствиях следующей вирусной атаки. Технический директор «Майкрософт-Украина» Михаил Шмелев еще 30 июня заявил, что инфицирование произошло более 200 дней назад и те, кто создавал данный вирус, вряд ли ограничатся только первой волной атаки. Глава профильного комитета по информатизации и связи ВР Украины, депутат Александр Данченко высказал мнение, что это — лишь первые «детские» проявления того вируса, заложенного в обновления «Медка» и направленного конкретно против государства Украины. В остальные же страны, по его мнению, долетели только «брызги» этой вирусного штурма. Экспертная оценка стоимости разработки и реализации такой атаки от 300 тысяч до нескольких миллионов долларов. На сегодняшний день никто не знает, какие именно вирусы были распространены через программное обеспечение M.E.Doc и сколько из них находится в «спящем» режиме, ожидая своего часа. Эксперты ESET (одной из самых авторитетных организаций по анализу угроз от вредоносных программ. — Авт.) в своем подробном отчете от 4 июля 2017 года зафиксировали следующие выводы: «Как показывает наш анализ, это тщательно спланированная и хорошо выполненная операция. Мы предполагаем, что злоумышленники имели доступ к исходному коду приложения M.E.Doc. У них было время изучить код и включить очень скрытный и хитрый бэкдор». «Дырявое» программное обеспечение Ключевый момент этих выводов — предположение о том, что такой бэкдор (то есть «задняя дверь», которая на сленге программистов называется «дыркой») могли сделать только специалисты, имеющие доступ к исходным текстам программ «Медка». То есть действовали не торопясь и изнутри. Данное предположение должно стать очень тревожным сигналом для всех спецслужб, которые отвечают за кибербезопасность Украины. Дело не только в том, что информация пропала у сотен тысяч пользователей-бухгалтеров. И даже не в том, что остановились аэропорт «Борисполь», «Новая почта» и множество банков. Оказывается, M.E.Doc (и аффилированный с ним ООО «Интеллект-сервис») контролируют многие принципиально важные сервисы внутри самого ГФС. Во-первых, программное обеспечение для Реестра налоговых накладных — дело рук именно этих «сладких» компаний. Количество злоупотреблений и воровства за счет манипулирования с Реестром налоговых накладных нанесло государству многомиллионные убытки, и «дырявое» программное обеспечение является идеальным инструментом для таких манипуляций, поскольку позволяет скрыть следы вмешательства злоумышленников. Читайте также: Дерзкая кибератака: у пользователей Apple украли данные банковских карт Во-вторых, программное обеспечение для приема отчетных документов от налогоплательщиков, которое специалисты называют «шлюз», разработано в компании M.E.Doc. И, как показывает практика, полностью контролируется специалистами этой компании. Точнее, одним специалистом .Это единственный эксперт, который имеет доступ к программному обеспечению шлюза приема отчетности и может изменить его работу в любую секунду. Он же может остановить работу ресурса, заблокировать работу всех операторов сдачи отчетности, кроме самого M.E.Doc, либо внести изменения в процессы обработки отчетности и не сообщить о них никому, естественно, кроме своей собственной программы M.E.Doc. Три дня простоя Такая монополизация доступа и управления работой программного обеспечения приема отчетности очень опасна для работы ДФС. Например, начиная с 19 июня, прием отчетности в ГФС полностью остановился и не запускался несколько дней. За три дня, с 19 по 21 июня, ситуация в ДФС дошла до «точки кипения», а нервы бухгалтеров в очередной раз были на пределе. Но никто в структуре ГФС не смог ни определить причину, ни исправить ситуацию. По-видимому, ни документации, ни исходных текстов, ни авторских прав на так называемый «шлюз» у ГФС нет. Иначе нельзя объяснить тот факт, что работоспособность шлюза была восстановлена только после приезда специалиста из Медка, который за несколько часов устранил поломку. Хотя причина отказа программного обеспечения шлюза так и не была установлена. Нельзя не отметить странное совпадение трехдневного простоя шлюза с еще одним событием — отстранением от занимаемой должности руководителя IT-департамента ДФС Дмитрия Лукьянова. Этот специалист по «защите информации», который ранее работал в Нацбанке, поддерживает давние связи с Сергеем Линником — владельцем ООО «Интеллект-Сервис». Лукьянов и Линник неоднократно в паре выступали на различных экспертных столах и ходили в государственные органы — к примеру, на совещания к главе комитета Верховной Рады Украины по вопросам налоговой и таможенной политики ВР Нине Южаниной. При этом ведущую роль всегда играл Линник, а Лукьянов его поддерживал. Монополия в бухгалтерской отчетности Остановка работы шлюза как раз в тот момент, когда Дмитрий Лукьянов был отстранен от должности, но не уволен из ДФС, — хороший повод доказать ценность отстраненного Лукьянова, не подставляя его под удар. В конце концов, восстановление лояльного Лукьянова на ключевой должности руководителя IT-департамента ГФС — это самый надежный способ сохранения монопольного управления шлюзом со стороны «Интеллект-сервиса». На самом деле этот инцидент с трехдневной остановкой шлюза показал: в существующей на сегодняшний день схеме работы «Интеллект-сервис» может диктовать свои правила и ГФС, и налогоплательщикам. Монопольное право управления единственным шлюзом приема отчетности дает широкие возможности управления ситуацией в целом. И если те, кто стоит за внедрением вирусов в программное обеспечение M.E.Doc действительно имеют доступ к исходным текстам этого продукта, степень вредоносности от использования такого распространенного софта может быть колоссальной. Читайте также: Киберполиция: ни в коем случае не придерживайтесь советов M.E.Doc На первом этапе были заражены программы конечных пользователей. На втором — злоумышленники могут нацелиться на программное обеспечение, установленное в самой ГФС. Исходя из вышесказанного, возможность «приоткрыть щелочку» в программном обеспечении внутри ГФС через программное обеспечение шлюза — простейшая двухходовка спецслужб врага. А потом хакеры войдут в базы данных ГФС, затем во все связанные с ДФС базы данных центральных органов власти и получат реальные рычаги управления ситуацией — от подмены данных до полного их уничтожения. Как «Медок» давил конкурентов Для этого сценария хакеры и спецслужбы врага должны получить максимум информации об устройстве шлюза и способах взаимодействия с ним. Учитывая тот факт, что программное обеспечение M.E.Doc, к которому относится и шлюз внутри ГФС, построены на допотопных инструментах, а защита даже собственных серверов «Интеллект-сервиса» абсолютно дырявая, такой вариант развития событий более, чем вероятен. Необходимо учитывать еще один аспект, связанный с конкурентной борьбой за рынок сдачи отчетности. До сих пор «Медок» давил всех конкурентов именно за счет монопольной возможности влиять на шлюз приема отчетности внутри ГФС. Любой из операторов сдачи отчетности (Соната, I-Fin, Е-док и другие) могут привести огромное количество примеров, когда отчеты их клиентов тормозились на уровне шлюза, в то время, как отчеты клиентов «Медка» шлюзом успешно и вовремя принимались. Полгода назад ситуация поменялась кардинальным образом: в Налоговый кодекс были внесены изменения, которые предопределили появление электронного кабинета налогоплательщика — облачного сервиса, который может стать прямым и бесплатным конкурентом «Медка». «Медок» против создания кабинета налогоплательщика Для «Медка» это стало существенной угрозой. Поэтому «Интеллект-сервис» прилагает массу усилий, чтобы не допустить создания современного кабинета налогоплательщика и дискредитировать всех тех, кто над ним работает в ГФС и за ее пределами. В такой ситуации распространение вирусов из электронного кабинета ГФС — это очень эффективный метод конкурентной борьбы, который может стать второй волной вирусной атаки. Этот вариант развития событий вполне вероятен, поскольку электронный кабинет налогоплательщика использует тот же шлюз, который полностью контролируется «Интеллект-сервисом». Поэтому ситуация требует экстренных и высококвалифицированных действий со стороны спецслужб и киберполиции в кооперации с ведущими отечественными и мировыми компаниями в области киберзащиты. Наше государство не может быть заложником финансовых интересов одной компании и низкой квалификации ее разработчиков, создающих незащищенное программное обеспечение. В конечном итоге, это вопрос национальной безопасности, который должен рассматриваться на уровне Совета Национальной безопасности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(17.07.2017)

|

| | #386 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Скиммеры начали использовать инфракрасный спектр Американский штат Оклахома столкнулся с волной атак на банкоматы, в ходе которых неизвестные преступники используют скиммеры (устройства для похищения данных банковских карт) нового поколения. Об этом сообщил известный журналист Брайан Кребс в своем блоге KrebsOnSecurity. Эти скиммеры вставляются напрямую в картоприемник банкомата. Они оснащены инфракрасным передающим устройством. Такая технология применяется очень широко (можно вспомнить пульты дистанционного управления телевизоров), однако в скиммерах она задействована, судя по всему, впервые. Информация со скиммера передается на миниатюрную видеокамеру, закрепленную в непосредственной близости от банкомата. Она не только фиксирует вводимые клиентами пин-коды, но и хранит в памяти данные соответствующих карт, полученные от скиммера. Преступникам же остается навещать банкоматы по мере того, как у камер кончается заряд батарей, меняя их на новые – и унося с собой полную информацию о номерах и пин-кодах банковских карт. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(18.07.2017)

|

| | #387 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Новый вирус превращает Android-смартфоны в шпионские устройства Специалисты компании Trend Micro обнаружили на Android вирус, который получил название GhostCtrl. Он распространяется на пиратских сайтах с помощью APK-файлов, выдаваемых за популярные приложения и игры (Pokemon GO, WhatsApp и т.п.). После установки приложения вирус попадает в оперативную память, работает в фоновом режиме и полностью перехватывает управление устройством. Список возможностей GhostCtrl обширен: — Контроль состояния Wi-Fi — Управление Bluetooth и ИК-датчиком — Мониторинг сенсоров устройства — Активация различных режимов работы (экономия энергии, ночной режим, автомобильный режим) — Управление вибромотором — Скачивание файлов — Установка новых обоев — Переименование и удаление файлов и папок — Передача файлов на удалённый сервер — Удаление истории браузера — Отправка SMS и MMS на любой номер — Звонок на любой номер — Распознавание речи и перевод её в письменный текст — Выполнение команд, заданных удалённо и отправка отчётов на управляющий сервер — Воспроизведение любых звуков — Сброс паролей — Запись видео и отправка записей хакерам По всей видимости, вирус GhostCtrl создавался для прицельной слежки за конкретными пользователями, но может использоваться для массового сбора информации, интересной хакерам. Trend Micro советует пользователям обновить устройства до новейшей версии Android, а также воздержаться от установки приложений, скачанных из сомнительных источников.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #388 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Devil's Ivy угрожает более чем миллиону устройств Исследователи компании Senrio выявили уязвимость программной библиотеки gSOAP. Она разработана компанией Genivia и является ПО с открытым исходным кодом, а потому чрезвычайно широко используется в устройствах интернета вещей. Специалисты Senrio обнаружили уязвимость, изучая одну из камер наблюдения производства компании Axis. Дальнейшее расследование установило, что уязвимость присутствует в 249 из 252 моделей камер Axis. Всего же, по данным уже Genivia, библиотека gSOAP была загружена более миллиона раз, в том числе и такими компаниями как IBM, Microsoft и Adobe Systems. Это позволяет вполне наглядно судить о масштабе угрозы. Уязвимость получила название Devil's Ivy – «дьявольский плющ». Так в английском языке называется растение эпипремнум. Оно представляет собой ядовитую лиану, которая чрезвычайно быстро растет и распространяется и при этом исключительно живуча. По мнению экспертов Senrio, все эти качества отличают и найденную уязвимость. Она позволяет вызвать переполнение буфера и в дальнейшем осуществлять дистанционное исполнение произвольного кода, получая полный контроль над уязвимыми устройствами. Компания Genivia уже выпустила обновленную версию библиотеки, в которой уязвимость устранена. Однако насколько быстро обновят свое ПО все производители устройств, использующих gSOAP – вопрос открытый. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(21.07.2017)

|

| | #389 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Вирус Petya запустили для уничтожения файлов, а не вымогательства денег - Cisco Специалисты установили, что вирус просто был похож на вымогатель. Кибервирус Petya был не вымогателем, а уничтожителем. К такому выводу пришли в компании Cisco, передает Экономическая правда. Специалисты установили, что вирус лишь был похож на вымогатель, впрочем его целью было уничтожение файлов. Когда у него это не получалось, он переходил на вариант с вирусом-вымогателем. Отмечается, что подразделение Cisco Talos специализируется на исследовании и анализе угроз в сфере информационной безопасности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #390 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,426

Репутация: 32814 (Вес: 848) Поблагодарили 16,237 раз(а) | Количество жертв программ-шифровальщиков быстро растёт «Лаборатория Касперского» подсчитала, что количество пострадавших от программ-вымогателей за год увеличилось практически в два раза. Схема работы зловредов-вымогателей сводится к следующему. Проникнув на устройство жертвы, вредоносная программа шифрует файлы распространённых форматов. Далее на экран выводится сообщение о проведённом кодировании, которое сопровождается предложением заплатить выкуп за восстановление доступа к данным. Как правило, злоумышленники требуют вознаграждение в криптовалюте. Итак, по данным «Лаборатории Касперского», количество пострадавших от троянов, шифрующих файлы, выросло практически вдвое — с 718 536 в 2015–2016 годах до 1 152 299 в 2016–2017. При этом число пользователей, ставших жертвами всех программ-вымогателей, за тот же период выросло только на 11,4 %: с 2 315 931 до 2 581 026. Эксперты отмечают, что всё чаще шифровальщики нацелены на финансовую и промышленную инфраструктуру. Причина такой тенденции очевидна: преступники считают целевые вредоносные атаки на организации гораздо более прибыльными, чем массовые атаки на рядовых пользователей. В таком случае целью киберпреступников становятся не только деньги компании, но и ценная информация, которую можно использовать для шантажа или саботажа. Злоумышленники также активно осваивают новые территории.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| Опции темы | |

| Опции просмотра | |

| |