| | #391 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты сравнили атаки ExPeter и WannaCry В течение нескольких месяцев мир накрыла волна атак вымогательского ПО WannaCry и ExPeter. Многие эксперты сходятся во мнении, что это были целенаправленные атаки с целью вывести из строя сетевые ресурсы и посеять хаос. У обеих кампаний много общего – оба вымогателя полагались в той или иной мере на эксплоит EternalBlue, иобе атаки не принесли прибыль от выкупа. Атака WannaCry была внезапной и многообещающей, однако не так хорошо технически организована, спланирована и целенаправлена, как ExPeter. Эксперты уверены, что в обоих случаях вымогательское ПО было маскировкой хорошо спланированных деструктивных действий. ExPetr распространял вредоносное ПО, которое изначально не было нацелено на получение прибыли. Ошибки в коде не позволяли восстановить данные, а единственный email, на который пользователи могли отправить письма с подтверждением оплаты был практически сразу же заблокирован немецким провайдером. Экспертам не потребовалось много времени, чтобы до***аться об истинном предназначении вредоноса – безопасное и безвозвратное удаление данных в основном на компьютерах украинских компаний. Если сравнить ExPetr с более ранними атаками Shamoon, Destover или Black Energy, предыдущие кампании были намного агрессивнее и «понятнее». Что свойственно всем атакам, нацеленным на удаление данных – все они сопровождались громкими политическими событиями и скандалами. Необходимость замаскировать ExPetr является новой тактикой в осуществлении целенаправленных атак.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #392 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Модификации Nukebot распространяются по Сети После того, как в марте нынешнего года автор банковского трояна Nukebot (он же Nuclear Bot, Micro Banking Trojan и TinyNuke) некто под псевдонимом Gosya опубликовал исходный код своего детища, предприимчивые киберпреступники быстро нашли ему применение. Некоторые модифицировали вредонос для атак на банки в США и Франции, а другая группа хакеров адаптировала вредоносное ПО для хищения электронной почты и паролей в браузерах. Специалисты «Лаборатории Касперского» обнаружили несколько вариантов трояна, созданных после публикации исходного кода, причем некоторые из них являются тестовыми образцами. «Большинство из них не представляли интереса, поскольку в качестве C&C-серверов там были указаны адреса локальной подсети или localhost/127.0.0.1. Намного меньше образцов имели «настоящие» адреса и оказались рабочими», - отметил аналитик «ЛК» Сергей Юнаковский. Порядка 5% исследованных вариантов использовались в атаках. Пока неизвестно, созданы они отдельными злоумышленниками или криминальной организацией. По результатам анализа троянов, использовавшихся в реальных атаках, исследователи предположили, что их целью являются финансовые организации во Франции и США. Из некоторых тестовых образцов специалистам удалось извлечь тестовые строки, по которым они смогли установить адреса управляющих серверов и другие данные для исследования. Рабочие версии Nukebot были зашифрованы, поэтому экспертам пришлось сначала извлечь ключ шифрования. Для этого они сымитировали взаимодействие с C&C-серверами и получили RC4-ключ для расшифровки web-инжектов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #393 |

| Модератор  Online: 1мес3нед1дн Регистрация: 29.02.2012

Сообщений: 8,413

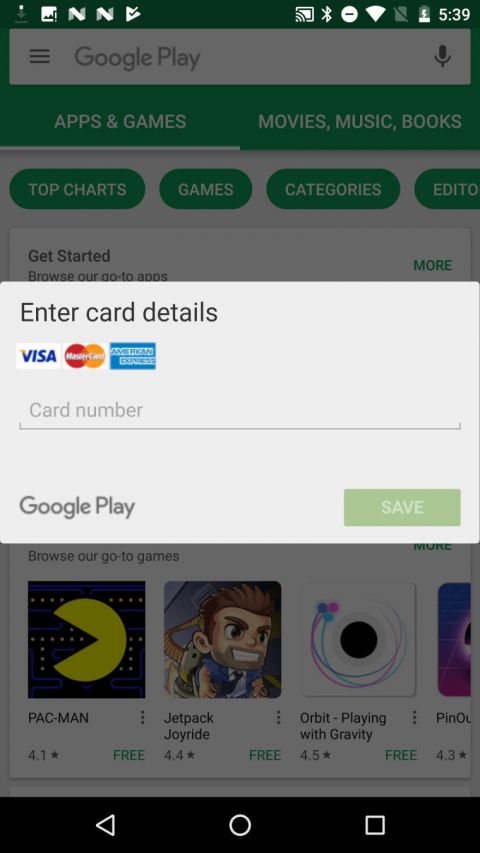

Репутация: 16459 (Вес: 345) Поблагодарили 7,860 раз(а) | Опасный вирус заразил сотни приложений в Google Play Несколько сотен бесплатных приложений для мобильных устройств на базе программного обеспечения Android в интернет-магазине Google Play заражены новым вредоносным «трояном BankBot».  Сотрудники Dr. Web сообщают, что вирус BankBot после проникновения на устройство крадет данные переписки из установленных мессенджеров разных социальных сетей. Помимо этого, «вредонос» похищает информацию о банковских картах пользователей ***жетов. Компания отмечает, что BankBot загружается на устройство под видом бесплатного безобидного приложения, однако после загрузки на устройство вирус удаляет ярлык программы и продолжает работать в фоновом режиме. Специалисты антивирусной лаборатории отмечают, что в настоящее время около 400 приложений магазина Google Play заражены BankBot. Получив доступ к ***жету после установки, вирус может извлечь данные из сервисов и мессенджеров Viber, Spanchat, Instagram, WhatsApp и других. При этом BankBot продолжает работать на устройстве даже тогда, когда владелец данного ***жета считает, что вирус удален. Большинство пострадавших от нового вируса — пользователи Великобритании и США.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #394 |

| Модератор  Online: 1мес3нед1дн Регистрация: 29.02.2012

Сообщений: 8,413

Репутация: 16459 (Вес: 345) Поблагодарили 7,860 раз(а) | Вредоносное рекламное ПО поразило более 100 тысяч устройств в Украине, — ESET.  Исследователи словацкой антивирусной компании ESET обнаружили adware-кампанию Stantinko, действующую с 2012 года и поразившую за это время более 100 тысяч устройств в Украине. Как сообщается, с 2015 года злоумышленникам удалось заразить более 500 тысяч устройств. Больше всего пострадавших в Украине (33  и России (46 и России (46 . . Разработчики Stantinko зарабатывали через установку расширений для браузера Chrome, которые вставляли рекламу и занимались кликанием на рекламные объявления без ведома пользователя. Однако, как отмечается, вредоносный сервис, который устанавливался на компьютер жертвы, позволял хакерам выполнять любые действия. Исследователи отмечали случаи установки вредосного ПО, проводившего массовый поиск в Google и атаковавшего панели администраторов Joomla и WordPress, с целью их взлома и продажи. Обнаруженная компания также примечательна тем, что злоумышленникам удалось скрывать активность вредоносного ПО в течение пяти лет. Перенаправление пользователя или встраивание рекламы позволяло операторам Stantinko зарабатывать на трафике, который они предоставляют рекламодателям. У Stantinko также был специальный модуль для Facebook, который позволял создавать через зараженные компьютеры аккаунты в соцсети, лайкать страницы и добавлять друзей.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #395 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | В Украине распространяется банковский вирус для смартфонов BankBot 12:21 25.07.2017 Час от часу не легче: только слегка успокоился вирус Petya, как антивирус Dr.Web предупредил о распространении банковской вирусной программы BankBot. Ею, оказывается, уже заразились смартфоны на Android в десятках стран, в том числе в Украине. Вирус Android.BankBot.211.origin заставляет пользователей предоставить ему доступ к специальным возможностям, с помощью которых он управляет мобильными устройствами и крадет конфиденциальную информацию клиентов финансовых организаций. При этом BankBot распространяется под видом безобидных приложений – например, проигрывателя Adobe Flash Player. Вирус может демонстрировать фальшивые окна для входа в системы интернет-банкинга, платежные системы и магазин Google Play, похищать логины, пароли и другую аутентификационную информацию. Сперва вирус атаковал только жителей Турции, но теперь угрожает пользователям десятков стран. |

| |  |

| | #396 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Кибервымогатели вышли в «высшую лигу» На проходящей в Лас-Вегасе конференции по кибербезопасности Black Hat представлен доклад о развитии зловредов-шифровальщиков и их превращении в одну из главных угроз для современного интернета. Доклад подготовлен специалистами Google совместно с компанией Chainalysis и исследователями Нью-Йоркского университета и Университета штата Калифорния в Сан-Диего, и его выводы не могут не впечатлять. За несколько лет кибервымогательство превратилось в превосходно развитый криминальный бизнес, который поражает и масштабами, и походами к работе, заимствованными у ведущих легальных компаний. Так, многие организаторы атак зловредов-шифровальщиков обзавелись собственными службами «клиентской поддержки». Их «специалисты» объясняют жертвам, как пользоваться криптовалютой биткоин, чтобы уплатить выкуп, помогают в разблокировке зашифрованных файлов и даже делают скидки и предлагают страховки от повторного заражения. Причем уровню их компетентности и оперативности вполне могли бы позавидовать службы поддержки многих крупных банков или телефонных компаний. Все большую популярность обретает предоставление зловредов-шифровальщиков в аренду (ransomeware-as-a-service), которое вовлекает в киберкриминальный бизнес людей, изначально не имеющих достаточных технических знаний и навыков. При этом киберпреступники охотно тратят большие деньги на развитие своего бизнеса. Они, например, арендуют крупнейшие ботнеты для распространения сообщений с вредоносными ссылками, дабы инфицировать максимальное число пользователей. А многие нанимают дизайнеров, чтобы придать более привлекательный и современный вид своим подпольным сайтам и даже сообщениям с требованиями выкупа, которые появляются на экранах заблокированных устройств. Хакеры могут это себе позволить: по данным исследования, в 2016 году зловреды-шифровальщики принесли своим создателям и распространителям не менее 25 миллионов долларов. Лидируют по прибыльности Locky (7,8 миллиона долларов за год) и Cerber (6,9 миллиона). В то же время доклад обращает внимание на то, что пользователи продолжают игнорировать самый простой и очевидный способ защититься от атак шифровальщиков. По оценке Google, лишь около 30 процентов пользователей регулярно создают резервные копии своих данных. |

| |  |

| | #397 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Обнаружен вирус, заражающий процессы Android-приложений В антивирусной компании "Доктор Веб" сообщили о распространении вредоносной программы, заражающей мобильные устройства на операционной системе Android. Вирус проникает в процессы приложений и скачивает зловредные модули. Речь идет о троянцах семейства Android.Triada, которые внедряются в системный процесс компонента Android под названием Zygote, отвечающего за старт программ на мобильных устройствах. Благодаря заражению Zygote они встраиваются в процессы всех работающих приложений, получают их полномочия и функционируют с ними как единое целое. После этого они незаметно скачивают и запускают различные вредоносные модули. После инициализации вредоносная программа выполняет предварительную настройку ряда параметров, создает рабочий каталог и проверяет, в каком окружении она работает. Если троянец функционирует в среде Dalvik, он перехватывает один из системных методов, что позволяет ему отслеживать старт всех приложений и начинать вредоносную деятельность сразу после их запуска. Специалисты "Доктор Веб" предупреждают, что Android.Triada встроен в одну из библиотек операционной системы и расположен в системном разделе, поэтому удаление вируса стандартными методами невозможно. Единственным надежным и безопасным способом борьбы с этим троянцем является установка заведомо чистой прошивки ОС Android.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(29.07.2017)

|

| | #398 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | На Linux нашли вирус CowerSnail В процессе исследования масштабной атаки на Linux специалисты обнаружили троян SambaCry, который пользуется уязвимостью системы. Samba представляет собой бесплатное приложение, позволяющее Linux и Unix общаться с Windows. Приложение создано с помощью популярного набора инструментов QT и его можно быстро перенести в системы macOS и Windows. Размер файла равен около 3 Мб, при запуске программа старается получить в системе повышенные права, после чего подключается к командному серверу. Когда соединение установлено, вирус начинает представлять большую опасность. Если же подключиться к серверу не получится, программа может выполняться по предустановленным параметрам. Вирус общается по сетям IRC. Имеются продвинутые возможности, вроде автоматического получения обновлений. Хакеры могут дистанционно запускать определённые команды, а возможность работы в виде системного сервиса затрудняет устранение вируса. У него есть несколько вариантов применения. Можно использовать инфицированные системы как прокси для DDOS-атак, для добычи криптовалют, а также для распространения других вредоносных программ. Исследователи утверждают, что добыча криптовалют в последнее время стала особо популярной среди авторов вредоносных приложений, что неудивительно с учётом рост их курса. В данном случае ведётся добыча валюты Monero.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(31.07.2017)

|

| | #399 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

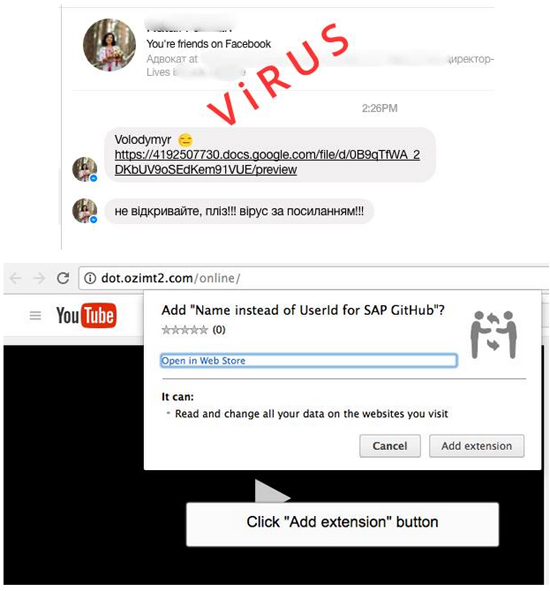

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Будьте осторожны: пользователи сообщают о новом вирусе в Facebook Украинские пользователи социальной сети Facebook предупреждают о вирусе, который рассылается через сообщения в мессенджере. Пользователь получает ссылку на Google Docs, которая выглядит как видео с фото его друга. При переходе жертва попадает на фишинговый сайт, напоминающий YouTube, на котором предлагается установить расширение для браузера.  Чтобы не стать жертвой вируса, не переходите по ссылкам, даже полученным от близких друзей. Особенно если получили такое сообщение неожиданно. Обращайте особое внимание на ссылки, похожие на YouTube или Google Docs. Лучше переспросить в чате у своего знакомого, на самом ли деле он отправлял вам что-то важное. Если человек все-таки скачает такое вирусное расширение для браузера, от его имени также будут рассылаться подобные сообщения в мессенджере Facebook.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(01.08.2017)

|

| | #400 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Троян TrickBot получил механизм саморазмножения и научился атаковать браузеры и Outlook Банковский троян TrickBot активен уже около года и специалисты полагают, что его «прародителем» является троян Dyre. Ранее в 2017 году исследователи обнаружили, что TrickBot расширил свой список целей, помимо банковских приложений включив в него пользователей PayPal и различные CRM-системы. Теперь специалисты пишут, что TrickBot продолжает развиваться. Недавно аналитики компаний Flashpoint и Deloitte обнаружили новую версию трояна, которая распространяется через спам, рассылаемый ботнетом Necurs. Данный образчик комплектуется специальным SMB-модулем, который добавляет трояну функциональность червя и позволяет ему автоматически распространяться на все доступные компьютеры в локальной сети. Банкер явно позаимствовал эту технику у нашумевших вредоносов WannaCry и NotPetya. Для работы модуля используется NetServerEnum Windows API, а также протокол Lightweight Directory Access (LDAP). Хотя по данным исследователей, пока эта функция реализована не до конца, они убеждены, что в скором времени авторы малвари приведут SMB-модуль в полностью рабочее состояние. На этой неделе известная ИБ-исследовательница, известная под псевдонимом Hasherezade, в свою очередь, сообщила, что создатели малвари, похоже, наняли еще одного разработчика в команду, и TrickBot продолжает обрастать новыми функциями. Hasherezade пишет, что в настоящее время банкер комплектуется пятью основными модулями: systemInfo.dll и loader.dll (injectDll32), которые входили в состав трояна с самого начала, mailsearcher.dll, добавленный в декабре 2016 года, а также недавно появились два новых модуля — это module.dll и Outlook.dll. В отличие от других компонентов малвари, Outlook.dll написан на Delphi, а не на C++, и создан для похищения учетных данных и информации из Microsoft Outlook. Module.dll (importDll32) создан с использованием C++, Qt5 и OpenSSL. Временная отметка в коде гласит, что модуль появился в мае 2017 года. Данный компонент предназначен для хищения различной информации из браузеров, включая куки, историю браузинга, HTML5 Local Storage, Flash LSO (Local Shared Objects), подсказок URL и так далее. Hasherezade отмечает, что модуль написан довольно небрежно и практически не скрывает своих намерений. Так, в его коде жестко прописан длинный список целей, среди которых различные сайты самых разных стран мира, включая Японию, Францию, Польшу, Италию, Перу, Норвегию и так далее.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #401 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Банковский Android-троян использует специальные возможности для кражи данных Троян на платформе Android под названием Svpeng недавно получил обновление, о чём сообщает Лаборатория Касперского. Теперь он может действовать как кейлоггер и использовать специальные возможности (настройки для людей с проблемами со зрением, слухом и т.д.) для кражи информации. Троян распространяется через предлагающие Adobe Flash сайты и опасен даже для полностью обновлённых версий Android. После установки выполняется проверка языка операционной системы. Если язык не русский, программа запрашивает доступ к специальным возможностям, получает права администратора и становится мессенджером по умолчанию.  Далее программа может отправлять и читать текстовые сообщения, звонить и просматривать список контактов. Она блокирует попытки отнять у неё права администратора и может получать доступ к интерфейсу приложений для кражи данных из них. При каждом нажатии на клавиатуру Svpeng делает снимок экрана и отправляет на командный сервер. Ещё троян обнаруживает установленные банковские приложения и показывает фишинговую ссылку, чтобы пользователь ввёл логин и пароль. Естественно, после этого он может лишиться денег на своём счёте. Количество атак Svpeng пока небольшое, хотя они зафиксированы в 23 странах

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(06.08.2017)

|

| | #402 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | По Сети распространяются новые вирусы, которые могут угрожать национальной безопасности После вирусной атаки Petya.A, которая месяц назад фактически парализовала всю страну – всего 10 процентов компаний пересмотрели политику цифровой безопасности. Такие данные обнародовали эксперты киберполиции Украины. Но кроме скандальных и нашумевших угроз по сети распространяют еще ряд других, не менее угрожающих вредителей. Stantinko – это хоть и не новая, но очень стремительно набирающаят обороты вирусная программа. Ее жертвой уже стали полмиллиона компьютеров. И избавиться заразы не так просто. "Если какие-то из процессов или служб будут удалены из системы, вторая служба это заметит и установить их. Вся информация, конфигурационные файлы находятся в зашифрованном виде, что дает возможность злоумышленникам находиться внутри системы и не быть обнаруженными", – рассказывает руководитель службы техподдержки антивирусной компании Александр Илюша. Этот ботнет специализируется на похищении учетных записей. Которые затем хакеры успешно перепродают. Распространяется в основном через торрент-сети. При заражении операционной системы, Stantinko самостоятельно устанавливает в браузер два абсолютно легальных расширения: The Safe Surfing и Teddy Protection. Затем меняет их конфигурацию и заставляет работать на себя. Похищенные данные могут дать хакерам доступ к банковским счетам и внутренним серверам. В киберполиции убеждены, что ответственность за сетевые щели должны нести компьютерщики-администраторы. Самое слабое место вашей сети – это ваши системные администраторы. На предприятиях, на которых была правильно построена сеть ничего не произошло. Произошло только заражение одного-двух-трех компьютеров бухгалтерии, – заявил старший инспектор департамента киберполиции Нацполиции Украины Вячеслав Марцинкевич. А ответственности пока никакой и быть не может – никакие подобные законі еще не написані. Наказывать ли за непрофессионализм работника – это уже на усмотрение работодателя. Но в национальной кибербезопасности, притаилась еще одна угроза, о которой мало кто говорит – мобильные смартфоны. Так, с 6 июля по сети гуляет вирус BankBot. И сколько девайсов стали его жертвой – пока не известно Этот вирус со смартфона может воровать не только логины и пароли, он сам принимает, отправляет, копирует и перезагружает необходимые файлы на пиратские серверы. К примеру, если телефон руководителя стратегического ведомства будет заражен – утечка секретной информации может повлечь политический скандал. Читайте также: Распространителем вируса Petya Киберполиция назначила никопольского слесаря-блогера Минобороны и СБУ такие перспективы признают и уже начали разработку концепции национальной цифровой безопасности. Какой будет эта стратегия и как она повлияет на доступ к сети рядовых граждан – пока вопрос времени. Исследование антивирусных компаний свидетельствуют, что основной хакерской сегмент – это страны постсоветского пространства. Именно из-за любви к нелегальному софту. Которого, кстати, достаточно и в государственных структурах. А, как говорят программисты, цифровая безопасность не там, где Firewall обновлен, а там где программное обеспечение лицензионное.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 09.08.2017 в 12:50. |

| |  |

| | #403 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Facebook через мессендженджер распространяется вирус со смайликами В понедельник в социальной сети Facebook через приложение "мессенджер" начал очень быстро распространяться вирус, который выглядит как приветствие с именем получателя, смайлик и ссылка. Впрочем, спутать его с обычным сообщением сложно, так как имя пишется на английском языке, а такое обращение не очень типично для украино- или русскоязычных пользователей.  Клик по ссылке активирует вирус в вашем компьютере, так что, если вы получили такое сообщение, отпишите отправителю, что он рассылает спам. Переписку лучше стереть, чтобы в будущем случайно не нажать на ссылку.  При этом, если вы обнаружили, что рассылаете спам, постарайтесь как можно скорее попросить ваших друзей не открывать ссылки, написав им в "личку" или у себя на "стене". Вот что советует делать сам Facebook в случае заражения вирусом, признаками которого в соцсети является: - когда аккаунт публикует спам или отправляет нежелательные сообщения; - когда в истории аккаунта появляются странные или подозрительные места входа; - когда в вашем журнале действий появляются сообщения или публикации, которых вы не помните. Признаки вируса на компьютере или мобильном устройстве. - стали медленнее работать приложения или на выполнение действий стало уходить больше времени, чем обычно; - появились новые приложения, которые не устанавливали; - замечаете странные всплывающие окна или другую рекламу еще до того, как вы открыли браузер; - изменилась поисковая система или главная страница без вашего ведома. Что делать в таком случае? Просканировать компьютер и удалить вредоносное ПО. Facebook называет таких партнеров производителей антивирусов - Kaspersky, ESET, TrendMicro, F-Secure. Далее - нужно очистить веб-браузер, удалить подозрительные расширения браузера или отменить последние внесенные изменения в настройках веб-браузера. Если используете Chrome, вы также можете скачать инструмент очистки Chrome, который помогает обнаруживать и удалить вредоносное ПО. Обновите веб-браузер. Использование самой новой версии веб-браузера гарантирует, что у вас будут последние обновления для системы безопасности. Аккаунт, зараженный вредоносным ПО, зачастую используют для того, чтобы подписываться на людей и ставить «Нравится» Страницам без вашего разрешения. Вы можете проверить свой журнал действий и удалить все публикации, которые вы не считали нужным размещать, и все Страницы, которым вы не хотели ставить «Нравится».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #404 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Среди приложений для Android обнаружили опасный вирус Специалисты компании ESET обнаружили в турецком магазине Android-приложений CepKutusu троянскую программу, которая распространялась под видом легитимных приложений. Банковский троян под названием Spy.Banker предназначен для кражи данных онлайн-банкинга. Он способен перехватывать SMS-сообщения от систем банковского обслуживания, загружать и устанавливать другие приложения. Эксперты отмечают, что ссылка на загрузку вредоносной программы вела со всех легитимных приложений, представленных в магазине CepKutusu. При каждом нажатии кнопки "Скачать" происходила попытка заражения мобильного устройства. Примечательно также, что после установки троянец даже не пытался имитировать приложение, скачанное пользователем - вместо этого он маскировался под Adobe Flash Player (эта программа прекратит свое существование в 2020 году). В ESET предполагают, что магазин приложений мог быть создан специально для распространения вредоносного ПО. По мнению сотрудников компании, потенциально может быть реализована, в которой киберпреступники, контролирующие такой магазин, добавляют вредоносные функции во все приложения. Чтобы не стать жертвой хакеров, в компании рекомендуют пользователям использовать только официальные магазины приложений, избегая альтернативных площадок.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #405 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Шифрующий жёсткие диски вымогатель Mamba появился снова В сентябре 2016 исследователем из компании Morphus Labs было обнаружено приложение-вымогатель Mamba. Обычно вымогатели зашифровывают файлы с определёнными расширениями или в заданных папках, но Mamba не мелочится и шифрует всё содержимое жёсткого диска. Также вносятся изменения, после которых компьютер перестаёт загружать операционную систему. Авторы вымогателя снова взялись за дело и нацелились на крупные организации. Аналитики из лаборатории Касперского пишут, что последние атаки проведены против целей в Бразилии и Саудовской Аравии. Mamba использует программы с открытым исходным кодом вроде DiskCryptor для шифрования диска. После установки система перезагружается. Вносятся изменения в главную загрузочную запись (MBR), разделы диска шифруются с паролем. Когда процесс завершён, снова происходит перезагрузка. Вместо загрузки операционной системы появляется записка с требованием выкупа. Пока нет методов расшифровать зашифрованные Mamba диски бесплатно. Причиной является сильный алгоритм шифрования. Пользователям следует осмотрительно относиться к скачиваемым в интернете файлам и ссылкам. Файлы перед запуском можно проверять в сервисе Virus Total.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.08.2017)

|

| | #406 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Google Play подвергся нашествию приложений-шпионов Исследователи компании Lookout выявили несколько приложений-шпионов, распространяемых через Google Play. Все они принадлежат к семейству SonicSpy и занимаются тем, что ведут круглосуточную слежку за своими жертвами, отправляя получаемую информацию на сервера злоумышленников. Одним из наиболее распространенных представителей семейства SonicSpy является псевдомессенджер Soniac, который за время своего существования был загружен около 5000 раз. По словам экспертов, Soniac способен активировать такие функции зараженного смартфона, как диктофон, камера, а также получать доступ к сообщениям жертвы и осуществлять звонки. Таким образом вредонос может получать контроль над банковскими счетами своих жертв и подписывать их на всевозможные платные рассылки. Схожей функциональностью обладают два других приложения, выявленные специалистами Lookout в ходе проверки. К ним относятся удаленные Hulk Messenger и Troy Chat. На момент выхода публикации в Google Play отсутствуют какие-либо упоминания о приложениях SonicSpy. При этом доподлинно неизвестно, является ли это следствием работы самой Google или попыткой злоумышленников уберечь свои наработки от удаления, чтобы впоследствии возобновить свою мошенническую деятельность.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.08.2017)

|

| | #407 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус атакует Android-пользователей через приложения для вызова такси Эксперты в области IT-безопасности сообщили о новой модификации вируса Faketoken для Android-устройств. Вредонос способен перекрывать диалоговые окна других приложений, пользуясь этим для сбора конфиденциальной информации, в том числе о банковских картах. Основную угрозу вирус представляет для пользователей из России, Беларуси, Казахстана и других стран. Троянец отслеживает активные приложения, и, как только жертва запускает нужное, перекрывает его интерфейс своим, предлагая пользователю ввести данные банковской карты именно на этой странице. Подмена официального окна фишинговым происходит мгновенно, а цветовая гамма и дизайн соответствуют оригиналу, поэтому пользователь может не заметить обмана, рассказали в «Лаборатории Касперского». Злоумышленники также предусмотрели возможность обхода такой защитной функции совершения платежей, как введение одноразового кода. Faketoken перехватывает все входящие сообщения и направляет их на управляющие серверы. Кроме того, троянец следит за теми звонками, которые совершает пользователь: при получении (или инициации) вызова с определенного номера вредонос начинает записывать разговор, а затем также отправляет его злоумышленникам. Предположительно, новая модификация Faketoken попадает на смартфоны с помощью SMS-рассылки, в которой пользователям предлагается загрузить некие фотографии.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.08.2017)

|

| | #408 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус Petya поразил 30% информационно-телекоммуникационных систем Украины - Госспецсвязи Вирус Petya Ransomware поразил 30% информационно-телекоммуникационных систем Украины, открыто 800 уголовных производств. Об этом сообщили в пресс-службе Госспецсвязи. "Всего в результате кибератаки были поражены более 30% информационно-телекоммуникационных систем страны. По имеющейся информации, на горячую линию Национальной полиции Украины поступило около 3 тыс. обращений от физических и юридических лиц (1,5 тыс. человек подали официальные заявления), открыто более 800 уголовных производств", - сообщили в Госспецсвязи. В службе сообщили, что по предварительным оценкам, от кибератаки в государственном секторе пострадало 15-20% учреждений. "Более 80% из них восстановили работоспособность пораженных систем, стало возможным благодаря рекомендациям, предоставленным Командой реагирования на компьютерные чрезвычайные события Украины CERT-UA", - говорится в сообщении. Пресс-служба Госспецсвязи также сообщила, что ни один государственный электронный ресурс, который был защищен общим контуром киберзащиты, реализованный Госспецсвязи, не пострадал. "Не получили повреждения или других несанкционированных действий и электронные государственные реестры страны", - добавили в Госспецсвязи. При этом отмечается, что в частном секторе по разным оценкам в сегменте крупных компаний были поражены 70-80% компьютеров. "В энергетическом секторе поражено около 18% ресурсов, в банковском - около 30% (среди государственных банков поражено около 50  ", - добавили в службе. ", - добавили в службе.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.08.2017)

|

| | #409 |

| Модератор  Online: 1мес3нед1дн Регистрация: 29.02.2012

Сообщений: 8,413

Репутация: 16459 (Вес: 345) Поблагодарили 7,860 раз(а) | Dr.Web первым обнаружил загрузчик троянца для «умных» Linux-устройств на базе MIPS и MIPSEL Ассортимент современных вредоносных программ для устройств под управлением Linux чрезвычайно широк. Одним из широко распространенных троянцев для данной ОС является Linux.Hajime, несколько загрузчиков детектировал только Антивирус Dr.Web. Троянцы семейства Linux.Hajime известны вирусным аналитикам с конца 2016 года. Это сетевые черви для Linux, распространяющиеся с использованием протокола Telnet. После успешной авторизации путем подбора пароля плагин-инфектор сохраняет на устройство хранящийся в нем загрузчик, написанный на ассемблере. С компьютера, с которого осуществлялась атака, тот загружает основной модуль троянца. В свою очередь вредоносная программа включает инфицированное устройство в децентрализованный P2P-ботнет. Linux.Hajime способен заражать объекты с аппаратной архитектурой ARM, MIPS и MIPSEL. Помимо вредоносного загрузчика для ARM-устройств в «дикой природе» уже более полугода распространяются аналогичные по своим функциям модули для устройств с архитектурой MIPS и MIPSEL. Первый из них получил наименование Linux.DownLoader.506, второй — Linux.DownLoader.356. На момент подготовки этой статьи они оба детектировались только продуктами Dr.Web. Кроме того, вирусные аналитики «Доктор Веб» установили, что помимо использования троянцев-загрузчиков злоумышленники осуществляют заражение и при помощи стандартных утилит, например, скачивают Linux.Hajime посредством wget. А начиная с 11 июля 2017 года киберпреступники стали загружать троянца на атакуемое устройство с помощью утилиты tftp. Собранная специалистами «Доктор Веб» статистика показывает, что на первом месте среди стран, к которым относятся IP-адреса зараженных Linux.Hajime устройств, находится Мексика. Также в тройку входят Турция и Бразилия. Географическое распределение IP-адресов инфицированных объектов показано на следующей диаграмме: Компания «Доктор Веб» напоминает: одним из наиболее надежных способов предотвращения атак на Linux-устройства является своевременная смена установленных по умолчанию логина и пароля. Кроме того, рекомендуется ограничивать возможность подключения к устройству извне по протоколам Telnet и SSH и своевременно обновлять прошивку. Антивирус Dr.Web для Linux определяет и удаляет все упомянутые версии загрузчиков Linux.Hajime, а также позволяет выполнить дистанционное сканирование устройств.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.08.2017)

|

| | #410 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

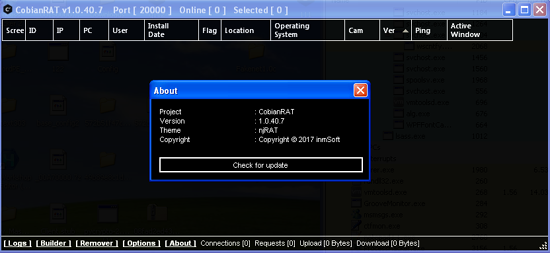

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | На хакерских форумах бесплатно распространяется вредонос Cobian RAT с бэкдором в комплекте Специалисты компании Zscaler обнаружили, что с февраля 2017 года на андеграундных хакерских форумах активно рекламируют и распространяют бесплатную малварь Cobian RAT. Однако польстившихся на это предложение злоумышленников ожидает неприятный сюрприз – скрытый бэкдор. Глава исследовательского подразделения компании, Дипен Десай (Deepen Desai) рассказывает, что неизвестные предлагают загрузить Cobian RAT под видом бесплатного билдера, с помощью которого любой желающий может создать собственную, кастомную версию вредоноса. Незаметно для своих наивных жертв Cobian RAT связывается с адресом на Pastebin, который принадлежит оригинальным авторам малвари, и ожидает получения команд. К этому файлу на Pastebin обращались уже 4055 раз, что позволяет судить о количестве пострадавших.  Десай рассказывает, что, к счастью, Cobian RAT основан на коде njRAT и H-Worm, но работает плохо: многие функция вредоноса ведут себя не совсем так, как должны. К примеру, модуль кейлоггера перехватывает нажатия клавиш неверно, если пользователь печатает слишком быстро. Возможно, именно поэтому Cobian RAT до сих пор не набрал большой популярности, хотя злоумышленники уже более полугода распространяют его бесплатно. Тем не менее, специалисты Zscaler отмечают, что не считая скрытого бэкдора и ряда ошибок, Cobian RAT предлагает такую же функциональность, как и другие похожие решения на «рынке», то есть малварь не так сильно отстает от своих конкурентов. «Мы не наблюдали крупных кампаний с использованием Cobian RAT, но обнаружили пару отдельных инцидентов, в ходе которых [малварь] распространялась через скомпрометированные сайты», — рассказал исследователь изданию Bleeping Computer. С подробным анализом угрозы можно ознакомиться в блоге Zscaler, а ниже мы приводим инфографику, составленную компанией и иллюстрирующую методы работы Cobian RAT.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.09.2017)

|

| | #411 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Троян Joao охотится на пользователей онлайн-игр ESET обнаружила новую вредоносную программу, нацеленную на геймеров. Троян Joao распространяется вместе с играми разработчика Aeria Games, доступными на неофициальных площадках. Joao предназначен для загрузки и запуска в зараженной системе другого вредоносного кода. Троян имеет модульную архитектуру – специалисты ESET обнаружили компоненты для удаленного доступа, шпионажа и проведения DDoS-атак. На момент исследования Joao распространялся вместе с клиентом популярной онлайн-игры Grand Fantasia. ESET заблокировала сайт, с которого осуществлялась загрузка зараженной версии игры, и сообщила об инциденте в компанию Aeria Games. Некоторые другие игры этого разработчика ранее также использовались для распространения вредоносных программ. Но в настоящее время сайты, раздающие троян, неактивны, либо опасный контент удален. Троян Joao запускается на компьютере жертвы в фоновом режиме одновременно с игровым приложением, чтобы избежать подозрений пользователя. Инфицированная версия игры отличается только наличием «лишнего» файла mskdbe.dll в установочной папке. После запуска Joao отправляет на удаленный сервер злоумышленников сведения о компьютере жертвы, включая имя устройства, версию операционной системы, информацию об учетной записи пользователя и привилегиях. Далее атакующие могут выбрать дополнительные компоненты Joao для установки в зараженной системе. Чтобы избежать заражения Joao, ESET рекомендует геймерам: загружать игры с официальных площадок; устанавливать обновления, которые выпускают издатели игр; использовать комплексное антивирусное решение и не выключать его во время игры. Антивирусные продукты ESET детектируют угрозу как Win32/Joao (Win64/Joao).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.09.2017)

|

| | #412 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Сервис TNT до сих пор страдает от последствий атаки NotPetya  Сотрудники TNT в Великобритании сообщили клиентам, что количество скопившихся накладных бьет все рекорды, поскольку международные перевозки все еще обрабатываются вручную. Аналогичные проблемы возникают во всех центрах TNT по всему миру. Акции курьерской компании упали более чем на 3% после атаки, а ее материнская компания FedEx выпустила заявление, в котором говорится о существенном снижении ее доходов. Причиной этого стало большое количество недовольных клиентов. Все склады, отделения и сервисы TNT работают, но проблемы с ИТ-системами и большой объем работы приводят к значительным задержкам. В частности, наблюдаются задержки в обслуживании и выставлении счетов. Пока нельзя точно сказать, сколько времени потребуется для восстановления затронутых систем. Вполне возможно, что TNT не сможет полностью восстановить все критически важные данные, которые были зашифрованы вредоносным ПО, заявили представители FedEx.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.09.2017)

|

| | #413 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Количество заражений вымогательским ПО бьет рекорды 2016 года Согласно данным , предоставленным компанией Symantec, объем заражений вымогательским ПО за этот год может превысить показатели 2016. Гигант в сфере кибербезопасности заявил, что уже в первой половине года было зарегистрировано 319 000 случаев заражения. Если до конца года тенденция не изменится, то можно будет говорить об увеличении числа заражений почти в два раза. По данным Symantec за 2016 год компания зарегистрировала как минимум 470 000 случаев заражения вредоносами. Количество инфицированных пользователей значительно увеличилось во время вспышек заражения вымогательским ПО WannaCry и NotPetya в мае и июне, соответственно. Эксперты по кибербезопасности опасаются, что другие вымогатели попытаются воспроизвести их тактику заражения. Хотя WannaCry и NotPetya также имели возможность распространяться по интернету на другие уязвимые компьютеры, в первую очередь их целью были именно организации, так как большинство домашних интернет-маршрутизаторов заблокировали бы попытки заражения, связанные с эксплойтом EternalBlue. По данным Symantec, в 2015 и 2016 годах на долю предприятий приходилось около 29-30% случаев инфицирования, по сравнению с 42% в первой половине 2017 года. Также увеличилась и средняя сумма выкупа, с 294 до 1077 долларов США.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(04.09.2017)

|

| | #414 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Банковский троян Trickbot похищает деньги у пользователей Coinbase На прошлой неделе эксперты по безопасности компании Forcepoint заявили о добавлении в последней версии вредоносного ПО Trickbot функции, позволяющей красть деньги со счетов пользователей ресурса Coinbase. В июне вышло большое обновление Trickbot, в котором была добавлена возможность нацелить троян на счета PayPal и страницы входа нескольких известных CRM. Спустя месяц команда TrickBot добавила самораспространяющийся компонент, позволяющий банковскому трояну заражать соседние компьютеры по протоколу SMB. И вот, в августе, было выпущено еще одно обновление. Исследователи безопасности обнаружили в конфигурационных файлах трояна фунционал, позволяющий выводить в браузере поддельную форму входа при посещении Coinbase.com. Coinbase - одна из самых крупных современных интернет-площадок для хранения криптовалюты. С помощью трояна мошенники могут похищать денежные средства из скомпрометированных учетных записей. Данная версия TrickBot была обнаружена на прошлой неделе в небольшой спам-кампании. Троян маскировался под документы Canadian Imperial Bank of Commerce (CIBC) и был предположительно ориентирован в первую очередь на канадских пользователей. Trickbot - это новое вредоносное ПО, появившееся осенью 2016 года. Эксперты сходятся во мнении, что у Trickbot и банковского трояна Dyre один разработчик.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(13.09.2017)

|

| | #415 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус Cerber проник на сайт правительства США и вымогал биткоины  В августе 2017 года на веб-сайте Национальной координационной группы по лесным пожарам (NWCG) в США был обнаружен вирус-вымогатель. Первым его идентифицировал Анкит Анубхав, исследователь из компании NewSkySecurity. Неясно, как долго вирус был на официальном сайте правительства, и смог ли он кому-нибудь навредить. Несмотря на то, что файл уже удален, тот факт, что он смог проникнуть в официальный домен .gov, вызывает немалое беспокойство. Большинство таких доменов аккредитованы, а значит, любая загрузка, сделанная с этих сайтов в целом безопасна. Больше информации о вредоносном файле По словам исследователей, вредоносный файл размещал загрузчик вируса-вымогателя Cerber. Подобно большинству вымогателей, он шифрует файлы на зараженном устройстве и делает их недоступными до тех пор, пока владелец не согласится заплатить выкуп в виде биткоинов. Cerber существует уже более года и даже продается как услуга, которую может заказать любой пользователь на форумах даркнета. Он также был обнаружен в спам-кампаниях и атаках бот-сетей. По словам аналитика вредоносных программ Мариано Паломо Вильяфранка из компании Telefonica, загрузчик Cerber происходит из популярного вредоносного домена. Пока непонятно, как загрузчик Cerber смог проникнуть на веб-сайт NWCG. Анубхав предположил, что сайт взломали или файл был отправлен в письме государственному чиновнику, которое вместе с вредоносным загрузчиком было заархивировано и сохранено на сайте. NWCG в свою очередь не сделал публичное заявление и не предоставил дополнительную информацию об обнаружении и удалении вредоносного файла. В прошлом году число подобных атак увеличилось, а их целью стали политики, университеты и даже частные компании. Хотя мотивы нападений шифровальщика Cerber до сих пор неизвестны, очевидно, что государственным органам следует принять меры по усилению кибербезопасности. А согласно недавним исследованиям, уязвимыми оказались 65 процентов банков США, которые провалили тесты на безопасность.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(13.09.2017)

|

| | #416 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Обнаружен вирус для добычи криптовалют через чужие компьютеры В Сети набирает популярность вирус, который устанавливает на компьютеры программу для скрытого майнинга - добычи криптовалют. Эксперты подсчитали, что "подпольная" майнинговая сеть приносит злоумышленникам до 30 тысяч долларов в месяц. Как правило, через чужие компьютеры генерируют криптовалюты Monero (XMR) и Zcash. Несколько крупных бот-сетей обнаружили в "Лаборатории Касперского". Каждая из них включает в себя тысячи зараженных компьютеров. Вредоносное ПО попадает на них, как правило, через инсталляторы рекламного ПО. Пользователь обычно скачивает их самостоятельно, с файлообменника под видом бесплатного ПО или ключей для активации лицензионных продуктов. Программы-майнеры закрепляются в системе и автоматически запускаются при включении компьютера. Также вирус может проникнуть через уязвимости в ПО пользователя. В частности, через брешь EternalBlue он попадает на сервер, а это более выгодно для майнинга. Сам по себе процесс майнинга не считается незаконным. Добывать криптовалюты на своем компьютере может и сам пользователь. А потому, как подчеркивают в "Лаборатории Касперского", зафиксировать процесс скрытого майнинга довольно сложно. Между тем, из-за него могут пострадать бизнес-процессы, так как скорость обработки данных на зараженных компьютерах и серверах значительно падает.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(13.09.2017)

|

| | #417 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | 13-летний подросток задержан за продажу «шуточного» мобильного локера В минувший вторник, 5 сентября 2017 года, полиция сообщила (1, 2, 3) о задержании в Осаке 13-летнего подростка, который рекламировал и продавал мобильный блокировщик на торговой площадке Mercari. Мобильный локер не шифровал файлы, лишь блокирован экран мобильного девайса, не давая пострадавшему нормально пользоваться устройством. При этом подросток продавал вредоноса почти не скрываясь и просил за копию всего ¥860-1500 (от $7,82 до $13,65). Дело в том, что малварь якобы предназначалась для розыгрышей, а не для настоящих киберпреступлений. Однако закон не видит разницы. Представители правоохранительных органов обнаружили рекламу на Mercari в ходе рутинной проверки. Теперь полиция сообщает, что подросток активно рекламировал свой «продукт» в социальных сетях, но успел заработать только ¥5000 ($45,5). Так как нарушителю еще нет 14 лет, он не был арестован, и сейчас им занимаются сотрудники ювенального консультационного центра в Осаке. Зато за покупку «шуточного» вредоноса арестовали четверых покупателей в возрасте от 14 до 19 лет. Напомню, что еще в 2011 году в Японии были приняты законы, предусматривающие за умышленное создание или распространение малвари штраф в размере ¥500 000 и тюремное заключение на срок до трех лет. За хранение вредоносов предусмотрен штраф в размере ¥300 000 и тюремное заключение на срок до двух лет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(13.09.2017)

|

| | #418 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Уязвимости Bluetooth: миллиарды устройств под угрозой Специалисты компании Armis Labs выявили целый комплекс уязвимостей протокола Bluetooth. Он получил название BlueBorne и включает сразу 8 уязвимостей, 3 из которых имеют статус критических. Уязвимости затрагивают абсолютно все устройства – от компьютеров, смартфонов и планшетов до «умных» бытовых приборов и автомобилей. Главная опасность состоит в том, что атака BlueBorne не требует никаких действий от пользователя. Ему не нужно загружать на свое устройства файлы, переходить по ссылкам и даже создавать пару с устройством атакующего. Инфицирование происходит автоматически, если передача данных по Bluetooth включена. Таким образом, атака распространяется вирусным путем. Исследователи предупреждают, что если использовать BlueBorne для распространения, например, зловредов-шифровальщиков (по принципу, схожему с принципом атак WannaCry), то последствия могут быть просто катастрофическими. BlueBorne затрагивает все ведущие операционные системы. Их разработчики и производители устройств уведомлены Armis Labs об угрозе. Корпорация Microsoft сообщила, что патч, устраняющий проблему для ее компьютеров, выпущен еще в июле, и все пользователи, своевременно обновившие ПО, в безопасности. Представители Apple подчеркнули, что BlueBorne не затрагивает iOS 10 и более поздние версии операционной системы (в Armis Labs, однако, отмечают, что версии iOS 9.3.5 и более ранние по-прежнему уязвимы). Корпорация Google уведомила, что необходимое обновление для ОС Android выпущено в августе, но темпы его распространения зависят от производителей устройств и мобильных операторов. При этом не следует сбрасывать со счетов и многочисленные «умные» устройства, которые используют Bluetooth, но обновляются существенно реже, чем смартфоны и компьютеры ведущих компаний. По оценкам исследователей Armis Labs, порядка 40 процентов от всех потенциально уязвимых перед BlueBorne устройств не получат обновлений и останутся беззащитными перед атакой. В абсолютных цифрах это составляет порядка 2 миллиардов устройств. |

| |  |

| | #419 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вредоносное ПО ExpensiveWall заразило миллионы Android-устройств Исследователи безопасности из компании Check Point обнаружили новое вредоносное ПО, получившее название ExpensiveWall, которое отправляет SMS-сообщения и снимает деньги со счета пользователя без его ведома для оплаты доступа к премиум-сервисам на мошеннических сайтах. По словам исследователей, вредонос содержался в приложении Lovely Wallpaper и ряде других, которые были загружены порядка 4,2 млн раз. В общей сложности Google удалила из Google Play Store порядка 50 инфицированных приложений. ExpensiveWall - новая версия вредоносного ПО, впервые обнаруженного в Google Play в начале текущего года. За это время различные версии вредоноса были загружены порядка 5,9 млн - 21,1 млн раз. Основное отличие ExpensiveWall от остальных версий заключается в использовании усовершенствованной техники обфускации вредоносного кода, позволяющей обойти защиту Google Play. При использовании данной техники вредоносный код сжимается и шифруется для уклонения от обнаружения. В начале августа Google удалила инфицированные приложения, однако позднее в Google Play появилось новое зараженное приложение, которое было скачано еще 5 тыс. раз. По словам исследователей, объем дохода, полученного злоумышленниками в рамках мошеннической схемы, неизвестен. После установки зараженное приложение запрашивает несколько разрешений, включая доступ в Интернет (для связи с C&C-сервером) и разрешение на отправку SMS-сообщений (для регистрации пользователей на мошеннических сайтах). ExpensiveWall содержит интерфейс, который синхронизирует действия в приложении с кодом JavaScript, работающем в web-интерфейсе WebView. После установки и получения необходимых разрешений ExpensiveWall отправляет данные о зараженном устройстве на C&C-сервер, включая информацию о его местоположении и уникальных идентификаторах, таких как MAC- и IP-адреса, IMSI и IMEI. Когда пользователь включает Android-устройство или изменяет параметры подключения, вредоносное ПО подключается к серверу и получает ссылку, открывающуюся во встроенном WebView. Данная страница содержит вредоносный код JavaScript, запускающий функции внутри приложения, используя Javascript Interface, пояснили исследователи. Вредоносное ПО использует номер телефона пользователя для подписки на различные платные сервисы. В настоящее время ExpensiveWall используется исключительно для получения прибыли, однако он может быть модифицирован для захвата скриншотов, записи аудио, хищения конфиденциальных данных и пр. Поскольку вредоносное ПО действует незаметно, оно может использоваться как инструмент для шпионажа, предупреждают исследователи.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #420 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Осторожно! Эта ссылка может убить ваш iPhone  На iPhone уже не первый раз создаются вредоносные файлы, либо используются баги системы, приводящие к жутким фризам и перезагрузкам устройства. Ребята из EverythingApplePro опубликовали файл профиля, способный буквально превратить ваш смартфон в кирпич. Как это работает Вы переходите по этой ссылке и скачиваете файл с названием iOS 11 JailBreak. После этого устанавливаете профиль, а на смартфоне начинает создаваться куча иконок. Это происходит настолько быстро, что iPhone не справляется с нагрузкой и начинает очень сильно провисать. Самое плохое, что этот профиль удалить нельзя. Для него придётся загружать фикс-профиль, проходя через боль и агонию, а также тратя нервы на нереальные тормоза устройства. Кроме того, злоумышленнику предоставляется доступ к вашим фотографиям в заблокированном состоянии. Чтобы избежать подобной «шутки» от друзей, запомните, джейлбрейка для iOS 11 нет. И никогда не устанавливайте неизвестные профили на своё рабочее устройство!

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |