| | #331 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Банковский Android-троян Marcher наращивает активность Эксперты компании Securify опубликовали доклад, посвященный деятельности банковского Android-трояна Marcher, активного с конца 2013 года. Первые версии вредоноса использовались в фишинговых атаках, направленных на хищение данных о платежных картах. В марте 2014 года жертвами Marcher стали клиенты одного из банков в Германии. Во второй половине 2016 года Marcher атаковал десятки организаций в различных странах, включая Великобританию, США, Австралию, Францию, Польшу и Испанию. Кроме того, операторы трояна начали распространять вредонос под видом популярных приложений, в том числе WhatsApp, Netflix и версии мобильной игры Super Mario Run для Android. За последние полгода исследователи обнаружили 6 ботнетов, включающих в общей сложности 11049 мобильных устройств, инфицированных трояном Marcher. Более половины из них были расположены в Германии (51  , остальные во Франции (20 , остальные во Франции (20 и Великобритании (7 и Великобритании (7 . .Троян Marcher проверяет, какие приложения работают на переднем плане, и при нахождении нужного выводит поверх его окна фальшивый экран с целью хищения учетных данных и информации кредитных карт. Кроме того, вредонос использует простую, но эффективную технику для уклонения от обнаружения популярными антивирусами. Как только Marcher обнаруживает работающий процесс какого-либо антивируса, троян вынуждает устройство вернуться на главный экран. Даже если антивирус обнаружит вредоносное ПО, пользователь не сможет дать разрешение на его удаление. По оценкам экспертов, в скором будущем ущерб от деятельности Marcher может превысить убытки, причиненные известными банковскими троянами Dyre, Dridex и Gozi.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #332 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

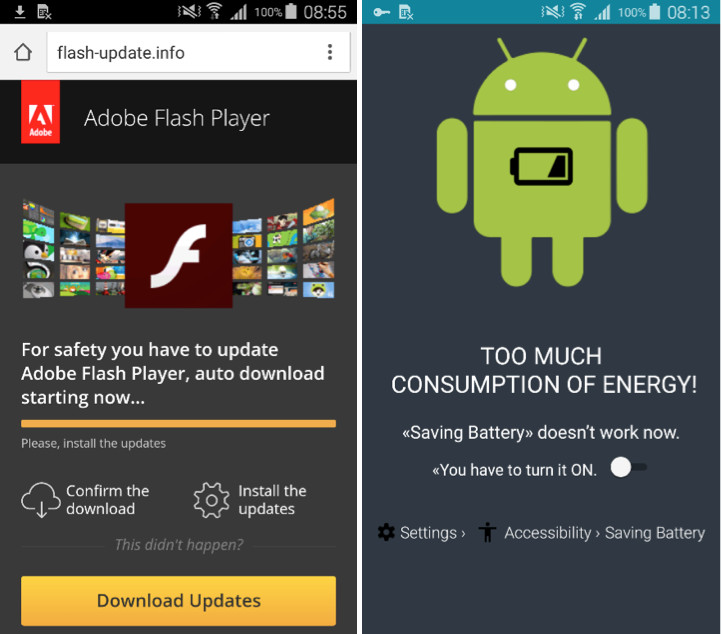

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Троян на Android выдаёт себя за обновление Flash Player На платформе Android обнаружили новый троян, который обманывает ничего не подозревающих пользователей, выдавая себя за обновление Flash Player и устанавливая другие вредоносные программы. Компания ESET назвала его Android/TrojanDownloader.Agent.JI, мишенями стали все версии Android. Троян распространяется в социальных сетях и на взломанных веб-сайтах, обычно с контентом для взрослых. Отображается страница обновления Flash Player, пользователю предлагается скачать его. Если он откажется, появляется сообщение о слишком большом расходе энергии аккумулятора. Предлагается активировать новый режим энергосбережения и если принять это предложение, происходит перенаправление на страницу настроек Android Accessibility. Показываются реальные настройки системы, но в них добавляется опция энергосбережения, созданная вредоносной программой.  Дальше запрашивается разрешение отслеживать действия пользователя на смартфоне. Программа связывается с командным сервером и отправляет информацию об устройстве. После установки соединения скачиваются дополнительные приложения, в том числе реклама, шпионы и даже приложения-вымогатели; в это время отображается фальшивый экран блокировки, который нельзя убрать. После завершения скачивания экран блокировки исчезает, пользователь получает возможность работать с устройством. Однако теперь за всеми его действиями ведётся наблюдение. Для устранения трояна нужно удалить загрузчик из приложения Настройки, но это не помогает удалить другие установленные приложения. Как обычно, специалисты не рекомендуют скачивать файлы из ненадёжных источников. Поддержка Flash Player на Android была прекращена в 2012 году, поэтому сообщения об обновлении плеера не могут здесь появляться.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #333 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Обнаружен вымогатель Patcher для Mac, который шифрует файлы, но не может расшифровать их обратно Эксперты исследовательской компании ESET обнаружили вредоносное ПО для Mac, которое шифрует файлы на компьютере и требует деньги за доступ к информации. Проблема состоит в том, что даже после оплаты «зловред» под названием Patcher не способен расшифровать обратно данные на компьютере. Patcher, известный также как Filecoder и OSX/Filecoder.E, написан на языке программирования Swift и распространяется через торренты, маскируясь под кряк для Microsoft Office для Mac или Adobe Premiere Pro. Если пользователь загружает такой файл, он обнаруживает ZIP-архив, содержащий файл со словом Patcher в названии. Если маковод запустит приложение, появится пустое окно с единственной кнопкой Start. В этот момент еще не поздно закрыть окно, так как процесс шифрования запускается после нажатия Start. Как отмечает Xakep, Patcher использует arc4random_uniform и генерирует случайное значение, длиной 25 символов, которое применяется в качестве ключа шифрования для всех пользовательских файлов. Проблема в том, что шифровальщик не передает этот ключ на управляющий сервер. В коде малвари вообще нет ничего, что могло бы использоваться для связи с C&C-сервером. Так что у операторов вредоноса попросту нет возможности восстановить данные пострадавших. Хуже того, ключ достаточно длинный, чтобы его было практически невозможно подобрать с помощью перебора. Patcher оставляет файл README!.txt, содержащий сообщение с требованием выкупа, во всех пострадавших директориях, причем файл закодирован в код малвари, то есть указанный в сообщении биткоин-кошелек един для всех пользователей. Исследователи сообщают, что в настоящий момент денег на указанный кошелек еще не перечислил никто. По данным исследователи отмечают, что Patcher «определенно не шедевр», а скачивание пиратского ПО через сомнительные каналы всегда существенно повышает риск заражения компьютера.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #334 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

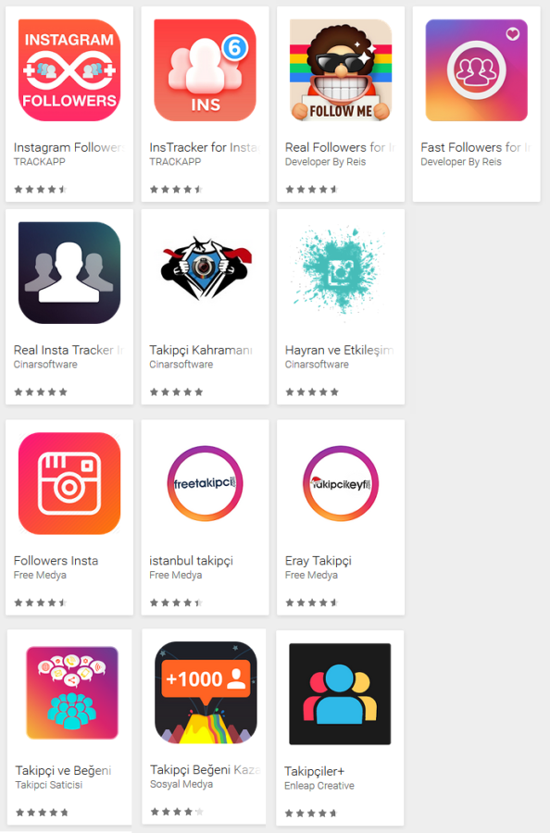

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Приложения из Google Play воровали логины и пароли от Instagram  Специалисты ESET обнаружили в Google Play Маркете тринадцать приложений с вирусом Android/Spy.Inazigram. Суммарно они были установлены более полутора миллионов раз. Заражённые приложения обещали пользователям Instagram быстро увеличить число подписчиков, лайков и комментариев. Отчасти это оказывалось правдой, поскольку приложения воровали данные от учётных записей Instagram и использовались для накрутки подписчиков других пользователей. Схема увода учёток предельно проста: приложение запускалось, просило ввести логин и пароль от Instagram и отправляло эти данные злоумышленникам, а пользователь видел сообщение о неправильном пароле. На странице с поддельной ошибкой пользователю предлагалось пройти верификацию, после чего ему приходило сообщение о том, что кто-то пытался получить доступ к его аккаунту. Наивный пользователь подтверждал, что это был он сам.  Украденные учётные записи помимо накрутки подписчиков использовались для рассылки спама в комментариях других пользователей. Злоумышленники продавали подписчиков, комментарии и лайки пакетами стоимостью от 6 до 20 долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #335 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Украинцев атакует новый компьютерный вирус  Создатели вредоносных программ выпустили вирус-шифровальщик в стиле известной фантастической франшизы Star Trek, а его «лицом» стал один из героев саги — Спок. Вредоносное ПО написано на языке программирования Python и, заражая ПК пользователей, шифрует файлы большинства популярных разрешений. Малварь (Dropper.Sysn.Win32.5954 по классификации антивирусной лаборатории Zillya!) способна зашифровать файлы 625 типов, добавляя к их расширениям .kirk. При этом данный шифровальщик требует выкуп не в привычных для таких мошеннических действий Bitcoin, а в криптовалюте Monero. Вредоносная программа шифрует файлы на зараженном ПК используя сложный AES-ключ, а далее уже сам ключ шифруется при помощи встроенного публичного ключа RSA-4096. Такая система существенно усложняет взлом кода шифровальщика и дальнейшую расшифровку заблокированных данных. Это ПО не имеет четко выраженной модели распространения, при этом его отмечают и в зараженных СПАМ-рассылках, что делает его потенциально опасным для всех без исключения пользователей и даже причиной новой вирусной эпидемии. Безопасность ваших данных зависит от выполнения основных правил кибербезопасности: 1.Не открывайте письма с вложенными архивами 2.Если открыли такое письмо, не распаковывайте вложенный архив. 3.Удалите такое письмо. 4.Не переходите по ссылкам в теле писем от незнакомых адресатов 5.В случае заражения и вымогания денег не платите мошенникам, поскольку только в одном случае из ста данные на самом деле удастся вернуть. 6.Пользуйтесь антивирусом, как на ПК, так и на мобильном устройстве. 7.Регулярно делайте копии важной информации

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #336 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Шпионский троян использует для работы серверы «Яндекс» и Twitter Компания Talos исследовала работу шпионского трояна Rokrat, который использует для поддержания своей инфраструктуры ресурсы «Яндекса», Twitter и Mediafire. Документы с вложением Эксперты компании Talos заявили, что облачные сервисы «Яндекса» и Twitter используются для хостинга вредоносных командных серверов и передачи данных недавно обнаруженной вредоносной программой Rokrat, используемой в шпионских целях. Как поясняется в публикации Talos, Rokrat представляет собой вредоносный инструмент удаленного администрирования (Remote Administration Tool - RAT), который используется в новой кампании, направленной против пользователей из Южной Кореи. Атака на пользователей начинается с рассылки фишинговых писем с вложенными документами в формате HWP. Это формат крайне популярного в Южной Корее текстового редактора Hangul, поддерживающего корейский алфавит. HWP-документ содержал встроенный объект EPS (Encapsulated PostScript) с эксплойтом для известной уязвимости CVE-2013-0808, которая, в свою очередь, используется для загрузки двоичного файла, имитирующего изображение в формате jpg. Этот исполняемый файл и является RAT-инструментом. Windows XP и системы виртуализации Rokrat уходит в «спящий» режим, если оказывается в среде Windows XP. Кроме того, он целенаправленно ищет в системе процессы, связанные с системами виртуализации и мониторинга. Если Rokrat обнаруживает один из этих процессов, или подвергается воздействию программ отладки, или запущен не из-под HWP-документа, он начинает генерировать большое количество «пустого» HTTP-трафика к Amazon и Hulu, очевидно, чтобы сбить с толку исследователей и сформировать фальшивые индикаторы заражения. Для чего трояну инфраструктура «Яндекса» и Twitter Rokrat способен делать снимки экрана и оснащен функциями кейлоггера. Для связи зараженных ПК с командной инфраструктурой Rokrat использует ресурсы известных глобальных сервисов. В частности, исследователи Talos обнаружили семь «зашитых» в код трояна API-токенов Twitter, четыре токена «Яндекса» и один аккаунт хостингового сервиса Mediafire. Twitter используется для хостинга командного сервера и получения Rokrat команд от своих операторов. Серверы Яндекс и Mediafire - как для хостинга командных серверов, так и для передачи данных. Как указывают эксперты Talos, использование этих сервисов чрезвычайно затрудняют блокировку, - это легитимные и очень популярные платформы, хотя, конечно, обращение из Южной Кореи к «Яндексу» - довольно странное явление. Представители «Яндекса» в течение 21 часа не смогли ответить на вопросы CNews, связанные с использованием их инфраструктуры для работы Rokrat. »Первейшая задача любого шпиона - оставаться незамеченным насколько возможно долго. Это же касается и кибершпионов и их инструментов. Функции, обеспечивающие скрытность Rokrat, указывает на высокую мотивацию и если не высокий профессионализм, то, по крайней мере, повышенную изобретательность его создателей, - говорит Дмитрий Гвоздев, генеральный директор компании «Монитор безопасности». - В данном случае весьма настораживает тот факт, что киберпреступники столь успешно используют легитимные платформы для сокрытия управляющих серверов и передачи украденных данных».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #337 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты вычислили создателя коммерческого инструмента для фишинга  Исследователи датской компании CSIS Security Group раскрыли подробности о том, как им удалось отследить создателя инструментов для фишинговых атак. В ходе конференции Security Analyst Summit Петер Крузе (Peter Kruse) и Ян Кааструп (Jan Kaastrup) рассказали об обнаружении следов преступника через ряд прокси, взломанных web-серверов и слабо защищенных маршрутизаторов. Преступник пока не пойман, однако это лишь вопрос времени. Как и большинство осуществляемых в наши дни фишинговых атак, данная кампания также начиналась с рассылки фишинговых писем. Жертва получала по электронной почте ссылки, ведущие якобы на легитимные сайты банка и компании Apple. Как пояснил Крузе, используемый для атак набор инструментов без труда можно приобрести на черном рынке в интернете. В ходе атаки злоумышленник перенаправлял трафик через скомпрометированный web-сервер в Нидерландах. Хакер получал инструменты из репозитория на сервере, похищал учетные данные и данные банковских карт, использовал другой прокси в Дании и обналичивал похищенные средства. Исследователи получили доступ к репозиторию и обнаружили там файл CACAT с ссылкой на инструменты киберпреступника: свыше 1 тыс. взломанных серверов, список атакуемых целей и шаблоны спам-писем. Когда дело доходило до обналичивания средств, злоумышленник перенаправлял трафик через ряд домашних ADSL- маршрутизаторов производства тайваньской компании ZyXEL. В маршрутизаторах используются заводские учетные данные, поэтому их легко взломать. Экспертам удалось отследить злоумышленника. Им оказался некто под псевдонимом L33bo, владеющий одноименной учетной записью на сайте eBay. Как выяснили исследователи, подозреваемый является гражданином Румынии, живет в Великобритании и водит машину MG ZT. По словам Крузе, полиция уже в течение нескольких месяцев перехватывает трафик подконтрольных преступнику серверов. Тем не менее, из-за того, что расследование велось без надлежащего разрешения, предъявить обвинения пока нельзя.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.04.2017)

|

| | #338 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Страсти по Karmen Специалисты компании Recorded Future обнаружили новый опасный зловред-шифровальщик Karmen. Согласно их сообщению, вредоносное ПО распространяет через один из подпольных киберкриминальных интернет-форумов русскоязычный хакер под ником DevBitox. Программа основана на открытом исходном коде вымогательского ПО Hidden Tear, опубликованном в прошлом году. Karmen шифрует файлы жертв с помощью алгоритма шифрования AES-256. Особое беспокойство вызывает то, что DevBitox активно использует стратегию распространения вымогательского ПО как услуги – Ransomware-as-a-service (RaaS). Он продает копии программы по сравнительно невысокой цене – всего 175 долларов. За эти деньги клиенты получают доступ к графической панели управления, с помощью которой, обладая лишь минимальными техническими навыками, могут оптимизировать Karmen для собственных нужд (в частности, для использования в различных странах мира). Панель также позволяет в режиме реального времени отслеживать количество инфицированных компьютеров и статус прохождения платежей, которые жертвы соглашаются заплатить. Эксперты Recorded Future опасаются, что простота использования и невысокая цена Karmen могут служить серьезным стимулом для привлечения в киберкриминальный бизнес даже людей, изначально от него весьма далеких. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(23.04.2017)

|

| | #339 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

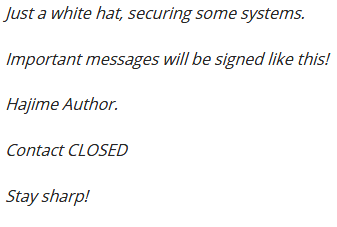

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вредонос атакует десятки тысяч IoT-устройств по всему миру В октябре минувшего года специалисты компании Rapidity Networks обнаружили новый червь для устройств из сферы «Интернета вещей». Вредонос под названием Hajime («начало» в переводе с яп.) обладает схожим с Mirai функционалом, но при этом гораздо сложнее. По аналогии с Mirai Hajime сканирует те же IoT-устройства на предмет незащищенных Telnet портов, взламывает их при помощи практически идентичного набора логинов\паролей и выполняет почти те же команды. По оценкам специалистов Symantec, Hajime уже инфицировал по меньшей мере «десятки тысяч» IoT-устройств в основном в Бразилии, Иране, Таиланде, России и Турции. В свою очередь, эксперты BackConnect говорят о цифре в 100 000 инфицированных устройств. По сравнению с Mirai, червь Hajime более совершенный и скрытный. Он обладает модульной структурой, что позволяет разработчику добавлять новые возможности «на лету». В настоящее время в Hajime отсутствует модуль для выполнения DDoS (и любых других) атак, в основном он поддерживает связь с C&C-сервером и каждые 10 минут отображает сообщения на скомпрометированном устройстве. Наиболее свежая версия Hajime показывает уведомление следующего содержания: «Просто white hat укрепляет безопасность систем. Важные сообщения будут подписаны данным образом. Автор Hajime».  Примечательно, что оказавшись на системе Hajime действительно некоторым образом улучшает безопасность устройства, блокируя порты 23, 7547, 5555 и 5358, которые обычно эксплуатируются вредоносным ПО, в том числе Mirai, для получения доступа к IoT-устройствам. Сейчас сложно сказать, какие цели преследует создатель Hajime. В настоящее время у червя отсутствует вредоносная полезная нагрузка, но это не значит, что она не появится в будущем. К тому же, инфицирование уязвимых устройств потенциально опасным вредоносным ПО вряд ли можно назвать решением проблемы безопасности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #340 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Троянец – похититель паролей Специалисты компании «Доктор Веб» исследовали троянца Trojan.DownLoader23.60762, способного похищать логины и пароли из популярных браузеров и скачивать опасные файлы. Большинство современных троянцев выполняет либо только одну функцию, либо сразу несколько, одна из которых – основная. Многофункциональные вредоносные программы встречаются гораздо реже. К такому типу можно отнести троянца Trojan.DownLoader23.60762, представляющего опасность для устройств под управлением Microsoft Windows. Эта вредоносная программа способна скачивать на зараженную машину другие приложения, похищать из браузеров логины и пароли, а также перехватывать вводимые на страницах различных сайтов данные. Запустившись на атакуемом компьютере, Trojan.DownLoader23.60762 распаковывает собственное тело и ищет в памяти своего процесса фрагменты вредоносного кода, которые затем выполняет. Копию исполняемого файла Trojan.DownLoader23.60762 сохраняет во временной папке на диске инфицированного компьютера, а затем записывает путь к этому файлу в ключ системного реестра, отвечающий за автоматический запуск приложений. В результате троянец получает возможность стартовать вместе с операционной системой. Для кражи конфиденциальной информации Trojan.DownLoader23.60762 встраивается в процесс Проводника Windows, а также в процессы браузеров Microsoft Internet Explorer, Mozilla Firefox и Google Chrome. В браузерах он перехватывает функции, отвечающие за работу с сетью. Благодаря этому вредоносная программа может извлекать и передавать злоумышленникам сохраненные в браузерах логины и пароли, а также перехватывать информацию, которую пользователь вводит на страницах веб-сайтов. Троянец связывается с управляющим сервером для получения команд, среди которых замечены следующие: запустить файл из временной папки на диске зараженного компьютера; встроиться в работающий процесс; скачать указанный файл; запустить указанный исполняемый файл; сохранить и передать злоумышленникам базу данных SQLite, используемую Google Chrome; сменить управляющий сервер на указанный; удалить файлы cookies; перезагрузить операционную систему; выключить компьютер.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #341 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Google Play три года лежал никем не замеченный вирус под видом системного обновления  Компания Zscaler нашла в Google Play Маркете шпионское приложение семейства SMSVova. Оно называлось System Update и продержалось в магазине три года. Приложение было выложено в 2014 году и с тех пор его скачало более миллиона пользователей. В описании приложения говорилось, что оно обновляет и активирует специализированные функции, связанные с местоположением, а в качестве скриншотов прилагались пустые страницы. Отзывы в основном были отрицательными, поскольку пользователи замечали, что приложение ведёт себя подозрительно: ничего не делает и пропадает с экрана при первом запуске после сообщения об ошибке. В реальности это приложение шпионило за пользователем. Оно запускало в фоновом режиме собственный Android-сервис и BroadcastReceiver, сохраняло данные о местоположении смартфона в Shared Preferences и отправляло их злоумышленникам. Хакеры также могли видеть входящие SMS-сообщения и отправлять на устройства команды, в том числе для изменения пароля от устройства. Поскольку это приложение не обновлялось с 2014 года, вряд ли оно использовалось для нанесения вреда пользователям. Скорее всего, хакеры просто проверяли, как можно обойти антивирусные фильтры Google и занести вирусное приложение в Play Маркет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #342 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус в Google Play заразил около 2 млн пользователей Вредоносное программное обеспечение FalseGuide, спрятанное в приложения с руководствами по прохождению игр, заразило уже порядка 2 млн пользователей в Google Play. Об этом «Газете.Ru» сообщили в пресс-службе Check Point Software Technologies. Первые 40 приложений, зараженных FalseGuide, были загружены в магазин в феврале 2017 года, но вскоре были обнаружены и удалены. На настоящий момент найдено еще пять новых приложений со зловредом, что дает основания полагать, что злоумышленники продолжают свою кампанию по заражению устройств пользователей. При установке FalseGuide запрашивает права администратора устройства, а после создает скрытый ботнет из зараженных устройств. С помощью этого зловреда злоумышленники могут получить рутовый доступ к устройству, использовать его для DDoS-атак или для проникновения в защищенные сети.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #343 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | «Всеядный» троян перехватывает пароли от мобильного банка, Facebook и Instagram Эксперты по безопасности обнаружили на Google Play новую вредоносную программу. Троян Android/Charger.B крадет пароли от мобильных приложений банков и социальных сетей, с его помощью можно атаковать почти любое приложение. По данным ESET, троян маскируется под приложение-фонарик Flashlight LED Widget. После установки и запуска программа запрашивает права администратора устройства и разрешение открывать окна поверх других приложений. Далее троян отправляет на командный сервер злоумышленников информацию об устройстве, включая список установленных приложений, и фотографию владельца, сделанную фронтальной камерой. Если зараженное устройство находится в России, Украине или Беларуси, троян деактивируется. В ESET предполагают, что атакующие таким образом пытаются избежать уголовного преследования в своей стране. Когда жертва запускает интересующее злоумышленников приложение (например, мобильный банк или соцсеть), на экране появится поддельное окно для ввода данных. Логины, пароли или данные банковских карт, введенные в фишинговом окне, будут отправлены злоумышленникам. В ходе исследования специалисты ESET наблюдали перехват паролей Commbank, NAB и Westpac Mobile Banking, а также Facebook, Instagram и Google Play. Опасность трояна в том, что атакующие могут перенацелить его почти на любое приложение. Троян может блокировать экран устройства, выводя сообщение о загрузке обновлений. В ESET предполагают, что эта функция используется при краже средств со счета. Злоумышленники удаленно блокируют смартфон, чтобы жертва не заметила подозрительную активность и не смогла принять меры. Для профилактики заражения ESET рекомендует загружать приложения только на официальных площадках, предварительно изучив оценки и отзывы пользователей. Подозрительные запросы разрешений (например, права администратора для приложения-фонарика) – повод отказаться от установки софта.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #344 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Автор ShadowWali «раздувает» размер вредоноса для обхода антивирусов Разработчики вредоносного ПО порой прибегают к несколько необычным техникам для уклонения от обнаружения антивирусными решениями или исследователями в области кибербезопасности. Примером тому может служить автор вредоносных семейств XXMM, ShadowWali и Wali, скрывающий вредоносный код в файлах, размеры которых могут варьироваться от 50 МБ до 200 МБ (в основном за счет «мусорных» данных). Это довольно странно, так как обычно размер вредоносного ПО составляет всего несколько КБ. По мнению некоторых экспертов, создатель XXMM, ShadowWali и Wali (некто под псевдонимом 123) ошибочно полагает, что внедряя вредоносное ПО в большие файлы, сможет избежать проверки защитными решениями, которые не будут их сканировать, считая легитимными приложениями. Согласно другой теории, таким образом 123 стремится избежать обнаружения сканерами компаний, специализирующихся в области кибербезопасности, которые очень часто отслеживают только небольшие файлы размером в несколько КБ. Первые атаки с использованием бэкдора XXMM, направленные в основном на организации в Японии и Южной Корее, были замечены в 2015 году. Следующий бэкдор, Wali, эксперты «Лаборатории Касперского» описали в середине апреля нынешнего года, а две недели спустя специалисты Cybereason обнаружили еще одно вредоносное семейство, получившее название ShadowWali. Как полагают исследователи, ShadowWali является ранней версией Wali. Данный вывод сделан на основе того, что оба вредоноса обладают схожим функционалом, но первый поддерживает лишь 32-разрядную архитектуру, тогда как Wali может работать на 32- и 64-битных системах. После установки на системе вредоносы внедряются в процессы explorer.exe (Windows Explorer) и lsass.exe (Local Security Authority Subsystem Service). Далее вредоносные программы загружают инструменты, в том числе модуль Mimkatz, для хищения учетных данных с целевого компьютера и исследования локальной сети. Краденные данные 123 использует для продвижения по сети и поиска другой важной информации. С какой целью вирусописатель похищает данные в настоящее время неизвестно.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #345 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Новое вредоносное ПО цитирует Егора Летова Программа Linux/Shishiga, обнаруженная экспертами ESET, написана на скриптовом языке программирования Lua. Вредоносное ПО использует наиболее распространенный вектор заражения – подбор паролей сетевых протоколов Telnet и SSH из заданного списка. На первый взгляд, Shishiga напоминает другие вредоносные программы, которые распространяются через слабозащищенные Telnet и SSH. Тем не менее, ее отличает использование протокола BitTorrent и модулей Lua. Наконец, файл readme.lua особо оценят русскоговорящие – он содержит текст последнего куплета песни «Все идет по плану» «Гражданской обороны». По оценке ESET, Shishiga находится в начале развития. Незначительное число жертв, постоянные изменения компонентов, комментарии в коде и информация по устранению багов указывают на то, что работа над малварью продолжается. ESET рекомендует менять стандартные учетные данные Telnet и SSH, чтобы предотвратить заражение Linux/Shishiga и другими подобными Linux-червями.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #346 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Зловред Shishiga атакует системы на базе Linux Компания ESET предупреждает о появлении нового семейства вредоносных программ, атакующих устройства под управлением операционных систем с ядром Linux. Зловред получил название Linux/Shishiga. Анализ показал, что программа написана на скриптовом языке программирования Lua. При распространении она использует подбор паролей сетевых протоколов Telnet и SSH из заданного списка. ESET отмечает, что, на первый взгляд, Shishiga напоминает другие вредоносные программы, которые распространяются через слабозащищённые Telnet и SSH. Тем не менее, этот зловред отличается использованием протокола BitTorrent и модулей Lua. По всей видимости, к созданию программы причастны русскоговорящие хакеры. Дело в том, что в составе зловреда присутствует файл readme.lua, который содержит текст последнего куплета песни «Всё идет по плану» группы «Гражданская оборона». Эксперты полагают, что Shishiga находится в начале развития. На это, в частности, указывают постоянные изменения компонентов, комментарии в коде и информация по устранению багов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #347 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

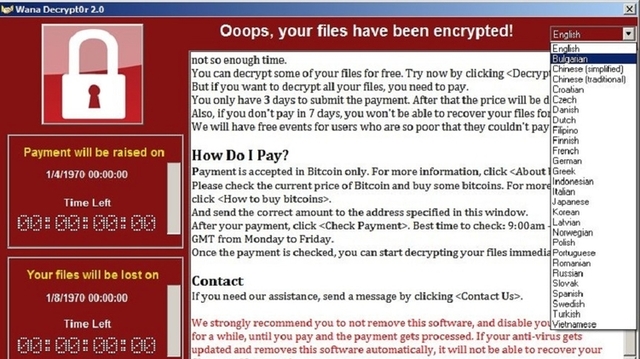

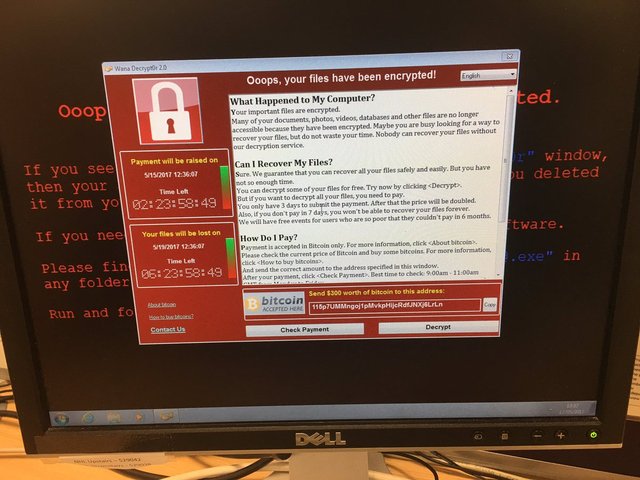

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вирус WannaCry не смог заразить украинские государственные сайты Получивший известность вирус WannaCry, заражающий компьютер через открытие вредоносных приложений (документов Word, PDF-файлов), не нанес вреда сайтам коммерческих структур и государственных учреждений Украины.  Об этом сообщает пресс-служба Государственной службы специальной связи и защиты информации Украины. По данным Госспецсвязи, заражений вредоносной программой удалось избежать благодаря заблаговременному предупреждению о массовой рассылке шифровальщика WannaCrypt. Также были получены все необходимые рекомендации, которые предотвратили от заражений информационных систем государственного сектора. Атака, основной целью которой было распространение шифровальщика файлов WannaCrypt, использовала сетевую уязвимость MS17-010, в результате эксплуатации которой на инфицированную машину устанавливался набор скриптов, используемых злоумышленниками для запуска упомянутого шифровальщика файлов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #348 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Стало известно, как защитить компьютер от нового вируса вымогателя Российская «Лаборатория Касперского» зафиксировала около 45 тыс. атак программой-шифровальщиком «WannaCry» в 74 странах по всему миру; в наибольшей степени заражению подверглась Россия, сообщили «Интерфаксу» в пятницу в «Лаборатории Касперского».  «Специалисты «Лаборатории Касперского» проанализировали информацию о заражениях программой-шифровальщиком, получившей название «WannaCry», с которыми 12 мая столкнулись компании по всему миру. На данный момент «Лаборатория Касперского» зафиксировала порядка 45 тыс. попыток атак в 74 странах по всему миру. Наибольшее число попыток заражений наблюдается в России», — сообщил представитель лаборатории. По его словам, за расшифровку данных злоумышленники требуют заплатить выкуп в размере $600 в криптовалюте Bitcoin. В настоящее время эксперты лаборатории анализируют образцы вредоносного ПО для установления возможности расшифровки данных, отметил представитель компании. Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик. Читайте также: Вирус WannaCry не смог заразить украинские государственные сайты «Все решения «Лаборатории Касперского» детектируют данный руткит как MEM:Trojan.Win64.EquationDrug.gen. Решения Лаборатории Касперского также детектируют программы-шифровальщики, которые использовались в этой атаке следующими вердиктами: Trojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic (для детектирования данного зловреда компонент «Мониторинг Системы» должен быть включен)», — отметил он. По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении. «После детектирования MEM:Trojan.Win64.EquationDrug.gen необходимо произвести перезагрузку системы; в дальнейшим для предупреждения подобных инцидентов использовать сервисы информирования об угрозах, чтобы своевременно получать данные о наиболее опасных таргетированных атаках и возможных заражениях», — подчеркнул представитель «Лаборатории Касперского».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #349 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Вірус WCry і як вберегтися від світової кібератаки На біткоїн-гаманці авторів вірусу WCry перерахували вже понад $6 тис Сьогодні по всьому світу почалося поширення вірусу WannaCrypt, який також називають WCry. Ми зібрали поради, як вберегтися від злоякісного вірусу. Як працює вірус Програма блокує комп’ютери відразу в декількох країнах по всьому світу і вимагає оплати, вираженої в криптовалютах – біткоіни. Повідомлення про атаки приходять з України, Росії, Великобританії, США, Китаю, Іспанії, Італії, В’єтнаму, Тайваню і ще понад 70 країн. Відомо, що на біткоїн-гаманці авторів вірусу WCry перерахували вже понад $6 тис. До слова, за курсом на сьогодні, один біткоїн коштує $1740. Як захиститися від вірусу WannaCry Якщо ви працюєте на Windows – ви перебуваєте в потенційній групі ризику. Але не панікуйте і не намагайтеся перезавантажити комп’ютер! Краще збережіть важливі дані на зовнішній диск або в хмару, поки все працює. І йдіть відпочивати. Якщо потім виявиться, що ваш комп’ютер все-таки заражений, ви просто перевстановите систему і відновите данні з резервної копії. Оновлюйте встановлені антивірусні програми у строго встановлені терміни. Звертайте увагу на те, які файли з пошти ви завантажуєте на свій робочий і домашній комп’ютер. Найкраще, якщо вашим комп’ютером вдома і на роботі користуєтеся тільки ви. Обновляйте всі програми. Програмісти працюють над усуненням проломів в безпеці свого софта. Не нехтуйте їхньою працею. Встановіть антивіруси на мобільні пристрої. Будьте обережні навіть з тими джерелами, яким ви довіряєте. Їх теж можуть зламати. Поєднуйте різні антивірусні технології. Не тільки загальне сканування, але і окремі сканери, наприклад, браузери. Майте запасну антивірусну програму, софт якої записаний на окремий – чистий і перевірений носій. Від гріха подалі, робіть резервні копії важливих документів на окремому носії. Коментар від Windows Представники компанії заявляють, що той пробіл, яким сьогодні скористалися шахраї, Windows як раз і закрив 14 березня разом з оновленнями. Ті, хто з цього моменту все ж побачили напис «Йде оновлення системи», як кажуть в компанії, в безпеці. Рекомендації лабораторії Касперського Переконайтеся, що увімкнули рішення безпеки. Встановіть офіційний патч (MS17-010) від Microsoft, який закриває уразливість сервера SMB, використовувану в цій атаці. Переконайтеся, що в продуктах Лабораторії Касперського включений компонент Моніторинг системи. Перевірте всю систему. Виявивши шкідливу атаку як MEM: Trojan.Win64.EquationDrug.gen, перезавантажте систему. Ще раз переконаєтеся, що встановлені виправлення MS17-010 На***аємо, масштабна хакерська атака вивела з ладу десятки тисяч комп'ютерів по всьому світу, зловмисники вимагають 300 доларів у біткоїнах для розблокування даних. За даними Kaspersky Lab, було зафіксовано більше 45 тисяч подібних атак у 74 країнах світу. Компанія Avast, що займається розробкою антивірусів, зареєструвала більш ніж 57 тисяч випадків уражень по всьому світу. Так, в Росії подібний вірус вразив внутрішню комп'ютерну систему МВС відразу в декількох регіонах країни, повідомляє Varlamov.ru з посиланням на джерела. Крім того, Meduza повідомляє про те, що російська компанія «Мегафон» також зазнала хакерської атаки. За словами джерел, це була атака, подібна до тієї, якої раніше зазнали лікарні Британії, – заражені комп'ютери виявилися заблоковані, на них з'явилися повідомлення з вимогою викупу. Також 12 травня стало відомо про аналогічну атаку на іспанську компанію Telefonica.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 15.05.2017 в 09:57. |

| |  |

| | #350 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Президент Microsoft відреагував на атаку «вірусу-здирника» Новий вірус із вимогою викупу вразив десятки тисяч комп’ютерів у різних країнах Президент Microsoft взаявив, що уряди постраждалих від атаки країн повинні підрахувати завдані населенню збитки Президент і головний юрисконсульт Microsoft Бред Сміт висловив думку, що вчинений у минулу п'ятницю глобальна кібератака повинна послужити «тривожним сигналом" для всього світу. Про це він написав у своєму блозі. На думку Сміта, що з цієї кібератаки потрібно винести уроки, щоб уникнути подібного в майбутньому. Президент Microsoft вважає, що всі країни повинні сформувати інший підхід і застосовувати в кіберпросторі такі ж суворі правила, як і до зброї у фізичному світі". Крім того, він заявив, що уряди постраждалих від атаки країн повинні підрахувати завдані населенню збитків. На***аємо, що 12 травня новий вірус із вимогою викупу вразив десятки тисяч комп’ютерів у різних країнах. Найбільше таких випадків виявлено в Росії, Україні і Тайвані. За даними Kaspersky Lab, було зафіксовано більше 45 тисяч подібних атак у 74 країнах світу. Зокрема, подібної атаки зазнали лікарні Британії, іспанська компанія Telefonica, в Росії подібний вірус вразив внутрішню комп'ютерну систему МВС, а також компанію «Мегафон». Пізніше спеціаліст з Британії випадково призупинив новий вірус. За даними спеціалістів, атака була вчинена кіберугрупованням з можливими зв’язками з Росією.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #351 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Распространение "вируса-вымогателя" удалось приостановить Это произошло благодаря регистрации бессмысленного доменного имени. Как передает канал 112, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену, и решил зарегистрировать его, чтобы следить за активностью программы. Как выяснилось потом, в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов. Как написал @MalwareTechBlog, когда он регистрировал домен, он не знал, что это приведет к замедлению распространения вируса. Чтобы снова начать заражение, злоумышленникам достаточно изменить несколько строчек кода, где упоминается домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #352 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Президент Microsoft указал на вину ЦРУ и АНБ в глобальной вирусной атаке По мнению президента Microsoft Брэда Смита, доля ответственности за глобальную кибератаку вируса-вымогателя WannaCry лежит на правительствах и спецслужбах, в частности, он упомянул ЦРУ и АНБ США. Именно украденные из АНБ данные об уязвимостях затронули пользователей по всему миру, заявил Смит Компьютерный вирус WannaCry, распространившийся по всему миру, должен стать предупреждением для правительств стран всего мира. Об этом заявил президент Microsoft Брэд Смит в сообщении на сайте компании. Он также отметил, что значительная доля ответственности за подобные кибератаки лежит на правительствах, которые собирают данные об уязвимостях в программном обеспечении ради своих интересов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #353 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В масштабной хакерской атаке может быть замешана кибергруппа, связанная с РФ В масштабной атаке вируса-вымогателя WannaCryptor, которая поразила десятки тысяч компьютеров по всему миру, замечен след кибергруппы, связанной с Российской Федерацией. "С инцидентом могут быть связаны недавние предупреждения группировки Shadow Brokers в адрес президента Соединенных Штатов Америки Дональда Трампа после одобренных им ракетных ударов в Сирии", - говорится в сообщении. Согласно информации издания, отдельные эксперты считают, что данный факт указывает на связь группы хакеров Shadow Brokers с российским правительством. Представители Shadow Brokers в апреле заявили, что украли "кибер-оружие" у американской разведки, что предоставило беспрецедентный доступ ко всем компьютерам, использующим Microsoft Windows. Инструмент взлома был разработан Агентством национальной безопасности США для получения доступа к компьютерам, используемым террористами и вражескими государствами.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #354 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Массовая кибератака по всему миру: Европол рассказал о шокирующем масштабе Глава полицейской службы ЕС (Европол) Роб Уэйнрайт заявил, что жертвами кибератаки вирусом Wanna Cry стали более 200 тысяч компьютеров в 150 странах. "Многие из жертв - представители бизнеса, включая огромные корпорации",- сказал Уэйнрайт. Он отметил, что данная информация еще не окончательна и число пострадавших может возрасти. "Боюсь, что число жертв продолжит расти, когда в понедельник люди выйдут на работу и включат свои компьютеры", - говорит Роб Уэйнрайт. Напомним, вирус Wanna Cry начал поражать различные организации и учреждения по всему миру 12 мая. В частности, кибератакам подверглись немецкий железнодорожный концерн Deutsche Bahn, испанская телекоммуникационная система Telefonica, российская компания "Мегафон", а также МВД России, Следственный комитет и РЖД. Кроме этого, французская компания Renault прекратила производство на некоторых своих заводах во Франции и Словении.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #355 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Европол не исключает новой масштабной кибератаки Уже завтра утром, не исключено, мир опять подвергнется атаке хакеров-вымогателей. Это произойдет, когда люди придут на свои рабочие места и включат компьютеры. Агрессивная хакерская программа, от которой пострадало огоромное количество пользователей по всему миру, мгновенно блокирует ПК и требует в обмен на дешифровку файлов заплатить выкуп в биткоинах. Директор Европола Роб Уэйнрайт (Rob Wainwright) заявил, что серия кибератак может продолжиться уже в понедельник утром. "На данный момент мы столкнулись с растущей угрозой. Число (пострадавших — прим. Ред.) растет, вызывает опасение то, насколько еще вырастет их число, когда люди придут на работу и включат свои компьютеры в понедельник утром", — цитирует агенство заявление Уэйнрайта. Уэйнрайт выразил обеспокоенность уровнем безопасности компьютерных сетей систем здравоохранения во многих странах. По его данным, как выяснил журналист ДжоинИнфоМедиа Влад Майоров, большинство пользователей все-таки не стали переводить хакерам деньги. Читайте также: Британские спецслужбы предупредили о новых возможных атаках "вируса-вымогателя" Отметим, что хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности (АНБ) США. Инструмент американских разведслужб, известный как eternal blue ("неисчерпаемая синева"), был совмещен с "программой-вымогателем" WannaCry. Напомним, в результате кибератаки вирусом оказались заражены не менее 57 тысяч компьютеров.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #356 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В «темном интернете» продается второй опасный вирус для взлома Windows Хакеры получили еще одно кибероружие, созданное американским Агентством национальной безопасности (АНБ). Как передает FT, они выложили его на продажу в «темном интернете». Эксплоит под названием EsteemAudit использует уязвимости нулевого дня, как и EternalBlue, на основании которого был создан WannaCry. Как и WannaCry, EsteemAudit использует уязвимости из прошлых версий Windows. Он представляет собой эксплоит Remote Desktop Protocol против Windows Server 2003 и Windows XP. Он позволяет мошенникам устанавливать и использовать вредоносный код на компьютере жертвы. Эксплоит впервые появился в сети еще в прошлом месяце, тогда хакерская группа Shadow Brokers выставила в интернете несколько инструментов для взлома Windows. Среди них были EnglishmanDentist, EsteemAudit и ExplodingCan. Эти три уязвимости невозможно использовать для взлома новых версий ОС. Поскольку Microsoft больше не поддерживает предыдущие версии Windows, то и патчи для этих эксплоитов не были выпущены. По данным корпорации, вирус не может навредить Windows 7 и более поздним версиям.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | vladimir59

(21.05.2017)

|

| | #357 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Новое приложение-вымогатель требует $3700 Хотя в данный момент взор общественности обращён на приложение-вымогатель под названием Wannacry, другие программы также не теряют времени даром. Создатели распространённых вымогателей Locky и Bart выпустили новое приложение для шифрования файлов под названием Jaff. За возвращение доступа к файлам они просят значительную сумму в 2 биткоина ($3700). Распространяется новый вымогатель через спам по электронной почте, которую рассылает ботнет Necurs, сообщает компания Malwarebytes. Впервые этот ботнет появился в 2012 году и является сейчас одним из крупнейших и долгоживущих. Согласно апрельскому докладу IBM Security, в состав Necurs входят 6 млн. компьютеров. На долю этого ботнета приходится немало преступлений, поскольку он является одним из главных каналов распространения наиболее опасных банковских троянов и приложений-вымогателей. Можно не сомневаться, что благодаря ему вымогатель Jaff попадёт во множество почтовых ящиков. Обнаруженные к настоящему времени письма выдают себя за автоматические сообщения от принтеров. В заголовке находятся слова Copy, Document, Scan, File или PDF и случайный набор чисел. В письмо вложен файл nm.pdf, в который встроен документ Word. Здесь находится вредоносный макрос, который содержит инструкции для запуска кода. Если макрос запустить, происходит скачивание и установка вымогателя, который сразу начинает зашифровать файлы с разными расширениями. После этого к их имени добавляется расширение .jaff. Затем вымогатель создаёт два файла с инструкциями, где описывается, как заплатить в биткоинах для возврата файлов. Платёжный портал располагается в сети Тор и мало отличается от портала, используемого в вымогателе Bart.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | vladimir59

(21.05.2017)

|

| | #358 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Остановлена волна атак с использованием новой версии WannaCry Как сообщалось ранее, программисту из Великобритании, известному в Twitter как MalvareTechBlog, удалось на время приостановить распространение нашумевшего вымогательского ПО WannaCry (другие названия WannaCrypt, WCry, Wana Decrypt0r и WanaCrypt0r). Исследователь обнаружил вшитый в код вредоноса адрес домена, позволяющего отключать его в случае необходимости. Тем не менее, ИБ-эксперты обнаружили вторую версию WannaCry с другим доменом, на которую метод MalvareTechBlog не подействовал. Вредонос состоит из двух компонентов – SMB-червя и непосредственно вымогателя. Червь распространяет вымогательскую программу сначала по локальной сети, а затем через интернет. Первая версия WannaCry содержала адрес домена, позволившего отключить функцию шифрования файлов на инфицированных компьютерах. Однако SMB-червь по-прежнему продолжал распространять инфекцию. Вскоре после обезвреживания первой версии вредоноса киберпреступники выпустили вторую. Французский исследователь Матье Суиш последовал примеру британского коллеги, зарегистрировал указанный в коде вредоноса домен ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com, и WannaCry стал обращаться к тому же серверу британского исследователя, что и первая версия. Это значит, что даже в случае заражения компьютера данным вариантом вредоноса, процесс шифрования запускаться не будет. Как бы то ни было, эксперты фиксируют появление новых вымогателей, копирующих WannaCry. К примеру, по данным Лоуренса Абрамса из Bleeping Computer, на сегодняшний день существуют по крайней мере четыре семейства вымогательского ПО, имитирующих интерфейс нашумевшего вымогателя.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | vladimir59

(21.05.2017)

|

| | #359 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 338) Поблагодарили 2,557 раз(а) | Лекарство от «вируса»: можно ли спасти банкоматы от атак? Сообщения о взломах российских банкоматов поступают с завидной периодичностью. На этой неделе Центробанк заявил об очередном появлении нового вируса в оперативной памяти банкомата: при наборе определенного кода банкомат настраивается на выдачу пользователю самых крупных купюр. По статистике, мошенники чаще всего крадут деньги с помощью перехвата данных пластиковых карт через банкоматы. В прошлом году доля таких случаев составила 87%, только 13% краж пришлось на кражи средств банков через интернет. Специалисты подсчитали, что в первой половине 2016 года таким образом было похищено 900 млн. руб. Что касается новой схемы мошенничества, эксперты утверждают, что в России она была применена впервые, хотя подобные случаи в мире уже были зафиксированы. «В 90% случаев банкоматы заражаются через сеть. Атака происходит на информационную систему банка, оттуда хакер попадает в закрытую сеть, где стоят банкоматы, а далее, скорее всего, используется уязвимость операционной системы, - рассказывает Владимир Княжицкий, глава компании «Фаст Лейн», эксперт по информационной безопасности. – Можно предположить, что и в данном случае имела место эта схема». Скрытый текстПод вирусную атаку попали крупнейшие производители банкоматов - NCR. Однако уровень уязвимости не зависит от конкретного производителя: теоретически любой банкомат находится в зоне риска. «Банкомат - это точно такой же компьютер, как и тот, что стоит у вас на рабочем столе, - утверждает Владимир Княжицкий. - Подавляющее число банкоматов работает на ОС Windows XP - исключительно старой системе, хотя, справедливости ради надо отметить, что именно в банкоматах стоит не обычная редакция, а Microsoft Windows Embedded POSReady». Если раньше мошенники традиционно пользовались фальшивыми картами, чтобы украсть денежные средства, или совершали преступления, используя банковские счета физлиц, то теперь злоумышленники стали чаще обращаться к нестандартным технологиям. Например, в прошлом году хакеры смогли получить контроль над сетью банкоматов и заставили их выдавать наличные: преступникам было достаточно просто находиться в нужном месте в обозначенное время. Жертвами таких удаленных атак стали банкоматы стран СНГ и Евросоюза. Несмотря на то, что финансовые учреждения уверяют, что постоянно контролируют системы безопасности, хакерские атаки успешно продолжаются. Дело не только в технологиях защиты, но в человеческом факторе, уверены специалисты. Защита банкомата на 99% схожа с защитой любых других компьютеров: соответственно, надежные методы защиты уже давно разработаны (брандмауэр, эвристически анализатор, защита памяти и др.) и активно применяются в банковской сфере. Однако, ИТ-службы банков не всегда обладают достаточной квалификацией, чтобы предотвратить киберпреступление. «Уверен, что Microsoft в ближайшее время выпустит патч для зашиты от новой атаки, так как поддержка операционной системы продлена, - считает Владимир Княжицкий. – И новый вирус не даст банкам потерять деньги. Однако банкам стоит задуматься о том, как сократить число атак и предотвратить их в будущем, сконцентрировав внимание на правильной подготовке ИТ-персонала. Такой подход позволит значительно повысить защищенность сетей». [свернуть] |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(27.05.2017)

|

| | #360 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,015

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Фальшивая техподдержка запугивает пользователей вымогателем WannaCry Пару недель назад мир узнал о существовании приложения-вымогателя WannaCry, которое сумело попасть на сотни тысяч компьютеров под управлением различных редакций операционных систем Windows. Программа требует выкуп в размере $300 за возврат доступа к пользовательским файлам. Некоторые предприимчивые личности решили воспользоваться популярностью этого приложения, чтобы также поживиться деньгами. Центр по борьбе с киберпреступностью в Великобритании недавно выпустил предупреждение относительно мошеннической техподдержки и WannaCry. У пользователей на экране появляется окно, которое невозможно закрыть, сообщение якобы от компании Microsoft говорит, что система заражена вымогателем WannaCry. На экране отображается телефонный номер, по которому жертва должна позвонить. По указанному номеру отвечают, что пользователь должен дать удалённый доступ к своему компьютеру. После этого на нём запускается инструмент Windows Malicious Software Removal, которые бесплатно можно скачать на сайте Microsoft, после чего мошенники требуют заплатить $415 (больше, чем требует сам вымогатель). Специалисты напоминают, что в сообщениях об ошибках и предупреждениях Microsoft никогда не указывается номер телефона. Также Microsoft не требует удалённого доступа к компьютерам для оказания технической поддержки. Всё общение с реальной техподдержкой должны начинать сами пользователи. Специалисты из компании McAfee также нашли поддельные приложения на платформе Android, которые обещают защитить от вымогателя WannaCry. Одна из программ требует установить на смартфон другие приложения, при этом постоянно отображает рекламу. Другая программа также обещает защиту от вымогателя, но её единственной целью является показ рекламы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(27.05.2017)

|

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |