| | #301 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Гаджет за 5 долларов взломает любой компьютер Эксперт по безопасности Сэми Камкар создал устройство, которое позволит взломать любой компьютер. Сборка PoisonTap обошлось всего в 5 долларов, его описание Камкар опубликовал на своем сайте. Как это устроено В основе PoisonTap – миниатюрный компьютер Raspberry Pi Zero. Заменить его можно другими устройствами, которые могут эмулировать другие USB-***жеты, в частности, USB Armory или LAN Turtle. Также понадобятся карта microSD и кабель microUSB – USB. Программное обеспечение для взлома можно бесплатно скачать с сайта GitHub. Как работает PoisonTap Чтобы взломать заблокированный компьютер, PoisonTap нужно подключить к его USB-порту. Камкар проверял работу ***жета на ПК под управлением macOS и Windows, в обоих случаях взлом прошел успешно. Разблокировка компьютера выполняется автоматически и занимает несколько секунд. Чтобы убедить всех в работоспособности PoisonTap, Камкар снял процесс взлома на видео: Фактически PoisonTap выдает себя за адаптер USB Ethernet, который система считает приоритетным устройством. Оно распознается автоматически, даже если компьютер заблокирован, и программное обеспечение перенаправляет весь трафик на себя. Вредоносный ***жет может получить записи cookies браузера, открыть миллион скрытых, создать вредоносные версии популярных сервисов вроде Gmail, Facebook, а также онлайн-банкинга. Когда открытая вкладка запрашивает данные, ***жет создает бэкдор и подделывает ответ, за счет чего можно похитить большой объем информации и обойти даже двухфакторную авторизацию. Также PoisonTap атакует маршрутизатор, к которому подключен атакованный компьютер. На него устанавливается бэкдор, и роутер становится доступен из интернета. За счет этого можно перехватывать и изменять незашифрованный трафик.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.11.2016)

|

| | #302 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Инженер Google говорит о неэффективности антивирусов Большинство пользователей много лет уверены, что антивирусные программы являются обязательность частью любого компьютера, однако инженер по информационной безопасности компании Google Даррен Билби так не считает. Выступая на конференции Kiwicon, он сказал, что антивирусы неэффективны и специалистам следует заняться другими средствами защиты. Билби называет антивирусы «неэффективной магией», которые многие администраторы устанавливают только потому, что вынуждены, а не потому, что они нужны. «Антивирусы делают некоторые полезные вещи, но чаще всего от них мало толку». Инженер Google призвал специалистов и хакеров сосредоточиться на более важных вещах, вроде систем обнаружения вторжения, которые могут защитить пользователей при посещении вредоносных сайтов или открытии документов с опасным кодом. Билби говорит, что большинство компаний обвиняют во взломе систем пользователей, поскольку они переходят не по тем ссылкам и открывают не те файлы, но защита этих систем недостаточно надёжна, чем и должны заняться специалисты. Существуют разные мнения относительно пользы антивирусов. Недавно некоторые компании начали выступать против Microsoft, обвиняя её в продвижении в Windows 10 своего встроенного антивируса Защитник Windows. Между тем, в независимых тестах он обычно занимает последние места в рейтинге эффективности обнаружения угроз.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(21.11.2016)

, gydrokolbasa

(20.11.2016)

|

| | #303 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Кибератаки обошлись пользователям в 128 миллиардов долларов за год Компания Symantec опубликовала отчет 2016 Cyber Security Insights Report, основанный на статистике своих защитных решений и опросе почти 21 тысячи пользователей в 21 стране мира. По оценкам Symantec, за год жертвами киберинцидентов стали порядка 689 миллионов человек, а ущерб от этих инцидентов превысил 128 миллиардов долларов. Отчет констатирует, что такому положению дел во многом способствуют сами пользователи: зная об опасностях, они продолжают вести себя крайне неразумно. Так, жертвами кибератак стали на протяжении года почти 40% пользователей в возрастной категории до 25 лет. Одна из главных причин состоит в том, что молодые люди сами склонны сообщать свои конфиденциальные данные. 35% молодых пользователей признались, что делятся паролями своих учетных записей с друзьями, знакомыми, родственниками и т.д. А офисные работники продемонстрировали печальную неспособность распознавать фишинговые сообщения электронной почты: с этой задачей регулярно не справляются 40% из них. Общая картина тоже далека от радужной. 71% опрошенных готовы использовать открытые незащищенные сети Wi-Fi для проверки электронной почты, отправки важных документов и входа в учетные записи в социальных сетях. 61% используют такие сети и для ввода информации своих банковских карт. А 39% и вовсе сообщили, что время от времени диктовали полные данные своих банковских карт во время телефонных разговоров в общественных местах. Не стать при такой беспечности жертвами кибератак было бы просто странно. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(26.11.2016)

|

| | #304 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Преступники используют новый метод распространения трояна Fareit Специалисты команды Cisco Talos обнаружили новую спам-кампанию по распространению вредоносного ПО Fareit, использующегося для эксфильтрации данных, например, хищения пользовательских паролей из браузеров. О функционале Fareit уже известно довольно многое, однако в данном случае внимание специалистов привлек метод распространения трояна, а именно - необычный для подобных случаев формат вредоносного файла, прикрепленного к спам-сообщениям. В частности, злоумышленники рассылали содержащие счета электронные письма, якобы от банка HSBC. К сообщению был прикреплен MHTML-документ (MIME HTML). MHTML - архивный формат web-страниц, используемый для комбинирования кода HTML и ресурсов, которые обычно представлены в виде внешних ссылок, в один файл. MHT-файл использовался для загрузки расширения HTA, которое в свою очередь загружало Visual Basic-скрипт и вредоносное ПО Fareit. Как стало известно ранее, операторы вредоносного банковского трояна Dridex также экспериментируют с методами распространения вредоноса. Если прежде троян распространялся с помощью ботнета из взломанных компьютеров Necurs, то сейчас для рассылки спама злоумышленники используют скомпрометированные легитимные серверы. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(26.11.2016)

|

| | #305 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Военно-морской флот США «торпедирован» хакерами Неизвестные киберпреступники смогли получить в свое распоряжение персональные данные 134386 бывших и действующих служащих Военно-морского флота США. Как это часто бывает, об утечке данных пострадавшие узнали от третьих лиц – в данном случае, от представителей компании Hewlett Packard. Они связались с командованием и сообщили, что один из ноутбуков их производства, использовавшийся сотрудником ВМФ, оказался скомпрометирован. Подробности инцидента не разглашаются, неизвестно даже, был ли компьютер похищен или инфицирован вредоносным ПО. Достоверно известно лишь, что с его помощью «неустановленные лица» получили доступ к базе данных, содержавшей имена и номера социального страхования почти 135 тысяч военных моряков. Глава ВМФ США по работе с личным составом вице-адмирал Роберт Берк отметил, что пока нет никаких свидетельств того, что похищенные данные были использованы в незаконных целях. От также подчеркнул, что ВМФ воспринимает инцидент «в высшей степени серьезно» и примет все необходимые меры для его расследования и ликвидации последствий. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(26.11.2016)

|

| | #306 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Почти половина компаний пострадала от вирусов-вымогателей за последний год Согласно исследованию, в рамках которого было опрошено более 500 компаний в США, Великобритании, Франции и Германии, за последние 12 месяцев 48 % предприятий стали жертвами вирусов-вымогателей, причём 81 % из них пострадал от трёх или более атак. Исследование провела компания по обеспечению безопасности SentinelOne, которая отметила, что чаще всего такие атаки затрагивают информацию о работниках (42  , финансовые данные (41 , финансовые данные (41  и информацию о клиентах (40 и информацию о клиентах (40  . .Респонденты отметили, что наиболее вероятными мотивами злоумышленников являются финансовое вымогательство (54  , подрыв работы компаний (47 , подрыв работы компаний (47  и кибершпионаж (42 и кибершпионаж (42  . В 81 % случаев опрошенные заявляли, что хакерам удавалось получить доступ к сетям организаций посредством фишинга через электронную почту или социальные сети. Половина из них сказала, что злоумышленники могли получить доступ к данным компаний из-за того, что работники переходили по распространяемым ссылкам на заражённые сайты, в то время как 40 % заверили, что атаки удавалось осуществить благодаря заражению сетей с помощью ботнетов. . В 81 % случаев опрошенные заявляли, что хакерам удавалось получить доступ к сетям организаций посредством фишинга через электронную почту или социальные сети. Половина из них сказала, что злоумышленники могли получить доступ к данным компаний из-за того, что работники переходили по распространяемым ссылкам на заражённые сайты, в то время как 40 % заверили, что атаки удавалось осуществить благодаря заражению сетей с помощью ботнетов.Впрочем, в 94 % случаев атаки с использованием вирусов-вымогателей повлияли на оптимизацию систем безопасности организаций. 67 % компаний увеличили затраты на IT-безопасность, в то время как 52 % из них сообщили о небольшом ослаблении своих стратегий по обеспечению безопасности из-за того, что ранее их системы были чересчур защищёнными. «Эти результаты указывают на существенный сдвиг для вирусов-вымогателей — это больше не просто инструменты для киберпреступлений, но теперь также и инструменты для кибертерроризма и шпионажа, — заявил Тони Рован (Tony Rowan), старший консультант по вопросам безопасности в SentinelOne. — Хакеры получают доступ к чувствительным данным посредством обмана пользователей, и это проблема, от которой нельзя избавиться с помощью усиленной защиты и обучения. Безопасность находится в стадии кризиса, и как клиенты, так и поставщики должны поспособствовать изменениям. Существует срочная необходимость в новом поколении технологий обеспечения безопасности, которые смогут обнаруживать, адаптировать и останавливать распространение новых угроз по мере их появления».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #307 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры по ошибке атаковали миллионы британцев Неизвестные хакеры по ошибке атаковали миллионы жителей Великобритании и временно отключили им доступ к интернету. Об этом сообщает Motherboard. Как рассказал изданию один из злоумышленников под ником BestBuy, он вместе с сообщниками тестировал модифицированную версию ботнета Mirai под названием Annie и решил расширить число зараженных устройств. В итоге система начала самостоятельно взламывать роутеры и устройства интернета вещей британских провайдеров TalkTalk и Post Office. По словам BestBuy, в результате атаки им удалось увеличить число подконтрольных устройств до 4,8 миллионов. «Это вышло случайно, но провайдерам стоит подыскать для клиентов роутеры получше», — подытожил хакер. В конце ноября неизвестные злоумышленники отключили от интернета 900 тысяч клиентов немецкой компании Deutsche Telekom. Они попытались получить контроль над 20 миллионами роутеров, но атаку удалось предотвратить. В октябре 2016 года неизвестные хакеры организовали масштабную DDoS-атаку на DNS-серверы хостинговой компании Dyn. В итоге многие американцы на несколько часов лишились доступа к десяткам популярных сайтов, в том числе Spotify, Ebay, Vox, Airbnb, Reddit и Github. Позже эксперты по кибербезопасности установили, что в атаке приняли участие взломанные устройства интернета вещей, которые стали частью огромного ботнета Mirai. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(03.12.2016)

|

| | #308 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Полтавский суд отпустил хакера, которого 4 года искали правоохранители 30 стран мира – СМИ В Полтаве во время задержания украинца задействовали элитный спецназ. Он отстреливался и пытался сбежать через балкон четвертого этажа. В конце концов полтавский суд его отпустил, пишут средства массовой информации Октябрьский райсуд Полтавы отказался дать разрешение на арест подозреваемого в киберпреступлениях Геннадия Капканова, которого в течение 4 лет искали правоохранительные органы 30 стран мира. Об сообщает "Полтавщина" ссылаясь на собственные источники. Подозреваемого не взяли под арест, потому что не собираются отдавать украинца другим странам, отмечает издание. "Вчера, 1 декабря, в Октябрьском райсуде Полтавы рассмотрели ходатайство прокурора Сьомича. Он просил назначить подозреваемому 40 суток временного ареста. Аргументировал он это тем, что дело международное, поэтому Геннадия Капканова надо держать под арестом, чтобы потом передать другой стране. Следственный судья Лариса Кулешова не удовлетворила ходатайство прокурора. Аргументировала это тем, что Капканов является гражданином Украины. По закону, за такие преступления, украинцев не выдают другим странам. Поэтому в данном случае нет необходимости держать подозреваемого под арестом", – сообщают местные журналисты. Напомним, вчера генеральный прокурор Украины Юрий Луценко сообщил, что правоохранители из 30 стран мира закончили беспрецедентную международную операцию по ликвидации киберсети Аvalanche, которая ежедневно инфицировала по всему миру до полумиллиона компьютеров. 5 человек – членов киберсети были задержаны несколько лет назад. Из них трое – украинцы. Подозревается, что организатор этой сети – также гражданин Украины, которого несколько дней назад задержали в Полтаве. Отмечается, что во время задержания он оказывал вооруженное сопротивление, имея на руках автомат Калашникова и боевой пистолет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #309 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Gooligan скомпрометировал миллион Google-аккаунтов Вирус для Android под названием Gooligan скомпрометировал миллион учетных записей Google. Его обнаружили в 86 приложениях, размещенных на сторонних магазинах приложений. После установки такого приложения вирус получает root-права в Android 4 и Android 5, которыми пользуются 74% владельцев Android-***жетов. В дальнейшем вирус скачивает программу, которая может похитить ключи аутентификации, позволяющие войти в учетную запись Google без ввода пароля. Злоумышленники могут получить доступ к Gmail, Google Photos, Docs, Play, Drive. Можно говорить, что порядка миллиона учетных записей могли быть скомпрометированы подобным образом. Google уже работает над устранение уязвимости.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #310 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В интернете активизировался новый вымогатель Kangaroo Новый шифровальщик-вымогатель Kangaroo стал активно распространяться в интернете, сообщает компания Bleeping Computer в своем блоге. Вредоносное программное обеспечение шифрует файлы на жестком диске жертвы и не дает ей войти в Windows. Эксперты утверждают, что Kangaroo создали те же разработчики, что и Apocalypse. Это ПО, а также более поздние его модификации Fabiansomware и Esmeralda пытались заблокировать вход в Windows и требовали выкуп за восстановление доступа и расшифровку файлов. Вредоносное ПО выводит сообщение перед экраном входа в систему, Также шифровальщик вносит изменения в реестр, за счет чего появляется дополнительное предупреждение. Остановка процесса Explorer в Windows и невозможность запуска диспетчера задач осложняют ситуацию. Выход есть: для входа в систему нужно нажать Alt + F4 или загрузить Windows в безопасном режиме. Распространяют вредоносное ПО, однако, отнюдь не традиционными способами. Злоумышленники вручную взламывают компьютеры жертв и используют Remote Desktop для внедрения шифровальщика. При первом запуске Kangaroo на экране появляется уникальный ID жертвы и ключ шифрования, стартует процесс шифрования файлов. Расширения обработанных файлов меняются на .crypted_file, для каждого из них создается сообщение с требованием выкупа. Средств для расшифровки файлов пока нет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #311 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Взломаны аккаунты более 26 тыс. участников британской национальной лотереи Неизвестные проникли в компьютерную сеть Национальной лотереи Великобритании и получили доступ к учетным записям более 26 тыс. участников. Компания Camelot, под руководством которой действует лотерея, официально подтвердила факт взлома. Согласно заявлению компании, об инциденте стало известно 28 ноября нынешнего года. В общей сложности хакеры скомпрометировали 26 500 учетных записей. В порядка 50 из них злоумышленники произвели ряд изменений, включая модификацию персональных данных. Компания уже заблокировала все скомпрометированные учетные записи. Как отмечается, в результате инцидента ключевые системы и базы данных Национальной лотереи не пострадали. В настоящее время неизвестно, кто стоит за атакой или каким образом стала возможна утечка данных. Расследование инцидента продолжается.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.12.2016)

|

| | #312 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

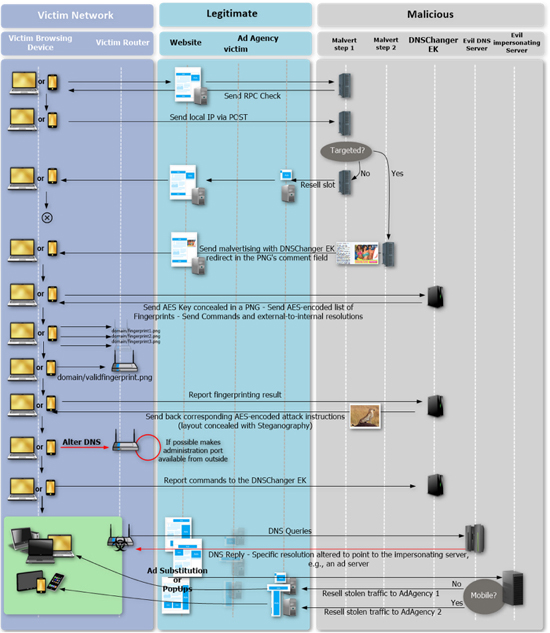

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Древний троян пробудился и напал на домашние Wi-Fi-роутеры  Роутеры, используемые в малом бизнесе и для домашних сетей, стали объектом массированной вредоносной рекламной кампании, организаторы которой используют модифицированную версию набора эксплойтов DNSChanger. Эксперты Proofpoint, изучившие атаку, полагают, что под угрозой могут оказаться все известные роутеры. Реклама с «сюрпризом» Злоумышленники развернули обширную вредоносную рекламную кампанию, используя набор эксплойтов DNSChanger exploit kit. Объектами атак становятся домашние роутеры и маршрутизаторы, используемые в малом бизнесе. Благодаря этому несанкционированная реклама выводится пользователям любых устройств, трафик которых проходит через заражённые роутеры вне зависимости от модели устройства, операционной системы или браузера. Злоумышленники используют модифицированную версию печально известного троянца DNSChanger, отмечает фирма Proofpoint, выявившая кампанию. Согласно описанию экспертов Proofpoint, атака начинается с размещения вредоносных баннеров на легитимных веб-сайтах, причём распространение этих баннеров осуществляется через легитимные же рекламные агентства - без ведома последних. На первом этапе осуществляется проверка, идёт ли трафик через роутер домашнего типа. Если это так, то жертве выводится вредоносный баннер, где в PNG-файл зашит HTML-код, перенаправляющий пользователя на целевую страницу с эксплойтами DNSChanger. Далее на компьютер жертвы пересылается ключ AES-шифрования, скрытый в PNG-файле, а также зашифрованный список отличительных признаков роутеров и инструкции, которые используются для идентификации модели и определения его местонахождения в локальной сети. Шифрование используется для обеспечения дополнительной скрытности. Далее DNSChanger попытается либо использовать заводские пары логинов-паролей, поскольку пользователи довольно часто пренебрегают их изменением, или существующие для каждой конкретной модели эксплойты. Как минимум, на роутере будет изменены настройки DNS, как максимум, - злоумышленники постараются получить административный доступ к устройству. Потенциальные жертвы: все Точное количество атакованных роутеров неизвестно, однако, в Proofpoint говорят, что в DNSChanger используются 166 отличительных особенностей различных моделей роутеров, причем некоторые подходят сразу для нескольких моделей. Схема работы DNSChanger, созданная экспертами Proofpoint  В своей публикации эксперты Proofpoint указывают, что составить точный список роутеров, которые могут стать жертвой DNSChanger EK, сложно. «Самый безопасный подход для конечных пользователей - предполагать, что в этом комплекте [DNSChanger] собраны все известные эксплойты, следовательно, прошивки всех роутеров следует как можно скорее обновить до последней версии», - говорится в публикации Proofpoint. Среди устройств, которые гарантированно уязвимы, эксперты называют D-Link DSL-2740R, COMTREND ADSL Router CT-5367 C01_R12, NetGear WNDR3400v3 (и, вероятно, все остальные модели из этой серии), Pirelli ADSL2/2+ Wireless Router P.DGA4001N и Netgear R6200. На роутерах Netgear рекомендуется отключить функцию веб-сервера. Расширения, блокирующие баннеры в браузерах, также могут послужить в качестве дополнительного слоя защиты. В ноябре 2016 г. была отмечена колоссальных масштабов хакерская атака, нацеленная на домашние роутеры, оставившая без доступа в Сеть около миллиона пользователей в Германии. В основном жертвами стали клиенты местного телеком-провайдера German Telekom. Пострадали главным образом роутеры Zyxel и Speedport, у которых есть уязвимый открытый порт. Всего в мире около 41 млн роутеров с такой уязвимостью. Злоумышленники использовали печально известную вредоносную программу Mirai. Созданный с её помощью ботнет был использован для осуществления DDoS-атаки на DNS-сервера компании Dyn, которая лишила половину США доступа к множеству ресурсов, включая Twitter, Amazon, PayPal и Netflix. В общей сложности 85 сайтов были недоступны или работали с перебоями. Ущерб от атаки оценили в $110 млн. DNSChanger - старая угроза на новый лад Оригинальный DNSChanger представлял собой троянца, который менял настройки DNS на пользовательских компьютерах и незащищённых роутерах, перенаправляя весь трафик с них на серверы, принадлежавшие создателям зловреда. Как следствие, пользователям в окнах браузера выводилась непрошеная реклама, в том числе порнобаннеры. На своём пике ботнет DNSChanger охватывал около 4 млн компьютеров. Его создателям удалось заработать как минимум 14 млн долларов - за счёт спама и мошеннических действий. В конце 2011 г. ФБР перехватило контроль над серверами DNSChanger, но затем ещё более полугода поддерживала их работоспособность. Одновременно СМИ, антивирусные компании, интернет-провайдеры, а также Google, Facebook и другие вели интенсивную информационную кампанию, направленную на оказание помощи жертвам DNSChanger. Несмотря на это, даже на момент отключения серверов DNSChanger, через них всё ещё проходил трафик нескольких десятков тысяч пользовательских систем. «Использование роутеров для проведения разного рода кибератак - давний трюк, который по-прежнему не теряет своей эффективности. Дело в том, что из всех компонентов локальных сетей, роутеры удостаиваются наименьшего внимания, особенно в малом бизнесе или дома. Обычно эти устройства настраивают один раз и забывают об их существовании. Более того, заводские логины и пароли зачастую остаются без изменений», - говорит Дмитрий Гвоздев, генеральный директор компании «Монитор безопасности». - И если в локальную сеть проникает какой-то вирус, то маршрутизатор не всегда оказывается в фокусе внимания. Как раз на это и рассчитывают разработчики зловредов, подобных DSNChanger: понятно, что чем дольше роутер находится под контролем злоумышленников, тем больше они зарабатывают на жертвах».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.12.2016)

|

| | #313 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | За***очный ботнет Rakos атакует IoT-устройства  Исследователи ESET сообщили о растущем ботнете из устройств «Интернета вещей» (IoT) и Linux-серверов, инфицированных новым вредоносным ПО Rakos. Угроза была обнаружена летом текущего года и, по словам экспертов, в теперешнем своем виде является малоопасной. В настоящее время злоумышленники используют Rakos для осуществления брутфорс-атак на IoT-устройства с целью заражения их вредоносом и включения в ботнет. По существу, зараженный ***жет просто передает инфекцию дальше, способствуя росту ботнета, но это пока все. Никаких свидетельств вредоносной активности ботнета, такой как рассылка спама или осуществление DDoS-атак, обнаружено не было. Тем не менее, вскоре она может проявиться. Текущая версия Rakos способна выполнять лишь ограниченное число операций – инфицировать устройства, устанавливать соединение с C&C-серверами и получать от них конфигурационный файл со списком комбинаций из паролей и логинов. Вредонос запрашивает у управляющего сервера IP-адрес, а затем пытается авторизоваться через порт SSH с помощью одной из комбинаций учетных данных. Печально известный вредонос Mirai работает по такому же принципу, однако вместо SSH использует Telnet. Если Rakos удалось авторизоваться, вредонос загружает свой код на новый хост, а также загружает и запускает локальный web-сервер с использованием порта 61314. Через определенные интервалы времени Rakos передает на C&C-сервер такие данные о хосте, как архитектура процессора, номер версии, IP-адрес, подробности об аппаратном обеспечении и пр. В любой момент C&C-сервер может отправить боту обновления с новыми функциями. Сейчас Rakos не является персистентным и удаляется после перезагрузки системы. Тем не менее, если устройство не защищено надежным паролем, в считанные минуты оно снова заражается вредоносным ПО.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.12.2016)

|

| | #314 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Новый вымогатель блокирует доступ к компьютеру  Эксперт компании G Data Карстен Хан (Karsten Hahn) обнаружил новое семейство вымогателей, которое блокирует доступ к компьютеру жертвы и требует выкуп в размере $30 за его восстановление. Вымогатель DeriaLock блокирует экран компьютера, предотвращая доступ к содержащимся на нем файлам и приложениям. Оказавшись на системе, вредонос связывается с управляющим сервером и запрашивает свою самую актуальную версию и запускает полученный файл. Затем DeriaLock блокирует экран и отображает уведомление с требованием выкупа и предупреждением о том, что при попытке перезагрузить компьютер все данные будут удалены. Сообщение отображается на английском и немецком языках. Присутствует опция перевода на испанский язык, но в настоящее время она не работает. Как пояснил Хан в интервью ресурсу BleepingComputer, для предотвращения закрытия окна с уведомлением, DeriaLock отключает следующие процессы: taskmgr, procexp, procexp64, procexp32, skype, chrome, steam, MicrosoftEdge, regedit, msconfig, utilman,cmd, explorer, certmgr, control и cscript. Кроме того, вредонос предотвращает использование комбинации ALT + F4 для обхода экрана блокировки. При обнаружении подобной попытки на экране появляется сообщение с текстом «Я думаю, это неверное решение. Хорошая попытка, приятель=)». В настоящее время метод распространения DeriaLock неизвестен. По словам Хана, на данный момент управляющие серверы вредоноса продолжают оставаться активными. Исследователь также обнаружил несколько версий DeriaLock, способных шифровать файлы пользователей. К каждому такому файлу добавляется расширение .deria.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(30.12.2016)

|

| | #315 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Новый шифровальщик требует выкуп более чем в 200 тысяч долларов Зловред KillDisk, использованный в атаках на предприятия энергетического сектора Украины год назад, обрел «новую жизнь». Тогда KillDisk наряду с другим вредоносным ПО – BlackEnergy – применялся для уничтожения всех данных на жестких дисках инфицированных компьютеров. Новая же разновидность этого зловреда, обнаруженная специалистами компании CyberX, оказалась шифровальщиком. За распространением новой «инкарнации» KillDisk стоит группировка TeleBots, предположительно, выделившаяся из состава хакерской группы Sandworm, которая и организовала атаки на украинские энергетические компании. Но если тогдашние нападения имели, судя по всему, политическую подоплеку, то нынешние атаки KillDisk нацелены, прежде всего, на обогащение самих хакеров. Зловред шифрует файлы инфицированных устройств, используя алгоритмы RSA и AES, а за их расшифровку киберпреступники требуют колоссальную по меркам этого криминального бизнеса сумму в 222 биткоина (порядка 206 тысяч долларов). |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(31.12.2016)

|

| | #316 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Африка лидирует по числу заражений вымогательским ПО Пять африканских государств вошли в десятку стран, лидирующих по числу заражений вымогательским ПО в ноябре 2016 года. Об этом в среду, 28 декабря, сообщает Guardian со ссылкой на исследование экспертов компании CheckPoint. По данным специалистов, в прошлом месяце на 10% увеличилось число атак с использованием троянов Locky и Cryptowall, шифрующих файлы на зараженных компьютерах. Количество инфекций и семейств вымогательских программ по-прежнему остается рекордно высоким. Список из 117 стран, страдающих от вымогательского ПО, возглавила Ботсвана. За ней следует Малави, Намибия расположилась на четвертом месте, Уганда – на девятом, а Демократическая Республика Конго – на десятом. ЮАР переместилась на 31-ю позицию с 58-й, которую занимала в октябре, а Нигерия поднялась на 108-ю с 116-й. По данным Ассоциации экспертов по кибербезопасности Нигерии, на страну приходится порядка $9,3 млрд убытков от киберпреступности. Ранее министр коммуникации Нигерии Адебайо Шитту сообщал, что в результате деятельности киберпреступников государство ежегодно терпит убытки в размере порядка 127 млн нигерийских найр ( около $400 тыс.).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(05.01.2017)

|

| | #317 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | «Доктор Веб» назвал самые популярные вредоносные программы 2016 года Разработчик популярного антивирусного программного обеспечения «Доктор Веб» подвел итоги уходящего года и рассказал о том, какие новые опасности подстерегали пользователей в уходящем 2016 году. По словам специалистов, нынешний год должен был запомниться пользователям персональных компьютеров увеличением количества троянских программ, созданных для платформы Linux. Кроме этого появился первый шифровальщик для macOS и увеличилось число троянских программ, написанных на нераспространенных языках программирования. Рост атак на операционную систему Linux обусловлен увеличением ее популярности. В прошлом году Linux стали намного чаще использовать для управления различными бытовыми устройствами. Это роутеры, сетевые хранилища, камеры видеонаблюдения и прочие «умные» устройства, используемые в повседневной жизни. Неопытные пользователи очень часто подключают такое оборудование к Интернету, не меняя предварительно заводские настройки. Это существенно облегчает хакерам доступ к таким устройствам, ведь порой даже логин и пароль остаются заводскими. После взлома на используемую ОС загружается вредоносное программное обеспечение, которое потом используется хакерами в корыстных целях. Особенно специалисты отмечают опасность новых вирусов, которые поражали самую популярную бухгалтерскую программу «1С». Среди этих вредоносных кодов большой интерес представляет троянская программа 1C.Drop.1, которая практически написана на нехарактерном для такого ПО языке программирования. После заражения ПК этим вирусом, запускался специальный шифровальщик. Еще одна вредоносная программа была создана специально для похищения важной информации из бухгалтерских сервисов и с почты пользователей. Активизировались в 2016 году и банковские троянцы. Их было выявлено очень большое количество. Некоторые из них служили для организации децентрализованных ботнетов и заражения персональных компьютеров пользователей совершенно в разных странах. Особую опасность для обычных пользователей в этом году представляли банковские троянские программы, которые использовались злоумышленниками для снятия денежных средств со счетов пользователей. Самой опасной из аналогичных программ 2016 года считается троян под названием Bolik. Его создавали на основе известных ранее вирусов Zeus и Carberp, но в отличие от них новая программа может самостоятельно распространяться и при этом заражать все исполняемые файлы. Кроме вышеперечисленных вредоносных программ специалисты «Доктора Веба» в категорию самых опасных для пользователей также относят так называемых «бестелесных троянцев». Они в отличие от остальных троянов, не сохраняются на персональных компьютерах пользователей в виде отдельных файлов, а запускаются непосредственно в оперативной памяти ПК, используя для хранения всех необходимых данных специальные контейнеры. Выявить такие программы и удалить с компьютера очень сложно. Антивирусу «Доктор Веб» в этом году удалось выявить одного очень интересного трояна, который называется Trojan.Kovter.297. Он был спрятан в системном реестре операционной системы Windows и использовался для демонстрации рекламы. Согласно статистике разработчиков антивирусного ПО, чаще всего на персональных компьютерах пользователей обнаруживались приложения и различные скрипты, которые использовались для загрузки вредоносного ПО. Также к числу самых популярных угроз можно отнести рекламных троянцев.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(05.01.2017)

|

| | #318 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Сети появился ботнет из устройств интернета вещей на базе Linux В Сети активно распространяется новый зловред Rakos, атакующий интернет вещей. Основными объектами атаки становятся устройства на базе ОС Linux со слабыми или «заводскими» логинами и паролями. По-видимому, кто-то пытается создать еще один ботнет, аналогичный Mirai. Слабые пароли и брутфорс Исследователи компании ESET отметили интенсивное распространение нового вредоносного ПО, атакующего встраиваемые устройства и серверы на базе ОС Linux. По всей видимости, происходит строительство нового «ботнета вещей» — вредоносной сети, состоящей из устройств интернета вещей. Отмечается, что с технической точки зрения метод атаки довольно прост: зловред, получивший название Rakos, ищет в Сети устройства с открытым SSH-портом, так называемым методом Брутфорса подбирает логины-пароли к ним, заражает, а затем использует их для дальнейшего распространения. Согласно данным исследователей ESET, Rakos изначально использует небольшой список IP-адресов, по которым располагаются слабозащищенные мишени, но постепенно расширяет ареал поиска. «Свои» серверы Заразив устройство, Rakos разворачивает на нем локальный HTTP-сервер, который позволяет будущим версиям зловреда закрывать процессы старых версий, и пытается декодировать URL-запросы по определенным параметрам. Он также разворачивает веб-сервер, который «слушает» входящие соединения на случайных TCP-портах в диапазоне 20000-60000. Если на этот порт приходит запрос, в ответ отправляется информация с IP-адресом. Зловред также отправляет изначальный HTTP-запрос, содержащий важные сведения о зараженном устройстве, на командный сервер. В частности — логин и пароль, что обеспечивает злоумышленникам прямой контроль над устройствами подобного рода. Предыдущая версия троянца также осуществляла поиск SMTP-сервиса, но в последней версии эта функция оказалась отключена. Повторить успех? Пока что Rakos не обладает функциями, необходимыми для осуществления DDoS-атак или рассылки спама, но можно с уверенностью сказать, что они скоро появятся, считают эксперты. «На мой взгляд, эксперты выявили неоконченную попытку строительства нового ботнета интернета вещей, аналогичного нашумевшему Mirai, — считает генеральный директор компании «Монитор безопасности» Дмитрий Гвоздев. — Ботнеты, использующие интернет вещей, появились довольно давно, однако Mirai, использовавшийся в мощнейшей DDoS-атаке, стал первым, о котором заговорили не только в сообществах специалистов по информбезопасности. Естественно, что появилось много желающих «повторить успех». По словам Гвоздева, пользователи устройств интернета вещей откровенно пренебрегают азами безопасности, оставляя заводские пары логинов-паролей или ставя какие-то слабые и легко подбираемые комбинации. Безопасностью пренебрегают и производители этих устройств, поэтому «ботнеты вещей» неизбежно заставят говорить о себе снова и снова.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(05.01.2017)

|

| | #319 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Компьютеры Mac зависают из-за вируса, открывающего множество окон электронной почты  На платформе Apple macOS было обнаружено новое программное обеспечение, которое проводит атаку вида «отказ в обслуживании» при помощи создания множества черновиков электронных писем, в результате чего система замедляется и работа становится невозможной. Анализ компании Malwarebytes Labs показывает, что вредоносный код использует уязвимости браузера Safari и приложения Почта. Достаточно посетить сайт с эксплоитом через компьютер со старой версией macOS, чтобы в системе открылось множество черновиков писем. При большом количестве открытых окон свободная память на компьютере заканчивается и он зависает. Другой известный вариант этого вредоносного приложения открывает магазин iTunes, пока неизвестно зачем. Вредоносное приложение распространяется в спаме по электронной почте, который выдаёт себя за письма техподдержки. Письма приходят с двух адресов: dean.jones9875@gmail.com и amannn.2917@gmail.com. Последняя версия macOS 10.12.2 не испытывает проблем с этим вредоносным приложением. Malwarebytes Labs сравнивает эти уязвимости с багом Google Chrome HTML двухлетней давности на Windows, который нашел применение в ноябре прошлого года. Из-за него браузер зависает, когда жертва пытается отклонить сообщение с предупреждением об инфицировании системы. Далее от пользователя требуется позвонить по указанному на экране номеру для решения проблемы. Как обычно, специалисты рекомендуют не переходить по ссылкам и не открывать файлы от неизвестных отправителей.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(09.01.2017)

|

| | #320 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Троянец Android Marcher маскируется под игру Super Mario Run Специалисты Zscaler сообщают о набирающей силу волне атак троянца Android Marcher. Злоумышленники распространяют опасный зловред под видом популярнейшей игры Super Mario Run либо объявлений о дате ее выхода. Ситуация в точности напоминает картину полугодовой давности, когда киберпреступники выдавали Android Marcher за Android-версию игры Pokemon Go. Как и в случае с Pokemon Go, игра Super Mario Run доступна на первом этапе лишь для iOS, и хакеры умело играют на нетерпении владельцев Android-устройств. Геймеры, устанавливающие псевдо Super Mario Run приложения (а также приложения для предзаказа программы, уведомления о ее выпуске и т.д.) на свои Android-устройства, рискуют столкнуться с целым «букетом» проблем. Android Marcher запрашивает максимальный уровень привилегий, получает права администратора и возможность самостоятельно вносить изменения в настройки системы и устанавливать дополнительное ПО без ведома пользователя. Кроме того, зловред похищает финансовую информацию, используя фальшивые страницы, которые перекрывают страницы банковских приложений и сохраняют вводимые данные банковских карт. Специалисты по кибербезопасности напоминают, что игра Super Mario Run пока доступна лишь для Apple-устройств. Ее релиз в Android-версии запланирован на 2017 год, но никакие точные даты пока неизвестны. И любое приложение, выдающее себя за игру Super Mario Run для Android-устройств либо называющее точное время выхода программы, является заведомой фальшивкой. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(13.01.2017)

|

| | #321 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Киберполиция предупредила украинцев о новом "банковском вирусе" Департамент киберполиции Национальной полиции Украины предупреждает о распространении нового вируса троян, который направлен на пользователей мобильных телефонов с операционной системой Android. Об этом сообщается на сайте киберполиции. В сообщении отмечается, что в отличие от большинства мобильных "банковских вирусов" данный троян использует root-привилегии. Вирус направлен на жителей Украины, Беларуси и ряда других стран СНГ. На сегодня количество инфицированных устройств насчитывает более 500 тыс., и их количество увеличивается примерно на 30-40 тысяч в день. "Троян распространяется, маскируясь под различные популярные приложения, например, "ВКонтакте", "ДругВокруг", "Одноклассники", Pokemon GO, Telegram, или Subway Surf. Речь идет об их копиях, которые распространяются через неофициальные каталоги", - говорится в сообщении. В киберполиции предупредили, что root-права позволяют вирусу похитить практически любой файл в системе. Как сообщал "Апостроф. Экономика", весной 2016 года киберполиция накрыла бот-сеть по рассылке спама с помощью взломанных серверов порядка 4 тыс. компаний во всем мире, зараженных программой Linux/Mumblehard.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(26.01.2017)

|

| | #322 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Эксперты нашли действующий вирус для macOS с «античным» кодом Вредоносная программа, шпионившая за компьютерами в биомедицинских исследовательских центрах, годами оставалась незамеченной. Вирус был обнаружен системным администратором, который обратил внимание на странный трафик. Fruitfly («плодовая мушка»), как называют программу в Apple, может делать скриншоты, управлять веб-камерой и имитировать нажатия клавиш мыши или клавиатуры, давая хакеру возможность удаленного управления. Первой о Fruitfly написала команда разработчиков антивируса Malwarebytes. Согласно посту в их блоге, вирус использует давно устаревшие функции, созданные еще до появления Mac OS X в 2001 году. Это не означает, конечно, что он был активен еще в 90-х: по версии эксперта Malwarebytes, хакеры просто могли быть плохо знакомы с архитектурой Apple и пользовались устаревшей документацией. Кроме того, программа отлично себя чувствует и на машинах с Linux, за исключением разве что пары команд, предназначенных исключительно для Mac-систем. Сам по себе вирус крайне примитивен и может быть легко обнаружен и удален любым, кто обратит внимание на нестандартный трафик. Успешно скрываться несколько лет ему удалось только из-за чрезвычайно узкой направленности, что замедляло его распространение. Apple оперативно выпустила обновление, защищающее компьютеры Mac от инфицирования Fruitfly.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(26.01.2017)

|

| | #323 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | HummingBad вернулся в новом обличье Компания Check Point сообщает о возвращении опасного зловреда HummingBad. Впервые он был обнаружен год назад и на пике своей популярности приносил создателям порядка 300 тысяч долларов в месяц за счет загрузки на инфицированные устройства дополнительных программ и накрутки кликов на рекламные объявления. Тогда вредоносное ПО удалось победить, но теперь оно вновь атакует Android-устройства. Новая версия зловреда получила название HummingWhale. Ее отличительной особенностью является то, что программа способна запускать себя на виртуальной машине. Также на виртуальной машине может осуществляться запуск других вредоносных программ, самостоятельно загружаемых HummingWhale. Это заметно усложняет обнаружение зловреда, который, к тому же, не требует теперь повышения привилегий и получения прав суперпользователя. HummingWhale маскируется под легитимные приложения. Эксперты Check Point смогли обнаружить в Google Play не менее 20 программ, содержавших зловред. В настоящий момент все эти приложения уже удалены из магазина, однако счет их загрузок идет, судя по всему, на миллионы, а потому масштаб атаки представляется весьма серьезным. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.01.2017)

|

| | #324 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Google ведёт активную борьбу с "плохой" рекламой Буквально на днях стало известно о новом вирусе для Android под названием Skyfin, способном скрытно загружать приложения из Google Play на заражённые устройства. В Google понимают, что это далеко не единичный случай, и проблема становится всё более масштабной с увеличением числа пользователей мобильных девайсов, подключённых к Интернету. Для борьбы с этим поисковый гигант регулярно отслеживает и удаляет вредоносные рекламные объявления. К примеру, в прошлом году Google начала предупреждать пользователей о поддельных кнопках "Скачать". В своём годовом отчёте по борьбе с "плохими" объявлениями компания Google заявила, что одной из основных проблем являются так называемые "самонажимаемые" баннеры, когда при веб-сёрфинге с мобильного устройства неожиданно открывается Google Play с предложением скачать некое приложение. В 2015 году Google нашла и удалила несколько тысяч таких объявлений, а за прошлый год их число превысило 23 000, что демонстрирует невероятный рост. При этом за 2016 год компаний заблокировала 1,7 миллиарда вредоносных рекламных объявлений, а это вдвое больше в сравнении с предыдущим годом. К сожалению, в своём отчёте Google не предлагает никаких методов борьбы с вредоносными объявлениями. Помимо того, что компания сама регулярно их блокирует, пользователи также могут отправлять в AdSense жалобы на сайты, где они столкнулись с подобным контентом. К вредоносным объявлениям относятся те, что автоматически запускают Google Play, под видом системных уведомлений перенаправляют пользователей на различные сайты, загружают то, что не соответствует описанию, и т.д.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #325 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Троян заражает Linux-компьютеры Троян умеет запускать новые процессы и создавать различные файлы «Доктор Веб» предупреждает о появлении новой вредоносной программы с довольно необычным набором функций. Зловред получил название Trojan.Mirai.1, сообщает «3Dnews». Он инфицирует компьютеры под управлением операционных систем Windows, способствуя при этом распространению трояна Linux.Mirai для программных платформ на основе ядра Linux. При запуске троян соединяется со своим управляющим сервером, скачивает оттуда конфигурационный файл и извлекает из него список IP-адресов. Затем зловред запускает сканер, который обращается к сетевым узлам по адресам из конфигурационного файла и пытается авторизоваться на них с заданным в том же файле сочетанием логина и пароля. Если трояну удаётся соединиться с атакуемым узлом по любому из доступных протоколов, он выполняет указанную в конфигурации последовательность команд. Помимо этого, при подключении по протоколу Telnet к устройству под управлением Linux он загружает на скомпрометированное устройство бинарный файл, который в свою очередь скачивает и запускает вредоносную программу Linux.Mirai. Вредоносная программа может выполнять на удалённом компьютере команды, использующие технологию межпроцессного взаимодействия (inter-process communication, IPC). Троян умеет запускать новые процессы и создавать различные файлы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #326 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Google Play обнаружили HummingWhale На данный момент вирусом заражено порядка 20 приложений Google Play В Google Play обнаружили обновленный троян HummingWhale Для полноценной работы вируса ему достаточно даже поверхностного доступа к файлам операционной системы, сообщает «РБК-Украина». Программа постепенно подгружает необходимые элементы вроде рекламных баннеров, а при попытке удаления создает собственную копию на виртуальной машине, усложняя поисковый процесс. На данный момент вирусом заражено порядка 20 приложений Google Play. Большая часть из них принадлежит китайским разработчикам и предназначено для замены штатного приложения «Камера». Напомним, более 1 млн. Android-устройств подверглись хакерской атаке.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #327 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Android-троян загружает программы из Google Play «Доктор Веб» обнаружил новую вредоносную программу, атакующую мобильные устройства под управлением операционных систем Android: зловред получил обозначение Android.Skyfin.1.origin Skyfin попадает на смартфон или планшет жертвы благодаря другим троянам, которые пытаются получить root-доступ и скрытно устанавливают вредоносные программы в системный каталог, сообщает «3Dnews». После запуска Skyfin внедряет в процесс Play Маркет вспомогательный модуль, который крадёт уникальный идентификатор мобильного устройства и учётной записи его владельца, различные внутренние коды авторизации для подключения к каталогу Google Play и другие конфиденциальные данные. Эти сведения вместе с технической информацией об устройстве отправляются на управляющий сервер. Главной задачей Skyfin является загрузка приложений из магазина Google Play с целью искусственного повышения их популярности. Причём после скачивания заданного злоумышленниками приложения зловред не устанавливает его, а лишь сохраняет на карту памяти. Поэтому пользователь не видит новые программы, которые он не инсталлировал, что позволяет трояну оставаться незамеченным в системе. На сегодняшний день обнаружено несколько модификаций вредоносной программы. О количестве пострадавших пользователей ничего не сообщается.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #328 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В Android-смартфонах нашелся новый вирус Более миллиона Android-смартфонов заражены трояном Android.MulDrop.924, который распространялся в Google Play Вредоносное ПО скачивает приложения без ведома пользователя, предлагает установить их, показывает навязчивую рекламу, сообщают аналитики компании «Доктор Веб», передают «Вести». Вирус был найден в приложении Multiple Accounts: 2 Accounts, которое позволяет одновременно пользоваться несколькими аккаунтами в играх и других приложениях. Функции свои оно действительно выполняет, однако также и наносит вред. Прежде всего, троян без ведома пользователя скачивает сторонние приложения. Если это происходит с мобильного интернета, тем более в роуминге, можно потерять достаточно много денег. Вредоносное ПО показывает навязчивую рекламу. Multiple Accounts: 2 Accounts включает в себя несколько вредоносных модулей.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #329 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | В прошивках Android-устройств обнаружен троян «Доктор Веб» предупреждает о том, что в прошивках десятков моделей мобильных устройств под управлением Android присутствуют вредоносные программы. Обнаруженные зловреды располагаются в системных каталогах и незаметно для пользователей загружают и устанавливают различные приложения, сообщает «3Dnews». Это могут быть рекламные модули, шпионы и пр. Один из троянов, найденных в прошивках ряда Android-устройств, получил имя Android.Sprovider.7. Эта вредоносная программа обладает весьма широким набором функций. По команде злоумышленников зловред может скачать apk-файл и попытаться установить его стандартным способом с запросом разрешения у пользователя, запустить установленное приложение, позвонить по определённому номеру или показать рекламу поверх всех приложений. Ещё одна обнаруженная в прошивках вредоносная программа - Android.DownLoader.473.origin - представляет собой трояна-загрузчика, который начинает работу при каждом включении заражённого устройства. Зловред отслеживает активность Wi-Fi-модуля и после обнаружения сетевого подключения соединяется с управляющим сервером, откуда получает перечень заданий. Трояны найдены в прошивках примерно тридцати Android-устройств. В их число входят некоторые аппараты Lenovo, Prestigio, Digma, Explay, Ritmix, Oysters и пр. Компания «Доктор Веб» уведомила производителей заражённых смартфонов о возникшей проблеме. Владельцам таких устройств рекомендуется обратиться в службу поддержки, чтобы получить обновление исправленного системного ПО, как только оно будет готово.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(07.02.2017)

|

| | #330 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 23,011

Репутация: 31362 (Вес: 784) Поблагодарили 15,511 раз(а) | Сайт коллективных петиций уличили в распространении пиратских фильмов  Сервисы наподобие Change.org считают удобным инструментом для сбора подписей под той или иной инициативой. С учетом огромной аудитории, которая превышает 100 млн пользователей, оспорить такое утверждение сложно. Однако оказалось, что не только желающие добиться истины отдают предпочтение подобным ресурсам, но также «пираты» и распространители вредоносного ПО. Одна из первых «петиций», содержащих ссылку на защищенный авторским правом контент, появилась на сайте Change.org в 2013 году. Постепенно количество жалоб стало расти, запросы поступали от ряда крупных компаний, среди которых Columbia Pictures, Lionsgate, Simon & Schuster и другие. Как отмечает TorrentFreak, поиск по сайту показывает, что пиратский контент здесь появляется регулярно — или, по крайней мере, контент, который выдает себя за таковой. В описании к таким петициям (которые, правда, активно зачищаются администрацией) указываются ссылки на внешние ресурсы, посещение которых может негативно сказаться на безопасности. К удивлению некоторых пользователей, файл «[BluRay-1080p] ‘Warcraft’ On-line Movie [2016] F.ull F.r.e.e» скрывал не кодированные видеоданные, а вирус.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |