| | #271 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Киберполиция опубликовала рекомендации для предотвращения новых хакерских атак Департамент киберполиции Национальной полиции Украины опубликовал рекомендации для предотвращения новых массовых хакерских атак. Соответствующие рекомендации размещены на странице департамента в Facebook. Как отмечается, из-за недавних хакерских атак, которые, согласно сообщению, произошли из-за уязвимости программного обеспечения M. E.Doc, ведомство получает запросы на консультации относительно блокировки антивирусными системами во время обновления программного обеспечения, которое используется для представления бухгалтерской отчетности в Государственную фискальную службу Украины. Как отмечается, разработчики такого ПО рекомендуют запускать его только от имени администратора системы и вносить его в "список исключений" антивирусных программ, что позволит системе безопасности компьютера игнорировать отдельные действия упомянутого ПО. "Киберполиция зафиксировала факты распространения в сети Интернет рекомендаций о настройках антивирусов и фаерволов, которые заставляют системы защиты компьютера пользователя игнорировать любую подозрительную активность или код в отечественном бухгалтерском программном обеспечении. Такие рекомендации распространяются некоторыми партнерами компаний-разработчиков бухгалтерского ПО, а также непосредственно компаниями-разработчиками через техническую поддержку", - говорится в сообщении. Киберполиция предупреждает, что в случае выполнения этих рекомендаций пользователь бессознательно запретит системам защиты компьютера вовремя реагировать на вредную деятельность ПО. Также отмечается, что такие инструкции создают потенциальную платформу для распространения вредоносного ПО. "Следуя таким рекомендациям пользователь открывает злоумышленникам доступ к своему компьютеру через указанное программное обеспечение в обход системы защиты, подвергая опасности не только собственный компьютер, но и всю локальную сеть", - говорится в сообщении. Кроме того, в ведомстве отмечают, что ни над каким из распространенных в Украине бухгалтерских продуктов не проводился аудит признанными международными экспертами по информационной безопасности. "Чтобы не допустить новых массовых кибератак, аналогичных тем, что произошли 27 июня этого года, киберполиция настоятельно рекомендует ни в коем случае не придерживаться вышеуказанных советов от производителей ПО, с помощью которых последние пытаются скрыть несовершенство кода", - говорится в сообщении. Также киберполиция рекомендует: -не работать и не запускать такие программы под учетной записью администратора системы; -отказаться от программного обеспечения или его обновления, которое требует добавления в "список исключения" систем защиты компьютера; -внимательно относиться к предупреждениям антивирусного программного обеспечения и систематически его обновлять; -в случае получения тревоги от системы защиты компьютера (антивируса, фаервола и тому подобное) не препятствовать действиям по умолчанию антивируса (блокировки, удаления, карантин, прочее). Четко осознавать, что опровергнуть опасность, о которой сообщил антивирус, может только квалифицированный специалист по информационной безопасности; -отключить автоматические обновления в ручном режиме обновлять программное обеспечение, в ходе чего дополнительно его проверять на авторитетных ресурсах, предназначенных для анализа подозрительных файлов. Напомним, ранее сообщалось, что Государственная служба специальной связи и защиты информации Украины предупреждает об угрозе новой кибератаки на Украину.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(17.07.2017)

|

| | #272 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Washington Post назвало ОАЭ организатором кибератак на катарские СМИ Взлом агентства правительственных новостей Катара и сайтов социальных сетей, где в конце мая были опубликованы ложные цитаты скандального характера, приписываемые эмиру Катара шейху Тамиму бин Хамаду аль-Тани и послужившие поводом для конфликта с соседями, организовали ОАЭ. Об этом пишет The Washington Post со ссылкой на источники в разведывательном сообществе США. Как сообщается, после анализа информации, собранной американскими спецслужбами, подтвердилось, что 23 мая высокопоставленные представители правительства ОАЭ обсудили план спецоперации и его реализацию. При этом осталось неясным, сами ли ОАЭ осуществили хакерские атаки либо наняли иную сторону для их выполнения. В ложных сообщениях говорилось, что эмир, в частности, назвал Иран «исламской силой» и похвалил ХАМАС. Ссылаясь на эти комментарии, Саудовская Аравия, ОАЭ, Бахрейн и Египет немедленно запретили все катарские СМИ. Затем они разорвали отношения с Катаром и объявили торговый и дипломатический бойкот. ОАЭ в лице посла в Вашингтоне Юсефа аль-Отайбы отвергли свою причастность к этим действиям и подтвердили ранее высказанные обвинения в адрес Катара. Катар неоднократно заявлял, что его сайты были взломаны, но не опубликовал результаты своего расследования. Саудовская Аравия, Египет, Бахрейн и ОАЭ 5 июня объявили о разрыве дипломатических отношений с Катаром, обвинив Доху в дестабилизации внутриполитической ситуации в арабских государствах, а также в поддержке терроризма. Позднее к бойкоту присоединились Йемен, Ливия, Мальдивы, Маврикий, Мавритания, Коморские Острова. Власти Катара все обвинения отвергают и называют изоляцию посягательством на суверенитет эмирата.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #273 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Дерзкая кибератака: у пользователей Apple украли данные банковских карт Гаджеты компании Apple подверглись новой хакерской атаке. Хакеры придумали новый способ получать личную информацию у пользователей продукции Apple. Хакеры атаковали пользователей Apple, получая у них обманным путем данные банковских карт. Об этом сообщает пресс-служба компании ESET. Пользователям Apple присылают спам-сообщение, о якобы покупке нового альбома Рианны, после чего получают доступ к личным данным обманутых людей. Сфабрикованное письмо предлагает проигнорировать сообщение, если человек подтверждает покупку, или перейти по ссылке для отмены транзакции. Ссылка ведет на фишинговый сайт, который просит ввести Apple ID, пароль и другие личные данные, включая имя, телефон, дату рождения и информацию о банковской карте. После заполнения анкеты пользователя перенаправляет на подлинный сайт iTunes, а хакеры получают исчерпывающую информацию, которую в дальнейшем могут использовать для своих операций.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(18.07.2017)

|

| | #274 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Глобальная кибератака может привести к убыткам, как от природных катастроф По оценкам аналитиков Lloyd's of London, масштабная глобальная кибератака способна привести к экономическим потерям на сумму в 53 млрд долларов, что сопоставимо с ущербом от таких природных катастроф, как супершторм "Сэнди", который поразил США в 2012 году. В исследовании, проведенном совместно с компанией Cyence, специализирующейся на оценке рисков, были рассмотрены потенциальные экономические потери от гипотетического взлома провайдеров облачных сервисов и кибератак на компьютерные системы, управляющие предприятиями по всему миру, сообщает "Рейтер". Экономические последствия от гипотетической атаки на облачного провайдера превосходят ущерб от недавней атаки вируса-шифровальщика WannaCry, поразившей более 100 стран по всему миру. Ущерб от последней в Cyence оценивают в 8 млрд долларов. При подсчете ущерба, как правило, учитываются убытки из-за простоя бизнеса и затраты на восстановление компьютеров. Специалисты также упомянули вирус-вымогатель Petya, который в конце июня атаковал десятки компаний и организаций в Азии, Европе, Латинской Америке, России и в Украине. Позднее "Лаборатория Касперского" нашла отличия от уже известного семейства вирусов Petya и назвала эту разновидность вредоносного ПО ExPetr. Экономический вред, причиненный данным вирусом, специалисты оценивают в 850 млн долларов. В рассмотренном аналитиками сценарии атаки на облачный сервис хакерам удается внедрить в программное обеспечение облачного провайдера вредоносный код, который спустя год после заражения начнет вызывать системные сбои на компьютерах пользователей. За это время вредоносное ПО сможет распространиться и поразить большое число клиентов провайдера, от компаний, предоставляющих финансовые услуги, до отелей. В результате все они потеряют доход и понесут другие издержки, говорят специалисты. В случае такого сценария экономические убытки от компьютерных сбоев могут варьироваться от 4,6 до 53 млрд долларов в зависимости от масштабов происшествий, однако фактические потери от подобного рода атаки могут достигнуть 121 млрд долларов, следует из доклада. Аналитики предупреждают, что до 45 млрд долларов из предполагаемой суммы убытков могут быть не покрыты страховками из-за неполного страхования компаний на подобные случаи. Также специалисты рассчитали, что масштабный взлом компьютерных систем, управляющих предприятиями по всему миру, может привести к потерям от 9,7 до 28,7 млрд долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #275 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакер похитил почти $8 млн в криптовалюте с помощью простого трюка Неизвестный злоумышленник взломал web-сайт блокчейн-стартапа CoinDash и похитил порядка $7,9 млн в эквиваленте криптовалюты Ethereum, подменив адрес кошелька, на который отправлялись деньги во время Initial Coin Offering (первичное размещение токенов, ICO). ICO проекта стартовало 17 июля нынешнего года. Всего через три минуты после начала краудфандинга представители CoinDash предупредили о компрометации своего сайта и попросили пользователей не отправлять деньги на указанный адрес Ethereum-кошелька. В настоящее время подробности атаки неизвестны. По всей видимости, злоумышленник взломал официальный сайт компании и подменил указанный адрес для отправки эфиров. За те несколько минут, пока на сайте демонстрировался поддельный кошелек, инвесторы успели отправить на него 43438,45 эфиров (по курсу на 18 июля это порядка $7,9 млн). Примечательно, даже после того, как администрация Ethereum отметила кошелек как фейковый (FAKE_CoinDash), средства на него продолжали поступать. Сама компания объявила о завершении сбора средств и пообещала выпустить позже более подробное заявление касательно взлома. В ответ некоторые пользователи обвинили компанию в фабрикации взлома и даже пригрозили судом.  По их мнению, инцидент - на самом деле инсайдерская работа, позволившая создателям CoinDash присвоить миллионы долларов, возложив вину на некоего хакера, который, скорее всего, никогда не будет найден. Ethereum - гибкая платформа для создания децентрализованных сервисов и приложений с собственной внутренней обменной валютой. Обменные единицы Ethereum обычно называют эфирами (ЕТН). В отличие от Bitcoin, специализирующейся на анонимных транзакциях исключительно своей электронной валюты, Ethereum представляет собой открытое сообщество, в котором основатели, разработчики и главные инвесторы известны широкой публике.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #276 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Исследователь нашел необычный способ «угона» учетных записей Facebook Исследователь Джеймс Мартиндейл (James Martindale) опубликовал в своем блоге интересный материал, озаглавленный: «Я вроде бы взломал пару аккаунтов Facebook, используя уязвимость, которую они не собираются исправлять». Мартиндейл действительно нашел способ перехвата управления над чужой учетной записью Facebook. Сделать это можно посредством функции восстановления аккаунта и старого телефонного номера владельца. Проблема заключается в том, что старые телефонные номера, более не принадлежащие владельцам учетных записей, все равно остаются привязаны к аккаунтам Facebook. По сути, новый владелец телефонного номера может без каких-либо проблем войти в чужой аккаунт, без использования пароля, а при желании может и вовсе сменить пароль на новый. Конечно, проблема не позволяет устраивать направленные атаки на конкретные учетные записи, однако даже это не умаляет ее критичности. Исследователь связался с разработчиками Facebook, но ему ответили, что эта проблема не является багом. После этого ситуацией заинтересовались журналисты издания The Register, которые тоже связались с представителями Facebook и попросили их разъяснить, почему компания допускает подобное. Представители социальной сети сообщили, что «многие онлайновые сервисы позволяют людям использовать телефонные номера для восстановления [доступа] к аккаунтам. Мы призываем пользователей добавлять в список только актуальные телефонные номера, и если мы замечаем «подозрительную» попытку восстановления пароля, то можем запросить больше информации о пользователе». Мартиндейл, в свою очередь, пишет, что представители Facebook не понимают или намеренно игнорируют самую суть проблемы. Дело в том, что, в отличие от других сетевых сервисов, Facebook позволяет пользователям привязывать к аккаунту сразу несколько телефонных номеров. Сам исследователь обнаружил эту особенность совершенно случайно, когда оказалось, что новый номер его мобильного телефона ранее уже был связан с чьей-то учетной записью Facebook. Причем предыдущего владельца номера «скомпрометировала» сама социальная сеть. Facebook прислала на номер исследователя текстовое сообщение, в котором неактивному пользователю Facebook предлагали вернуться к использованию сервиса. Хуже того, вскоре Мартиндейл выяснил, что к той же учетной записи были привязаны еще пять других телефонных номеров. Проблема состоит в том, что Facebook позволяет добавить к аккаунту новый телефонный номер, при этом не удаляя предыдущий, поэтому многие пользователи даже не до***ываются о том, что старый номер вообще нужно удалять. «Когда я начал свой эксперимент, я рассчитывал, что дойду до того момента, когда заставляю Facebook осуществить принудительный сброс пароля, а затем остановлюсь. Facebook удивил меня, позволив мне залогиниться, ничего не меняя. Я не знаю ни одного другого сайта, кроме Facebook, который позволил бы мне восстановить аккаунт при помощи телефонного номера, но без смены пароля», — рассказывает исследователь. Мартиндейл пишет, что он проверил на «привязку к Facebook» множество телефонных номеров и часто ему везло, он обнаруживал и другие уязвимые аккаунты. При этом исследователь отмечает, что ни разу не сталкивался со срабатыванием защитного механизма, который призван замечать «подозрительные» попытки входа. Исследователь резюмирует, что Facebook определенно нужно поработать над безопасностью. Как минимум, стоит сразу же уведомлять пользователей о необходимости удаления старого телефонного номера, в случае его смены. Также Мартиндейл отмечает, что «нельзя позволять людям восстанавливать аккаунты, без принудительного сброса пароля и отправки уведомлений на все привязанные к учетной записи email-адреса и номера телефонов. Владельцы аккаунтов должны знать, что их пароли поменялись, чтобы они понимали, что кто-то без их ведома получил доступ к их профилям».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #277 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | «Дьявольская» уязвимость ставит под угрозу тысячи IoT-устройств Исследователи компании Senrio обнаружили уязвимость в библиотеке gSOAP, ставящую под угрозу тысячи устройств «Интернета вещей» (IoT). Уязвимость CVE-2017-9765, получившая название Devil's Ivy, позволяет вызвать переполнение буфера, однако экспертам удалось с ее помощью выполнить код на уязвимой камере безопасности. Проблема была обнаружена во время анализа прошивки камер безопасности Axis M3004. Когда исследователи уведомили о ней производителя, представители Axis сообщили, что уязвимость затрагивает 249 из 252 выпускаемых компанией моделей камер безопасности. Производитель уже выпустил обновления для своих продуктов. Разработчик библиотеки Genivia исправил уязвимость в версии gSOAP 2.8.48, вышедшей 21 июня текущего года. По данным, указанным на сайте gSOAP, библиотека была загружена более 1 млн раз. Согласно подсчетам Senrio, Devil's Ivy затрагивает тысячи устройств. gSOAP – библиотека с двойным лицензированием (бесплатная и коммерческая), широко используемая в разработке прошивки для встроенных устройств. Библиотека разработана компанией Genivia и позволяет производить продукты в соответствии с новейшими промышленными стандартами XML, XML Web services, WSDL и SOAP, REST, JSON, WS-Security, WS-Trust с SAML, WS-ReliableMessaging, WS-Discovery, TR-069, ONVIF, AWS, WCF и пр.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #278 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Полиция интенсивно готовится к предотвращению новых кибератак против Украины Правоохранительные органы интенсивно готовятся к предотвращению возможных новых кибератак хакеров против Украины. Об этом заявил глава Департамента киберполиции Сергей Демедюк, сообщает пресс-центр Нацполиции. "Ми должны быть готовы к новым кибератакам", - заявил Демидюк. Говоря о полученной от Британии и ОБСЕ специализированной технике, он отметил, что страна получила специальный софт, позволяющий удаленно получать информацию из тех источников, которые не доступны обычным гражданам, в том числе перехватить определенный трафик. "Все это помогает предотвращать киберпреступления в нашем государстве", - подчеркнул глава Департамента киберполиции. Правоохранителям также предоставили технику, которая дает возможность взаимодействовать с международными партнерами, а также передавать большие объемы информации в режиме "реального времени" для оперативного анализа киберугроз, которые могут возникнуть. "Мы заранее прогнозируем и будем предостерегать и предоставлять свои рекомендации, каким образом предотвратить будущие киберугрозы", - отметил Демедюк.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(21.07.2017)

|

| | #279 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Сначала – автомобили, теперь и гироскутеры Эксперты в области кибербезопасности уже приучили мир к тому, что уязвимым может оказаться любое устройство. Но если взломом автомобиля сегодня никого не удивишь, то взлом гироскутера – определенно нечто новое. Однако исследователям компании IOActive удалось именно это. Инициатором выступил сотрудник компании Томас Килбрайд, большой поклонник езды на Segway miniPRO. Эта модель гироскутера может дистанционно управляться по Bluetooth со смартфона, и ученого заинтересовало, насколько безопасен такой механизм. Ответом стало категорическое «нет». Подключиться к гироскутеру по Bluetooth оказалось возможным без всякого пин-кода, а само соединение не было зашифровано. Все это позволило управлять устройством дистанционно с расстояния до 60 метров. И хотя гироскутер, конечно, не автомобиль, последствия резкого торможения или, наоборот, ускорения на нем могут оказаться самыми неприятными и для ездока, и для окружающих его людей. Кроме того, возможность отслеживания со смартфона GPS координат устройства способна помочь не только владельцу, но и потенциальным похитителям. Полный отчет об экспериментах IOActive будет представлен на конференции по кибербезопасности Black Hat cybersecurity conference, которая пройдет на следующей неделе в Лас-Вегасе. Впрочем, исследователи заблаговременно уведомили компанию Segway о своих находках, и производитель уже устранил уязвимости. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(21.07.2017)

|

| | #280 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Компьютеры украинцев подверглись атаке рекламного ботнета Специалисты компании ESET сообщили о новой угрозе для пользователей персональных компьютеров. Ботнет Stantinko, специализирующийся на рекламном мошенничестве, заразил уже около полумиллиона компьютеров. При этом основная масса пострадавших пользователей находится в России (46  и Украине (33 и Украине (33 . Интересно, что Stantinko существует как минимум с 2012 года. Все эти пять лет злоумышленникам удавалось оставаться незамеченными благодаря шифрованию кода и использованию разных механизмов самозащиты. . Интересно, что Stantinko существует как минимум с 2012 года. Все эти пять лет злоумышленникам удавалось оставаться незамеченными благодаря шифрованию кода и использованию разных механизмов самозащиты.Разработчики Stantinko используют методы, зачастую присущие АРТ-компаниям. По словам сотрудников ESET, главной целью злоумышленников является финансовая выгода. Они зарабатывают на ложных переходах по рекламным ссылкам, так называемом кликфроде. По оценкам White Ops и Национальной ассоциации рекламодателей США, мировые издержки от кликфрода в 2017 году достигнут 6,5 миллиарда долларов. Для заражения компьютера разработчики Stantinko маскируют под пиратское программное обеспечение загрузчик семейства FileTour. Он устанавливает на компьютер жертвы сразу несколько программ, отвлекая внимание пользователя от загрузки компонентов Stantinko в фоновом режиме. Затем вирус устанавливает два расширения браузера (The Safe Surfing и Teddy Protection) для несанкционированного показа рекламы, который приносит доход разработчикам. Более того, расширения также были доступны в Chrome Web Store. На первый взгляд они не вызывают подозрения, но при взаимодействии с Stantinko они меняют свою конфигурацию, начиная показывать рекламные объявления. Помимо отображения рекламы для генерации трафика Stantinko имеет и ряд других опасных возможностей: -поиск и кража личных данных; -распределённый поиск в Google сайтов на Joomla и WordPress; -взлом панелей управления сайтов путём перебора паролей для последующей перепродажи; -мошенничество на Facebook: создание поддельных аккаунтов, лайки на страницах и фото, добавление друзей. Пользователь заражённого компьютера может даже не подозревать, что он «подхватил» вирус. Специалисты ESET рекомендует использовать только лицензионное программное обеспечение и своевременно устанавливать обновления всех программных продуктов, в том числе антивирусов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #281 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Разработан инструмент для обхода антивирусов на Android-устройствах Команда исследователей из Технологического института штата Джорджия (США) разработала хакерский инструмент под названием AVPass, который способен изучать и обходить защиту антивирусных решений для смартфонов и планшетов на базе Android. Проект разработан в рамках исследовательской инициативы по выявлению уязвимостей в алгоритмах машинного обучения, направленной на изучение того, как злоумышленники могут манипулировать данными технологиями в своих целях. AVPass включает три компонента: модуль для изучения возможностей обнаружения антивирусного решения, генератор вредоносного ПО, который генерирует несколько вариантов вредоносного кода и анализатор данных, обрабатывающий информацию и использующий ее для обхода защиты антивируса. По сути, инструмент препятствует обнаружению вредоносного ПО антивирусом, пояснил один из авторов проекта Макс Волоцки (Max Wolotsky) в интервью изданию DarkReading. AVPass отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО. «Мы выяснили, что большинство антивирусов обычно используют фиксированное число правил детектирования. К примеру, для обхода слабого антивируса достаточно обфусцировать только одну функцию», - отметил Волоцки. В процессе тестирования инструмент смог обойти почти все 56 антивирусов для Android на VirusTotal, за исключением решений AhnLab и WhiteArmour. По словам исследователей, разработанная ими техника работает не только на Android, но и на других платформах. В дальнейшем ученые планируют протестировать инструмент на компьютерах под управлением Windows.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #282 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | ИБ-исследователь продемонстрировал успешную атаку на систему связи VSAT Исследователь безопасности под ником “x0rz” заявил в своем микроблоге Twitter о наличии уязвимостей в системе спутниковой связи VSAT (Very Small Aperture Terminal — малая спутниковая земная станция), используемой кораблями для связи. Исследователь воспользовался поисковиком Shodan для поиска VSAT-установок, а затем использовал заводские учетные записи с паролями по-умолчанию для получения доступа к системе связи. По словам исследователя, после получения доступа к VSAT, потенциальный злоумышленник может просмотреть журналы звонков, загрузить новую версию прошивки и изменить системные настройки. Если VSAT-система подключена к другим устройствам на борту судна, злоумышленник может попытаться получить доступ к локальной сети и всем подключенным к сети устройствам на корабле. Кроме кораблей, VSAT также используется на некоторых моделях самолетов. Следственно, самолеты также могут быть уязвимы к хакерским атакам.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #283 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Украинцев пугают новой масштабной атакой вирусов Не успели украинские компании и предприятия оправиться от последней массовой хакерской атаки, произошедшей в конце прошлого месяца, как украинцев предупредили об еще одной надвигающейся киберугрозе, пишет UBR. Как рассказали в Киберполиции, точно предвидеть, когда именно злоумышленники произведут следующую атаку, — сложно. Но основная проблема в том, что многие компании так и не сделали соответствующие выводы после последнего ЧП. "Когда будет следующая волна, через неделю, две, три — неизвестно. Но после последней атаки только 10% компаний привели свою сеть в надлежащее состояние. То есть, никаких мер предосторожности большинство компаний не предприняли, и все может повториться снова", — говорит старший инспектор по особым поручениям департамента киберполиции Нацполиции Украины Вячеслав Марцинкевич. При прошлом заражении использовался программное обеспечение, которое получало доступ практически ко всем данным компьютера. Зловред имел административный доступ, а также в большинстве случаев программа была внесена в исключения для антивируса. Поэтому вредоносный код без труда попал в компьютеры, говорят эксперты. "В обновлениях тоже иногда приходят какие-то "трояны". Соответственно, не исключено, что это может повториться", — добавил Марцинкевич. В том, что хакерские атаки будут продолжаться, уверены и другие эксперты. При этом они добавляют, что толковых специалистов, которые смогли бы не только грамотно подготовиться к атаке, но и минимизировать ее последствия, в стане крайне мало. "Заражения продолжались и на следующую неделю после основной атаки. Это говорит о том, что компании не знали, как себя вести в такой ситуации", — отметил основатель компании RMRF Technology Андрей Пастушенко. Дефицит IT-специалистов подтвердили не столько сами компании, но и в Нацполиции. Даже спустя почти месяц после вирусной атаки, далеко не всем еще удалось преодолеть полностью ее последствия — простые айтишники, которые работают в компаниях, не способны выстроить хорошую систему безопасности. Поэтому, говорят эксперты, есть смысл создавать отдельные отделы по кибербезопасности, а не поручать эти функции классическим IT-отделам. "Каждая организация должна смотреть на свои уязвимости и в этих "окнах" повышать "боеготовность". Это первое. Второе — американцы изложили фундаментальный принцип киберзащиты: рассчитывайте свою защиту, исходя из того, что рано или поздно вас взломают. Поэтому готовьте процедуры сохранения данных и быстрого восстановления", — советует R&D-директор компании "ИТ-Интегратор" Владимир Кург. По примерным оценкам экспертов, несколько недель назад заражению подверглось порядка 150 тыс. компьютеров украинских пользователей. Злоумышленникам удалось выудить у них около 10 тыс. долларов. Но как говорят эксперты, главной целью хакеров была все-таки именно дестабилизация ситуации в стране, так как многие заблокированные файлы, за расшифровку которых вымогали деньги, просто уничтожались и восстановлению не подлежат. Представители коммерческого IT-сектора даже подумывают объединить усилия в борьбе с хакерами и создать своеобразную кибер-самооборону, чтобы иметь возможность оперативно обмениваться информацией и грамотно выстраивать защиту от будущих атак. "Необходимо создать несколько коммерческих специализированных CERT-ов, точек обмена информацией, которые будут сотрудничать с госорганами, чтобы выработать все: начиная от методологий и метрик угроз до инструкций в случае угроз. И помогать друг другу, в том числе финансово, восстанавливать работу систем", — говорит it-бизнесмен, председатель набсовета компании "Октава Капитал" Александр Кардаков. Госорганы также усиленно готовятся к отражению надвигающейся кибер-волны. Так, по данным экспертов, Кабмин на одном из предстоящих заседаний, намерен утвердить государственный протокол совместных действий на время кибератак. Имеется в виду создание нормативной базы, предоставление полномочий субъектам обеспечения кибербезопасности (госорганам), чтобы те имели возможность быстро реагировать для противодействия хакерским атакам. "Такой протокол сформирован, он готовится к утверждению Кабмином", — рассказала эксперт Службы по вопросам информационной безопасности аппарата СНБО Украины Надежда Литвинчук.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #284 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Petya не оставляет Украину в покое. Почему ждут второй атаки Не успели украинцы отойти после атаки на компьютеры вируса Petya.A, как их предупредили об еще одной надвигающейся киберугрозе. «Когда будет следующая волна, через неделю, две, три — неизвестно. Но после последней атаки только 10% компаний привели свою сеть в надлежащее состояние. Все может повториться», — говорит старший инспектор департамента киберполиции НПУ Вячеслав Марцинкевич. Эксперты добавляют: спецов, способных хотя бы минимизировать последствия атаки, в стране крайне мало. «Заражения продолжались и на следующую неделю после основной атаки Petya.A. Это свидетельствует о том, что компании не знали, как себя вести в такой ситуации», — отметил основатель RMRF Technology Андрей Пастушенко. Тем временем в Кабмине намерены утвердить госпротокол совместных действий на время кибератак. А в Раде зарегистрировали законопроект от Госспецсвязи об админответственности за несоблюдение правил кибербезопасности. Законопроект должен коснуться в основном госслужащих. «Но, исходя из текста, инициатива, скорее всего, затронет и частные предприятия, которые выполняют работы для госсектора», — говорит глава Интернет Ассоциации Украины Александр Федиенко. Невыполнение требований законодательства по информбезопасности на предприятии будет грозить штрафом от 850 до 1700 грн. За повторное нарушение в течение года придется заплатить уже больше — от 1700 до 2550 грн.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #285 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Глава АНБ счел преждевременным сотрудничать с Россией в сфере кибербезопасности Глава Агентства нацбезопасности США и киберкомандования адмирал Майкл Роджерс считает, что сейчас не лучшее время для создания совместной российско-американской группы по кибербезопасности. Такое мнение он высказал в ходе форума по безопасности, организованного Aspen Institute. «Если говорить о моих взглядах по этому поводу, я бы сказал, что сейчас, вероятно, не самое лучшее время, чтобы этим заниматься», — подчеркнул он. При этом Роджерс добавил, что создание этой группы в перспективе, возможно, не самое плохое решение.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #286 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Соавтор вредоносного ПО Citadel осужден на 5 лет лишения свободы  Марк Вартанян работал над развитием и распространением вредоносной программы с августа 2012 года по июнь 2014 года. Суд в США приговорил российского программиста Марка Вартаняна к пяти годам лишения свободы за участие в создании и распространении вредоносного ПО, предназначенного для хищения персональной финансовой информации. Об этом сообщает информагентство Associated Press. Вартанян, известный в Сети как Kolypto, в марте нынешнего года признал себя виновным в компьютерном мошенничестве. Вартаняну зачтется то время, которое он провел в заключении - хакер находится под арестом с 2014 года. После отбытия наказания он будет депортирован в Россию. По данным следствия, вредоносное ПО Citadel продавалось на закрытых русскоязычных хакерских форумах с 2011 года. Вредонос использовался в атаках на финансовые и правительственные институты по всему миру с целью хищения банковских данных и персонально идентифицируемой информации, что позволяло злоумышленникам получать прибыль. По оценкам экспертов, вредоносным ПО Citadel было инфицировано порядка 11 млн компьютеров по всему миру, а ущерб от атак составил более $500 млн. Вартанян работал над развитием и распространением вредоносной программы с августа 2012 года по июнь 2014 года. До апреля 2013 года он проживал в Украине, но затем переехал в Норвегию. Как отмечается, Kolypto не является непосредственным разработчиком Citadel, но принимал участие в усовершенствовании вредоносного ПО. Напомним, в сентябре 2015 года суд приговорил программиста из Санкт-Петербурга Дмитрия Белороссова (также известного как Rainerfox) к 4,5 годам тюремного заключения за инфицирование компьютеров жертв вредоносным ПО Citadel, а также создание и управление ботнетом, включающим более 7 тыс. устройств.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #287 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакер признал себя виновным в атаках на Deutsche Telekom Злоумышленник заразил маршрутизаторы телекоммуникационного оператора модифицированным вариантом вредоносного ПО Mirai. 29-летний хакер, известный в Сети как BestBuy и Popopret, признал себя виновным во взломе более 900 тыс. маршрутизаторов в сети крупнейшего телекоммуникационного оператора Deutsche Telekom. Об этом сообщают немецкие СМИ. Немецкие правоохранители не раскрывают настоящее имя преступника, упоминая о нем как о Spiderman - псевдоним, под которым хакер регистрировал домены, использовавшиеся для компрометации оборудования Deutsche Telekom. Злоумышленник использовал модифицированный вариант вредоносного ПО Mirai для организации ботнета. На суде BestBuy пояснил, что в его намерения не входило вывести маршрутизаторы из строя, он просто пытался незаметно перехватить контроль над устройствами и использовать их для осуществления DDoS-атак. По его словам, причиной случайного сбоя в работе маршрутизаторов стал модифицированный им образец Mirai. Он также рассказал, что один из либерийских провайдеров нанял его для проведения DDoS-атак на своих конкурентов. За свои услуги хакер получил $10 тыс. Напомним, в феврале нынешнего года порядка 900 тыс. клиентов Deutsche Telekom в Германии столкнулись с проблемой доступа к сети Интернет. В том же месяце хакер осуществил аналогичную атаку на провайдеров в Великобритании. BestBuy был арестован сотрудниками Национального агентства по борьбе с преступностью Великобритании (National Crime Agency) в одном из аэропортов Лондона в конце февраля нынешнего года. Вынесение приговора по делу хакера состоится 28 июля текущго года. Ему грозит лишение свободы сроком до 10 лет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #288 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В Удмуртии пойдет под суд хакер, взломавший портал электронного правительства УР Преступник получил доступ к ресурсу и модифицировал имеющуюся на нем информацию. В Удмуртии в суд направлено дело в отношении местного жителя, взломавшего портал электронного правительства УР. Хакер обвиняется в совершении преступления, предусмотренного ч.1 ст.272 УК РФ (неправомерный доступ к охраняемой законом компьютерной информации), сообщает пресс-служба прокуратуры Удмуртской Республики. Следствием установлено, что 17 сентября 2016 года мужчина через интернет осуществил несанкционированный доступ к порталу электронного правительства УР и модифицировал содержащуюся на ресурсе информацию. Уголовное дело расследовано следственным отделом УФСБ России по Удмуртской Республике и после утверждения обвинительного заключения направлено для рассмотрения по существу мировому судье судебного участка №1 Октябрьского района Ижевска. Преступнику грозит лишение свободы сроком до 2 лет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.07.2017)

|

| | #289 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Взломщики пришли через аквариум Специализирующаяся в обеспечении кибербезопасности компания Darktrace сообщила о весьма поучительном случае из своей практики. Один из клиентов компании, крупное казино (ни его название, ни страна, в которой оно находится, не сообщаются, известно лишь, что речь идет о Северной Америке) подверглось кибератаке через аквариум. Руководство казино приобрело большой аквариум для привлечения посетителей. Ультрасовременное устройство было оснащено подключением к интернету для поддержания оптимального температурного режима и автоматического кормления рыб. Однако создатели аквариума, как и многих других «умных» устройств, не позаботились об обеспечении безопасности. И вскоре защитные системы Darktrace обнаружили подозрительную активность в сети казино. Расследование показало, что неизвестным хакерам удалось взломать аквариум и через него проникнуть во внутреннюю сеть игорного заведения. Прежде чем угроза была ликвидирована, организаторы атаки смогли загрузить на сервер в Финляндии порядка 10 ГБ похищенных из казино данных. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.07.2017)

|

| | #290 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Компании в Лас-Вегасе выключают компьютеры накануне трёх хакерских конференций В конце июля Лас-Вегас примет сразу три хакерские конференции: BSides, Black Hat и DEF CON. Местные компании в панике, они переходят на особый режим работы — закрывают свои сети и выключают компьютеры из розеток. Развлекательный комплекс Caesars Palace, где состоится DEF CON, отключил все компьютеры в бизнес-центре, всерьёз ожидая, что на него будут совершены хакерские атаки. Подразделение почтовой компании UPS в Лас-Вегасе тоже опасается нападения хакеров. До конца июля оно принимает только письма с вложениями и отказывается вносить данные об отправлениях с флешек и веб-ссылок. По всей видимости, компании плохо разбираются в том, как работают хакеры. Им не нужно приезжать куда-либо для взлома, они делают всё удалённо и вряд ли их интересуют деньги посетителей казино.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.07.2017)

|

| | #291 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Новый ботнет обогащает злоумышленников за счёт малого бизнеса «Лаборатория Касперского» обнаружила новую сеть «зомбированных» компьютеров, которая позволяет злоумышленникам зарабатывать деньги за счёт накрутки фальшивых просмотров рекламных страниц и баннеров в Интернете. В основе работы ботнета лежит троян Magala, распространяющийся через инфицированные веб-сайты. Попав на компьютер, зловред проверяет установленную версию Internet Explorer: если она ниже восьмой, программа игнорирует устройство и не активируется. Если же нужный браузер найден, троян загружается, запускает скрытый рабочий стол, на котором впоследствии будут проводиться все операции, устанавливает необходимое рекламное ПО и сообщает командно-контрольным серверам о своей готовности к работе. Magala имитирует клики пользователя на заданных веб-страницах. Жертвами киберпреступников становятся прежде всего компании малого бизнеса, решившие разместить рекламу через неблагонадёжных рекламодателей. В процессе работы Magala получает от командных серверов список поисковых запросов, для выдачи которых необходимо поднять количество кликов. Далее программа начинает последовательно вводить указанные запросы и переходить по первым 10 ссылкам в каждой выдаче с интервалом в 10 секунд. По оценкам «Лаборатории Касперского», в идеальной ситуации злоумышленники могут получить до 350 долларов США с каждого заражённого компьютера в составе ботнета. Впрочем, на практике сумма, скорее всего, окажется значительно меньше. Тем не менее, доходы киберпреступников исчисляются тысячами долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(28.07.2017)

|

| | #292 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Взломанная автомойка опасна для жизни автомобилистов Очередным устройством интернета вещей, уязвимым перед хакерскими атаками, оказались автоматические бесконтактные автомобильные мойки. Исследователи компаний Whitescope Security и QED Secure Solutions выяснили, что киберпреступники, установив над ними контроль, могут нанести серьезные повреждения автомобилю и даже угрожать жизни водителя. Речь идет о нескольких системах автоматических моек, в частности, весьма распространенной в США PDQ LaserWash. Эта модель использует безнадежно устаревшую версию ОС Windows CE с собственным веб-сервером для удаленного контроля. Экспертам не составило труда простым перебором определить предустановленный логин и пароль, после чего они получили полный контроль над системой. PDQ LaserWash оснащена поднимающимися гаражными дверями. Инфракрасные датчики предотвращают их опускание в момент, когда под дверями находится автомобиль. Но исследователи смогли заставить систему игнорировать показания датчиков. Легко понять, что это создает серьезную угрозу как для автомобиля, так и для его водителя. Кроме того, эксперты смогли управлять моечными кран-балками, опуская их непосредственно на крышу автомобиля и включая на полную мощность подачу воды, что крайне затрудняет возможности водителя и пассажиров выбраться из машины. |

| |  |

| | #293 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Кибервымогатели вышли в «высшую лигу» На проходящей в Лас-Вегасе конференции по кибербезопасности Black Hat представлен доклад о развитии зловредов-шифровальщиков и их превращении в одну из главных угроз для современного интернета. Доклад подготовлен специалистами Google совместно с компанией Chainalysis и исследователями Нью-Йоркского университета и Университета штата Калифорния в Сан-Диего, и его выводы не могут не впечатлять. За несколько лет кибервымогательство превратилось в превосходно развитый криминальный бизнес, который поражает и масштабами, и походами к работе, заимствованными у ведущих легальных компаний. Так, многие организаторы атак зловредов-шифровальщиков обзавелись собственными службами «клиентской поддержки». Их «специалисты» объясняют жертвам, как пользоваться криптовалютой биткоин, чтобы уплатить выкуп, помогают в разблокировке зашифрованных файлов и даже делают скидки и предлагают страховки от повторного заражения. Причем уровню их компетентности и оперативности вполне могли бы позавидовать службы поддержки многих крупных банков или телефонных компаний. Все большую популярность обретает предоставление зловредов-шифровальщиков в аренду (ransomeware-as-a-service), которое вовлекает в киберкриминальный бизнес людей, изначально не имеющих достаточных технических знаний и навыков. При этом киберпреступники охотно тратят большие деньги на развитие своего бизнеса. Они, например, арендуют крупнейшие ботнеты для распространения сообщений с вредоносными ссылками, дабы инфицировать максимальное число пользователей. А многие нанимают дизайнеров, чтобы придать более привлекательный и современный вид своим подпольным сайтам и даже сообщениям с требованиями выкупа, которые появляются на экранах заблокированных устройств. Хакеры могут это себе позволить: по данным исследования, в 2016 году зловреды-шифровальщики принесли своим создателям и распространителям не менее 25 миллионов долларов. Лидируют по прибыльности Locky (7,8 миллиона долларов за год) и Cerber (6,9 миллиона). В то же время доклад обращает внимание на то, что пользователи продолжают игнорировать самый простой и очевидный способ защититься от атак шифровальщиков. По оценке Google, лишь около 30 процентов пользователей регулярно создают резервные копии своих данных. |

| |  |

| | #294 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

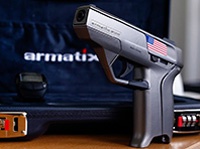

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакер рассказал о способах взлома "умного" пистолета  Американский хакер под ником Plore обнаружил несколько способов взлома "умного" пистолета iP1, выпускаемого немецкой компанией Armatix. Подробный доклад о взломе оружия Plore будет представлен на конференции Defcon, которая пройдет в конце июля, а кратко об изысканиях хакера сообщает Wired. Как напоминает N+1, продажи пистолета iP1 начались еще в 2014 году. Это оружие калибра .22 позиционируется как "безопасное" - производитель утверждает, что из него может стрелять только его владелец. Суть технологии состоит в использовании специальных наручных часов с чипом RFID, которые входят в комплект поставки iP1. Пистолет приводится в боевое состояние только в том случае, если часы находятся на расстоянии не более 35 сантиметров от него. Механизм пистолета управляется при помощи соленоида: после распознавания часов владельца электроника пистолета подает напряжение на соленоид, который подмагничивает металлический штырь, блокирующий ударно-спусковой механизм. Как утверждает хакер, всего ему удалось найти три способа нарушить работу пистолета. Первый из них позволяет разблокировать оружие на расстоянии до 3,7 метра при помощи двух самодельных передатчиков стоимостью около 20 долларов, размещаемых рядом с часами и пистолетом. Второй метод предусматривает использование "глушилки", работающей на частоте 900 МГц, которая не позволяет оружию обмениваться данными с часами, что делает невозможной его разблокировку. Эта "глушилка" показала свою эффективность на расстоянии до 4,6 метра. Наконец, третий способ, предложенный хакером Plore, заключается в использовании простого неодимового магнита, который позволяет подмагнитить запирающий штырь и разблокировать пистолет. Как сообщил хакер, он уведомил производителя о найденных уязвимостях оружия, однако не получил ответа. На запрос Wired в компании заявили, что эти уязвимости сложны для использования и без тщательной предварительной подготовки взломать пистолет невозможно.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(02.08.2017)

|

| | #295 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Средний ущерб DDoS-атаки для банков составил $1,17 млн «Лаборатория Касперского» провела исследование угроз для финансовых учреждений в 2016 году. Согласно полученным результатам, от DDoS-атак корпорации терпят все больший ущерб. По статистике, в 2016 году каждый четвертый банк (26  столкнулся с DDoS-атаками. В целом, для финансовых организаций этот показатель составил 22%. Средний ущерб от атак такого типа для банков составил $1,17 млн, а для предприятий других сфер — $952 тыс. столкнулся с DDoS-атаками. В целом, для финансовых организаций этот показатель составил 22%. Средний ущерб от атак такого типа для банков составил $1,17 млн, а для предприятий других сфер — $952 тыс.52% пострадавших организаций столкнулись с недоступностью или ухудшением качества работы публичных веб-сервисов на продолжительное время. В 43% случаев DDoS-атака использовалась как маскировка для проведения других вредоносных операций. Целью подобных атак все чаще становятся банковские сайты, однако это не единственное уязвимое место. Почти такое же количество респондентов (48  подверглись DDoS-атакам на свой интернет-банкинг и онлайн-сервисы. подверглись DDoS-атакам на свой интернет-банкинг и онлайн-сервисы.«В банковском секторе репутация критически важна, и она неразрывно связана с безопасностью. Если онлайн-сервисы банка становятся недоступны, это подрывает доверие клиентов. Для эффективной защиты от киберинцидентов, связанных с интернет-банкингом, компаниям необходимо быть более подготовленными к ним. В частности, уделять больше внимания решениям, которые способны распознавать DDoS-атаки предельно быстро и отражать их», — отметил Алексей Киселев, руководитель направления Kaspersky DDoS Protection «Лаборатории Касперского».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(02.08.2017)

, gydrokolbasa

(31.07.2017)

|

| | #296 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры опубликовали сценарий новой серии «Игры престолов» Хакеры атаковали телесеть HBO, сообщает Telegraph. Утверждается, что они украли 1,5 терабайта данных, в том числе сценарий четвертой серии седьмого сезона «Игры престолов». Текст уже выложен в интернет. Кто именно стоит за атакой, пока не известно. Хакеры грозят опубликовать еще больше материалов в ближайшее время. На данный момент нет информации о том, удалось ли им получить доступ к сериям «Игры престолов», которые еще не выходили в эфир. В HBO подтвердили факт «кибер-инцидента». Телесеть проводит расследование, сотрудничает с правоохранительными органами, а также с компаниями, занимающимися кибербезопасностью. Два года назад некоторые серии «Игры престолов» попали в интернет. Это произошло после того, как обозревателям отправили материалы на предпросмотр.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(02.08.2017)

, gydrokolbasa

(01.08.2017)

|

| | #297 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Взлом системы голосования США занял менее 1,5 часов Участникам конференции DEF CON, проходившей в Лас-Вегасе, понадобилось менее 90 минут для того, чтобы взломать использующиеся в США машины для подсчета голосов на выборах, сообщает The Register. Хакеры продемонстрировали различные уязвимости в устройствах различных производителей (Diebolds, Sequoia, WinVote и пр.), которые были приобретены на eBay или государственных аукционах. Например, в некоторые устройства можно было внедрить вредоносный код через открытые физические порты или незащищенное соединение Wi-Fi, ряд машин работали под управлением устаревшего программного обеспечения, такого как Windows XP и Windows CE, а также использовали уязвимые версии криптогафической библиотеки OpenSSL. В частности, специалисту Карстену Шурманну (Carsten Schurmann) удалось удаленно получить доступ к устройству WinVote, проэксплуатировав позволяющую выполнить код уязвимость в Windows XP. Еще одну систему можно было удаленно взломать с помощью уязвимости CVE-2011-4109 в OpenSSL.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(02.08.2017)

, gydrokolbasa

(01.08.2017)

|

| | #298 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Хакеры взломали ружье Супруги-исследователи Руна Сэндвик и Майкл Аугер представили изданию Wired очередные доказательства того, что каждый новый шаг высоких технологий создает все новые возможности для их использования в неблаговидных целях. Они умудрились взломать охотничье ружье. Впрочем, назвать просто ружьем самонаводящуюся винтовку TrackingPoint было бы, конечно, несправедливо. Это настоящее произведение оружейного искусства. Винтовка оборудована процессором Linux и позволяет своему владельцу стрелять со снайперской точностью с расстояния в милю, даже если он впервые взял в руки оружие. Компьютерный прицел отображает множество информации о потенциальной цели, вносит поправки на ветер, температуру и влажность воздуха и т.д. В результате даже после нажатия на спусковой крючок выстрел производится не сразу, а ровно в то мгновение, которое компьютер вычислит как оптимальное. Все это до некоторой степени объясняет стоимость винтовки, которая составляет 13 тысяч долларов. Однако компания TrackingPoint, идя в ногу со временем, снабдила процессор винтовки и Wi-Fi подключением. Сделано это для того, чтобы охотник мог синхронизировать свое оружие со смартфоном или планшетом и запечатлеть удачный выстрел на фото или видео. Однако для подключения к сети на винтовке предустановлен несменяемый пароль – и этого более чем достаточно для взлома. Руна Сэндвик и Майкл Аугер смогли продемонстрировать, что, используя беспроводную сеть, хакеры в состоянии подключиться к винтовке TrackingPoint и получить контроль над ее компьютером. Им не составило труда сделать так, чтобы винтовка стреляла куда угодно, но только не в цель, выбранную охотником. Кроме того, они смогли полностью заблокировать и саму возможность стрельбы. В компании TrackingPoint уже признали проблему и выразили готовность сотрудничать с исследователями с тем, чтобы устранить ее, отметив, впрочем, что охота чаще всего ведется в местах, не оборудованных беспроводным доступом в интернет. Сэндвик и Аугер, однако, не остались в долгу. Они подчеркнули, что уязвимость дает потенциальную возможность заразить оружие специально созданным зловредом, который будет активироваться всякий раз в момент охоты. |

| |  |

| 1 раз(а) сказали "Спасибо": | kosoleg5

(02.08.2017)

|

| | #299 |

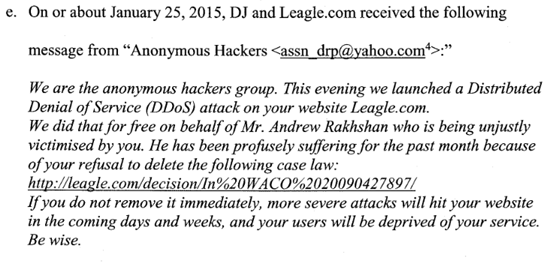

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В США арестовали шантажиста, который угрожал своим жертвам DDoS-атаками и взрывами 28 июля 2017 года правоохранительные органы США арестовали 32-летнего жителя Сиэтла, иранца Камьяра Джаханракхшана (Kamyar Jahanrakhshan, также известен под именами Kamyar Jahan Rakhshan, Andy или Andrew Rakhshan, Andy или Andrew Kamyar, Kamiar или Kamier Rakhshan). Его обвиняют в том, что он пытался шантажировать ряд компаний и их сотрудников. Среди пострадавших числятся юридический ресурс Leagle.com, а также медиакомпании Sydney Morning Herald, Canadian Broadcasting Corporation (CBC), Metro News Canada, официальный сайт правительства Канады и другие. Различными угрозами Джаханракхшан пытался добиться от этих компаний и сайтов удаления ряда ссылок и статей, которые рассказывали о его криминальном прошлом. В ход пошло все, от DDoS-атак, до личных сообщений в адрес сотрудников компаний и посланий, с обещаниями устроить взрыв. Дело в том, еще в 1991 году злоумышленник получил гражданство США, но проживал в Канаде с 1995 года. Между 2005 и 2011 годами он совершил ряд преступлений, включая кражу и мошенничество, в результате чего в 2014 году его депортировали из Канады в США, после чего Джаханракхшан решил избавиться от записей о своем криминальном прошлом. По данным ФБР, Джаханракхшан начал свои попытки шантажа вскоре после депортации, в 2015 году. Его первой жертвой стал сайт юридических услуг Leagle.com, который предоставляет копии различных судебных решений и постановлений. Сначала злоумышленник связался с поддержкой сайта с личного email-адреса и вежливо попросил удалить копии судебных документов, в которых фигурирует его имя, заявляя, что эти бумаги порочат его репутацию и нарушают неприкосновенность частной жизни. Когда сотрудники ресурса отказались выполнять его просьбу, Джаханракхшан предложил заплатить им $100 за удаление бумаг. После следующего отказа он перешел к прямым угрозам, заявляя, что его друзья опасные хакеры и «это последнее предупреждение». Разумеется, сотрудники Leagle.com проигнорировали угрозы, и преступник перешел от слов к делу. Правоохранительные органы сообщают, что сначала он устроил DDoS-атаку на серверы сайта, а после прислал компании новое письмо, отправленное с почтового ящика Yahoo, в котором представился членом хакерской группы Anonymous и вновь потребовал удаления тех самых документов, из-за которых человек якобы подвергается несправедливым гонениям. В противном случае он, от лица хакерской группы, пообещал продолжить атаки на Leagle.com. Не выдержав DDoS’а, сотрудники Leagle.com были вынуждены выполнить требования атакующего.  По всей видимости, вдохновившись этим успехом, Джаханракхшан перешел к другим целям. На протяжении 2015-2016 годов он использовал такую же тактику, чтобы шантажировать ряд медиакомпаний и даже операторов сайта канадского правительства. Он требовал удалить информацию о своем криминальном прошлом, будь то статьи или ссылки на судебную документацию. Для создания дополнительного давления на жертв, злоумышленник даже организовывал DDoS-атаки на рекламодателей CBC и Canada.com, компании Postmedia and the Inspiration Foundation. Однако больше Джаханракхшану не повезло, в отличие от Leagle.com, другие компании не спешили выполнять его требования. Тогда преступник решил пойти на крайние меры и начал присылать в офисы компаний сообщения с угрозами устроить взрыв, а также начал угрожать расправой сотрудникам целевых компаний и их близким. Теперь шантажисту-неудачнику грозит до пяти лет лишения свободы (если он признает свою вину) и штраф в размере 250 000 долларов. Статьи, удаления которых так отчаянно добивался Джаханракхшан, по-прежнему свободно находятся любым поисковиком. К примеру, здесь и здесь можно почитать о том, как Джаханракхшан использовал поддельные банковские карты для покупки целого парка люксовых автомобилей и яхты. На днях судья отказался отпускать Джаханракхшана под залог, и в судебных бумагах сообщается, что он также имеет целый ряд личностей и номеров социального страхования, ранее выдавал себя за офицера полиции и занимался разнообразным мошенничеством, включая кардинг.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #300 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кибергруппировка Carbanak атакует сети ресторанов в США Возобновившая свою деятельность в 2016 году кибергруппировка Carbanak, в свое время похитившая в общей сложности $1 млрд у порядка 100 финансовых организаций, вернулась с новой кампанией, направленной на сети ресторанов в США. По данным исследователей из Proofpoint, в рамках кампании злоумышленники распространяют вредоносное ПО Bateleur, способное делать снимки экрана, собирать пароли и данные об инфицированной системе, выполнять команды и скрипты PowerShell, самообновляться, составлять список работающих на системе процессов и т.д. Bateleur представляет собой Javascript бэкдор, обладающий рядом возможностей для сокрытия своей активности, в том числе инструментами для обхода антивирусов и «песочниц». В качестве приманки преступники используют вредоносные электронные письма, отправленные с почтовых адресов Outlook или Gmail, якобы содержащие информацию о ранее обсуждаемом чеке. Если пользователь откроет прикрепленный к письму документ Microsoft Word, на его компьютер загрузится вредоносная полезная нагрузка. Теоретически, отмечают исследователи, Bateleur может извлекать пароли, но в настоящее время в бэкдоре отсутствует соответствующий функционал. Эксперты полагают, что он будет добавлен в новых версиях вредоноса.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| Опции темы | |

| Опции просмотра | |

| |