| | #271 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Опаснейший вирус нашли после пяти лет поисков «Лаборатория Касперского» и Symantec независимо друг от друга обнаружили вредоносное программное обеспечение, которое не могли найти пять лет специалисты по всему миру. Вирус известен как Remsec, Strider (прозвище Арагорна, героя книги Дж. Р. Р. Толкиена «Властелин колец»), или ProjectSauron. Эксперты утверждают, что в его разработке принимали участие спецслужбы, пишет Hightech.fm. Натворил дел В Symantec утверждают, что атаки с помощью найденного вируса совершались с 2011 года. Известно о заражении 36 компьютеров семи организаций – компаний из России и Швеции, Китайских авиалиний, посольства в Бельгии. В «Лаборатории Касперского» с коллегами согласились и добавили, что в список также попали военные объекты, финансовые компании, телекоммуникационные фирмы и научные центры. Пять лет вирус не могли обнаружить из-за сложной внутренней структуры – при его разработке учитывались все шаблоны и правила, которые антивирусы используют при поиске вредоносного ПО. В «Лабораторию Касперского» за помощью обратилась правительственная организация (её название не уточняется), и специалисты, исследуя причины странностей с сетевым трафиком, нашли следы вируса. Вирус, который может всё Обнаруженный вирус способен перемещаться по любым сетям, в том числе максимально защищенным – с «воздушным зазором» для отделения компьютеров. Он пропускает через себя информацию с различных устройств и выполняет фильтрацию IP-адресов, файлов конфигураций, паролей и криптографических ключей. После этого данные сохраняются на USB-устройство, подключенное удаленно. Антивирус и Windows такие действия не воспринимают как подозрительные. Специалисты убеждены, что в создании вируса участвовали спецслужбы Конкретные государства не называются, но нет сомнений, что услуги профессионалов такого уровня стоят миллионы долларов. Код вируса имеет ряд сходств с Stuxnet – он разрабатывался США и Израилем для атаки на компьютеры иранской ядерной программы в 2000-х годах.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.09.2016)

, vladimir59

(27.08.2016)

|

| | #272 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Трояны завидуют успеху Prisma Специалисты Eset обнаружили в Google Play поддельные версии фоторедактора Prisma, в том числе несколько троянов-загрузчиков. Общее число скачиваний фейков превысило 1,5 млн, сообщили CNews в компании. Большинство фальшивых «призм» не могут редактировать фотографии. Подделки выводят на экран рекламу или «предупреждения о заражении», убеждают пользователя ввести персональные данные или подписаться на платные SMS-сервисы. Eset Nod32 Mobile Security детектирует эти программы как Android/FakeApp. Более опасная подделка под фоторедактор – троян-загрузчик Android/TrojanDownloader.Agent.GY. Программа отправляет на удаленный сервер информацию о зараженном устройстве и, по команде злоумышленников, устанавливает и исполняет другие вредоносные модули. Специалисты Eset обнаружили на Google Play пять приложений с троянским функционалом, их скачало больше 10 000 пользователей. «Запуск Prisma для Android ждали миллионы пользователей, – комментирует Лукаш Стефанко, вирусный аналитик Eset. – Подобный ажиотажный спрос всегда привлекает внимание злоумышленников». Перед установкой приложений Eset рекомендует сверять названия программы и компании-разработчика, изучать отзывы и оценки (особенно отрицательные), обращать внимание на запросы разрешений и использовать качественный антивирусный продукт для мобильных устройств.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.09.2016)

, vladimir59

(27.08.2016)

|

| | #273 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Не читайте до обеда новости на Facebook ESET предупреждает о новой фишинговой атаке на Facebook. В соцсети распространяются ложные новости о «взрыве в Праге». Перейдя по ссылке в посте, чтобы прочитать полный текст «новости», пользователь оказывается на фишинговой странице. Мошенники используют взломанные учетные записи на Facebook. Со скомпрометированных аккаунтов они публикуют фейковую новость и отмечают в комментариях пользователей из списка друзей жертвы. Перейдя по ссылке в посте, чтобы прочитать полный текст «новости», пользователь оказывается на фишинговой странице. Там ему предлагают ввести логин и пароль от Facebook, чтобы получить доступ к подробной информации об «инциденте». Поддельную новость легко распознать хотя бы потому, что город на фотографии из поста не похож ни на Прагу, ни на другие европейские столицы. Несмотря на это, вредоносная кампания быстро расширяется. Среди пострадавших преобладают пользователи из Чехии и Словакии, но, по оценкам вирусной лаборатории ESET, атака не ограничится этими странами. В последние недели было детектировано 84 домена, зарегистрированных на одну и ту же персону. Некоторые уже используются для кражи логинов и паролей Facebook-пользователей, остальные предположительно ждут новых атак. Антивирусные продукты ESET NOD32 блокируют все домены этого владельца. «Пользователи Facebook склонны делиться постами, не вчитываясь, – комментирует Лукаш Стефанко, вирусный аналитик ESET. – Мошеннические кампании, воздействующие на эмоции пользователей, расширяются так быстро именно из-за неосмотрительности». ESET рекомендует тем, кто мог пострадать от кражи данных Facebook, сменить пароль в соцсети и подключить двухфакторную аутентификацию. Если этот пароль используется на других площадках, его тоже нужно поменять, а потом отказаться от опасной практики дублирования аутентификационных данных.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.09.2016)

, vladimir59

(27.08.2016)

|

| | #274 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Наркотическая многоходовочка Как старейший ресурс в русском Tor уничтожил конкурентов и обманул журналистов За последний месяц в ряде популярных СМИ появилось сразу несколько публикаций про нелегальные торговые площадки в анонимной сети Tor. Во всех материалах активно фигурировал Nikkon — администратор старейшего в России форума Runion. «Лента.ру» пообщалась с пользователями Tor и выяснила, как Nikkon уничтожил ряд конкурентов и организовал масштабную PR-кампанию своего ресурса, умело обманув интересующихся темой Tor журналистов. Заманчивое предложение Около месяца назад аноним, связавшийся с корреспондентом «Ленты.ру», попытался организовать интервью с неким Nikkon — одним из администраторов старейшего форума «темного» интернета Runion. По его словам, «один из самых влиятельных и уважаемых людей» даркнета решился на такой шаг, поскольку в современном обществе «Tor ассоциируется в первую очередь с торговлей наркотиками, оружием и особо извращенными формами порнографии». Nikkon, которого представили как гаранта площадки, то есть человека, обеспечивающего надежность нелегальных сделок в даркнете, обещал рассказать об особенностях продажи наркотических средств, оружия и поддельных документов. Скрытый текстСвой интерес к корреспонденту посредник объяснил публикацией о полезных и легальных методах применения анонимной сети, которая недавно попалась ему на глаза в одном из изданий. Поскольку предложение «развить эту тему» никак не увязывалось с личностью Nikkon, беседа так и не состоялась. Позднее истории Nikkon были опубликованы изданиями «Медуза» и «Бумага», что, как оказалось, было лишь ловким продолжением масштабной PR-акции администрации Runion. Площадка с историей Одна из старейших и в прошлом уважаемых площадок даркнета Runion позиционирует себя прежде всего как форум, где пользователи могут без каких-либо ограничений обсуждать какие угодно темы. В основном разговоры касаются реальных и виртуальных преступлений, обеспечения анонимности, защиты информации и создания финансовых пирамид. Форум также используется преступниками для торговли наркотиками, оружием и виртуальными личностями. Правда, как утверждают создатели площадки, ее не стоит считать полноценным онлайн-магазином. В отличие от конкурентов, пользователи Runion не хотят «променять свои свободы на золотые клетки». Вирусное продвижение Однако именно из-за стремительного роста нелегальных торговых площадок Runion, по утверждениям ряда продвинутых пользователей, еще несколько лет назад начал активную PR-кампанию за пределами даркнета. Вероятно, администрация столкнулась с резким снижением числа посетителей, ведь, в отличие от онлайн-маркетов, Runion был местом, где наиболее осведомленные юзеры «темного» интернета обсуждали различные способы сетевого мошенничества. Администраторы попытались привлечь ту аудиторию, которая подозревала о существовании скрытого сегмента, но не посещала его. Многие указывают на то, что информационная кампания началась в том числе и с рассуждений о свободе слова и анонимности на просторах «Хабрахабра» — узкоспециального ресурса для дискуссий о современных технологиях и интернете. Статья за авторством пользователя RussianOnion, которую удалось обнаружить на сайте, посвящена удручающему состоянию российского сегмента Tor. По мнению автора, в этом виноваты СМИ, «очернители» даркнета и сами создатели анонимной сети. Площадки-конкуренты из так называемой «большой четверки», самых посещаемых ресурсов русскоязычного даркнета — Amberoad, R2D2 и RAMP, в материале презрительно именовались исключительно торговыми. Runion же в очередной раз представал как место для анонимного общения. Его посетители, по словам автора, обладали «обостренным чувством справедливости», для них «анонимность, безопасность и свобода имеют высший приоритет». Кроме того, как вспоминают несколько анонимных интернет-пользователей, форум успешно разместил баннер со своими координатами на популярном ресурсе Lurkmore, ныне заблокированном в России. Вероятно, даркнет-площадка искала новых пользователей среди наиболее технически подкованной аудитории, поскольку Lurkmore, весьма популярная энциклопедия интернет-фольклора, использовался знающими юзерами. Еще один инструмент в борьбе за новых пользователей — атаки на соседние площадки. Очевидно, что материалы, якобы просвещающие неопытных читателей, работали не столь эффективно и не могли привлечь новых покупателей. Администрация Runion, предположительно, действовала по следующей схеме: после взлома площадок-конкурентов (а также нескольких биткоин-бирж) атакующие выкачивали хеши серверов, по которым идентифицировали пользователей и администраторов ресурсов. В одном из своих постов Nikkon утверждал, что под угрозой «слива» данных в правоохранительные органы их заставляли разместить на сайте рекламные баннеры, ведущие на Runion. В частности, после нескольких набегов прекратили свое существование вышеупомянутые Amberoad и R2D2, а также десятки других мелких даркнет-форумов. Пользователи, приходящие на Runion в поисках виновников, быстро блокировались, а отрицательные отзывы удалялись. Администрация Runion даже создала на форуме отдельную тему, где активно обсуждались взломы площадок. Админы опубликовали призыв к пользователям искать в сайтах уязвимости, «вскрывать» администраторов и требовать размещения рекламного баннера Runion. В обсуждении также вывешивались трофеи — данные со взломанных серверов и личная информация администраторов. Несогласных с подобной политикой форума сразу отправляли в бан. Бизнес с гарантией Через некоторое время на Runion и возник свой гарант для сделок, связанных с оружием и наркотиками. По рассказам анонимных пользователей, незадолго до этого на площадке произошла громкая история: один из покупателей не смог приобрести психотропные вещества и лишился 10 тысяч долларов. Однако после отправки жалобы администратору он просто исчез, как и продавец с несуществующим товаром. Некоторые обитатели форума предположили, что администрация предпочла «слить» недовольного покупателя правоохранительным органам. Это серьезно ударило по репутации площадки, после чего Nikkon и начал страховать сделки. Именно его пытался связать с корреспондентом анонимный товарищ администратора. Появление гаранта ознаменовалось новыми правилами — он забирал себе 5-10 процентов от суммы сделки. В случае неудачи гарант возвращал покупателю всю сумму, но оставлял себе вознаграждение за страховку. На форуме Nikkon также значится как автор многих статей и посредник между продавцами нелегальных товаров и заказчиками. Бывшие активные пользователи нескольких площадок, которым ранее довелось общаться с управленцами Runion, утверждают, что администраторы и крупные продавцы форума, в том числе zed, SleepWalker (упоминался в СМИ как продавец поддельных личностей), Nikkon и Lebanon — один и тот же человек. Об этом же корреспонденту «Ленты.ру» рассказали еще несколько анонимных пользователей. В этом случае, вероятно, схема с гарантом могла быть более чем прибыльной: если продавец и пользователь, обеспечивающий надежность покупки, — это одно лицо, то в случае срыва сделки процент страховщика не возвращался. Покупатель же терял доверие к продавцу, но никак не к гаранту. По рассказам опытных пользователей даркнета, некоторое время назад гарант (на Runion таким статусом обладает только Nikkon) временно отказывался обеспечивать сделки и пытался организовать «переезд» площадки на другой сервер из «соображений безопасности». Параллельно с этим ряд продавцов и покупателей нелегальных товаров бесследно исчезли, что породило слухи о связи администраторов с правоохранительными органами. Подобные до***ки в разговорах озвучивают многие анонимные пользователи. Некоторые из них также утверждают, что взломы площадок-конкурентов были совершены в основном с помощью крайне профессиональных инструментов, которыми владеют далеко не все администраторы сайтов даркнета. Нечестная конкуренция Очевидно, что растущая осведомленность обычных пользователей о даркнете и способах использования анонимной сети заставила нелегальные площадки, ведущие сомнительный бизнес, развязать жесткую борьбу за каждого покупателя. На первый план вышли такие факторы, как дизайн и функциональность ресурсов, а также оперативность проведения сделок. Наиболее действенную модель монетизации в конечном счете применил Darkside — основатель и главный администратор сайта RAMP. Он начал брать с продавцов от 500 до 1000 долларов за возможность торговать на своей площадке, что позволило ему зарабатывать по полмиллиона долларов в год, не участвуя в самих сделках. Кроме того, нанятые им администраторы смогли создать между нелегальными селлерами атмосферу непрекращающегося противостояния. Они оставили за собой право модерировать и удалять комментарии, а ссылки на магазины с положительными отзывами размещались выше в разделах сайта. Если же продавцы обманывали пользователей, то они блокировались и автоматически лишались возможности торговать на площадке. Столь жесткая политика в итоге способствовала росту числа посетителей, уверенных в честности селлеров. В то же время это привело к оттоку посетителей у Runion, ведь изначально не являвшийся торговой площадкой форум быстро начал проигрывать конкуренцию RAMP. Многие пользователи старейшего ресурса даркнета тоже занимались продажей различных нелегальных товаров, а также хакерских справочных материалов и инструкций по взлому. Но это не гарантировало им и администрации ощутимых доходов, поскольку наибольшую прибыль в «темном» интернете приносит торговля наркотиками. По мнению ряда анонимных пользователей, именно поэтому Nikkon и другие модераторы Runion сделали упор на развитии связанных с психотропными веществами торговых веток форума и ввели услуги гаранта. Но эти меры, по всей видимости, не принесли им желаемого притока клиентов, поэтому администраторы решились на PR-кампанию за пределами даркнета. Используя интерес к происходящему в «темном» интернете со стороны представителей СМИ, они обратились к специализирующимся на этой теме журналистам и убедили их написать статьи в популярных онлайн-изданиях. Это позволило повысить узнаваемость бренда Runion среди наиболее активных и осведомленных пользователей сети, а также очернить конкурентов и обвинить их в формировании негативного отношения к русскоязычному сегменту Tor со стороны правоохранительных органов и общества. Однако именно такие действия администрации Runion в конечном счете и приводят к той самой деградации российского даркнета, о которой уже несколько лет говорят опытные пользователи анонимной сети. Множество публикаций, где сайты зоны .onion предстают в качестве основных распространителей оружия и наркотиков, несомненно, привлекают к ним столь необходимое для обеспечения безопасности россиян внимание правоохранителей. Но одновременно общество начинает забывать и о многих полезных ресурсах в Tor. Например, расширенной версии «Википедии», которая в случае решительных действий властей пострадает не меньше, чем скрывающиеся за маской анонимности наркодельцы. [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.09.2016)

, vladimir59

(27.08.2016)

|

| | #275 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Китайские хакеры утроили число атак на объекты ВПК России Кибервзломщики Китайской народной республики нарастили количество атак на российские стратегические объекты. Угрозу в интервью агентству Bloomberg оценил сотрудник «Лаборатории Касперского» Александр Гостев. По его словам, если за весь 2015 год было зафиксировано 72 случая, когда были атакованы в том числе предприятия оборонной, атомной и авиационной промышленности РФ, то за первые семь месяцев 2016-го — уже 194. При этом киберпреступники использовали более 50 видов троянов. Всего «Лаборатория» насчитала атаки на 35 российских организаций, в том числе семь заводов оборонно-промышленного комплекса по производству ракет, радаров и навигационных приборов, пять министерств, четыре авиапредприятия и две структуры в области ядерной энергетики. При этом в реальности число атак может быть и выше. По оценке эксперта, в оборонной индустрии это «почти все» предприятия. Как писал ранее SC Magazine, были зафиксированы атаки из Китая против компаний «Уралвагонзавод» и «Вертолеты России». Также издание писало о работе Минобороны и ФСБ по противодействию вирусу NetTraveler, предположительно созданному в КНР. Активность китайских хакеров возросла после того, как в сентябре Пекин и Вашингтон подписали соглашение об отказе от экономического кибершпионажа. Похожее соглашение действует также между Пекином и Москвой, но, как считает Гостев, на практике оно не выполняется. |

| |  |

| | #276 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Половина британцев не устанавливает компьютерную защиту — СМИ Кибератаки принесли стране в прошлом году ущерб на 27 млрд фунтов стерлингов Почти половина жителей Великобритании подвергает себя риску кибератак, не устанавливая защитные программы на новые устройства, пишет Financial Times со ссылкой на данные Национального агентства по борьбе с преступностью (NCA). В том, что они редко устанавливают или обновляют средства защиты ПО на новых устройствах, признались более 40% участников опроса. Согласно исследованию, в минувшем году жертвами киберпреступников стали 10,7 тыс. британцев. Как выяснилось, женщины с большей беспечностью относятся к безопасности своих устройств — 37% представительниц слабого пола имеют недостаточную защиту на компьютере по сравнению с 29% мужчин. "В результате беспечности могут пострадать не только финансы пользователей, но и конфиденциальность их частной и семейной жизни, — сказал глава отдела информационной безопасности NCA Джейми Саундерс. — Поэтому важно, чтобы все принимали необходимые меры по защите своего компьютера, планшета и смартфона". Всего же ущерб от киберпреступности стоил экономике Великобритании 27 млрд фунтов стерлингов в минувшем году, согласно оценке правительства страны. Данное исследование знаменует начало широкой кампании по информированию населения об угрозе атак хакеров. В последнее время наблюдается всплеск их активности: в частности, распространенными интернет-преступлениями в Великобритании являются блокировка доступа к системе и требование денег за его восстановление, распространение вирусов посредством подключаемых через USB устройств, а также получение контроля над веб-камерами ноутбуков и шантаж их владельцев компрометирующими снимками.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.09.2016)

, gydrokolbasa

(31.08.2016)

|

| | #277 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Похищены данные еще 670 тысяч игроков в Pokemon Go Около 670 тысяч человек стали жертвами очередной хакерской атаки, которые продолжают преследовать игроков в Pokemon Go. Как и в предыдущих случаях, источником утечки стала не сама игра, а один из фанатских ресурсов – французский фанатский сайт Pokebip. Неизвестным злоумышленникам удалось похитить имена учетных записей его пользователей, их IP-адреса и адреса электронной почты, а также пароли. Последние, правда, защищены алгоритмом хеширования MD5, но он давно уже признан не отвечающим современным требованиям кибербезопасности, и для квалифицированных хакеров восстановить хешированные с помощью MD5 пароли – дело буквально нескольких секунд. Администрация Pokebip принесла извинения своим пользователям и настоятельно рекомендовала им сменить пароли. Особая опасность может угрожать тем, кто предпочитал авторизовываться на Pokebip через свои аккаунты в социальных сетях, а также тем, кто имеет скверную привычку использовать один и тот же пароль для нескольких учетных записей. Это далеко не первая атака на поклонников Pokemon Go. Например, в августе злоумышленники похитили данные примерно 116 тысяч пользователей сайта Pokemon Creed. Общий же счет пострадавших от хакеров любителей покемонов наверняка идет уже на миллионы. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(21.09.2016)

|

| | #278 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Допинговые страсти в киберпространстве Всемирное антидопинговое агентство WADA объявило вчера о том, что за атакой на его базу данных системы управления антидопинговой информацией (ADAMS) стоят российские хакеры. В результате атаки киберпреступники, называющие себя группировкой Fancy Bears, похитили и выложили в открытый доступ медицинскую информацию, касающуюся нескольких американских атлетов, в частности, четырехкратной чемпионки Рио-де-Жанейро гимнастки Симоны Байлз и теннисисток Серены и Винус Уильямс. Утечка призвана подтвердить, что они, как и некоторые российские спортсмены, принимали запрещенные препараты, однако избежали каких-либо санкций со стороны WADA и Международного олимпийского комитета (МОК). Американки поспешили заявить, что обладают необходимыми документами, разрешающими им использование этих препаратов по медицинским показаниям. По словам генерального директора WADA Оливье Ниггли, хакеры получили доступ к базе данных в результате успешной фишинговой атаки на аккаунт одного из членов МОК, созданный накануне олимпиады. «Преступные действия хакеров сводят на нет усилия мирового сообщества по восстановлению доверия к России», – подчеркнул Оливье Ниггли. Стоит, впрочем, отметить, что, назвав виновниками атаки именно российских хакеров, он сослался на неназванных представителей правоохранительных органов и не привел никаких конкретных доказательств «российского следа». Эксперты по кибербезопасности предпочитают не вдаваться в политические аспекты ситуации. Однако отмечают, что похищение медицинской персональной информации чрезвычайно опасно – неважно, идет ли речь о звездах спорта или о рядовых гражданах. Такого рода утечки открывают все возможности для различных преступлений, включая махинации с медицинскими страховками, приобретение наркотических средств по фальшивым рецептам и т.д. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(21.09.2016)

|

| | #279 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | ФБР призывает жертв шифровальщиков «выйти из тени» ФБР США обратилось к гражданам и организациям страны с просьбой теснее сотрудничать в борьбе с атаками зловредов-шифровальщиков. Опубликованный Федеральным бюро расследований документ содержит призыв ко всем пострадавшим от подобных атак сообщать о них правоохранителям. При этом ФБР отдает себе отчет в том, что пользователи могут не видеть смысла в подобных обращениях – опасаясь, что это повредит их деловой репутации, но не приведет в итоге к раскрытию преступлений. Однако подчеркивают, что любая информация, связанная с атаками шифровальщиков, крайне важна, поскольку помогает лучше понять, как киберпреступники выбирают жертв, какие способы доставки вредоносного ПО предпочитают использовать и т.д. Без анализа больших массивов данных о подобных преступлениях невозможна эффективная борьба с ними, подчеркивается в документе. Эксперты отмечают, что ФБР крайне редко прибегает к подобным обращениям. И нынешний шаг может свидетельствовать о чрезвычайной озабоченности масштабами кибервымогательства. Однако они не уверены, что призыв достигнет цели. «Профессионалы кибербезопасности приветствуют стремление ФБР лучше изучить механизмы атак шифровальщиков, – отметил, например, один из руководителей компании Code42 Джейди Хэнсон. – Но с точки зрения пользователей это примерно то же самое, что публично заявлять о том, что вы разбили автомобиль, если он не застрахован. Какой смысл, если денег за ущерб вам никто не вернет?» |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(21.09.2016)

|

| | #280 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Взлом обходится дешевле защиты Журнал Journal of Cybersecurity опубликовал весьма поучительное исследование. Его автор, известный специалист в области кибербезопасности Саша Романоски проанализировал множество случаев утечек и взломов в крупных американских компаниях за последнее время и пришел к очень неутешительному выводу. Большому бизнесу попросту невыгодно приводить свои системы в соответствие с современными требованиями киберзащиты. Романоски установил, что взломы и утечки обходятся большому бизнесу намного дешевле, чем принято считать. Средняя цифра, приводимая им в исследовании, составляет порядка 200 тысяч долларов за инцидент подобного рода. Для крупной компании это не превышает половины процента годового дохода. Для сравнения: кражи из магазинов, например, обходятся крупным сетям розничной торговли в 1,3 процента годового дохода. При этом приобретение современных защитных систем и найм высококвалифицированных специалистов по кибербезопасности обойдутся большим компаниям в существенно более крупные суммы. Впрочем, Саша Романоски признает, что его исследование не учитывает репутационный ущерб из-за киберинцидентов. По его словам, ни один из опрошенных им руководителей компаний не смог назвать ни примерный денежный эквивалент этого ущерба, ни предложить алгоритмы его подсчета. |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(26.09.2016)

|

| | #281 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Со счетов украинцев исчезают миллионы гривен Ежедневно жертвами киберпреступников в среднем становятся 100 украинцев Об этом, как передают «Комментарии» со ссылкой на пресс-службу Украинской межбанковской Ассоциации членов платежных систем «ЕМА», сообщили в Киеве в ходе пресс-конференции, посвященной проблеме кибермошенничества с платежными инструментами в Украине и мире. По словам экспертов, большинство незаконных операций фиксируется в интернете. В прошлом году их количество достигло 43 тысяч, сумма убытков – почти 95 миллионов гривен. Через банкоматы в 2015 году мошенники сняли со счетов украинцев 15,2 миллиона гривен. В торговых сетях зафиксировано 4,7 тысячи случаев мошенничества с платежными инструментами на сумму 13,9 миллиона гривен. По словам Сергея Шацкого, директора департамента платежных систем и инновационного развития НБУ, 30 % обращений граждан в банки – именно по причине мошенничества с платежными карточками. Лидером по количеству убытков от незаконных действий является Киев – 35 % случаев мошенничества зафиксировано в столице. Как отмечают эксперты, наиболее распространено кибермошенничество с использованием социальной инженерии – вишинг и фишинг – когда преступники узнают секретную информацию в телефонном разговоре или стимулируя пользователя ввести информацию на специально разработанных онлайн-ресурсах. Еще одним распространенным местом, где владельцы карточек сталкиваются с мошенничеством, являются банкоматы. Здесь существует несколько видов преступных действий – скимминг, ивсдроппинг, шимминг, кеш-треппинг, кард-треппинг, которые представляют собой установку в банкомат посторонних предметов или устройств, которые дают преступникам возможность узнать персональную информацию, забрать карточку или наличные средства пользователя. По словам специалистов, к росту случаев мошенничества в платежных системах привели сразу несколько факторов: украинцы начали активнее пользоваться инновационными платежными инструментами и сервисами, вследствие падения уровня жизни и роста безработицы активизировались кибермошенники. В ходе пресс-конференции также стало известно, что в октябре в Украине стартует Национальная программа содействия безопасности электронных платежей и карточных расчетов, которая будет внедряться при поддержке Государственного департамента США. Программа продлится год: с октября 2016 года по сентябрь 2017 года. Проект, основанный при финансовой поддержке Государственного департамента США, будет координироваться Украинской межбанковской ассоциацией членов платежных систем ЕМА. |

| |  |

| 3 раз(а) сказали "Спасибо": |

| | #282 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры украли со счетов в России 350 миллионов рублей через вирусы для Android Хакеры украли 348,6 миллионов рублей за год со счетов в российских банках при помощи троянских вирусов, которыми были заражены мобильные устройства, работающие под операционной системой Android. Об этом в четверг, 13 октября, пишет «Коммерсант» со ссылкой на отчет компании Group-IB. Из документа следует, что речь идет о периоде с апреля 2015 по март 2016 года. По сравнению с аналогичным интервалом 2014-2015 годов, сумма похищенного увеличилась почти в пять раз — на 471 процент. Наряду с этим выросло число пользователей Android–устройств, которые заражены троянами (ежедневно жертвами хакеров становятся 350 человек). Также выросло количество опасных мобильных приложений для Android, причем они маскируются, например, под популярную игру Pokemon Go. Троянские вирусы распространяются и при помощи так называемых эксплойтов — программ, которые используют уязвимые места компьютеров и устанавливают на смартфон вредоносное программное обеспечение, причем происходит это незаметно для пользователя, когда он заходит на взломанный сайт. В пресс-службе Сбербанка, комментируя отчет Group-IB, заявили, что не усматривают «столь драматичной динамики по этому вектору атак», ситуация «вышла на плато». В компании Google, которая разрабатывает Android, не прокомментировали ситуацию.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.10.2016)

|

| | #283 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | "Бот-вирусы" свирепствуют в России Эксперты в области безопасности провели исследование, которое показало, в каких странах находиться больше всего устройств, зараженных «ботами» - вредоносными программами, через которые злоумышленники осуществляют контроль над устройством. Зараженные ***жеты формируют специальные бот-сети, посредством которых осуществляются скоординированные кибер атаки. Исследование проводили специалисты компании Symantec, которые работают в подразделении Norton. По количеству «бот»-инфекций первое место заняла Турция, в которой на каждые 1139 пользователей приходиться одно зараженное устройство. Страна «приютила» порядка 18 процентов всех «бот»-программ, обнаруженных в регионе EMEA. По данному показателю Россия заняла в рейтинге девятую строчку. Опасность ботов заключается в том, что владелец ноутбука, персонального компьютера или смартфона может даже не подозревать о заражении данной компьютерной «заразой». Преступник же, в свою очередь, прекрасно осведомлен о факте заражения и может создать из таких устройство огромный «ботнет», состоящий из тысяч устройств. Для заражения используются различные «дыры» в программном обеспечении.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.10.2016)

|

| | #284 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Обнаружен вирус, маскирующийся под Pokemon Go "Лаборатория Касперского " обнаружила в официальном магазине приложений Google Play вредоносную программу, которая, прикрываясь именем популярной игры Pokemon Go, заражает устройства и получает над ними полный контроль. Об этом говорится в сообщении "Лаборатории". "По оценкам экспертов компании, жертвами зловреда, эксплуатирующего невероятно высокую популярность мобильной игры, потенциально могут стать более 500 тыс. пользователей - именно столько раз было скачано вредоносное приложение", - говорится в сообщении. Приложение называется Guide for Pokemon Go, а вирус, который в нем содержится, получает права суперпользователя и способен загружать на устройство дополнительный вредоносные программы, а также показывать навязчивую рекламу. Эксперты компании указывают, что обнаружить зловредный вирус достаточно сложно, так как он начинает работать не в момент запуска приложения, а позже, когда пользователь установит или удалит какое-либо другое приложение. При этом функционирование вируса не является полностью автоматическим процессом - он передает на сервер злоумышленников информацию о зараженном устройстве (страну, язык, модель устройства и версию операционной системы) и ждет ответа. В случае одобрения, полученного от командно-контрольного сервера, вирус приступает к скачиванию, установке и запуску дополнительных вредоносных модулей. "Таким образом, киберпреступники отбирают только интересующих их жертв, избегая тех пользователей, которые не попадают в их целевую аудиторию, и исключая из "выборки" возможные виртуальные машины", - отмечает "Лаборатория Касперского". Эксперты имеют данные о более чем 6 тыс. подтвержденных заражений большей частью в России, Индии и Индонезии, отмечается в сообщении. В настоящее время приложение удалено из Google Play.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.10.2016)

|

| | #285 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Популярный торрент-клиент для Mac распространяет опасный троян Эксперты по безопасности во второй раз обнаружили в дистрибутиве популярного торрент-клиента Transmission для Mac вредоносный код. Как и в первый раз, хакеры взломали сайт разработчика и заменили безопасный файл зараженным. Хакеры вновь взломали сайт Transmission и внедрили в предназначенный для загрузки официальный установочный файл вредоносный код. Transmission — это торрент-клиент с открытым исходным кодом, предназначенный для платформы Apple OS X. Наличие вредоносного кода в дистрибутиве обнаружили специалисты Eset. Они уведомили об этом разработчиков приложения, после чего те удалили вредоносный файл и начали расследование. В компании Eset утверждают, что в установочный файл Transmission был интегрирован троян OSX/Keydnap, который извлекает данные из «Связки ключей» с помощью открытого компонента Keychaindump, код которого находится на GitHub, и устанавливает в систему бэкдор. Аналитики Eset тогда сделали вывод, что распространение трояна происходит посредством вложений в электронных письмах и приложений, загруженных не из доверенных источников. На тот момент не было известно, что таким приложением является Transmission. Когда в дистрибутиве Transmission появился вредоносный код, сказать точно нельзя. Последняя опубликованная версия была подписана 29 августа 2016 г. Но, по всей видимости, ее распространение началось днем позже, рассказывает Eset. Компания настоятельно рекомендует всем, кто загрузил Transmission 2.92 в период с 28 по 29 августа 2016 г., проверить систему антивирусом. Наличие файлов или директорий /Applications/Transmission.app/Contents/Resources/License.rtf, /Volumes/Transmission/Transmission.app/Contents/Resources/License.rtf, $HOME/Library/Application Support/com.apple.iCloud.sync.daemon/icloudsyncd, $HOME/Library/Application Support/com.apple.iCloud.sync.daemon/process.id, $HOME/Library/LaunchAgents/com.apple.iCloud.sync.daemon.plist, /Library/Application, Support/com.apple.iCloud.sync.daemon/ и $HOME/Library/LaunchAgents/com.geticloud.icloud.photo.plist будет означать, что вредоносный код попал в систему. Также в Eset рекомендовали пользователям обратить внимание на имя установочного файла: вредоносный файл распространялся под названием Transmission2.92.dmg, тогда как безопасный — Transmission-2.92.dmg.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(22.10.2016)

|

| | #286 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Дедушки предусмотрительнее внуков в вопросах кибербезопасности Корпорация Microsoft представила данные своего исследования, посвященного весьма распространенному способу кибермошенничества. Речь идет о вымогательствах, замаскированных под действия службы поддержки Microsoft. Чаще всего такие атаки начинаются с имитации на компьютерах пользователей пресловутого «синего экрана смерти» или появления всплывающих окон, которые извещают о заражении устройства опасным зловредом. В сопровождающих их сообщениях указывается телефонный номер или адрес электронной почты якобы службы технической поддержки, с которой следует срочно связаться для устранения проблем. Если доверчивый пользователь выходит на связь с мошенниками, те либо убеждают его уплатить некую сумму за «устранение неполадок» либо предлагают загрузить на компьютер «защитное ПО», которое в действительности и оказывается опасным зловредом. О том, насколько распространена эта проблема, свидетельствует хотя бы тот факт, что в исследовании приняли участие пользователи из 12 стран мира, включая Австралию, Великобританию, Индию и США. Результаты оказались совершенно неожиданными. Принято считать, что организаторы подобного рода атак «охотятся», прежде всего, на пожилых пользователей, не слишком сведущих в компьютерных и сетевых премудростях. В действительности все обстоит ровно наоборот. Самыми уязвимыми перед подобными атаками оказались пользователи в возрасте 18-34 лет. Почти половина из них, столкнувшись с запросами «службы техподдержки Microsoft», соглашаются предоставить удаленный доступ к своим устройствам или загрузить на них предлагаемое ПО. Среди пользователей в возрасте 35-54 лет так поступают 34 процента. А вот в возрастной группе свыше 55 лет – всего 17 процентов. Таким образом, вопреки распространенному мнению, в этом аспекте кибербезопасности бабушки и дедушки оказались намного предусмотрительнее своих детей и внуков. Также исследование установило, что самые доверчивые пользователи живут в Индии и США. Именно граждане этих стран легче всего поддаются на уловки мошенников. В итоге почти каждая пятая попытка подобного рода мошенничества в этих странах завершается финансовым ущербом для пользователей. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(23.10.2016)

|

| | #287 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Домашние роутеры становятся одной из главных целей хакеров Специалисты по кибербезопасности уже достаточно давно предрекали бурный рост кибератак на домашние роутеры. И, к сожалению, оказались правы. Вот уже три месяца именно попытки взлома домашних роутеров стабильно входят в топ-10 киберинцидентов, статистику которых ежедневно ведет компания Fortinet. В числе излюбленных мишеней хакеров – устройства таких производителей как Netcore, D-Link и Asus. Причина роста этого вида кибератак вполне очевидна. Многие домашние роутеры содержат давно уже известные, но так и не устраненные уязвимости. Кроме того, пользователи часто не дают себе труда сменить предустановленные производителями логины и пароли устройств. Недавнее исследование компании ESET показало, что каждый седьмой домашний роутер использует предустановленное имя учетной записи (в подавляющем большинстве случаев это Мой хозяюшка) и слабые пароли, взломать которые хакерам не составляет труда. А порядка 7 процентов роутеров имеют опасные уязвимости. Взлом домашних роутеров чреват самыми неприятными последствиями. Прежде всего, злоумышленники получают доступ ко всей домашней сети и подключенным к ней устройствам. Кроме того, взломанные роутеры все активнее используются в ботнетах, которые состоят из устройств, относящихся к так называемому «интернету вещей». А эти ботнеты, подобные недавно обнаруженному Mirai, в свою очередь служат для организации чрезвычайно мощных DDoS- атак. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(23.10.2016)

|

| | #288 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Хакерская атака вызвала перебои в работе крупнейших интернет-сервисов Интернет-сервисы Twitter, Spotify, Airbnb и Netflix оказались недоступны в пятницу для пользователей из некоторых частей США и Европы из-за массированной хакерской атаки. Атака была направлена на компанию Dyn, предоставляющую сетевые услуги и направляющую трафик на интернет-сервисы. Компания сообщила о двух DDoS-атаках на нее. Первая привела к перебоям в работе сервисов на два часа, ее компании удалось отбить, но затем последовала вторая атака и новые перебои. Пока не ясно, кто стоял за атакой. Министерство национальной безопасности США начало расследование. В числе пострадавших сайтов оказались социальная сеть Twitter, музыкальный сервис Spotify, сервис бронирования недвижимости Airbnb, новостные сайты The Verge и Reddit. Отдельную атаку пережил и крупнейший интернет-магазин Amazon. В Dyn полагают, что атаки на магазин и компанию связаны, сообщает Рейтер. От первой атаки пострадали в основном пользователи в Техасе и на восточном побережье США, при повторной - также жители Калифорнии и Среднего Запада. Перебои в работе Twitter и интернет-кинотеатра Netflix наблюдались и в Европе. По сообщению портала Gizmodo, некоторые пользователи не могли попасть на сайты крупнейших мировых СМИ, включая Си-эн-эн и газету Guardian. По данным портала, перебои возникали в работе сервиса PayPal. 14 октября министерство национальной безопасности США предупредило, что хакеры стали использовать новые методы. Они заражают вирусами различную технику, включая модемы, принтеры и устройства на основе smart TV, которые в итоге становятся частью армии "ботов" и участвуют в атаке, поясняет Рейтер. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(23.10.2016)

|

| | #289 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | WikiLeaks призвал своих сторонников прекратить кибератаки на США Портал WikiLeaks призвал своих сторонников прекратить атаки на американский сегмент интернета Сайт WikiLeaks обратился к своим сторонникам с просьбой прекратить кибератаки на американские ресурсы интернета. Обращение опубликовано в Twitter сайта. «Господин Ассанж жив, и WikiLeaks продолжает публикации. Мы просим сторонников прекратить атаки на интернет США. Вы донесли свою точку зрения», — говорится в сообщении. Ранее 17 октября WikiLeaks сообщил, что основателя портала Джулиана Ассанжа, который в настоящее время находится в посольстве Эквадора в Лондоне, лишили доступа в интернет. «Интернет-соединение Джулиана Ассанжа было намеренно прервано со стороны государства. В связи с этим мы принимаем соответствующие меры», — говорилось в сообщении. Позже портал сообщил, что доступ ограничили власти Эквадора. В WikiLeaks отметили, что это произошло вскоре после публикаций речей кандидата в президенты США от Демократической партии Хиллари Клинтон в корпорации Goldman Sachs. 18 октября портал со ссылкой на несколько американских источников сообщил, что Госсекретарь США Джон Керри попросил Эквадор остановить публикацию речей Хиллари Клинтон на WikiLeaks во время мирных переговоров с Революционными вооруженными силами Колумбии (FARC), которые привели к объявлению перемирия с партизанами. В пятницу, 21 октября, американский провайдер Dun заявил о массированной DDoS-атаке, в результате которой его клиенты лишились доступа ко многим популярным сайтам. По информации Reuters, расследованием инцидента занялось Федеральное бюро расследований (ФБР). Министерство внутренней безопасности США заявило, что также рассматривает «все возможные причины» DDoS-атаки на интернет-провайдера Dyn. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(23.10.2016)

|

| | #290 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Троянец Dyre возрождается в новом обличье Специалисты компании Fidelis сообщают о появлении нового банковского троянца TrickBot, который чрезвычайно сходен с печально известным зловредом Dyre. Этот банковский троянец считается одним из самых опасных в истории. Начиная с июня 2014 года, он активно атаковал банки, предприятия и организации в Великобритании, США, Австралии и других странах. Причиненный им финансовый ущерб оценивается в десятки миллионов долларов, сообщает ТЦИ. Так, только у авиакомпании Ryanair с помощью Dyre было похищено более 5 с половиной миллионов долларов. Атаки Dyre пошли на спад в конце минувшего года, а в феврале нынешнего предполагаемые создатели зловреда и организаторы атак были задержаны правоохранительными органами в Москве. После этого Dyre практически исчез с радаров. Но теперь, судя по всему, возрождается в новом обличье. Эксперт Fidelis Джейсон Ривз утверждает, что код нового троянца TrickBot очень близок к коду Dyre. А имеющиеся различия свидетельствуют скорее о попытках обновить и усовершенствовать уже существующий функционал зловреда. На этом основании Ривз предполагает, что один или несколько создателей Dyre смогли избежать ареста и сейчас возвращаются к преступной деятельности. С атаками TrickBot уже столкнулись несколько крупных австралийских банков.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(23.10.2016)

|

| | #291 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Интернет-магазины по всему миру поразил способный похищать деньги клиентов вирус  Клиенты интернет-магазинов по всему миру страдают от нового вредоносного ПО, разработанного хакерами для кражи денежных средств. Об этом сообщает компания Sucuri, которая специализируется на информационной безопасности. Вирус охотится за покупателями интернет-магазинов, работающих на популярной системе управления Magento. Код позволяет мошенникам получать изображения с номерами кредитных карт и регистрационные данные клиента, чтобы в дальнейшем добраться до его счетов. По данным Sucuri, вирусом заражены сайты американских, японских, турецких и арабских онлайн-магазинов. Чтобы избежать похищения данных, специалисты советуют использовать качественную антивирусную программу, завести специальную виртуальную карту для покупок в интернете и выбирать надежных онлайн-ретейлеров. В сентябре группа хакеров запустила вирус, замаскированный под ссылку на репортаж о смерти американского актера Брэда Питта. Как только пользователь кликал на картинку, злоумышленники получали пароли к его аккаунтам в социальных сетях.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(24.10.2016)

|

| | #292 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Вымогательское ПО впервые вошло в топ-3 самых опасных зловредов Компания Check Point Software Technologies Ltd. в ежемесячном отчете Threat Index отметила продолжающийся рост числа атак с использованием вымогательского ПО. Компания выделила вредоносные программы, которые были наиболее активными в сентябре 2016 г. Как рассказали CNews в Check Point, впервые в истории Threat Index в топ-3 рейтинга вредоносных семейств вошло вымогательское ПО. На зловред Locky пришлось 6% всех распознанных в сентябре атак. Относительная доля вымогательских атак от общего числа глобальных атак выросла на 13%. Число активных семейств вредоносного ПО остается высоким, в первую десятку самых популярных вошли три новых семейства: Chanitor, программа для загрузки вредоносных элментов, пакет эксплойтов Blackhole и универсальный бот Nivdort. Вот уже шесть месяцев подряд HummingBad (вредоносное ПО для Android) остается самым распространенным зловредом, который используется для атак на мобильные устройства. В тройку наиболее активных мобильных зловредов сентября также вошли модульный бэкдор для Android Triada и троян Ztorg. Количество атак на компании в России в сентябре 2016 г. слегка уменьшилось — в рейтинге наиболее атакуемых стран Threat Index страна опустилась на два пункта и заняла 52-е место. В топ-10 вредоносных семейств, атаковавших российские сети, вошли Kometaur, Conficker, InstalleRex, Ramnit, Ranbyus, Locky,Cryptowall, Sality, Dorkbot, Kelihos. Наиболее активно атакуемыми странами в сентябре были Ботсвана, Уганда и Македония. А наиболее безопасными стали Молдавия, Доминиканская Республика и Литва. Как и много месяцев подряд, Conficker остается самым активным семейством вредоносного ПО — на него пришлось 14% всех распознанных атак; второе место занимает Sality — 6%; Locky также отвечает за 6%. По данным компании, на топ-10 самых популярных семейств пришлось 50% всех зарегистрированных атак. «Продолжающийся рост использования вымогательского ПО можно объяснить тем, что многие компании готовы заплатить выкуп, чтобы получить свои критически важные данные. Это делает такое ПО прибыльным и привлекательным инструментом для киберпреступников, — пояснил Василий Дягилев, глава представительства Check Point Software Technologies в России и СНГ. — Чтобы решить эту проблему, компаниям необходимы дополнительные меры по предотвращению угроз в сетях, на конечных и мобильных устройствах с такими решениями, как Check Point SandBlast Zero-Day Protection и Mobile Threat Prevention, которые способны противостоять новейшим угрозам». Информация для отчета Threat Index основана на данных, предоставляемых ThreatCloud World Cyber Threat Map, которая отображает место и время атак по всему миру в режиме реального времени. Данные для Threat Map, в свою очередь, предоставлены Check Point ThreatCloud — сетью для совместной борьбы с киберпреступлениями, которая собирает данные об атаках с помощью глобальной сети датчиков угроз. База данных ThreatCloud содержит более 250 млн адресов, анализируемых на наличие ботов, более 11 млн сигнатур вредоносного ПО и более 5,5 млн адресов зараженных веб-сайтов. Каждый день система обнаруживает свыше 1 млн типов вредоносного ПО, отметили в Check Point. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(13.11.2016)

|

| | #293 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Китайские хакеры доказали возможность взлома LTE-сетей Хакеры могут перехватывать и блокировать звонки и текстовые сообщения в сети 4G LTE. Китайская фирма, занимающаяся вопросами кибер-безопасности, продемонстрировала на практике атаку, делающую возможным перехват всех звонков и текстовых SMS-сообщений в сетях 4G LTE. Ещё более страшным является то, что в результате атаки данного типа злоумышленники могут брать мобильные устройства под свой полный контроль, отключая их от сети, либо даже используя для совершения собственных звонков и отправки текстовых сообщений. Чжан Баньцяо, исследователь из Qihoo 360, продемонстрировала атаку на недавней Конференции по безопасности от Ruxcon, прошедшей в австралийском Мельбурне, показав запись взлома, проведённого в условиях действующей сети, пишет The Register. Атака осуществляется путём установки злоумышленниками фальшивых и вредоносных базовых мобильных станций, при помощи которых организаторы атаки могут перехватывать звонки и читать сообщения, а также получают возможность переключать устройства пользователей на сети 2G. Скрытый текстСети LTE настроены таким образом, чтобы перенаправлять пользователей на любые ближайшие базовые станции, которые в данное время не перегружены. Такой принцип работы сетей достаточно удобен в момент возникновения кризисных ситуаций, когда каждый пользователь, находящийся в конкретной географической точке, пытается сделать звонок или выйти в интернет, чтобы получить помощь либо дать о себе знать близким. Хакеры могут манипулировать данной функцией, используя ловушку LTE IMSI для определения уникального идентификационного номера IMSI интересующего их устройства. Используя данный номер, злоумышленник может осуществить атаку на отказ в обслуживании (DoS), которая заставит мобильное устройство переключиться на фальшивую базовую станцию вместо настоящей, что даст хакеру полный контроль и доступ к интересующему его устройству. Чжан заверила, что данный тип атаки представляет угрозу для всех существующих в мире сетей и устройств 4G LTE, вне зависимости от того, работает ли сеть в стандарте FDD-LTE (используется в США, Великобритании и Австралии) или в стандарте TDD-LTE (главным образом, используется в странах Азии). Что наиболее ужасно, так это то, что орган по стандартизации телефонной связи — 3GPP – судя по всему, прекрасно знал о возможности осуществления таких атак, по меньшей мере, с 2006 года, когда органом был подготовлен соответствующий документ с признанием факта угрозы. Однако с тех пор не было сделано ничего для того, чтобы пресечь возможность проведения таких атак. Чжан советует мобильным операторам настроить свои сети так, чтобы базовые станции могли игнорировать команды о перенаправлении, используя вместо этого систему автоматического поиска для нахождения лучшей доступной станции, что позволит предотвратить переключение хакерами 4G на фальшивые базовые станции. В мае рабочая группа по безопасности сетей LTE при 3GPP внесла предложение по поводу изменения стандартов таким образом, чтобы отклонять все запросы односторонней авторизации или снижения уровня шифрования, исходящие от любых базовых мобильных станций. [свернуть] |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(13.11.2016)

|

| | #294 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Ботнет Mirai пожирает сам себя Исследователи компании Flashpoint, отслеживающие активность ботнета Mirai, сообщили о тенденции к снижению мощности DDoS-атак, организуемых с его помощью. Mirai объединяет инфицированные зловредом устройства интернета вещей (подключенные к сети камеры наблюдения, видеорекордеры, роутеры и т.д.), чей трафик и используется в атаках. Первые из них – на блог известного исследователя Брайана Кребса и американского DNS-провайдера Dyn –отличались чрезвычайно высокой мощностью. Однако затем мощность атак стала заметно слабеть. Эксперты Flashpoint высказали любопытное предположение: в том, что DDoS-атаки Mirai стали не такими грозными, «повинны» сами хакеры. Изначально, после публикации в отрытом доступе исходного кода Mirai, им удавалось объединить в общую сеть огромное число устройств интернета вещей. Но по мере роста популярности Mirai различные хакерские группировки начали создавать собственные версии зловреда, «отгрызая» части этой сети у конкурентов. В результате единый мощный инструмент для DDoS-атак продолжается распадаться на множестве мелких – и менее грозных. |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(13.11.2016)

, gydrokolbasa

(12.11.2016)

|

| | #295 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Поддельный Microsoft Security Essentials заражает Windows 10  Поддельный антивирус Microsoft Security Essentials атакует пользователей Windows 8 и 10. За ним прячется SupportScam: MSIL / Hicurdismos, который навязывает платные консультационные услуги по ремонту компьютера. После установки, приложение имитирует экран смерти (BSoD). Он создается методом сокрытия курсора мыши и отключения диспетчера задач. На экране также отображается номер телефона для связи с «техподдержкой». Позвонившим предлагаются платные услуги по восстановлению компьютера, а под видом нужных для этого программ могут быть скачаны другие вредоносные приложения. Подлинный Microsoft Security Essentials существует только для Windows 7 и более ранних версий системы, тогда как для защиты Windows 8 и 10 используется предустановленный Windows Defender. Кроме того, в оригинальных BSoD-сообщениях никогда не указывается какой-либо контактный номер. Для удаления вредоносного ПО можно воспользоваться сервисом Windows Defender Offline или любым другим проверенным антивирусом.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 13.11.2016 в 10:28. |

| |  |

| | #296 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | «Лаборатории Касперского» зафиксировала увеличение числа «умных» DDoS-атак В третьем квартале 2016 г. от DDoS-атак пострадали веб-ресурсы в 67 странах мира. Абсолютное большинство их (97  пришлось всего на три страны: Китай, США и Южную Корею. пришлось всего на три страны: Китай, США и Южную Корею.При этом Китаю «досталось» больше всех — 63% DDoS-атак были нацелены на ресурсы именно этого государства. На фоне тройки лидеров число атак, зафиксированных в России, выглядит неубедительно, однако по сравнению с предыдущим кварталом оно заметно увеличилось — с 0,8% до 1,1%, сообщили CNews в «Лаборатории Касперского». Между тем, Китай бьет рекорды и по другим квартальным показателям. Так, самая долгая атака в отчетном периоде продолжалась 184 часа (7,6 дня) и была нацелена на китайского провайдера. А популярный китайский поисковик стал рекордсменом по числу DDoS-атак на одну и ту же цель — за третий квартал ресурс был атакован 19 раз. Скрытый текстВ целом же эксперты «Лаборатории Касперского» заметили увеличение числа «умных» атак, которые используют защищенные https-соединения и таким образом избегают распознавания защитными системами. Чаще всего при подобных DDoS-атаках злоумышленники создают сравнительно небольшие по объему потоки запросов к «тяжелой» части веб-сайтов — например, к поисковым формам — и отправляют их с использованием https-протоколов, защищенных шифрованием. Системы распознавания и предотвращения DDoS-атак, в свою очередь, зачастую не способны расшифровывать трафик «на лету» и пропускают все запросы на сервер веб-ресурса. Таким образом, запросы атакующих остаются незамеченными, и DDoS-атака становится успешной даже при низкой интенсивности, пояснили в компании. «Стремление владельцев веб-ресурсов к защите информации и повышению уровня приватности, а также удешевление вычислительных мощностей привели к возникновению устойчивой тенденции: классический http заменяется на https, то есть увеличивается доля ресурсов, работающих с использованием шифрования. Разумеется, киберпреступники не могли не попытаться использовать эту ситуацию в своих интересах. Мы полагаем, что количество атак с использованием шифрования будет расти. Намечающаяся тенденция уже сейчас требует от разработчиков систем кибербезопасности в корне пересмотреть подходы к решению проблемы защиты от распределенных атак, поскольку наработанные решения могут оказаться неэффективными уже в ближайшем будущем», — подчеркнул Алексей Киселев, руководитель проекта Kaspersky DDoS Prevention в России. Еще одной тенденцией остается увеличение доли атак с Linux-ботнетов — в третьем квартале она выросла на 8 процентных пунктов и достигла к октябрю 79%. Это отчасти коррелируется с ростом популярности и без того самого распространенного метода SYN-DDoS, для которого Linux-ботнеты являются наиболее подходящим инструментом. Однако на Linux сегодня работают и многие устройства интернета вещей, например, маршрутизаторы, которые все чаще оказываются замечены в составах различных бот-сетей. Именно поэтому особое внимание экспертов привлекла публикация исходного кода ботнета Mirai, который содержит встроенный сканнер, находящий уязвимые устройства интернета вещей и включающий их в состав ботнета. «Интернет вещей все больше превращается в мощнейший инструмент для злоумышленников, чему способствует пренебрежение информационной безопасностью как со стороны вендоров, так и со стороны пользователей», — добавил Алексей Киселев. [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(13.11.2016)

|

| | #297 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Новый банковский троян атакует пользователей Chrome для Android Пользователей мобильных устройств на платформе Android предупреждают о новом банковском трояне, который может использоваться для похищения данных банковских карт. Новую угрозу обнаружили специалисты «Лаборатории Касперского». Случилось это еще более двух месяцев назад, но несмотря на это до сих пор проблема не была решена. Для распространения банковского трояна под названием Svpeng злоумышленники организовали целую хитрую схему, одной из ключевых составляющих которой стал популярный рекламный сервис Google AdSense. О первых случаях заражения устройства этим трояном стало известно еще в конце лета текущего года. Инфицирование смартфонов на Android происходило в тот момент, когда пользователь открывал для просмотра сайты, использующие сервис Google AdSense для демонстрации рекламы на своих страницах. Вирус загружался на устройство в автоматическом режиме и не требовал никаких разрешительных действий со стороны пользователя. Именно этот процесс вызвал особый интерес у пользователей и экспертов, так как при обычных условиях во время попытки загрузки любого приложения через браузер на мобильное устройство веб-обозреватель должен предупредить пользователя о потенциально опасной загрузке и показать соответствующий запрос, в котором человеку предлагается выбрать: сохранять загружаемый файл на устройство или прекратить загрузку. Но пользователи мобильной версии Google Chrome таких уведомлений не получали, поэтому вредоносное ПО беспрепятственно загружалось на мобильные устройства. Скрытый текстВсего 2 месяца понадобилось новому трояну, чтобы заразить более 318 тысяч устройств. Жертвами зловреда становились преимущественно жители России и стран СНГ. Во время просмотра рекламы на зараженном сайте вирус загружался в виде APK-файла на карту памяти устройства. В этом файле содержалась обновленная версия зловреда Svpeng — Svpeng.q. Во время своей загрузки вирус осуществляет несколько проверок, в том числе и на установленный по умолчанию язык на устройстве. Этот факт особенно важен, так как зловред загружается только на те устройства, где используется русский язык. Эксперты попытались выяснить, почему вредоносный файл загружается на устройство, минуя систему безопасности самого браузера Chrome. Как стало ясно впоследствии, проверка файлов в мобильной версии веб-обозревателя не осуществляется в тех случаях, когда они разбиваются на несколько фрагментов. «Лаборатория Касперского» уже сообщила об этой проблеме в компанию Google. Американские специалисты уже принялись за исправление этой проблемы и обещают исправить все в самое ближайшее время. В Google пообещали, что патч для исправления данной уязвимости уже почти готов. Его собираются включить в следующее обновление для мобильной версии браузера. А пока пользователям следует с осторожностью относиться к демонстрации рекламы на разных сайтах. А лучше всего для предотвращения загрузки на устройство различных вирусов, использовать блокировщики рекламы, которые не только избавят от надоедливых баннеров, но и помогут защитить устройство от разных рекламных вирусов. Отметим, что на сегодняшний день мобильная версия Chrome занимает лидирующие позиции в мире по популярности. Именно из-за этого атаки на пользователей Chrome носят настолько массовый характер. [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #298 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | "Доктор Веб" обнаружил вредоносную программу, атакующую российские банки "Специалисты компании "Доктор Веб" зафиксировали серию DDoS-атак на сайты российских банков "Росбанк" и "Росэксимбанк". Для этого злоумышленники используют троянца BackDoor.IRC.Medusa.1… Вирусные аналитики компании "Доктор Веб" предполагают, что именно эта вредоносная программа использовались в ходе массированных атак на Сбербанк России", — говорится в сообщении. На прошлой неделе источник РИА Новости сообщал, что пять крупных банков РФ со вторника подвергаются DDoS-атакам. По данным "Лаборатории Касперского", атаки начались в 16.00 мск, хакеры атаковали веб-сайты как минимум пяти финансовых организаций из топ-10. 8 ноября, сильной атаке подверглись также Сбербанк и Альфа-банк. Глава Сбербанка Герман Греф заявил, что эта атака в тысячу раз мощнее, чем те, что наблюдались раньше. Сервис "Сбербанк онлайн" 10 ноября также подвергся многократной мощной DDoS-атаке. Сообщается, что данный троянец способен объединяться в ботнеты и получать команды с помощью протокола обмена текстовыми сообщениями IRC (Internet Relay Chat). Подключаясь к определенному чат-каналу, IRC-боты ожидают от злоумышленников специальных директив. Основное предназначение BackDoor.IRC.Medusa.1 заключается в выполнении атак на отказ в обслуживании (DDoS-атак). Троянец также может по команде злоумышленников загружать и запускать на зараженной машине исполняемые файлы. "Доктор Веб" — российский производитель антивирусных средств защиты информации под маркой Dr.Web. Продукты Dr.Web разрабатываются с 1992 года. Компания является ключевым игроком на российском рынке программных средств обеспечения безопасности информации.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #299 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | На дешевые смартфоны установлено шпионское ПО Специализирующаяся на кибербезопасности компания Kryptowire раскрыла тайну дешевых Android-смартфонов. Оказывается, некоторые из них содержат предустановленное программное обеспечение, ворующие данные пользователей. В отчете специалистов говорится, что шпионское ПО разработано китайской компанией Shanghai Adups Technology Company. Оно тайно следит за пользователями и отправляет статистику на китайские сервера каждые 72 часа. В перечень передаваемой информации входят поисковые запросы, геоданные и даже текстовые сообщения. Данное ПО установлено на 700 миллионов дешевых смартфонов. В частности, им поражены 120 тысяч смартфонов американской компании Blu Products. Также в зоне риска находятся пользователи дешевых смартфонов компаний ZTE и Huawei.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #300 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

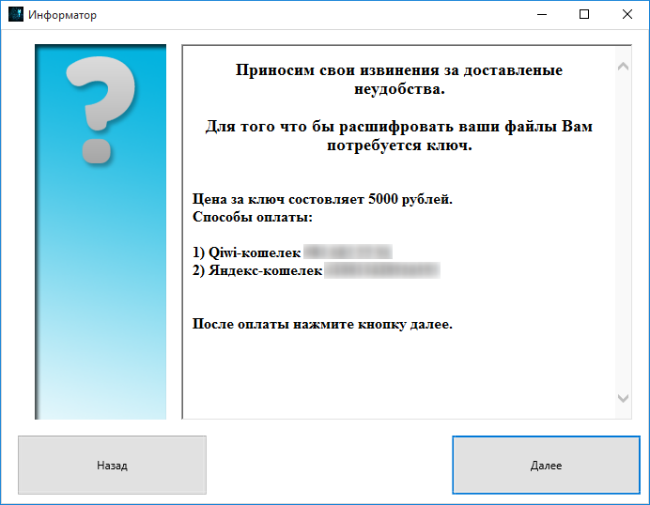

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Вирус-шифровальщик научился использовать Telegram «Лаборатория Касперского» обнаружила новый вирус-шифровальщик, который работает при помощи мессенджера Telegram.  Этот вирус использует API мессенджера для отправки злоумышленникам уведомления о том, что компьютер заражен. Бот также отправляет хакерам ID зараженного компьютера и адрес электронной почты пользователя, если тот заплатит выкуп за расшифровку графических и текстовых файлов. Файлы шифруются с помощью сложного криптографического ключа, а их оригиналы удаляются. За расшифровку злоумышленники требуют перевести им пять тысяч рублей. Оплату можно произвести через QIWI или Яндекс.Деньги. Шифровальщик по сути является ботом Telegram — его создатели получили от серверов мессенджера уникальный токен, идентифицирующий бота, и поместили его в тело зловреда. Программа оповещает хакеров о факте заражения компьютера посредством отправки сообщения в чат с заданным номером. По мнению «Лаборатории Касперского», этот вирус был написан неквалифицированными хакерами. Об этом свидетельствует большое количество орфографических ошибок в сообщении о том, что файлы зашифрованы и за их расшифровку необходимо заплатить деньги. Кроме того, привлекает внимание заявление «Спасибо что помогаете фонду юных программистов». «Лаборатория Касперского» советует не платить деньги киберпреступниками, а обратиться в службу поддержки антивируса.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| Опции темы | |

| Опции просмотра | |

| |