| | #421 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Вирус-вымогатель вместо денег требует обнаженные фото Группа исследователей сайта MalwareHunterTeam, посвященного кибербезопасности, наткнулась на новый вирус-вымогатель nRansomware. Поведение у вируса довольно странное: вместо денег за разблокированный компьютер он требует от жертвы выслать минимум 10 фотографий голышом. При этом киберпреступники отмечают, что они сперва проверят, принадлежат ли фотографии именно жертве. И только потом разблокируют компьютер. Сетевые антивирусные инструменты классифицируют nRansom.exe как вредоносный файл. А потому на шутку «айтишников» факт существования такого вымогателя списать довольно сложно. Сколько компьютеров уже подверглось заражению и сколько лет вымогателям, установить пока не удалось. По сведениям MalwareHunterTeam, при заражении вирус воспроизводит музыкальный файл под названием your-mom-gay.mp3. А лицом вируса является паровозик Томас.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | Abduvosid

(10.10.2017)

|

| | #422 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Вредоносное ПО FormBook атакует военный сектор России, США и Южной Кореи Исследователи безопасности из компании FireEye зафиксировали кампанию с использованием вредоносного ПО FormBook, нацеленную преимущественно на аэрокосмический, военный и промышленный сектор США, Южной Кореи, Индии и России. По словам экспертов, атакующих сложно идентифицировать из-за особенностей модели распространения вредоноса. FormBook предлагается в рамках модели "Вредоносное ПО-как-услуга" (Malware-as-a-Service), которую может заказать любой желающий, предварительно оформив подписку на неделю ($29), месяц ($59) или 3 месяца ($99), а также купить Pro-версию за $299. Вредоносное ПО распространяется через различные форматы документов, включая PDF, DOC/XLS и архивы, содержащие вредоносную ссылку, макрос или исполняемую полезную нагрузку. Вредоносный PDF замаскирован под уведомление служб курьерской доставки DHL и FedEx о получении посылки. Программа внедряется в различные процессы для регистрации нажатия клавиш, кражи содержимого буфера обмена и извлечения данных из сеансов HTTP. Она также может выполнять команды, поступающие с C&C-серверов. Вредоносное ПО можно настроить на загрузку и выполнение файлов, запуск процессов, завершение работы и перезагрузку системы, а также хищение файлов cookie и локальных паролей. По словам исследователей, FormBook эксплуатирует уже известные уязвимости, не используя какую-либо одну определенную. Большая часть атак с использованием FormBook приходится на США (71  , Южную Корею (31 , Южную Корею (31 , Индию (17 , Индию (17 и Россию (5 и Россию (5 . .

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | Abduvosid

(10.10.2017)

|

| | #423 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Пользователей Android атаковал блокирующий экраны вирус Специалисты впервые обнаружили шифратор для мобильных устройств на базе Android, который блокирует экран и вымогает выкуп. Об этом говорится в пресс-релизе компании ESET. Вредоносное ПО под названием DoubleLocker работает на основе вируса, который воровал банковские данные жертв. Тем не менее новый вредонос не интересуется финансовой информацией на устройстве, а шифрует данные и может поменять PIN-код смартфона или планшета. Распространение опасного программного обеспечение происходит под видом обновления или активации Adobe Flash Player на фальшивых сайтах. Попав на устройство, DoubleLocker получает необходимые разрешения под видом включения ложной службы Google Play Service. «Каждый раз, когда пользователь нажимает кнопку "Домой", вымогатель активируется и блокирует экран планшета или смартфона», — рассказал представитель компании, обнаруживший новый вид вредоноса. За снятие блока с ***жета злоумышленники требуют 0,0130 биткоина, угрожая в противном случае спустя сутки уничтожить все данные.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #424 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Глава Microsoft назвал ответственных за глобальную вирусную атаку Wannacry Президент компании Microsoft Брэд Смит полагает, что за вирусом Wannacry, атаковавшим компьютеры по всему миру в мае 2017 года, стоит правительство Северной Кореи. Об этом он рассказал в интервью ITV News. Смит указал, власти КНДР для осуществления своей атаки воспользовались украденными у Агентства национальной безопасности (АНБ) США «киберинструментами или оружием». Также он добавил,что кибератаки, которые были организованы правительствами разных стран, стали происходить гораздо чаще. Кроме того, эти атаки стали серьезнее. «Все правительства должны собраться вместе, как это уже было сделано в 1949 году в Женеве, и принять «Цифровую Женевскую конвенцию», в которой будет указано, что кибератаки против гражданских лиц, особенно в мирное время, являются нарушением международного права», — заключил Смит. Вирус WanaCrypt0r 2.0 (он же WannaCry) начал активно распространяться 12 мая. Неизвестные хакеры блокировали информацию на компьютерах и требовали выкуп в размере от 300 до 600 долларов. Распространение вируса-вымогателя удалось приостановить случайно спустя сутки. По данным экспертов, глобальная кибератака с использованием вируса WannaCry нанесла ущерб на один миллиард долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #425 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Продавцы вирусов-вымогателей разбогатели на миллионы долларов Продавцы программ-вымогателей из даркнета увеличили свои доходы на 2,5 тысячи процентов по сравнению с предыдущим годом. Об этом говорится в докладе, опубликованном американской компанией Cyber-Security Carbon Black. Чтобы собрать данные для своего отчета, исследователи изучили более 6,3 тысячи сайтов, где мошенники рекламировали свои услуги, и обнаружили около 45 тысяч объявлений. Цены на вредоносные программы составляют от 50 центов до 3 тысяч долларов, причем многие мошенники продают месячные или годовые подписки на свои продукты. «По сравнению с прошлым годом рынок вымогательского ПО в даркнете вырос с 249 тысяч до 6 миллионов долларов, то есть на 2,5 тысячи процентов» — заявили эксперты Carbon Black в своем докладе. С начала 2017 года ресурсы для вымогателей, которые называют Ransomware as-a-Service, или RaaS, значительно окрепли. Часть порталов RaaS предоставляют услуги по схеме «все включено» и продают полный набор инструментов, включая спам-ботнеты. Стоимость услуг на сайтах, продающих отдельные инструменты, гораздо ниже, но они требуют от заказчиков технической подготовки. На рынке работают также игроки-одиночки, которые продают авторские вредоносные программы. Некоторые из них зарабатывают на вредоносах по 100 тысяч долларов в год, что намного выше средней зарплаты разработчика программного обеспечения в США — она редко превышает 69 тысяч долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #426 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Обнаружен ворующий криптовалюту вирус Эксперты «Лаборатории Касперского» обнаружили вирус-троян, ворующий криптовалюты из кошельков пользователей. Целью злоумышленников стали Bitcoin, Ethereum, Zcash, Dash, Monero и другие электронные деньги. С его помощью уже украдены 23 биткоина на 160 тысяч долларов. Вредоносная программа получила название CryptoShuffler, она эксплуатирует человеческую невнимательность. Для того, чтобы перевести деньги с одного криптокошелька на другой, пользователю необходимо указать идентификационный номер получателя, который состоит из множества символов. Запомнить его практически невозможно, поэтому обычно используется функция «копировать-вставить». Именно на этом этапе активизируется CryptoShuffler. «После загрузки он начинает следить за буфером обмена устройства, и когда обнаруживает там предполагаемый адрес кошелька, подменяет его на свой собственный. В результате, если пользователь не замечает подлога, деньги отправляются напрямую злоумышленникам», — рассказали эксперты.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(03.11.2017)

|

| | #427 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Dr. Web предупредил о «троянце» в популярных приложениях в Google Play Вирусные аналитики Dr. Web нашли в Google Play девять приложений, которые заражены «троянцем», который может красть конфиденциальную информацию. Эти программы были загружены более чем 2 млн пользователей Эксперты Dr. Web обнаружили в каталоге Google Play девять приложений, в которые встроен вирус-троянец Android.RemoteCode.106.origin. Об этом сообщается на сайте антивирусной компании. Как заключили аналитики, вредоносная программа незаметно для пользователя открывает сайты, переходит по расположенным на них рекламным объявлениям, накручивает посещаемость отдельных интернет-ресурсов и может копировать конфиденциальную информацию, которая хранится на устройствах. Вирус нашли в приложениях Sweet Bakery Match 3 — Swap and Connect 3 Cakes версии 3.0; Bible Trivia версии 1.8; Bible Trivia — FREE версии 2.4; Fast Cleaner light версии 1.0; Make Money 1.9; Band Game: Piano, Guitar, Drum версии 1.47; Cartoon Racoon Match 3 — Robbery Gem Puzzle 2017 версии 1.0.2; Easy Backup & Restore версии 4.9.15 и Learn to Sing версии 1.2. Эти программы, уточнили в Dr. Web, скачали от 2,37 млн до 11,70 млн пользователей. Антивирусная компания также отследила поведение вредоносной программы. Сначала вирус выполняет серию проверок на устройстве, в частности, какое количество фотографий хранит пользователь, сколько у него контактов в телефонной книге и записей о звонках в журнале вызовов. Если их количество не соответствует определенным параметрам, заложенным в программу, то «троянец» себя никак не проявляет. При соответствии он отправляет запрос на управляющий сервер и активируется. «Наши аналитики проинформировали компанию Google о наличии Android.RemoteCode.106.origin в обнаруженных приложениях. На момент публикации этого материала часть из них уже была обновлена, и троянец в них отсутствовал. Тем не менее оставшиеся программы по-прежнему содержат вредоносный компонент и все еще представляют опасность», — говорится в сообщении.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(14.11.2017)

|

| | #428 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Банковский троян Terdot теперь может шпионить за пользователями Сложный банковский троян Terdot, разработанный на базе печально известного вредоноса Zeus, получил новые возможности, позволяющие отслеживать и модифицировать публикации пользователей в Facebook и Twitter, а также перехватывать электронные сообщения. Троян активен с середины 2016 года и в основном атакует пользователей в США, Канаде, Великобритании, Германии и Австралии. Вредонос обладает рядом функций, включая возможность осуществлять атаки «человек посередине», внедрять код в web-сайты, похищать информацию из браузеров, в том числе логины/пароли и данные кредитных карт. Как обнаружили исследователи из компании Bitdefender, новая версия трояна получила расширенные возможности, позволяющие шпионить практически за всей online-активностью жертв. Теперь вредоносная программа может эксплуатировать учетные записи пользователей в соцсетях для кражи данных и собственного распространения. Как пояснили исследователи, при получении соответствующих инструкций вредоносное ПО публикует в аккаунтах ссылки на свои копии. Кроме того, вредонос способен похищать учетные данные и файлы cookie. Операторы трояна используют данную информацию в различных целях, например, для перепродажи доступа к учетной записи. Примечательно, Terdot атакует различные соцсети, за исключением пользователей «ВКонтакте», что может говорить о восточноевропейском происхождении его операторов. Троян распространяется с помощью фишинговых писем, содержащих ссылку на документ PDF, при переходе по которой на компьютер пользователя загружается вредоносное ПО. Оказавшись на системе, Terdot внедряется в процессы браузера для перехвата трафика, а также может загружать дополнительное шпионское ПО для извлечения данных и их отправки на C&C-серверы. Появление дополнительной возможности мониторинга соцсетей и электронной почты выводит опасность трояна на новый уровень, по сути превращая его в мощный инструмент для шпионажа, который сложно обнаружить и удалить из системы, отмечают специалисты.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #429 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Киберполиция предупредила о новой атаке вируса-шифровальщика Киберполиция зафиксировала массовое распространение вируса-шифровальщика, известного как Scarab, сообщает департамент киберполиции Национальной полиции Украины. Этот вирус впервые обнаружили специалисты по кибербезопасности в июне 2017 года, а 24 ноября, было зафиксировано его распространения с помощью крупнейшей спам-ботнет сети "Necurs". Специалисты по кибербезопасности установили, что с использованием "Necurs" было отправлено более 12 млн электронных писем, в которых содержались файлы с новой версией Scarab ransomware. "Электронные письма, в которых содержался Scarab, были замаскированы под архивы с отсканированными изображениями. Пользователи электронной почты, получая сообщение, видели, что к нему якобы были прикреплены файлы с изображениями отсканированных документов. Например: "Отсканировано от Lexmark", "Отсканировано от HP", "Отсканировано от Canon", "Отсканировано от Epson", – говорится в сообщении. Эти письма содержали внутри архив 7Zip, с заархивированным Visual Basic скриптом. После его срабатывания на компьютер пользователя загружается и запускается EXE-файл – вирус Scarab ransomware. После успешного шифрования вирус создает и автоматически открывает текстовый файл с требованием выкупа, а затем размещает его на рабочем столе. Сумма выкупа в сообщении не указывается. Однако злоумышленники обращают внимание жертвы на то, что сумма выкупа будет увеличиваться со временем, пока пострадавший не свяжется с авторами Scarab по электронной почте или BitMessage. За сутки в Департамент киберполиции Национальной полиции Украины не поступало обращений и заявлений по поводу поражения этим вирусом. Для уменьшения риска заражения техники вирусом, специалисты по киберполиции рекомендуют пользователям тщательно и внимательно относиться ко всей электронной корреспонденции. Не стоит открывать такие приложения, даже если они пришли из надежного источника. Также в полиции советуют получать подтверждение передачи файлов от адресата другими доступными каналами связи (телефон, смс, мессенджеры)

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #430 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Модульный банковский троян атакует пользователей Windows «Доктор Веб» предупреждает о появлении новой вредоносной программы, созданной с целью хищения средств с банковских счетов пользователей Интернета. Зловред относится к семейству Trojan.Gozi, представители которого уже довольно длительное время «гуляют» по просторам Всемирной сети. Новый троян получил обозначение Trojan.Gozi.64: как и предшественники, он атакует компьютеры под управлением операционных систем Windows. Особенность вредоносной программы заключается в том, что она полностью состоит из отдельных загружаемых плагинов. Модули скачиваются с управляющего сервера специальной библиотекой-загрузчиком, при этом протокол обмена данными использует шифрование. Зловред, в частности, может получать плагины для браузеров, с помощью которых выполняются веб-инжекты. Конфигурация этих веб-инжектов определяется целями злоумышленников. Установлено, что троян может использовать плагины для Microsoft Internet Explorer, Microsoft Edge, Google Chrome и Mozilla Firefox. Установив соответствующий модуль, зловред получает с управляющего сервера ZIP-архив с конфигурацией для выполнения веб-инжектов. В результате троян может встраивать в просматриваемые пользователем веб-страницы произвольное содержимое — например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент. При этом, поскольку модификация веб-страниц происходит непосредственно на заражённом компьютере, URL такого сайта в адресной строке браузера остаётся корректным, что может ввести пользователя в заблуждение. Таким образом, троян позволяет киберпреступникам красть банковские данные, которые затем могут быть использованы для снятия средств жертвы. Дополнительно троян может фиксировать нажатия клавиш, воровать учётные данные из почтовых клиентов и выполнять другие функции.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #431 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | В США заявили, что Северная Корея создала вирус WannaCry В Белом доме отметили, что атака WannaCry нанесла не только экономический ущерб. Помощник президента США внутренней безопасности Том Боссерт заявил, что вирус WannaCry был создан в КНДР. Об этом он написал в статье для издания The Wall Street Journal. "Это не легкомысленное утверждение. Оно основано на доказательствах. Мы не одиноки в подобных выводах. С нами согласны другие правительства и частные компании. О причастности КНДР к кибератаке говорит Великобритания, Microsoft отследила связь атаки со структурами северокорейского правительства", - отметил Боссерт. Он также подчеркнул, что атака WannaCry принесла не только экономический ущерб. По его словам, она также показала уязвимость критической инфраструктуры. Боссерт указал на то, что распространение интернет-технологий в мире делает его более уязвимым для подобных атак, чем и пользуется КНДР. При этом Боссерт заявил, что США ведут активную борьбу за то, чтобы обезопасить Интернет от подобных угроз и намерены привлекать к ответственности их организаторов. "Несущие вред хакеры должны оказаться в тюрьме, тоталитарные правительства - понести наказание за свои действия", - подчеркнул он. Отметим, вирус WannaCry начал распространяться в мае, затронув компьютерные системы в более чем 150 странах мира. По оценкам американских экспертов, общий ущерб от хакерской атаки составил 1 млрд. долларов. Напомним, ранее сообщалось, что в Microsoft считают КНДР ответственной за кибератаку вируса WannaCry.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #432 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Обнаружен новый способ распространения трояна Loki через Microsoft Office Специалисты компании Lastline Labs обнаружили новый вектор распространения трояна Loki через программы Microsoft Office. На первых этапах атаку практически невозможно обнаружить. Она проводится в обход антивирусных решений и как правило отклоняется как ложноположительная из-за использования в документах Office вредоносных скриплетов с ссылками на внешние ресурсы. В текущем месяце в руки исследователей Lastline Labs попал вредоносный файл Excel, способный загружать и выполнять вредоносное ПО. Анализ файла не выявил никаких макросов, shell-кодов или DDE. Файл имел низкий уровень детектирования на Virustotal, что означает либо ложноположительный результат, либо новую технику атаки. Как пояснили исследователи, для обхода обнаружения антивирусными решениями злоумышленники встраивают URL в скриплеты в документах Office. После открытия вредоносного файла Excel жертве предлагается обновить внешние ссылки рабочей книги – функцию Office, позволяющую ссылаться на внешние ресурсы, а не встраивать их напрямую (таким образом файлы сохраняют небольшой размер, и их легче обновить). Однако внешние ссылки могут ссылаться на вредоносные скриплеты и загружать вредоносное ПО. Исследователи Lastline Labs обнаружили, что описанный выше метод используется злоумышленниками для заражения компьютеров трояном Loki, предназначенным для похищения учетных данных. Вредоносные файлы попадают к жертвам через фишинговые письма. В ходе атаки эксплуатируется уже исправленная уязвимость CVE-2017-0199 в Microsoft Office/WordPad, позволяющая удаленно выполнить код. Скриплет – технология, позволяющая создавать COM-компоненты (модели компонентного объекта) средствами простых в использования языков сценариев. Скриплет появился в 1997 году с выходом в свет Internet Explorer 4.0.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #433 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Троянец Loapi взрывает Android-смартфоны «Лаборатория Касперского» обнаружили новый Android-троянец под названием Loapi, который заставляет устройства взрываться. Троянец распространяется под видом антивирусов и приложений для взрослых. После установки приложение запрашивает права администратора (причем, используются различные уловки), а затем устанавливает связь с хакерскими серверами для установки дополнительных модулей, которые автоматически подписывают пользователей на платные сервисы и позволяют злоумышленникам выполнять различные действия на устройстве. Кроме того, в приложении предусмотрена защита от умных пользователей – оно умеет блокировать экран и закрывать окна, если пользователь пытается запретить троянцу выполнять действия от имени администратора. Основная задача троянца Loapi заключается в добыче криптовалюты. Причем делает он это крайне агрессивно, что приводит к взрыву аккумуляторной батареи.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(22.12.2017)

|

| | #434 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

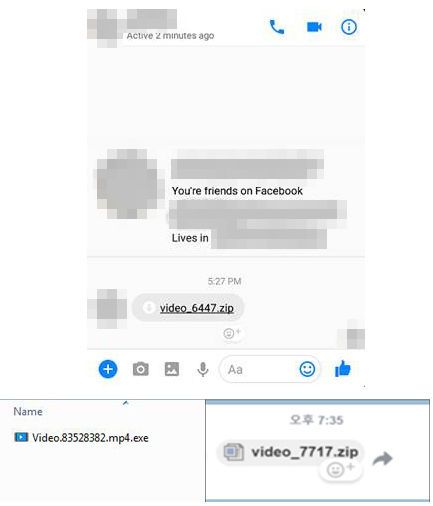

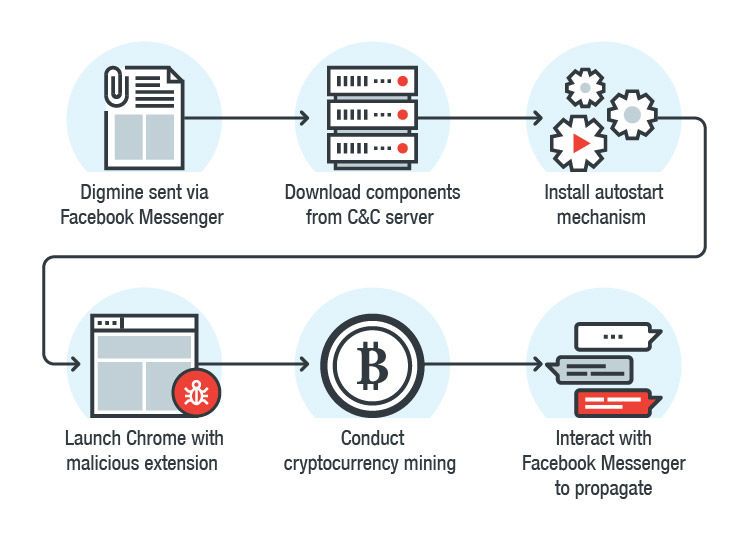

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Передается через Facebook: по Украине распространился новый компьютерный вирус Однако есть рекомендации, которые помогут сохранить свой компьютер. На этой неделе по Украине и по другим странам распространился опасный компьютерный вирус, заключающийся в распространении киберпреступниками майнера для криптовалюты Monero. Он передается через приложение Messeger от Facebook. По данным компании Trend Micro, впервые вирус распространился по Южной Корее. Впоследствии его заметили в Азербайджане, Венесуэле, Вьетнаме, Тайланде, Филиппинах и в Украине. Он распространялся через приложение для обмена сообщениями Messeger как видеозапись неизвестного состава. Пользователям в сообщения приходил архив под названием video (и четырьмя цифрами в любом порядке), в котором содержался вредитель Digmine. Сообщение поступало от взломанных пользователей, в основном от друзей в Facebook.  Отмечается, что вирус действует только в том случае, если файл с вредителем открыть на стационарном компьютере или ноутбуке в браузере, однако со смартфонов и других ***жетов вирус не действовал. Если аккаунт пользователя Facebook настроен на автоматический вход в систему, вирус будет распространяться друзьям в социальной сети с легкостью в чате. Вирус Digmine подключается к серверу, откуда читает его конфигурацию, а майнер-вредитель тем временем добывает криптовалюту из жертвы. Вместе с тем вирус распространяется через чат другим пользователям соцсети.  Вместе с развитием добычи криптовалют, майнинга и технологий блокчейна, в Сети распространяется деятельность кибернетических преступников. Они используют популярные социальные сети и браузеры, чтобы заражать все больше и больше пользователей и получать большую прибыль. Однако пользователю в случае подобной угрозы достаточно не доверять сомнительным материалам, включать настройки конфиденциальности учетной записи, узнавать подозрительные сообщения. Facebook, в свою очередь, поудалял ссылки на вредоносный файл, который распространялся в Messeger. Также сотрудники соцсети пообещали бесплатную противовирусную проверку всем, на чьих компьютерах зафиксирована вредоносная вирусная активность.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 22.12.2017 в 23:04. |

| |  |

| | #435 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | В трех плагинах WordPress обнаружен бэкдор Вредоносный код присутствует в Duplicate Page and Post 2.1.0, No Follow All External Links 2.1.0 и WP No External Links 4.2.1. Эксперты компании Wordfence обнаружили очередные три плагина для WordPress с бэкдорами. Речь идет о версиях плагинов Duplicate Page and Post 2.1.0, No Follow All External Links 2.1.0 и WP No External Links 4.2.1. Первый из них имеет свыше 50 тыс. активных установок, второй – более 9 тыс. и третий – свыше 30 тыс. 14-22 декабря команда WordPress удалила их из директории плагинов WordPress. Вредоносный код в трех вышеупомянутых плагинах работает очень похоже, поэтому можно сделать вывод, что их новыми владельцами является одно и то же лицо или лица. Вредонос вызывает удаленный сервер и внедряет на сайты сторонний контент и ссылки. По мнению экспертов, код используется для внедрения SEO-спама с целью повысить позицию в поисковой выдаче других сайтов. В сентябре нынешнего года SecurityLab сообщал о бэкдорах в версиях Display Widgets 2.6.1 и 2.6.3. Команда WordPress удалила их из директории плагинов WordPress, однако к тому времени обновить плагин до вредоносной версии успели более 200 тыс. пользователей. Кроме того, по данным компании White Fir Design, несколько сотен сайтов продолжают использовать 14 вредоносных плагинов WordPress спустя почти три года после выявления в них вредоносного кода.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #436 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | В интернете “гуляет” новый вирус для Mac В сети появилась информация о новом вредоносном ПО, атакующем компьютеры Apple. Специалисты по безопасности рассказали о вирусе OSX/MaMi. По их словам, этот вирус во многом похож на печально известный DNSChanger – эстонский троян, заразивший миллионы устройств в 2012 году. Бывший хакер NSA Патрик Уордл сообщил о том, что OSX/MaMi может быть использован злоумышленниками для кражи персональных данных. Также он добавил, что нынешнее антивирусное программное обеспечение не может обнаружить OSX/MaMI. Цитата: «Этот вирус не слишком продвинутый и необычный, но при этом он позволяет тихо проникнуть в систему и сильно навредить владельцу компьютера. Например, с помощью него можно взять под контроль интернет-трафик, проходящий между устройством пользователя и внешней сетью. Злоумышленники используют этот трюк, чтобы показывать людям дополнительную рекламу или красть пароли», – добавил Уордл. До сих пор неизвестно, кто занимается разработкой OSX/MaMi и как он распространяется. Есть мнение, что его рассылают по почте, маскируя письма под сообщения от известных компаний. Этот вирус меняет DNS-сервер, к которому подключен компьютер. Поэтому, для того чтобы проверить заражена система или нет, необходимо открыть настройки DNS и убедиться, что они не изменились на 82.163.143.135 или 82.163.142.137. Именно эти адреса используются вредоносным ПО.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #437 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Приготовьтесь к нашествию вирусов-майнеров. Они уже появились и атакуют На основе эксплойта EternalBlue, который использовался в нашумевшем вирусе WannaCry, создан новый зловред — WannaMine. Этот вирус проникает на компьютер и полностью загружает процессор, скрытно добывая хакерам криптовалюту Monero. WannaMine может попасть на устройство разными способами: через установочный файл, уязвимости в браузере или операционной системе, прямой атакой на память. Он использует инструмент Mimikatz для получения логина и пароля от учётной записи администратора на компьютере, а если это не удалось, прибегает к эксплойту EternalBlue, который был создан по заказу Агентства национальной безопасности США, но просочился в сеть и стал доступен публично. В том случае, если компьютер подключен к локальной или корпоративной сети, вирус постарается заразить все компьютеры, с которыми удастся установить связь. WannaMine снижает полезную производительность компьютеров, но хуже всего то, что постоянно находящиеся под стопроцентной нагрузкой компьютеры начинают работать нестабильно и могут сломаться. Антивирусные решения не справляются с поиском WannaMine и не могут лечить компьютеры от заражения этим вирусом. Таким образом, WannaMine может долгое время оставаться незамеченным и даже в случае обнаружения от него будет не так просто избавиться — потребуется создавать резервную копию ценных файлов, форматировать накопитель и заново устанавливать операционную систему и программы. Вирус WannaCry был ориентирован на компьютеры, установленные в крупных компаниях, и зацепил устройства в 150 странах мира, нанеся ущерб размеров в несколько сотен миллионов долларов. Он вёл себя гораздо более агрессивно: шифровал файлы, блокировал доступ к системе и вымогал деньги за расшифровку данных. В ловушку вируса попались компьютеры, администраторы которых не обновляли операционную систему. WannaMine на первый взгляд кажется более безопасным вирусом, чем WannaCry, но хакеры, вероятно, надеются, что благодаря скрытности он получит более широкое распространение и принесёт им гораздо более высокий доход. WannaMine, как и WannaCry основан на эксплойте Eternal Blue, который использует уязвимость Windows в реализации протокола SMB. Эта уязвимость была известна ещё в начале 2017 года и уже была закрыта патчами безопасности, хотя по-прежнему присутствует на компьютерах со старыми версиями Windows и актуальными, но недостаточно обновлёнными версиями этой ОС. Самый верный способ защититься от майнинговых вирусов — своевременно обновлять операционную систему, не переходить по подозрительным ссылкам, не ходить по сомнительным сайтам и либо не отключать встроенный антивирус, либо установить стороннее антивирусное решение.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(02.02.2018)

|

| | #438 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Новый троян-шифровальщик угрожает пользователям Windows «Доктор Веб» предупреждает о появлении новой вредоносной программы, вымогающей деньги у своих жертв: зловред получил обозначение Trojan.Encoder.24384, но создатели называют его «GandCrab!». Троян атакует пользователей персональных компьютеров под управлением операционных систем Windows. Проникнув на ПК, вымогатель шифрует содержимое фиксированных, съёмных и сетевых накопителей, за исключением ряда папок, среди которых имеются служебные и системные. Каждый диск шифруется в отдельном потоке. После окончания кодирования зловред отправляет на сервер данные о количестве зашифрованных файлов и времени, потраченном на шифрование. Троян также может собирать информацию о наличии запущенных процессов антивирусов. Вымогатель способен принудительно завершать процессы программ по заданному вирусописателями списку. Закодированным файлам присваивается расширение *.GDCB. Сообщение с требованиями вымогателей и список расширений шифруемых файлов хранятся в теле трояна зашифрованными с использованием алгоритма XOR. После выполнения вредоносных операций программа выводит сообщение с требованием выкупа. Увы, в настоящее время расшифровка файлов, закодированных зловредом, невозможна.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #439 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Появился новый вирус-вымогатель для Android Специалисты компании ESET обнаружили новое семейство вирусов-вымогателей, угрожающее неосторожным и невнимательным Android-пользователям. Вредоносные программы самостоятельно меняют PIN-код экрана блокировки, а затем показывают сообщение со стоимостью выкупа заблокированного ***жета. Вымогатель называется Android/Locker.B и начал свое распространение в странах Латинской Америки. Вирус распространяется через форумы, специально созданные злоумышленниками, а также рекламу на файлообменных сервисах. Он маскируется под приложение WhatsApp, различные антивирусы, Dropbox или Flash Player. После установки на смартфон или планшет вредоносное приложение запрашивает права администратора устройства. Получив необходимые разрешения, троян блокирует доступ к операционной системе, меняя PIN-код экрана блокировки, и выводит на экран требование выкупа. Сумма выкупа варьируется от 25 до 50 долларов или евро. Интересно еще и то, что злоумышленники принимают для выплаты подарочные карты iTunes, предоставляя жертвам /Locker.B подробную инструкцию по их покупке и передаче.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 10.02.2018 в 19:08. |

| |  |

| | #440 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Обнаружен вирус, добывающий криптовалюты при помощи телевизоров Антивирусная компания "Доктор Веб" сообщила о распространении троянца ADB.miner, заражающего Android-электронику - преимущественно "умные" телевизоры. Вирус используется для добычи криптовалюты Monero. Он заражает Android-устройства с открытым портом 5555, который используется интерфейсом отладчика Android Debug Bridge (ADB). Помимо телевизоров, в группу риска входят смартфоны, планшеты, телевизионные приставки, роутеры, медиаплееры и ресиверы. Заражение вредоносными программами, подобными ADB.miner, может привести к заметному снижению быстродействия устройства, его нагреву, а также быстрому расходованию ресурса аккумуляторной батареи. Отладчик ADB в Android по умолчанию отключен, однако некоторые производители все же оставляют его включенным. Кроме того, ADB по каким-либо причинам может быть включен самим пользователем. По оценкам экспертов компании "Доктор Веб", отладчик Android Debug Bridge активен на 8% устройств, защищенных антивирусом производителя. Специалисты рекомендуют отключить отладку по USB, если эта функция включена, но не используется.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #441 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | В Google Play проник червь для Windows Более 150 приложений из каталога Google Play являются распространителями Windows-червя Ramnit. Об этом сообщает Ars Technica со ссылкой на исследование антивирусной компании ZScaler. Червь не наносит вреда устройствам на базе Android, однако может использоваться для совершения атак на десктопные компьютеры. Ramnit содержится в приложениях от разных разработчиков, которые, как правило, различаются по своему предназначению. На момент выхода публикации все ПО, названное экспертами ZScaler опасным, удалено из Google Play, однако нет никаких гарантий, что червь не сможет проникнуть в каталог снова. Сообщается, что Ramnit заражает все файлы с расширением .exe, .dll, .html и .htm. Как правило, это происходит при подключении устройства-переносчика к компьютеру. Попав в благоприятную среду, которой для червя является ОС Windows, он начинает сбор данных, в том числе логинов и паролей, cookie и файлов ключей для онлайн-банкинга. Впоследствии червь запускает механизм самораспространения, который позволяет ему заражать новые устройства, формируя таким образом целую сеть. Наибольшую опасность вредоносное ПО такого типа представляет для организаций, имеющих в своем распоряжении обширную базу из десятков и сотен объединенных персональных компьютеров.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(18.03.2018)

|

| | #442 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | Обнаружен компьютерный вирус, который нельзя уничтожить Специалисты считают, что вирус создан государственным агентством. Вирус Slingshot, способный заражать маршрутизаторы персональных компьютеров с помощью многоуровневых атак обнаружили специалисты Лаборатории Касперского. Новая вредоносная программа нацелена на роутеры. Об этом говорится в блоге компании. В результате опасная для системы информация распространяется быстрее. Все усугубляется тем, что вирус распространяется сразу на несколько устройств. Вирус оказался очень «живучим» и заменяет библиотеку специально созданной копией, загружает зараженные компоненты, а затем запускает процесс атаки на компьютерах. Программа не только способна украсть любую информацию, хранящуюся в цифровом виде, включая сетевой трафик, скриншоты и пароли. Она также тщательно следит за собственной сохранностью и бесперебойной работой: к примеру, чтобы отвлечь от себя любые подозрения, вирус самостоятельно инициирует проверки безопасности компьютера. Из-за наличия сложных функций исследователи предположили, что Slingshot создан государственным агентством. В коде вируса обнаружили подсказки, которые указывают на англичан, но достоверных сведений нет.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #443 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Опасный троян Qrypter атакует организации по всему миру 3 вредоносные кампании, зафиксированные в феврале 2018 года, затронули 243 организации. Исследователи кибербезопасности из компании Forcepoint сообщили о новой вредоносной кампании, нацеленной на организации по всему миру. В ходе атак злоумышленники используют новый опасный троян Qrypter. Данное вредоносное ПО, часто ошибочно принимаемое за кроссплатформенный бэкдор Adwind, существует уже несколько лет и было разработано группой под названием QUA R&D, предлагающей его по модели «вредоносное-ПО-как-услуга» (Malware-as-a-Service, MaaS). Qrypter, также известный как Qarallax, Quaverse, QRAT и Qontroller, представляет собой троян для удаленного доступа на основе Java, который использует серверы C&C-серверы на основе Tor. Он был впервые описан в июне 2016 года, после того как его использовали в атаке на швейцарских пользователей, обращавшихся за визой США. Вредоносная программа распространяется с помощью электронных писем. Несмотря на то, что количество писем сравнительно небольшое, Qrypter продолжает набирать известность. В общей сложности 3 вредоносные кампании, зафиксированные в феврале 2018 года, затронули 243 организации, отметили эксперты. Оказавшись на системе, Qrypter запускает два файла VBS в папке %Temp%, каждый из которых имеет произвольное имя файла. Данные скрипты предназначены для сбора информации о межсетевом экране и антивирусных решениях, установленных на компьютере. Qrypter предоставляет злоумышленникам широкий спектр возможностей: подключение к удаленному рабочему столу, доступ к web-камерам, манипулирование файловой системой, установка дополнительных файлов и управление диспетчером задач. Аренда трояна на месяц стоит $80. В качестве возможных способов оплаты указаны PerfectMoney, Bitcoin-Cash и Bitcoin. Помимо этого, можно приобрести трехмесячную или годовую подписку по сниженной цене. На одном из Bitcoin-адресов, связанных с платежами за подписки на Qrypter, в общей сложности находилось 1,69 BTC (порядка $13,3 тыс. на момент написания новости). Однако, это лишь один из адресов, которые используют авторы вредоносного ПО, то есть означает, что их заработок может быть намного выше. Разработчики Qrypter оказывают поддержку своим клиентам через форум Black&White Guys, на котором в настоящее время насчитывается более 2300 зарегистрированных участников. Основываясь на сообщениях на форуме, исследователи смогли выяснить, как работает QUA R&D. Группа регулярно создает темы, в которых убеждает пользователей в том, что их продукты не обнаруживаются антивирусными решениями. «Уверенность в том, что их продукт невозможно обнаружить, является одним из основных приоритетов для группы и потенциально объясняет, почему даже спустя почти два года Qrypter остается в значительной степени незамеченным для поставщиков антивирусного ПО», - отметили исследователи. Помимо взаимодействия с клиентами, форум также используется для привлечения потенциальных реселлеров, которые получают коды на скидки для повышения популярности Qrypter. Помимо этого, более старые версии трояна предлагаются бесплатно, а стратегия QUA R&D также включает в себя взлом продуктов конкурентов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(19.03.2018)

|

| | #444 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | Новый вирус крадет деньги через телефонные звонки Вирус распространяется в соцсетях и сторонних магазинах приложений. Вирус способен работать только на операционке Android, а распространяется он посредством социальных сетей и сторонних магазинов приложений. Специалисты считают, что FakeBank обладает возможностью внедрения в смартфоны. Также вирус анализирует сведения о банковских приложениях и совершает любые операции под видом кредитного учреждения. Однако пока деятельность вредоносного софта распространяется исключительно в среднеазиатском регионе. Помимо этого, в начале марта 2018 года пользователи услышали о новом вирусе, атакующем их девайсы на Android. Это программа RedDrop, похищающая аудиофайлы и размещающая их в Сети в облачных хранилищах. Также вирус подписывает владельцев смартфонов на SMS-сервисы с премиальным доступом. При этом вирусная программа скрывает все признаки установки на ***жет и производит маскировку вредоносных приманок под разнообразные инструменты, такие как графические редакторы или калькуляторы. Сообщается, что к настоящему моменту методов борьбы с RedDrop пока не нашли.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(31.03.2018)

|

| | #445 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | На Андроид появился вирус, который убивает смартфоны Вирус постоянно майнит на телефоне, занимая все ресурсы. Специалисты компании Trend Micro обнаружили вредоносное программное обеспечение, которое может привести к серьезным неисправностям смартфонов и их окончательному выхода из строя. Вывести устройство из строя можно, благодаря беспрерывному майнингу, который он запускает без ведома владельца, сообщили в официальном блоге Trend Micro. Вирус под названием Hidden Miner был обнаружен внутри приложений, которые распространялись через сторонние магазины. Вредоносное ПО обманывает пользователей, вынуждая их дать программе доступ к учетной записи администратора. Как только приложение получает данные для входа в аккаунт, вирус скрывает его иконку в меню, а затем запускает майнер Monero, который постоянно работает в фоновом режиме. Кроме того, ПО способно блокировать устройство в тех случаях, когда владелец девайса пытается изменить полномочия приложения. Специалисты отметили, что в коде Hide Miner нет никаких переключателей, контроллеров или оптимизаторов. Это означает, что процесс майнинга нельзя будет остановить до тех пор, пока ресурсы устройства не исчерпаются. Другими словами, смартфон будет добывать Monero до того момента, пока не перегреется и выйдет из строя. По словам экспертов, единственный способ уничтожить вирус - перезагрузить девайс в безопасном режиме и удалить учетную запись администратора вместе с зараженным приложением.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(31.03.2018)

|

| | #446 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Банковский троян Zeus Panda распространяется через результаты поиска в Google Продвигая свои ссылки на видное место по финансовым запросам, злоумышленники смогли максимизировать эффективность заражения, поскольку целевые посетители использовали различные финансовые платформы, что значительно повышало вероятность кражи банковских учетных записей, информации о кредитных картах. Если вы пытаетесь раздобыть нужную информацию, то, как правило, идете в Google, где можно найти практически любые сведения. Однако нет гарантии, что ссылки, возвращаемые Google, всегда будут безопасными. Злоумышленники решили воспользоваться поисковой оптимизацией с целью продвижения вредоносных ссылок на более выгодные позиции и заражением пользователей банковским трояном Zeus Panda. Продвигая ссылки по определенным запросам банковской тематики, злоумышленники смогли нацелиться на нужную целевую аудиторию нестандартным методом. Инфраструктура злоумышленников была довольно интересной из-за нестандартных методов, используемых для распространения вредоноса. Это еще один пример того, как злоумышленники регулярно меняют стратегию работы, и почему непрерывное отслеживание современных угроз помогает компаниям оставаться защищенными. Методы защиты Дополнительные способы защиты, при помощи которых можно предотвратить эту угрозу: Advanced Malware Protection (AMP) – идеально подходит для предотвращения выполнения этого вредоноса. Веб-сканеры CWS / WSA предотвращают доступ к вредоносным веб-сайтам и позволяют обнаружить вредоносов. AMP Threat Grid помогает обнаружить вредоносные бинарные файлы и защищает все продукты из линейки Cisco Security. Umbrella – безопасный интернет шлюз (SIG) блокирует подключение к вредоносным доменам, IP-адресам и URL, пользователей, находящихся внутри или вне корпоративной сети. Подписка на правила сервиса Snort.org также помогает своевременно защититься от появления новых угроз.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #447 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Киберполиция предупредила о масштабной вирусной рассылке в «Фейсбуке» от друзей Правоохранители предоставили рекомендации пользователям Google Chrome: как удалить вирусные приложения. В Интернете зафиксировано массовое распространение вируса через социальную сеть Facebook. Впервые он был зафиксирован в 2017 году, а сейчас распространяется по всему миру, в том числе и на территории Украины. Об этом сообщила пресс-служба национальной полиции Украины со ссылкой на Департамент киберполиции. Так, спам-сообщения с «вирусной» ссылкой направлялись пользователям Facebook`a от имени их друзей. В сообщениях указывалась ссылка на специально подготовленную страницу, имитирующую видеохостинг и предлагающую добавить в Google Chrome приложение для получения возможности просмотра этого видео. Этот тип вируса распространяется с целью майнинга непосредственно в браузере пораженного компьютера, пользуясь его ресурсами. Размещенный в веб-магазине Сhrome плагин только за четверо суток набрал 30.000 загрузок. Специалисты по киберполиции отмечают, что в случае получения подобного сообщения необходимо максимально быстро предупредить об этом пользователя, с аккаунта которого распространяется такая информацию. У себя такое сообщение нужно обозначить как спам. «Этот вирус может похитить данные, которые пользователь вводит в формы на сайтах, включая логины и пароли на всех страницах. Выявлено, что этот тип вируса распространяется с целью майнинг непосредственно в Вашем браузере, пользуясь ресурсами Вашего компьютера», – сообщили в киберполиции и предоставили рекомендации по удалению вирусного приложения. Это стандартное Google Chrome приложение, которое можно удалить по стандартной процедуре: -В углу экрана нажмите «Панель запуска»– стрелка вверх. -Правой кнопкой мышки нажмите на приложении, которое нужно удалить. -Нажмите «Удалить». -Еще раз нажмите «Удалить». Как удалить расширение -Откройте Chrome. -Нажмите на значок с тремя точками – Инструменты – Расширения. -Нажмите значок «Удалить» возле расширения. -Для подтверждения нажмите «Удалить». Совет: чтобы удалить расширение со значком на панели инструментов браузера, нажмите значок правой кнопкой мышки и выберите опцию «Удалить» из Chrome.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #448 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Опубликованы подробности заражения утилиты CCleaner вредоносным ПО В прошлом году популярное программное обеспечение для очистки систем CCleaner подверглось масштабной атаке, в ходе которой хакеры скомпрометировали серверы компании Piriform и заменили легитимную версию утилиты на вредоносную. Вредоносное ПО инфицировало более 2,3 млн пользователей, загрузивших или обновивших CCleaner в период с августа по сентябрь 2017 года с официального сайта. Как выяснилось позднее, хакерам удалось проникнуть в сеть компании почти за пять месяцев до того, как они заменили официальную сборку CCleaner на версию с бэкдором. Об этом сообщил вице-президент компании Avast и технический директор Ондрей Влчек (Ondrej Vlcek) на конференции по безопасности RSA в Сан-Франциско. Avast опубликовала подробности инцидента, подробно описав, как и когда неизвестные хакеры взломали сети компании Piriform, создавшей CCleaner и приобретенную Avast в июле 2017 года. 11 марта 2017 года. Атакующие впервые получили доступ к рабочей станции одного из разработчиков CCleaner, который был подключен к сети Piriform, используя удаленное программное обеспечение TeamViewer. Как полагают в компании, злоумышленники повторно использовали учетные данные разработчика, полученные в результате более ранней утечки, для доступа к учетной записи в TeamViewer и с третьей попытки смогли установить вредоносное ПО при помощи скрипта VBScript. 12 марта 2017 года. Используя зараженное устройство, злоумышленники проникли во второй компьютер, подключенный к той же сети, и создали бэкдор через протокол Windows RDP (служба удаленного рабочего стола). Используя RDP-доступ, злоумышленники загрузили двоичную и вредоносную полезную нагрузку (вредоносное ПО второго этапа, которое позднее было доставлено на 40 компьютеров, принадлежащих крупным технологическим компаниям) в реестр целевого компьютера. 14 марта 2017 года. Атакующие заразили первый компьютер первой версией вредоносного ПО. 4 апреля 2017 года. Атакующие скомпилировали специальную версию бэкдора ShadowPad, позволяющего злоумышленникам загружать дополнительные вредоносные модули и похищать данные. Данную вредоносную полезную нагрузку, по мнению представителей компании, можно считать третьим этапом атаки на CCleaner. 12 апреля 2017 года. Несколько дней спустя злоумышленники установили полезную нагрузку третьего этапа на четырех компьютерах в сети Piriform (в виде библиотеки mscoree.dll) и на сервере, содержащем версию сборки CCleaner (в качестве библиотеки .NET). Период с середины апреля по июль 2017 года. В данный период злоумышленники подготовили вредоносную версию CCleaner и попытались проникнуть на другие компьютеры во внутренней сети Piriform, установив кейлоггер на уже скомпрометированные системы с целью хищения учетных данных и авторизации с правами администратора через RDP. 18 июля 2017 года. Компания Avast приобрела Piriform. 2 августа 2017 года. Атакующие заменили исходную версию программного обеспечения CCleaner с официального сайта собственной версией, которая была загружена несколькими миллионами пользователей. 13 сентября 2017 года. Исследователи из Cisco Talos обнаружили вредоносную версию программного обеспечения, которая распространялась через официальный сайт компании более месяца, и сразу же уведомили Avast. Во вредоносной версии CCleaner было скрыто программное обеспечение, предназначенное для кражи данных с зараженных компьютеров. В течение трех дней после уведомления об инциденте Avast совместно с ФБР отключила C&C-сервер злоумышленников, однако к этому моменту вредоносная версия CCleaner уже была загружена 2,27 млн пользователями. Помимо этого, было выявлено, что атакующие смогли установить вредоносную полезную нагрузку второго этапа на 40 компьютерах, принадлежащих крупным международным технологическим компаниям, включая Google, Microsoft, Cisco, Intel, Samsung, Sony, HTC, Linksys, D-Link, Akamai и VMware. В то же время у Avast нет свидельств того, что вредонос ShadowPad был загружен на устройства любой из перечисленных выше компаний. «Как показало наше расследование, ShadowPad ранее использовался в Южной Корее и в России, где злоумышленники взламывали компьютеры для слежки за денежными операциями. Самый старый вредоносный исполняемый файл, использовавшийся в ходе атаки в России, был создан в 2014 году. Исходя из этих данных можно говорить о том, что ответственная за него группировка может заниматься слежкой за пользователями уже в течение многих лет», - отметили специалисты.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #449 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,466

Репутация: 32814 (Вес: 849) Поблагодарили 16,237 раз(а) | Студент-хакер из Львова мечтал разбогатеть на клавиатурных "шпионах" Стоимость вредоносного программного обеспечения, которое копирует все нажатия клавиатуры и отправляет на почту, составляла пять тысяч долларов каждый месяц Во Львове сотрудники киберполиции разоблачили 20-летнего студента, который создавал и продавал вредоносное программное обеспечение. Владея соответствующими техническими навыками, парень придумал вирус, предназначенный для похищения данных с браузеров и записи всех нажатий клавиатуры. "Вредоносное программное обеспечение (ВПО) работало со встроенным клавиатурным шпионом. Он записывал все нажатия символов на клавиатуре и при каждом 350-м нажатии отправлял эти данные на запрограммированный электронный ящик. Также он сканировал директории, содержащие настройки веб-браузеров, сохраненные логины и пароли от веб-ресурсов и отправлял их на ту же электронную почту или ftp сервер", – сообщают в полиции. Для анонимности юноша использовал ТOR и VPN, а также IP-адреса университета в котором учился, а для всех денежных расчетов – электронные кошельки. Оплата использования ВПО совершалась пользователями ежемесячно, а стоимость составляла 5 долларов с каждого из клиентов. У парня изъяли компьютер и банковскую карточку, с помощью которой он получал наличные. Все это направлено на экспертизу. По ее результатам будет принято решение об объявлении студенту о подозрении. Открыто уголовное производство.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #450 |

| Админ  Online: 1мес3нед6дн Регистрация: 29.02.2012

Сообщений: 9,973

Репутация: 19677 (Вес: 10) Поблагодарили 9,469 раз(а) | Новое вредоносное ПО Stalin "охотится" на пользователей, забывших дату образования СССР. В Интернете распространяется новый компьютерный вирус, который уже окрестили StalinLocker. Вирус обнаружили исследователи MalwareHunterTeam.  После автозапуска вируса на экране начинается десятиминутный обратный отсчет, требующий ввести код. В противном случае файлы будут удалены. При этом при каждом запуске алгоритма у пользователя остается все меньше и меньше времени на разблокировку. "(вирус, - ред.) создает файл %UserProfile%\AppData\Local\fl.dat, в который записывает текущее количество оставшихся секунд, поделенное на три", - сообщается на сайте. Код - разница между датой запуска программы и датой 1922.12.30 - днем, когда состоялся I Всесоюзный съезд Советов, на котором был утвержден договор об образовании СССР. Если код будет введен правильно, вредоносная программа прекращает работу и удаляет свои файлы, если же нет или если пользователь ввел код уже после окончания отсчета - вирус пытается удалить файлы со всех дисков компьютера, проходя их в алфавитном порядке. В MalwareHunterTeam успокаивают, что программу может вовремя выявить большинство антивирусов.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| Опции темы | |

| Опции просмотра | |

| |