| | #1 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Уязвимость в Samsung Smartcam позволяет получить контроль над устройством  В блоге exploitee.rs появилась информация об уязвимости, содержащейся в видеокамерах Samsung Smartcam. Проблема позволяет атакующему получить полный доступ к скомпрометированному устройству и удаленно выполнять команды. Как полагают исследователи, уязвимость затрагивает все модели Samsung Smartcam. Как пишет эксперт под псевдонимом Zenofex, уязвимость была обнаружена в результате повторного исследования моделей Samsung Smartcam после того, как производитель устранил ряд проблем, проэксплуатировав которые злоумышленник мог удаленно выполнить код или изменить пароль администратора для видеокамеры. В частности, компания попыталась исправить проблемы путем удаления локального web-интерфейса, вынуждая владельцев камер использовать сайт SmartCloud, но в то же время оставила активным локальный сервер, работающий с правами суперпользователя. Как выяснилось, по каким-то причинам специалисты Samsung не удалили ряд php-файлов, отвечающих за обновление прошивки камеры через сервис iWatch. Данные скрипты содержат уязвимость, позволяющую удаленно внедрить команду и таким образом получить контроль над устройством. Эксперты опубликовали видео с примером эксплуатации вышеуказанной уязвимости.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #2 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Редкий троян для Mac OS три года терроризировал медицинские компании Антивирусный вендор Malwarebytes выявил редкий зловред, атакующий компьютеры Apple Mac. Вредоносное ПО, получившее название Fruitfly у Apple и Quitmitchin у Malwarebytes, по-видимому, использовалось на протяжении нескольких лет для таргетированных атак и кибершпионажа. Мишенями чаще всего становились компании, занимавшиеся биомедицинскими исследованиями. Фруктовый паразит Компания Malwarebytes объявила о поимке зловреда, атакующего компьютеры Apple Mac. Эксперты назвали его Fruitfly («плодовая мушка»). Специалисты считают, что это довольно редкий пример вредоносного ПО, успешно заражающего Mac. Они отмечают, что подавляющее число зловредов пишутся под Windows — просто в силу того, что компьютеры под этой операционной системой намного более распространены, нежели ПК Apple. Fruitfly был выявлен по чистой случайности: некий системный администратор обнаружил странный трафик, исходящий с ПК под операционной системой Mac OS X. Оказалось, что трафик генерировало вредоносное ПО. Как написал аналитик Malwarebytes, эксперт по безопасности Mac OS Томас Рид (Thomas Reed), ничего похожего он прежде не видел. Вредонос, состоящий из двух файлов, поначалу показался эксперту довольно незамысловатым, однако на поверку оказался весьма занятным явлением. Антикварные компоненты Скрытый текстFruitfly регулярно делает скриншоты и пытается получить доступ к веб-камере, причем для этого используются функци, которые Рид назвал «антикварными»: они применялись еще до выхода Mac OS X (первый релиз которой датирован 2001 г.). Также зловред использует открытую библиотеку libjpeg, которая в последний раз обновлялась в 1998 г. Java, perl и команды Shell Зловред также содержит код Java, с помощью которого злоумышленники могут удаленно управлять компьютером, в том числе менять местоположения курсора мыши, имитировать клики, а также нажатия клавиш на клавиатуре. Это рудиментарный, но вполне действенный способ удаленного управления, считают эксперты. Помимо этого, Fruitfly может скачивать со своего командного сервера дополнительные модули для сканирования сетевого окружения и установления соединения с устройствами в локальной сети. Примечательно, что в зловреде присутствуют команды оболочки shell для Linux. Как выяснилось, зловред успешно запускается под Linux, не работает только код, написанный специально под Mac. Он здесь не первый день Исследователь предполагает, что Fruitfly может циркулировать по Сети уже несколько лет. Ему и его коллегам удалось найти в библиотеке VirusTotal исполняемый код под Windows, который устанавливает соединения с тем же C&C-сервером, что и Fruitfly и также использует библиотеку libjpeg. Сэмплы этого зловреда попали в VirusTotal в 2013 г. Лишь несколько антивирусных движков способны выявить его присутствие, и то под самыми общими обозначениями. По словам Рида, в тексте perl-скрипта, используемом для сканирования сетевого окружения, обнаружились комментарии, указывающие на изменения, которые были внесены специально для версии Mac OS X 10.10 Yosemite, вышедшей в 2014 г. Присутствие «антикварного» кода, по мнению Рида, может означать, что зловред действительно имеет весьма почтенный возраст. Но куда более вероятно, считает автор исследования, что создатели Fruitfly не слишком хорошо разбираются в Mac OS X и использовали очень старую документацию. Либо же они использовали старые функции, чтобы избежать противодействия со стороны систем безопасности Mac OS X, чьи средства поведенческого анализа скорее среагируют на более новый код. «Что забавно, несмотря на возраст и сложность зловреда, он использует всю тот же незамысловатый метод обеспечения постоянного присутствия в системе, что и другие зловреды под Mac: скрытый файл и агент запуска. Таким образом, его легко обнаружить, если появляется повод для пристального изучения заражённой машины (например, подозрительный трафик). Его также легко выявить и устранить», — пишет Рид. По его мнению, единственная причина, по которой зловред оставался незамеченным до сих пор, это его редкое использование. Fruitfly применялся только в узконаправленных атаках. Ну, а его функции ясно указывают на «шпионскую» природу зловреда. «Кимитчин» Fruitfly — это название, которое зловреду присвоила компания Apple. Malwarebytes дала другое наименование — OSX.Backdoor.Quimitchin. «Кимитчинами» назывались шпионы, которых ацтеки тайно засылали во вражеские племена. «Учитывая возраст некоторых элементов зловреда, мы решили, что такое название - в самый раз», — заметил Рид. Apple выпустила соответствующее обновление для Mac OS X, которое устанавливается автоматически. Интересно, что никто так и не знает, каким именно образом этот зловред заражает компьютеры. Эффект репутации «Несмотря на то, что у Mac OS X репутация достаточно безопасной операционной системы, вредоносное ПО существует и для нее. Уверенность некоторых пользователей устройств Apple в собственной безопасности зачастую работает на злоумышленников, так как они не ожидают атак и теряют бдительность, — говорит Дмитрий Гвоздев, генеральный директор компании «Монитор Безопасности». — Но программного обеспечения, полностью лишенного ошибок и уязвимостей, попросту не существует. В свою очередь, кибершпионские кампании обычно организуют серьезные профессионалы, которые как раз очень хорошо знают уязвимые места систем, которые собираются атаковать. Как часто бывает в таких случаях, нельзя сказать однозначно, действительно ли Fruitfly-Quimitchin является разработкой серьезных профессионалов. Возможно это и не так, поскольку профессионалы могли бы заметать следы и получше. Но как бы там ни было, этот зловред оставался незамеченным на протяжении длительного срока и выдал себя по чистой случайности». [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #3 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Google заставила разработчиков обновить 275 тысяч приложений За последние два года компания Google заставила разработчиков приложений для своей мобильной платформы обновить более 275 тысяч программ в магазине Play Store. Во многих случаях это было сделано под угрозой запретить выпускать обновления для приложений в магазине. С 2014 года Google ведёт сканирование приложений на наличие известных уязвимостей в рамках программы App Security Improvement (ASI). Если уязвимость обнаруживается, разработчики получают уведомление по электронной почте и в Google Play Developer Console. Поначалу сканирование велось только на наличие регистрационных данных Amazon Web Services (AWS). Они могли стать причиной компрометации облачных сервисов, которые приложения используют для хранения данных. Далее в 2014 году Google начала вести сканирование на наличие встроенных файлов Keystore. Эти файлы содержат частные и публичные криптографические ключи, который используются для шифрования данных и установления безопасного соединения. Поначалу разработчики получали только уведомления, но Google никак не заставляла их действовать. В 2015 году Google снова расширила число сканируемых уязвимостей и стала устанавливать сроки для их закрытия. Компания предоставляет подробную информацию о найденных уязвимостях и руководство по их устранению. В 2015 году была добавлена проверка 6 уязвимостей, в 2016 ещё 17, из них 12 имеют срок устранения. В апреле 2016 программа затрагивала 100 тысяч приложений, с тех пор их число выросло почти втрое.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #4 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Google за 2016 год выплатила за обнаруженные баги $3 млн. В рамках программы Google Bug Bounty за 2016 год было выплачено $3 млн., что очередной раз показывает её важность для всех участников. Google получает возможность вовремя закрывать свои программные продукты и не подвергать риску пользователей, а хакеры могут заработать в рамках закона. В 2016 году в программу внесли вклад более 350 участников из 59 стран. Всего в приложениях и сервисах Google было обнаружено более тысячи багов. Самая крупная награда за единственную уязвимость составила $100000. Само собой, большинство уязвимостей для обнаруживших оказываются не столь прибыльными, так что эта должна была быть крайне важной и опасной. Для сравнения, в 2015 году Google заплатила $2 млн., рост за минувший год составил 50%. Однако речь не обязательно идёт о росте количества обнаруживаемых уязвимости, поскольку Google увеличивала минимальную награду, в некоторых случаях на те же 50%. Google является не единственной технологической компанией, у которой есть подобная программа поиска уязвимостей. Многие её конкуренты занимаются тем же самым, выплачивая энтузиастам награды за поиск уязвимостей в своих приложениях и сервисах. У Google программа стартовала в 2010 году и с тех пор компания выплатила более $9 млн.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #5 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | В Linux-приложении для шифрования был один универсальный пароль Предназначенное для шифрования Linux-приложение Cryptkeeper ставит под угрозу конфиденциальность данных пользователей. Российский исследователь безопасности Кирилл Тхай обнаружил в программе уязвимость, позволяющую любому без труда расшифровать зашифрованный контент. По словам Тхая, расшифровать информацию можно с помощью пароля «p». Правда, этот универсальный пароль работает только в приложениях Cryptkeeper на Debian 9 (текущей нестабильной ветке под кодовым названием Stretch). Уязвимость не затрагивает более ранние стабильные версии Debian. Проблема связана с тем, как Cryptkeeper взаимодействует с EncFS – криптографической системой на базе FUSE. По данным команды поддержки Debian, в последнем обновлении EncFS исправлена ошибка, долгое время присутствовавшая в системе. Как раз из-за этой ошибки Cryptkeeper некорректно взаимодействовала с EncFS, и расшифровать любые данные на любом ПК можно было, введя в качестве пароля строчную букву «p». Вслед за обнаружением уязвимости разработчики Debian запросили удалить Cryptkeeper из кодовой базы ОС. Тем не менее, спустя день было принято решение удалить приложение только из Debian 9. Когда уязвимость будет исправлена, разработчики заново добавят Cryptkeeper в ОС.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #6 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Популярные принтеры несут угрозу безопасности данных Принтеры прочно вошли в повседневную жизнь, однако нельзя недооценивать угрозу кибербезопасности, которую они представляют. К такому выводу пришли трое ИБ-экспертов из Германии, Йенс Мюллер (Jens Müller), Владислав Младенов (Vladislav Mladenov) и Юрай Соморовски (Juraj Somorovsky). Исследователи создали инструмент PRET (Printer Exploitation Toolkit) для автоматизации атак на популярные многофункциональные принтеры марок HP, Brother, Lexmark, Dell, Samsung, Konica, OKI и Kyocera с использованием давно известных и недавно обнаруженных уязвимостей. С помощью PRET они осуществляли атаки через USB, локальную сеть и интернет. В качестве вектора атак использовался язык описания страниц PostScript и язык, реализующий уровень контроля заданий и расширенного управления принтером, Printer Job Language (PJL). Эксперты продемонстрировали, как злоумышленник может получить доступ к энергонезависимой памяти (NVRAM) устройства и получить доступ к конфиденциальной информации, такой как документы, учетные данные и т.д. Более того, уязвимости в популярных многофункциональных принтерах позволяют получить пароли к локальным серверам SMB, FTP, LDAP, SMTP и POP3, поскольку настройки «умных» устройств предусматривают подключение к ним. С помощью других уязвимостей злоумышленник также способен вывести из строя принтер целиком или некоторые его компоненты. Некоторые проэксплуатированные исследователями проблемы безопасности обнаружены недавно, однако некоторые известны уже давно, но производители не спешат их исправлять.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(08.03.2017)

, gydrokolbasa

(04.02.2017)

|

| | #7 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Adobe исправила 24 уязвимости в своих продуктах  Компания Adobe Systems выпустила обновления безопасности, исправляющие в общей сложности 24 уязвимости в решениях Adobe Flash Player, Adobe Digital Editions и Adobe Campaign. В обновлении Flash Player производитель устранил критических 13 уязвимостей, которые позволяли атакующему выполнить произвольный код и получить контроль над целевой системой. Проблемы затрагивают версии Adobe Flash Player Desktop Runtime (24.0.0.221) для Windows и Mac, Adobe Flash Player для Google Chrome (24.0.0.221), Adobe Flash Player для Microsoft Edge и IE 11 (24.0.0.221), а также Adobe Flash Player Desktop Runtime (24.0.0.221) для Linux. Обновление безопасности Adobe Digital Editions исправляет 9 уязвимостей, в том числе одну критическую (CVE-2017-2973). Остальные проблемы связаны с переполнением буфера и могут привести к утечке памяти. Указанным уязвимостям подвержена версия Adobe Digital Editions 4.5.3 и ниже. Наконец, в Adobe Campaign были устранены две уязвимости. Первая (CVE-2017-2968) проблема позволяла атакующему получить доступ с правом чтения и записи на системе, вторая (CVE-2017-2969) - осуществить XSS-атаку. Проблемы затрагивают Adobe Campaign v6.11 16.4 Build 8724 и более ранние версии.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #8 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Google уверяет, что все крупнейшие уязвимости в Android никак не навредили пользователям В 2015 году сообщество Android-пользователей потрясла новость о том, что около миллиарда устройств под управлением операционной системы от Google имеют критическую уязвимость Stagefright, позволяющую злоумышленникам получить доступ к конфиденциальным данным. После этого было обнаружено ещё несколько масштабных уязвимостей. Несмотря на это, компания Google заявила, что самые опасные уязвимости, вроде Stagefright, нанесли абсолютно нулевой ущерб владельцам Android-девайсов. По словам директора по безопасности Android Адриана Людвига, несмотря на тот факт, что уязвимость Stagefright была выявлена на 95% Android-устройств, в действительности не было ни одного подтверждённого случая заражения через этот эксплойт. Кроме того, сразу после обнаружения данной бреши Google начала выпускать ежемесячные обновления безопасности Android и призвала остальных производителей последовать её примеру. Директор по безопасности Android заявил, что подобные случаи были и до Stagefright, вроде MasterKey в 2013 году и FakeID в 2014 году, и тогда на каждый миллион устройств приходилось от 1 до 8 заражённых. "Большая часть обвинений, которые мы получаем, не интересны с точки зрения безопасности. Даже если вредоносные программы и установлены, они крайне редко получают какие-либо разрешения. В первую очередь они просто загружают другие приложения", - отметил Адриан Людвиг. Другими словами, даже самые серьёзные уязвимости на Android в большинстве случаев просто загружают разные приложения из Google Play, накручивая таким образом им рейтинги, но реальной опасности для пользователей они не несут.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #9 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Небезопасные Android-приложения для автомобилей повышают риск угона  В последние несколько лет концепция connected car (автомобили с доступом в интернет) продолжает набирать популярность. С помощью специализированных мобильных приложений можно получить координаты автомобиля, его маршрут, открыть двери, запустить двигатель, включить вспомогательные устройства. В связи с этим специалисты «Лаборатории Касперского» попытались выяснить, насколько защищены автомобильные приложения. С этой целью эксперты изучили 7 популярных мобильных приложений для управления различными марками автомобилей (наименования не раскрываются), в том числе одно от российского производителя. При этом рассматривался ряд аспектов: наличие потенциально опасных возможностей (т.е. позволяет ли приложение угнать авто); существование проверки на наличие прав суперпользователя на устройстве; есть ли защита от перекрытия (проверка, что после запуска устройства отображается интерфейс именно этого приложения); наличие контроля целостности (проверка на предмет изменений в коде). Результаты оказались довольно печальными. Как выяснилось, у всех проанализированных приложений отсутствует обфускация кода, защита от перекрытия, а также нет проверок на наличие прав суперпользователя и контроля целостности. Кроме того, 6 приложений хранили учетные данные в незашифрованном виде (4 приложения - только логин, 2 - логин и пароль). Как поясняют эксперты, теоретически после кражи учетных данных преступник сможет получить контроль над автомобилем, однако угнать транспортное средство не так просто. Для того чтобы начать движение на авто, обязательно наличие ключа. Попав в автомобиль, злоумышленники используют блок программирования и записывают в борт управления машины новый ключ. Учитывая, что все из вышеуказанных приложений позволяют разблокировать двери, угонщики могут проделать все операции быстро и скрытно.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #10 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Уязвимость в vBulletin стала причиной взлома 126 форумов Злоумышленники похитили порядка 820 тыс. учетных записей путем эксплуатации печально известной уязвимости в старых версиях движка vBulletin, на базе которых до сих пор работает множество интернет-форумов. Хакер под псевдонимом CrimeAgency заявил в Twitter об успешном взломе 126 форумов и похищении паролей администраторов и зарегистрированных пользователей. Эксперты Hacked-DB проанализировали похищенные данные и подтвердили их подлинность. Утечка произошла в январе-феврале 2017 года. Злоумышленнику удалось получить доступ к данным 819 977 пользователей, в том числе к адресам электронной почты, хешам паролей, а также к 1681 уникальным IP-адресам. Большинство аккаунтов зарегистрированы на электронную почту Gmail (более 219 тыс.), Hotmail (121 тыс.) и Yahoo! (108 тыс.). Похоже, хакер проэксплуатировал несколько известных уязвимостей в vBulletin, уже исправленных в последних версиях движка. Поскольку администраторы форумов не спешат обновлять ПО, эксплоит по-прежнему работает. Найти сайты на vBulletin очень просто, достаточно воспользоваться поиском Google. В прошлом уязвимость в движке становилась причиной утечки данных пользователей целого ряда форумов, в том числе Brazzers, Epic Games, Dota 2 Dev, Clash of Kings, Clash of Clans, сайтов Xbox360ISO.com и PSPISO.com, поддоменов Mail.ru и портала для правоохранительных органов PoliceOne.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #11 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Появилось решение для взлома iPhone 6 и iPhone 6 Plus Компания Cellebrite, специализирующаяся на взломе мобильных устройств, нашла способ обойти защитные механизмы смартфонов iPhone 6 и iPhone 6 Plus. Ранее израильские эксперты могли взломать только модели предыдущего поколения. Компания, взломавшая по заказу ФБР смартфон iPhone 5c стрелка из Сан-Бернардино, снова дала о себе знать. Как рассказал директор по криминалистическим исследованиям Cellebrite Шахар Тал, созданный компанией инструмент Advanced Investigative Service (CAIS) может использоваться правоохранительными органами для извлечения доказательств с заблокированных iPhone 6 и iPhone 6 Plus. Ранее CAIS мог взломать только четыре модели – iPhone 4s, iPhone 5, iPhone 5c и iPhone 5s. Как отмечает Securitylab, компания Apple – не единственный производитель, чьи смартфоны можно разблокировать с использованием продуктов Cellebrite. Специалисты могут также обойти защиту Samsung Galaxy S6, Galaxy Note 5 и Galaxy S7 – нынешнего флагмана южнокорейской компании. По данным издания The Intercept, стоимость взлома одного устройства составляет $1500. Премиум-подписка обойдется в $250 000. В прошлом месяце Cellebrite стала жертвой хакерской атаки, в результате которой было похищено 900 ГБ данных. Дамп содержит сведения о клиентах, связанную с продуктами компании техническую информацию, базы данных, а также сообщения от правительственных организаций разных стран, в том числе России, ОАЭ и Турции. Неизвестный хакер опубликовал в Сети кэш похищенных файлов, относящихся ко взлому устройств под управлением Android и BlackBerry, а также более старых моделей iPhone. По словам ИБ-эксперта Джонатана Здзиарски (Jonathan Zdziarski), некоторые файлы практически идентичны выпущенным ранее бесплатным джейлбрейкам для iOS.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #12 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Apple уверяет, что закрыла в iOS большинство уязвимостей, которыми пользовались спецслужбы США Apple уже закрыла значительную часть уязвимостей, которые, согласно данным WikiLeaks, использовались американскими спецслужбами для доступа к iPhone интересующих их лиц. Об этом говорится в заявлении калифорнийского гиганта. Представитель Apple заявил, что компания продолжит работать над безопасностью операционной системы iOS и просит пользователей своевременно устанавливать обновления. В Купертино добавили, что пока только поверхностно ознакомились с материалами, которые опубликовал WikiLeaks. Накануне WikiLeaks выложило первую порцию утечек из центра киберразведки ЦРУ, включающую свыше 8700 документов и файлов. Обнародованные данные, в частности, указывают на существование глобальной программы для взлома разного рода смартфонов и планшетов, включая iPhone, iPad, Android-устройства и даже телевизоры Samsung. Отдел разведывательного управления, отвечающий за мобильные ***жеты, разрабатывал различные методы «для удаленного взлома и управления популярными смартфонами». «Зараженным» телефонам могла быть дана команда отправлять в ЦРУ данные о местонахождении пользователя, включать камеру, также открывался доступ к разговорам, текстовой переписке. «Документы Wikileaks, если они достоверны, содержат таблицы с уязвимостями iOS, которые позволяли ЦРУ следить за пользователями iPhone и в отдельных случаях управлять их устройствами. Некоторые эксплоиты были разработаны спецслужбой, некоторые покупались или скачивались из неправительственных источников», – отмечает Techcrunch. Хотя продукция Apple не является самой распространенной в мире, она весьма популярна среди «общественных деятелей, политической, дипломатической и бизнес-элиты», подчеркнули в WikiLeaks. По данным издания, консульство США в немецком Франкфурте-на-Майне является «тайной хакерской базой» ЦРУ для организации кибератак по всему миру. Подлинность документов WikiLeaks уже подтвердил бывший сотрудник Агентства национальной безопасности США Эдвард Сноуден. На своей странице в Twitter он написал, что все еще продолжает анализировать обнародованные документы, но уже может отметить важность опубликованных данных.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(08.03.2017)

|

| | #13 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Производитель Bluetooth-вибраторов выплатит $3,5 млн за сбор данных клиентов  Канадский производитель Bluetooth-вибраторов Standard Innovation согласился выплатить $3,5 млн компенсации за нарушение конфиденциальности данных пользователей своих устройств We-Vibe. Как сообщает издание The Register, два пожелавших сохранить анонимность истца подали на компанию в суд за сбор таких сведений, как частота использования вибраторов, любимые режимы и даже температура тела. Standard Innovation решила урегулировать спор, согласившись выплатить компенсацию и уничтожить всю собранную через We-Vibe информацию. Всего против производителя было подано два иска. Standard Innovation заплатит $3 млн пользователям мобильного приложения, предназначенного для управления устройством. Еще $750 тыс. получат владельцы самих We-Vibe. Секс-игрушки от Standard Innovation привлекли внимание ИБ-экспертов летом прошлого года. В рамках конференции DEF CON австралийские исследователи Goldfisk и Follower продемонстрировали, как злоумышленники могут перехватывать данные, передаваемые устройством на сервер производителя. Реакция пользователей We-Vibe не заставила себя долго ждать, и в сентябре 2016 года жительница Иллинойса (США) подала на компанию в суд.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.03.2017)

|

| | #14 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Flash Player 25 бета доступен для скачивания  Компания Adobe представила новую версию приложения Flash Player, которая станет доступной широкому кругу пользователей в следующем месяце в рамках релиза стабильной версии. Пока желающие могут скачать Flash Player 25.0.0.143 бета, однако список изменений для этой версии представлен не был. Поскольку это предварительная версия, можно предположить, что акцент сделан на устранении багов, уязвимостей и оптимизациях для повышения производительности. Последний список изменений был представлен вместе с версией Flash Player 25.0.0.130 бета. В нём были описаны исправления падений программы в предыдущих версиях и новое поведение текстовых полей, из-за которых программа работала некорректно. Бета-версия не предназначена для установки на домашние компьютеры, её целевой аудиторией являются опытные пользователи и системные администраторы, которые способны работать с предварительными версиями программного обеспечения в тестовых целях. Релиз новых версий Flash Player является важным моментом, поскольку им пользуются миллионы пользователей, а приложение известно многочисленными уязвимостями. Релиз финальной версии ожидается 11 апреля, в рамках вторничный патчей компании Microsoft. Она распространяет Flash Player через центр обновления для браузеров Internet Explorer и Edge.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.03.2017)

|

| | #15 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Apple прокомментировала публикацию WikiLeaks о взломе iPhone и Mac спецслужбами США  В четверг сайт WikiLeaks опубликовал новую серию документов ЦРУ, согласно которым правительственные органы США могут получить доступ к iPhone, iPad и Mac. Компания Apple прокомментировала ситуацию, заявив, что эти данные являются устаревшими, а все фигурировавшие в утечке уязвимости уже устранены. По заявлению производителя, одна из указанных уязвимостей затронула только смартфон iPhone 3G и была закрыта в 2009 году с выходом iPhone 3GS, а другая, касающаяся Mac, потеряла актуальность в 2013 году. Компания напомнила, что постоянно работает над повышением безопасности пользовательских данных. Накануне сайт WikiLeaks опубликовал вторую часть документов о деятельности киберразведки ЦРУ «Сейф 7» под кодовым обозначением Dark Matter, рассказывающих о методах взлома устройств Apple. При этом большая часть документов WikiLeaks действительно уже устарела и датируется 2008-2013 годами. Документы описывали методы эксплуатации и получения доступа к Mac с помощью периферийных устройств, например, USB-накопителя. Также были опубликованы сведения о программе Night Skies 1.2, которая предназначалась для шпионажа за владельцами iPhone. Хотя Apple утверждает, что все бреши были устранены, компания указывает, что выводы носят предварительный характер. Но даже если какие-то из уязвимостей еще остались, нет никаких сомнений – в ближайшее время они будут закрыты. «Мы не вели переговоров с Wikileaks для получения любой информации. Мы дали им указание предоставить нам любую информацию, какую они пожелают, по стандартному процессу со стандартными условиями. Но до сих пор мы не получили от них никаких дополнительных данных, не находящихся в публичном доступе», — говорится в заявлении Apple.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(25.03.2017)

|

| | #16 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Рейтинг устаревших приложений, угрожающих безопасности ПК  Компания Avast выяснила, что более половины наиболее популярных программ для компьютеров не обновляются пользователями, а потому подвержены всевозможным уязвимостям. На основе данных, полученных со 116 миллионов ПК и ноутбуков на базе Windows, компания Аvast определила самые устаревшие программы: 1. Java (Runtime 6 и 7) от Oracle Corporation 2. Flash Player (Active X) от Adobe Systems 3. Foxit Reader от Foxit Software 4. GOM Media Player от Gretech 5. Nitro Pro от Nitro Software 6. WinZip от Corel 7. DivX от DivX LLC 8. Adobe Shockwave Player от Adobe Systems 9. 7-ZIP от Igor Pavlov 10. Firefox от Mozilla Лучшие показатели по проведённым обновлениям у Google Chrome — они установлены на 88% проанализированных ПК. В тройке лидеров также Opera (84  и Skype (76 и Skype (76 . .

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(04.04.2017)

|

| | #17 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Владельцы iPhone и iPad стали жертвами мошеннической кампании Бытует мнение, что вредоносные рекламные кампании в основном ориентированы на пользователей систем под управлением Windows, однако злоумышленники все чаще обращают внимание и на другие платформы, в том числе мобильные. Специалисты компании MalwarebytesLabs обнаружили мошенническую кампанию, направленную на владельцев iOS-устройств. В рамках кампании ее организаторы продвигают сомнительное бесплатное VPN-приложение My Mobile Secure через рекламу на популярных торрент-трекерах. Как сообщают исследователи, на экране отображается уведомление о том, что устройство якобы инфицировано вредоносным ПО, и для его удаления необходимо загрузить бесплатное приложение My Mobile Secure. Для его активации пользователю предлагается присоединиться к исследовательскому сообществу MobileXpression. Согласно информации на сайте сервиса, MobileXpression представляет собой исследовательскую платформу, предназначенную для изучения поведения пользователей мобильных устройств в интернете, что довольно странно для VPN-приложения. Цель таких продуктов, наоборот, заключается в анонимизации активности пользователя в интернете, отмечают исследователи. Приложение собирает самые разнообразные данные, в том числе техническую информацию об устройстве (аппаратном обеспечении, установленных приложениях, объеме памяти и т.д.), услугами какого оператора связи пользуется его владелец, контактные данные, информацию об активности в интернете, длительности совершаемых звонков, содержании текстовых сообщений и заголовков электронных писем, загружаемых приложениях и файлах, использовании камеры и других утилит на устройстве и пр. Как пояснили исследователи, VPN-продукт вообще не должен собирать подобные данные. По их словам, к выбору VPN-сервиса следует относиться с осторожностью и обращать внимание на компании-разработчики таких приложений, их политику и руководствоваться только настоящими отзывами о продукте.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #18 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | В Microsoft Word нашли опасную уязвимость Специалисты по информационной безопасности из компании FireEye сообщили, что во всех версиях Microsoft Word обнаружена уязвимость «нулевого дня» Проблема позволяет загрузить вредоносное ПО на компьютер жертвы, сообщает «Lenta.ru». Для проведения атаки злоумышленникам достаточно отправить пользователю вредоносный RTF-документ, распространяемый в виде вложения письма электронной почты. Далее выполняется скрипт Visual Basic, который в итоге предоставляет хакерам загружать вредоносное ПО и получить контроль над компьютером жертвы атаки. Данная уязвимость позволяет обходить все защитные меры. В отличие от других подобных атак, в данном случае не требуется запуск макроса. Она работает на компьютерах под управлением всех версий ОС Windows, в том числе Windows 10. В Microsoft уже проинформированы о существовании проблемы и специальный патч может быть выпущен 11 апреля в рамках «вторника обновлений».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #19 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Продемонстрирован новый метод атаки на мобильные платежные приложения  За последние несколько лет популярность бесконтактных мобильных платежей значительно возросла. Во многом это связано с появлением технологии HCE (Host-based Card Emulation), позволяющей эмулировать NFC-карты на мобильных устройствах, используя специальное программное обеспечение. Технология HCE стала доступной широкой публике с выходом Android KitKat 4.4. Как считалось ранее, клонировать виртуальную карту технически невозможно, однако специалисты компании SecuRing продемонстрировали метод атаки, позволяющий клонировать данные чужой бесконтактной платежной карты, копировать их в другой смартфон и использовать для осуществления бесконтактного мобильного платежа. Как пояснили исследователи, для того, чтобы получить доступ к данным карты, хранящимся на смартфоне, атакующий должен иметь доступ с правами суперпользователя на устройстве. Кроме того, для каждой карты предусмотрены свои защитные меры, для обхода которых требуется индивидуальный подход. После того, как атакующий успешно клонировал данные карты, он может использовать собственное мобильное устройство для совершения бесконтактного платежа. По словам экспертов, в зоне риска находится любое приложение с поддержкой HCE, в том числе приложения бесконтактных мобильных платежей для Android и Windows Phone. Мобильная платформа iOS не поддерживает HCE, так как Apple предпочитает собственные проприетарные решения, используя для кодирования данных свой собственный криптопроцессор и никому не раскрывая его ключи. В PoC-видео эксперты продемонстрировали атаку на приложение Android Pay. По их словам, представленный метод затрагивает и другие платежные приложения. В связи с тем, что в каждом приложении реализована своя защита, процесс клонирования данных не является универсальным, поэтому осуществить крупномасштабные атаки будет достаточно сложно. Тем не менее, разработчики мобильного вредоносного ПО могут использовать возможность клонирования и адаптировать вредоносную программу под определенное приложение, так же, как это происходит в случае с банковскими троянами. [youtube]e91El5xX9Aw[/youtube]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #20 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | В ядре Linux исправлена критическая уязвимость Уязвимость в ядре Linux (CVE-2016-10229) позволяет злоумышленникам удаленно получить контроль над уязвимой системой, будь то сервер, ПК, IoT-устройство или смартфон. Проблема затрагивает версии ядра Linux до 4.5. Хакеры могут удаленно выполнить произвольный код с помощью UDP-трафика, инициирующего небезопасное второе вычисление контрольной суммы во время выполнения системного вызова recv() с флагом MSG_PEEK. Другими словами, атакующие могут отправить жертве особым образом сконфигурированные пакеты, позволяющие проэксплуатировать уязвимость, запустив вторую операцию по вычислению контрольной суммы. Таким образом злоумышленники могут выполнить код в ядре с привилегиями суперпользователя. Локальный пользователь также может проэксплуатировать уязвимость для повышения привилегий. К счастью, осуществить атаку с ее использованием довольно сложно. К атакам уязвимы системы с ПО, устанавливающим для некоторых подключений флаг MSG_PEEK (например, web-сервер Nginx). Проблема была обнаружена исследователем безопасности Эриком Думазетом (Eric Dumazet) еще в 2015 году, когда ядро Linux получило небольшое исправление. Ubuntu и Debian с исправленной версией ядра распространяются с февраля текущего года. По словам представителей Red Hat, уязвимость CVE-2016-10229 никогда не затрагивала их дистрибутив. Google также выпустила исправление для Android.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #21 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

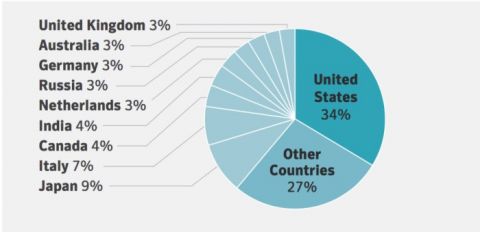

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Зафиксировано рекордное число уязвимостей в ПО Лаборатория IBM X-Force, которая более 20 лет публикует исследования в области информационной безопасности, обнародовала новый доклад, посвященный уязвимостям. Их количество оказалось рекордным, а злоумышленники масштабируют наиболее успешные финансовые вредоносные программы и внедряют их на международном уровне. Эксперты подразделения IBM зафиксировали по итогам 2016 года 10 197 уязвимостей в различных программных продуктах. Показатель превысил 10 000 впервые за всю историю этих наблюдений в компании. По данным IBM, в результате утечек данных компании и пользователи лишились в общей сложности более 4 млрд записей в 2016 году, что на 566% больше результата годичной давности. В компании отмечают, что последствия утечек могут быть гораздо серьезнее. Как обнаружили специалисты IBM X-Force, кибермошенники расширили свое присутствие в новых регионах путем создания сетей и партнерств с локальными преступными организациями. В результате они получили доступ к спискам адресной электронной рассылки, банковским идентификационным данным и региональным операциям по отмыванию денег. Специалисты IBM X-Force сообщили, что сфера финансовых сервисов стала лидирующей отраслью по количеству кибератак в 2016 году, тогда как годом ранее она занимала третье место.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #22 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Oracle поставила мировой рекорд по закрытию «дыр» в ПО  Компания Oracle побила собственный прошлогодний рекорд, одновременно выкатив патчи для 299 уязвимостей в своих продуктах. 162 из них допускали удалённую эксплуатацию. Предыдущий рекорд - 276 уязвимостей, ликвидированных одномоментно. Oracle побила собственный рекорд Компания Oracle разом исправила 299 уязвимостей в своих продуктах. Небольшая, но существенная часть исправлений была выпущена после того, как в публичное поле попали сведения об активной эксплуатации уязвимостей. 299 заплаток - мировой рекорд по числу одномоментно закрытых «дыр», отмечает принадлежащий «Лаборатории Касперского» ресурс Threatpost. Предыдущий рекорд, также поставленный Oracle, был отмечен в 2016 г. Тогда «самый большой набор патчей» состоял из 276 заплаток. Какие «дыры» закрыла Oracle В первую очередь Oracle исправила уязвимости, предназначенные для эксплойтов хакерской группы Equation Group. Их инструментарий был опубликован другой группировкой - Shadow Brokers. «Теневые брокеры», в частности, опубликовали эксплойты к двум уязвимостям в ОС Solaris. Одна из них, фигурирующая под кодовым названием EBBISLAND, позволявшая удалённо эксплуатировать сервисы RPC, была заделана несколькими патчами, первый из которых вышел ещё в 2012 году. Она затрагивала версии Solaris 6-10. Вторая уязвимость, EXTREMEPARR, была до самого недавнего времени неизвестна. Ее исправили только в минувший вторник. Уязвимость, позволяющая повышать локальные привилегии, характерна для компонента dtappgather в операционных системах Solarus 7-10 под архитектурами x86 и SPARC. Обе уязвимости допускали повышение полномочий на скомпрометированном сервере до root-уровня. Высокое качество Британский эксперт по безопасности Мэттью Хики (Matthew Hickey) отметил, что эксплойты, опубликованные Shadow Brokers, характеризуются высоким качеством исполнения. «Даже притом, что баг представляет собой банальный path traversal в компоненте dtappgather, авторы эксплойта приложили немало усилий, чтобы защитить некоторые характерные особенности атаки в двоичном файле, и к тому же туда был добавлен хорошо оттестированный инструмент, безупречно работавший на всех проверенных хостах». Высокое качество исполнения – характерная черта всех эксплойтов, принадлежавших Equation Group. Эта группировка предположительно связана с американскими спецслужбами и работает в их интересах. Struts и другие Среди других исправленных Oracle уязвимостей - серьёзная брешь в пакете Apache Struts 2. Баг присутствовал в парсере Jakarta Multipart в версиях 2.3 (до 2.3.32) и в 2.5 (до 2.5.10.1). Злоумышленник мог удалённо посылать специально подобранную величину Content-Type и обеспечивать её запуск. Информация о ней стала публичной в начале марта 2017 г., однако в действительности злоумышленники эксплуатировали её на протяжении довольно длительного срока. Преимущественно её использовали для проведения DDoS-атак, однако отмечены случаи, когда злоумышленники пытались загружать с её помощью шифровальщиков-вымогателей на уязвимые серверы под Windows. Уязвимость в Struts 2 исправлена в 25 продуктах Oracle, в том числе 19 компонентах Oracle Financial Services Applications. Всего же Financial Services получили 47 обновлений. СУБД MySQL получила 39 исправлений, 11 из которых могут быть эксплуатируемы извне. Oracle Retail Applcations получил 39 исправлений (32 из них могли эксплуатироваться удалённо). Oracle Fusion Middleware получил 31 патч; 20 из исправленных уязвимостей могли эксплуатироваться удалённо. «Чем обширнее код, тем больше в нём будет неизбежных ошибок, - комментирует Дмитрий Гвоздев, генеральный директор компании «Монитор безопасности». - Обилие исправлений для поставщиков корпоративного ПО - норма, и, на самом деле, такое количество патчей - скорее плюс: это признак надлежащей работы над ошибками».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #23 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Уязвимость в LastPass делала двухфакторную аутентификацию бесполезной  В менеджере паролей LastPass исправлена серьезная уязвимость, позволяющая обойти механизм двухфакторной аутентификации. По словам обнаружившего уязвимость исследователя Мартина Виго (Martin Vigo), проэксплуатировать ее можно, только предварительно взломав мастер-пароль пользователя. Не стоит недооценивать проблему. Двухфакторная аутентификация представляет собой второй уровень защиты на случай, если злоумышленникам каким-либо образом удалось завладеть мастер-паролем пользователя. Обнаруженная Виго уязвимость сводит эффективность двухфакторной аутентификации в LastPass к нулю, делая ее совершенно бесполезной. Проблема заключалась в том, что закрытые криптографические ключи LastPass в виде QR-кода хранились по URL-адресу, созданному на основе пароля. Атакующему, которому известен данный пароль, достаточно лишь вычислить хранящийся локально QR-код, получить второй код двухфакторной аутентификации и открыть чужой менеджер паролей. Виго описал атаку следующим образом. Атакующий с помощью социальной инженерии заманивает пользователя на сайт с XSS-уязвимостью. Затем он получает QR-код по локальному URL-адресу, созданному на основе известного ему пароля, и с помощью XSS-атаки загружает и сохраняет его изображение. Далее злоумышленник сканирует QR-код с помощью приложения Google Authenticator, используемого LastPass для двухфакторной аутентификации, получает второй код и может открыть менеджер паролей. Виго сообщил производителю о проблеме в феврале текущего года, и в тот же день было выпущено временное исправление. 20 апреля уязвимость была исправлена полностью.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #24 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Средняя сумма выплаты вымогателям составляет больше $1000 Распространители приложений-вымогателей становятся всё более жадными. В 2016 году средняя сумма выкупа за освобождение зашифрованных файлов выросла до $1077 всего с $294 годом ранее, утверждает антивирусная компания Symantec. Об этом рассказывается в её выпущенном в среду докладе. Там же говорится о росте попыток инфицирования на 36% за год. Всё это означает проблемы для каждого пользователя интернета. В 2016 году на простых пользователей пришлось 69% случаев инфицирования приложениями-вымогателями, остальные были нацелены на предприятия и организации. Всё больше злоумышленников создают свои собственные приложения или модифицируют уже существующие. Помогает в этом цифровой чёрный рынок, где хакеры продают комплекты по цене от $10 до $1800, что упрощает вступление в ряды киберпреступников всем желающим.  К счастью, приложений-вымогателей легко избежать. Для этого достаточно не открывать электронных писем и не переходить по ссылкам от неизвестных источников. Это самые популярные методы распространения вымогателей. Также они могут распространяться через комплекты эксплоитов, которые могут работать на специально созданных сайтах. Комплекты сканируют браузеры пользователей и ищут уязвимое программное обеспечение, через которое на компьютеры загружаются вымогатели. По этой причине важно регулярно обновлять приложения, в первую очередь браузеры, которые являются воротами в глобальную сеть. Заодно нужно регулярно выполнять резервное копирование данных. В докладе говорится, что 34% жертв платили выкуп, а вернуть свои файлы смогли 47% пользователей.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #25 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Эксперты рассказали о новом IoT-ботнете Эксперты Trend Micro сообщили о новом ботнете Persirai, состоящем из устройств «Интернета вещей» (IoT). Вредоносное ПО атакует свыше 1 тыс. моделей IP-камер от различных китайских производителей. С помощью поисковой системы Shodan исследователи обнаружили около 120 тыс. IP-камер, уязвимых к атакам с использованием Persirai. Многие пользователи даже не до***ываются о том, что их устройства доступны через интернет, отмечают в Trend Micro. Вредонос эксплуатирует уязвимости, описанные исследователем Пьером Кимом (Pierre Kim) в марте текущего года. Проблемы с безопасностью позволяют злоумышленникам удаленно выполнить код и получить контроль над уязвимым устройством. Спустя месяц после публикации Кима эксперты Trend Micro сообщили о набирающем обороты новом ботнете, эксплуатирующем описанные им уязвимости. Вредонос базируется на части кода печально известного Mirai. Заразив устройство, Persirai блокирует другому вредоносному ПО возможность эксплуатации данных уязвимостей. Ботнет может использоваться для осуществления DDoS-атак, однако в настоящее время пока не было зафиксировано ни одной атаки с его применением. По мнению исследователей, авторы Persirai все еще тестируют его.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #26 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

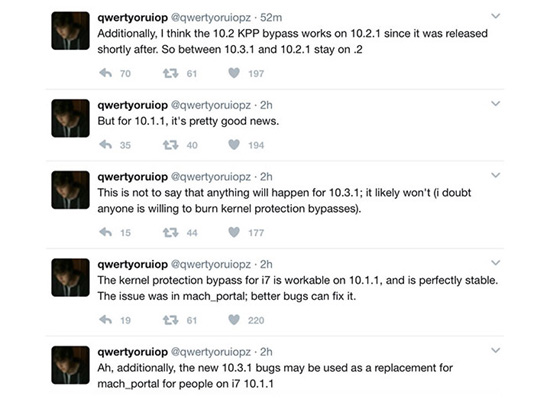

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Уязвимость в iOS 10.3.1 позволит выпустить обновленный джейлбрейк Mach_Portal для iPhone 7 Не так давно исследователь в области мобильной безопасности Адам Доненфилд рассказал об обнаруженных в iOS 10.3.1 уязвимостях и пообещал выпустить общедоступные инструменты для джейлбрейка. Позже команда Доненфилд уточнила, что речь идет лишь о демонстрации уязвимостей в рамках конференции по безопасности, на основе которых другие разработчики могут подготовить эксплоит. Позже ситуацию прокомментировал итальянский разработчик yalu Лука Тодеско. На своей странице в Twitter он написал, что одних только уязвимостей в прошивке недостаточно для выпуска полноценного джейлбрейка. Он сомневается, что публикация этих брешей безопасности поможет с релизом джейлбрейка.  Тодеско также посоветовал пользователям не обновляться до iOS 10.3.1 и оставаться на iOS 10.2.1 с джейлбрейком Yalu. Владельцам смартфонов iPhone 7 и iPhone 7 Plus хакер порекомендовал оставаться на iOS 10.1.1. Дело в том, что обнаруженные в iOS 10.3.1 уязвимости могут быть использованы для обновления джейлбрейка mach_portal. Эксплоит, по словам хакера, будет более надежным и стабильным в работе. Тем, кто уже перешел на iOS 10.3.1 и раздумывает над установкой iOS 10.3.2 или бета-версии iOS 10.3.3, также стоит воздержаться от обновления. Есть вероятность, что Pangu все же выпустит джейлбрейк, продемонстрированный на конференции в Шанхае.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #27 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

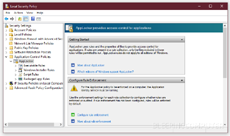

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Представлен очередной способ обхода Windows AppLocker  Хакер или нечистый на руку сотрудник компании может создать и зарегистрировать специальные элементы панели управления Windows для обхода защиты с помощью Windows AppLocker. Метод, представленный исследователем безопасности Франческо Мифсудом (Francesco Mifsud), базируется на использовании файлов CPL, представляющих собой модифицированные DLL-файлы, загружающие элементы панели управления. Элементы панели управления не являются фиксированными, и установщики ПО могут создавать свои собственные. К примеру, поле установки видеодрайвера на панели управления появляется иконка, позволяющая управлять его настройками. Икона является файлом CPL, и при каждой его загрузке компьютер запускает control.exe name.cpl. Список всех файлов CPL хранится в ключе реестра HKLM\Software\Microsoft\Windows\CurrentVersion\Con trol Panel\CPLs. По словам Мифсуда, злоумышленник может модифицировать значение данного ключа реестра и создать собственный элемент панели управления для запуска cmd.exe и выполнения вредоносных команд. Windows AppLocker блокирует непосредственный доступ к cmd.exe, однако это ограничение можно обойти с помощью кастомизированного элемента панели управления. Аналогичным образом можно запустить PowerShell и другие утилиты Windows. Windows AppLocker – компонент в Windows 7 и Windows Server 2008 R2, позволяющий указывать, какие пользователи и группы в организации могут запускать определенные приложения в зависимости от уникальных идентификаторов файлов. При использовании AppLocker можно создать правила, разрешающие или запрещающие запуск приложений. CPL – элемент панели управления Windows (Windows Control Panel Item). Расширение CPL связано с различными панелями управления, такими как панели управления дисплеем, консолью, мышью, свойством браузера, звуком, почтой и т.д. cmd.exe – интерпретатор командной строки для OS/2, Windows CE и ОС, базирующихся на Windows NT. cmd.exe является аналогом COMMAND.COM.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(27.05.2017)

|

| | #28 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | 43 ТБ корпоративных данных доступны из-за уязвимых мобильных приложений Исследователи компании Appthority обнаружили более 1 тыс. приложений с небезопасным подключением к серверам, которое может привести к утечке 43 ТБ данных. Эксперты изучили 39 из них, ставших причиной утечки свыше 280 млн записей (163 ГБ). Утечка произошла из-за слабой защиты серверов, не требующих для доступа к данным какой-либо авторизации. Уязвимость получила название HospitalGown. Исследователи проанализировали сетевой трафик более 1 млн корпоративных iOS- и Android-приложений и обнаружили свыше 21 тыс. открытых, незащищенных серверов Elasticsearch, к которым подключаются часто используемые на предприятиях приложения. Множество уязвимых приложений раскрывают такую персонально идентифицируемую информацию, как пароли, местоположение, данные о поездках и платежах, корпоративные данные сотрудников компаний (электронные адреса, телефонные номера и PIN-коды) и клиентов. В некоторых случаях злоумышленники уже получили эту информацию и использовали для вымогательства денег. Даже если приложение было удалено, риск утечки все равно существует, поскольку данные продолжают храниться на незащищенном сервере.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #29 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | 46% уязвимостей нулевого дня эксплуатировались в продуктах Microsoft Целенаправленные атаки на компании и государственные структуры уже давно не редкость. Чуть ли не каждый день мы узнаем о вредоносной активности или утечке данных, а также читаем о кибершпионаже, в котором обвиняются по очереди то российские, то китайские хакеры. Однако не всегда злоумышленникам удается просто проникнуть в корпоративную сеть и похитить важные данные. В самых сложных случаях применяются ранее никому неизвестные уязвимости – уязвимости нулевого дня. Эксплоиты к уязвимостям нулевого дня стоят достаточно дорого и используются далеко не в каждой атаке. Более того, в СМИ этот термин настолько обобщен, что многие журналисты называют любую новую уязвимость – уязвимостью нулевого дня. Согласно исследованию проекта Zero-day vulnerability tracking project, уязвимости нулевого дня использовались в 44 известных хакерских кампаниях, направленных на корпоративный и государственный секторы в различных странах. Самой масштабной кампанией называется Operation Aurora, в ходе которой использовалось 8 различных уязвимостей нулевого дня. От действий хакеров пострадали такие известные IT-гиганты как Google, Yahoo, Symantec, Juniper Networks, Adobe. Согласно опубликованным в исследовании данным, с 2006 по 2016 год злоумышленники успешно использовали 334 уязвимости нулевого дня в целенаправленных и массовых атаках. Самое большое количество уязвимостей нулевого дня (46% или 153 уязвимости) было обнаружено в продуктах Microsoft, что не удивительно, поскольку именно продукты Microsoft являются обычным выбором в государственном и корпоративном секторах. Из отчета следует, что производители стали уделять больше внимания активно эксплуатируемым уязвимостям. Среднее время между сообщением об уязвимости и выходом исправления безопасности сократилось с 25 дней в 2012 до 1 дня в 2016 году. Среднее время устранения уязвимости нулевого дня составило 17 дней. Это связано в основном с политикой раскрытия информации ИБ-компаний и производителей. За весь подотчетный период информация практически о половине уязвимостей (45,51  была опубликована в день выхода патча. была опубликована в день выхода патча.В среднем уязвимости, раскрытые сторонними компаниями, устранялись в течение 32 дней.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(10.06.2017)

|

| | #30 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,986

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Опасная уязвимость в чипах Wi-Fi ставит под угрозу миллионы устройств на iOS и Android Исследователь безопасности Нитай Артенштейн (Nitay Artenstein) обнаружил критическую уязвимость, позволяющую выполнить код на Android- и iOS-устройствах без какого-либо участия пользователя. Уязвимость получила название Broadpwn и идентификатор CVE-2017-9417. Проблема затрагивает встроенные в смартфоны чипы Wi-Fi от американского производителя Broadcom. Артенштейн уведомил о ней Google в частном порядке, и 5 июля компания выпустила исправление в рамках регулярных обновлений для Android. Исследователь не сообщил общественности никаких подробностей об уязвимости и намерен представить доклад о Broadpwn на конференции Black Hat USA, которая пройдет в начале следующего месяца в Лас-Вегасе. По словам Артенштейна, проблема затрагивает миллионы Android- и iOS-устройств, использующих для беспроводной связи чипы серии Broadcom BCM43xx. В частности, данные чипы используются в мобильных устройствах производства Google (Nexus), Samsung, HTC, LG и пр. С целью получить больше информации о Broadpwn исследователь Чжуовэй Чжан (Zhuowei Zhang) осуществил реверс-инжиниринг июльских обновлений для Android. Как выяснилось, уязвимость связана с переполнением буфера в куче и присутствует в прошивке чипов Broadcom. Для ее эксплуатации злоумышленник должен отправить на атакуемое устройство из сети, к которой оно подключено, информационный элемент WME (QoS) неправильной длины. Для успешного осуществления атаки участие пользователя не требуется – жертве достаточно лишь находиться в зоне действия вредоносной сети Wi-Fi. Позже Артенштейн сообщил, что подключение к сети необязательно. WME (Wireless Multimedia Extensions) - беспроводные мультимедийные расширения. Протокол, основанный на стандарте IEEE 802.11e, для обеспечения основных функций QoS для беспроводных сетей IEEE 802.11. Этот механизм обеспечивает сетевым пакетам мультимедийных приложений приоритет над обычными сетевыми пакетами данных, позволяя мультимедиа-приложениям работать устойчивее и с меньшим количеством ошибок.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |