| | #61 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Редкий троян для Mac OS три года терроризировал медицинские компании Антивирусный вендор Malwarebytes выявил редкий зловред, атакующий компьютеры Apple Mac. Вредоносное ПО, получившее название Fruitfly у Apple и Quitmitchin у Malwarebytes, по-видимому, использовалось на протяжении нескольких лет для таргетированных атак и кибершпионажа. Мишенями чаще всего становились компании, занимавшиеся биомедицинскими исследованиями. Фруктовый паразит Компания Malwarebytes объявила о поимке зловреда, атакующего компьютеры Apple Mac. Эксперты назвали его Fruitfly («плодовая мушка»). Специалисты считают, что это довольно редкий пример вредоносного ПО, успешно заражающего Mac. Они отмечают, что подавляющее число зловредов пишутся под Windows — просто в силу того, что компьютеры под этой операционной системой намного более распространены, нежели ПК Apple. Fruitfly был выявлен по чистой случайности: некий системный администратор обнаружил странный трафик, исходящий с ПК под операционной системой Mac OS X. Оказалось, что трафик генерировало вредоносное ПО. Как написал аналитик Malwarebytes, эксперт по безопасности Mac OS Томас Рид (Thomas Reed), ничего похожего он прежде не видел. Редкий кроссплатформенный зловред под Mac OS X шпионил за биомедицинскими компаниями Вредонос, состоящий из двух файлов, поначалу показался эксперту довольно незамысловатым, однако на поверку оказался весьма занятным явлением. Скрытый текстАнтикварные компоненты Fruitfly регулярно делает скриншоты и пытается получить доступ к веб-камере, причем для этого используются функци, которые Рид назвал «антикварными»: они применялись еще до выхода Mac OS X (первый релиз которой датирован 2001 г.). Также зловред использует открытую библиотеку libjpeg, которая в последний раз обновлялась в 1998 г. Java, perl и команды Shell Зловред также содержит код Java, с помощью которого злоумышленники могут удаленно управлять компьютером, в том числе менять местоположения курсора мыши, имитировать клики, а также нажатия клавиш на клавиатуре. Это рудиментарный, но вполне действенный способ удаленного управления, считают эксперты. Помимо этого, Fruitfly может скачивать со своего командного сервера дополнительные модули для сканирования сетевого окружения и установления соединения с устройствами в локальной сети. Примечательно, что в зловреде присутствуют команды оболочки shell для Linux. Как выяснилось, зловред успешно запускается под Linux, не работает только код, написанный специально под Mac. Он здесь не первый день Исследователь предполагает, что Fruitfly может циркулировать по Сети уже несколько лет. Ему и его коллегам удалось найти в библиотеке VirusTotal исполняемый код под Windows, который устанавливает соединения с тем же C&C-сервером, что и Fruitfly и также использует библиотеку libjpeg. Сэмплы этого зловреда попали в VirusTotal в 2013 г. Лишь несколько антивирусных движков способны выявить его присутствие, и то под самыми общими обозначениями. По словам Рида, в тексте perl-скрипта, используемом для сканирования сетевого окружения, обнаружились комментарии, указывающие на изменения, которые были внесены специально для версии Mac OS X 10.10 Yosemite, вышедшей в 2014 г. Присутствие «антикварного» кода, по мнению Рида, может означать, что зловред действительно имеет весьма почтенный возраст. Но куда более вероятно, считает автор исследования, что создатели Fruitfly не слишком хорошо разбираются в Mac OS X и использовали очень старую документацию. Либо же они использовали старые функции, чтобы избежать противодействия со стороны систем безопасности Mac OS X, чьи средства поведенческого анализа скорее среагируют на более новый код. «Что забавно, несмотря на возраст и сложность зловреда, он использует всю тот же незамысловатый метод обеспечения постоянного присутствия в системе, что и другие зловреды под Mac: скрытый файл и агент запуска. Таким образом, его легко обнаружить, если появляется повод для пристального изучения заражённой машины (например, подозрительный трафик). Его также легко выявить и устранить», — пишет Рид. По его мнению, единственная причина, по которой зловред оставался незамеченным до сих пор, это его редкое использование. Fruitfly применялся только в узконаправленных атаках. Ну, а его функции ясно указывают на «шпионскую» природу зловреда. «Кимитчин» Fruitfly — это название, которое зловреду присвоила компания Apple. Malwarebytes дала другое наименование — OSX.Backdoor.Quimitchin. «Кимитчинами» назывались шпионы, которых ацтеки тайно засылали во вражеские племена. «Учитывая возраст некоторых элементов зловреда, мы решили, что такое название - в самый раз», — заметил Рид. Apple выпустила соответствующее обновление для Mac OS X, которое устанавливается автоматически. Интересно, что никто так и не знает, каким именно образом этот зловред заражает компьютеры. Эффект репутации «Несмотря на то, что у Mac OS X репутация достаточно безопасной операционной системы, вредоносное ПО существует и для нее. Уверенность некоторых пользователей устройств Apple в собственной безопасности зачастую работает на злоумышленников, так как они не ожидают атак и теряют бдительность, — говорит Дмитрий Гвоздев, генеральный директор компании «Монитор Безопасности». — Но программного обеспечения, полностью лишенного ошибок и уязвимостей, попросту не существует. В свою очередь, кибершпионские кампании обычно организуют серьезные профессионалы, которые как раз очень хорошо знают уязвимые места систем, которые собираются атаковать. Как часто бывает в таких случаях, нельзя сказать однозначно, действительно ли Fruitfly-Quimitchin является разработкой серьезных профессионалов. Возможно это и не так, поскольку профессионалы могли бы заметать следы и получше. Но как бы там ни было, этот зловред оставался незамеченным на протяжении длительного срока и выдал себя по чистой случайности». [свернуть] |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(24.01.2017)

|

| | #62 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Похищены данные свыше 1 миллиона игроков Clash of Clans Новый год едва успел вступить в свои права, а уже можно говорить о первой масштабной утечке. Неизвестным хакерам удалось похитить данные более чем 1 миллиона поклонников популярной мобильной игры Clash of Clans. Впрочем, сама утечка, судя по всему, произошла еще в сентябре прошлого года, однако известно о ней стало лишь сейчас. Информацию официально подтвердила компания Supercell, разработчик игры. При этом атаке подверглись не серверы самой компании, а форум фанатов Clash of Clans. Его «ахиллесовой пятой» оказался движок vBulletin. Уязвимости в нем уже привели к ряду крупных утечек в прошлом году. Очевидно, урок не был усвоен, и администрация форума Clash of Clans не устранила эти уязвимости своевременно. В результате в руках хакеров оказались имена учетных записей и пароли участников форума (последние, правда, хранились в зашифрованном виде). По уверениям представителей Supercell, атака не затронула сами игровые учетные записи Clash of Clans. Тем не менее, игрокам рекомендовано сменить свои пароли. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(24.01.2017)

|

| | #63 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Порошенко: Киев может ответить на кибератаки из РФ Объектами кибератак со стороны России становятся европейские страны и США, подчеркнул президент. Украина в силах ответить на кибератаки со стороны России. Об этом заявил президент Украины Петр Порошенко на совместной пресс-конференции со своим финским коллегой Саули Ниинисте в Хельсинки во вторник, 24 января. "Россия совершает кибератаки не только против Украины, и это было подтверждено. У нас есть очень сильное киберподразделение, и поэтому Украина может контратаковать. Но Украина – не единственная цель кибератак: все европейские страны и Соединенные Штаты – объекты кибератак, и это элемент гибридной войны", – сказал Порошенко.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(26.01.2017)

|

| | #64 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакер торгует учетными записями миллиардов азиатских пользователей Хакер, скрывающийся под ником DoubleFlag, выставил на продажу в темной сети darknet огромный массив похищенных данных. Львиную его долю составляют данные азиатских пользователей – прежде всего из КНР, Японии, Тайваня и Южной Кореи. Информация включает имена учетных записей и пароли, часть которых хранилась в незащищенном виде, а часть защищена алгоритмом хеширования MD5, поддающимся взлому. Среди пострадавших – клиенты ведущих китайских телекоммуникационных компаний, таких как NetEase, Tencent, Sina и Sohu Inc. Общее число выставленных на продажу учетных записей составляет невероятные 1 845 606 627. Сам хакер назвал этот массив данных «большой азиатской утечкой». Скрытый текстОдновременно тот же DoubleFlag предлагает на продажу и большое число похищенных данных с других ресурсов. В их числе – имена учетных записей и пароли пользователей Yahoo.co.jp, Yahoo.com.cn, Yahoo.com.tw, Gmail.com, Hotmail, MSN и Live. В сумме их число составляет порядка 46 миллионов. DoubleFlag является одним из весьма активных продавцов похищенных данных в darknet. На протяжении последних месяцев он уже выставлял на продажу массивы похищенных данных пользователей таких ресурсов как uTorrent Forum, Mail.ru и Yandex.ru. [свернуть] |

| |  |

| | #65 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Мощность DDoS-атак выросла за 11 лет в 80 раз Опубликованы результаты исследования компании Arbor Networks, специализирующейся на противодействии DDoS-атакам. Они демонстрируют весьма тревожную тенденцию. С 2005 года, когда был выпущен первый отчет Arbor Networks, мощность DDoS-атак в среднем выросла в 80 раз. При этом среднегодовой темп роста мощности атак составляет 44 процента, однако в последние 5 лет этот показатель поднялся до 68 процентов. 45 процентов предприятий и организаций, сотрудничающих с Arbor Networks, сообщили, что сталкиваются не менее чем с 10 DDoS-атаками в месяц. А 53 процента сервис-провайдеров зафиксировали на протяжении последнего года не менее 20 атак в месяц. Наконец, мощность атак в 2016 году составила 800 Гбит/с против 500 Гбит/с годом ранее. Эксперты Arbor Networks полагают, что решающую роль в этом росте играют ботнеты, объединяющие для атак незащищенные устройства интернета вещей – домашние роутеры, цифровые рекордеры, камеры наблюдения и т.д. «Наши клиенты в целом адаптировались к стабильному росту DDoS-угроз на протяжении последнего десятилетия, – констатирует ведущий аналитик Arbor Networks Даррен Энсти. – Однако ботнеты, использующие, подобно Mirai, устройства интернета вещей, принципиально меняют ситуацию. Счет этих устройств идет на миллиарды, а легкость, с которой они могут быть использованы в DDoS-атаках, создает очень большие проблемы». |

| |  |

| | #66 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Хакер из России получил рекордный гонорар за взлом Facebook Команда Facebook выплатила максимальный гонорар российскому хакеру за найденную уязвимость, об этом сообщает пресс-центр «РИА Новости». Андрей Леонов взломавший популярную социальную сеть получил денежное вознаграждение в размере — 40 000 долларов )США). Наш соотечественник наткнулся на уязвимость в коде Facebook совершенно случайно, тестируя сторонний онлайн-сервис. Предоставив полный отчёт о найденной угрозе безопасности в техподдержку соцсети, разработчики устранили её в короткие сроки в середине ноября прошлого года, а Леонову был выплачен гонорар в 40 000 $ Как уточняет издание «Lenta.ru», угрозу представляла определённая картинка в утилите «Image Magic»через которую можно было выполнить любой код. А. Леонову удалось найти данную уязвимость в приложении для конвертации и масштаббирования изображений в ленте новостей Facebook. Известно, что Андрей Леонов вот уже второй год работает в отделе безопасности в компании «SEMrush». К тому же является активным участником хакер-платформы «Hackerone».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(27.01.2017)

|

| | #67 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | В ФСБ сообщили о возбуждении уголовного дела после хакерских атак на российские банки Возбуждено уголовное дело после хакерских атак на российские банки, которые произошли осенью 2016 года. Об этом сообщил заместитель директора ФСБ Дмитрий Шальков, передает «Интерфакс». По его словам, в данный момент ведется предварительное следствие. «Объектами злоумышленников стали Сбербанк, Росбанк, Альфа-банк, Банк Москвы, Московская биржа и другие», — сказал Шальков, отметив, что все атаки были нейтрализованы. Замдиректора ФСБ подчеркнул, что число кибератак на официальные информационные ресурсы России неуклонно растет. В 2016 году, по его словам, было совершено более 70 млн попыток взлома. Этот показатель в три раза больше, чем годом ранее, добавил он. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.01.2017)

|

| | #68 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | IoT-ботнеты на 60% увеличили мощность DDoS-атак Недостаточно защищенные устройства «Интернета вещей» (IoT) стали настоящим оружием в руках киберпреступников. Благодаря созданным из них ботнетам за последний год мощность DDoS-атак увеличилась на 60%, сообщается в годовом отчете компании Arbor Networks. По данным экспертов, в 2015 году максимальная мощность DDoS-атак достигала 500 Гб/с, но уже в 2016 году показатель увеличился до 800 Гб/с. В прошлом году мощность 558 зафиксированных исследователями Arbor Networks DDoS-атак превышала 100 Гб/с. Для сравнения, в 2015 году таких атак насчитывалось 223. Мощность 87 атак достигала 200 Гб/с, тогда как годом ранее эксперты зафиксировали лишь 16 подобных инцидентов. По подсчетам исследователей, ежегодно средняя мощность DDoS-атак увеличивается на 23%, а значит, к концу текущего года она достигнет 1,2 Тб/с. Росту мощности DDoS-атак поспособствовали созданные из огромного числа незащищенных устройств «Интернета вещей» ботнеты наподобие Mirai и Bashlite. К примеру, IoT-ботнет LizardStresser позволял осуществлять DDoS-атаки мощностью до 400 Гб/с без использования каких-либо техник усиления и отражения. Правда, совсем от использования методов усиления киберпреступники все же не отказались. Согласно отчету, в 2016 году наиболее популярным был метод DNS-отражения пакетов. Помимо мощности, выросло и количество самих атак. 53% от 356 опрошенных исследователями провайдеров ежемесячно фиксировали свыше 51 DDoS-атаки. Годом ранее этот показатель составлял 44%. С более 10 атаками в месяц сталкивались 45% частных, правительственных и образовательных организаций. Свыше 50 атак в месяц фиксировали 21% дата-центров – существенный рост показателя по сравнению с 2015 годом (8  . .

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(30.01.2017)

, gydrokolbasa

(29.01.2017)

|

| | #69 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеры взломали аккаунты CNN в Facebook Хакерская группировка OurMine взломала аккаунты американского телеканала CNN в Facebook, сообщает Mashable. Речь идет о профилях CNN International и CNN Politics. «Привет, это OurMine. Мы просто тестируем вашу защиту, пожалуйста, свяжитесь с нами для дальнейшей информации», — приводит портал текст сообщения, опубликованного хакерами на обеих страницах. Как видно из скриншотов, сделанных Mashable, хакеры также оставили на странице CNN Politics свой логотип. Как отмечает портал, спустя примерно 30 минут сотрудники CNN восстановили доступ к аккаунтам и удалили сообщения хакеров. На прошлой неделе эта же хакерская группировка взломала Twitter-аккаунт The New York Times @nytvideo, где газета публикует различные видеозаписи. Взломщики оставили на странице сообщение, в котором говорилось о ракетном ударе России по Соединенным Штатам. Этот твит был быстро удален, однако сохранились его скриншоты. Впоследствии газета сообщила, что начато расследование произошедшего. Как сообщал BuzzFeed, одним из членов группировки OurMine является подросток из Саудовской Аравии, использующий в сети имя Ахмад Макки. После этого сайт медиакомпании был взломан, на нем было оставлено сообщение: «Взломано группировкой OurMine, больше не распространяйте о нас фейковые новости. У нас ваша база данных. В следующий раз она станет публичной». |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(02.02.2017)

|

| | #70 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Хакеров в России будут сажать на 10 лет Госдума одобрила в первом чтении законопроект, по которому за написание ПО, вредоносного для критической инфраструктуры РФ, можно лишиться свободы на 5 лет. В случае нанесения реального ущерба инфраструктуре с помощью этого ПО срок увеличивается до 10 лет. Госдума защитила критическую инфраструктуру от хакеров Госдума одобрила сегодня в первом чтении пакет законопроектов, который предусматривает до 10 лет лишения свободы для хакеров, мишенью которых является критическая информационная инфраструктура (КИИ) РФ. В случае утверждения законопроекта, соответствующие поправки будут внесены в Уголовный кодекс РФ, сообщает информационное агентство ТАСС. Под КИИ подразумеваются информационные и телекоммуникационные системы государственных органов. Сюда же относятся автоматизированные системы управления технологическими процессами в оборонной, топливной, ракетно-космической, атомной, химической, металлургической и горнодобывающей промышленности, а также в сферах здравоохранения, связи, транспорта, энергетики и финансов. Наказания для хакеров Скрытый текстНапример, за создание или распространение ПО, предназначенного для нанесения вреда КИИ, хакеры будут на 5 лет отправляться на принудительные работы или лишаться свободы на такой же срок. Как вариант, возможна выплата штрафа в размере от p500 тыс. до p1 млн. Штраф также может быть рассчитан исходя из дохода преступника – в размере зарплаты за период от 1 года до 3 лет. Если же хакер не просто создал/распространил вредоносную для КИИ программу, но и нанес реальный ущерб инфраструктуре, он может провести в заключении от 5 до 10 лет. Кроме того, преступник на 5 лет потеряет возможность заниматься некоторыми видами деятельности и работать на соответствующих должностях. Госдума одобрила идею лишать свободы хакеров, навредивших критической инфраструктуре, на 10 лет Предусмотрено также наказание за неправомерный доступ к информации, которая содержится в КИИ, если этот доступ осуществлен с помощью вредоносной программы и создает угрозу для инфраструктуры. Штраф за это составляет от p1 млн до p2 млн, или равняется доходу преступника за период от 3 до 5 лет. Как вариант, возможно лишение свободы сроком до 6 лет и штраф на сумму от p500 тыс. до p1 млн, или в размере зарплаты за 1-3 года. Другие наказания Законопроект предлагает наказания не только за причинение умышленного вреда КИИ, но и за нарушение правил обращения с информацией, которая там содержится. Сюда относится неправильное обращение с оборудованием, на котором эта информация хранится, обрабатывается и передается. В этот же пункт входит нарушение правил доступа к данным и системам КИИ, если это создает угрозу для инфраструктуры. За такие действия нарушители будут лишаться свободы на 6 лет. Другой вариант наказания: 5 лет принудительных работ и запрет заниматься некоторыми видами деятельности на 3 года. Если же действует не один человек, а группа лиц, которые сговорились заранее или используют служебное положение, то им грозит тюремное заключение на срок от 3 до 8 лет или 5 лет принудительных работ. Обеспечение безопасности Рассмотренный сегодня Госдумой законопроект также описывает принципы обеспечения безопасности КИИ, налагает на госорганы соответствующие полномочия и устанавливает обязанности и ответственность владельцев и операторов инфраструктуры. За безопасность КИИ должен отвечать специальный уполномоченный федеральный орган. Все объекты КИИ должны быть разделены на категории, каждая категория получит свои нормы безопасности. Разделение будет проводиться на основании реестра значимых объектов, создание которого оговаривает законопроект. Кроме того, для КИИ будут созданы системы безопасности, которые будут кооперироваться с системой обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ. Эта система была создана указом президента от 15 января 2013 года. Возможный ущерб Авторы законопроекта отмечают в пояснительной записке, что атака на КИИ может причинить ущерб другим видам инфраструктуры, которые зависят от объектов КИИ. Это может привести к социально, финансовой или экологической катастрофе. При этом последствия атак со стороны обычных преступников, террористов и разведки могут быть одинаково плачевными. Ежегодный ущерб от вредоносных программ, согласно пояснительной записке, достигает от $300 млрд до $1 трлн, то есть составляет от 0,4% до 1,4% мирового ВВП, причем этот показатель растет. В качестве примера самых громких преступлений авторы приводят запуск вируса Stuxnet, парализовавшего работу атомной станции в Иране в 2010 г., и остановку работы ряда финансовых организаций в Южной Корее в 2013 г. По данным ФСБ, которые приводит ТАСС, ежегодно в России регистрируется 70 млн кибератак, большая часть которых направляется из других стран. Эксперт ФСБ Николай Мурашов сообщил депутатам, что рассмотренный Госдумой законопроект потребует ввести на объектах КИИ единообразные технические средства защиты, но это не обременит владельцев объектов. [свернуть] |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(02.02.2017)

|

| | #71 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | За год число атак кибервымогателей выросло в 4 раза Компания Beazley опубликовала отчет о расследованных ею киберинцидентах на протяжении прошлого года. К его данным стоит прислушаться, поскольку Beazley занимается страхованием рисков крупного бизнеса, связанных с кибератаками и утечками данных, и ее специалисты изучают такие инциденты максимально тщательно. Из материалов отчета следует, что максимальный рост в 2016 году показали атаки с использованием зловредов-шифровальщиков. Их число увеличилось сразу в 4 раза. Эксперты Beazley отмечают, что организаторы этих атак все тщательнее выстраивают свою работу. Например, предприятия и организации становятся жертвами вымогателей, прежде всего, в периоды подготовки квартальных отчетов, когда доступ к заблокированным данным нужен максимально срочно. Растут и технические возможности вредоносного ПО: киберпреступники все чаще не блокируют первые попавшиеся системы, а тщательно изучают внутренние сети и наносят удар по самым важным целям. Все это позволяет говорить о том, что атаки зловредов-вымогателей продолжат свой рост и в 2017 году. Специалисты Beazley прогнозируют, что число их вырастет не менее чем вдвое. В то же время отчет свидетельствует, что большим остается и число утечек, происходящих без всякого участия хакеров. Так, в 2016 году 40 процентов всех утечек данных в финансовых учреждениях и организациях были вызваны хакерскими вмешательствами. А 28 процентов произошли из-за элементарной небрежности самих сотрудников, отправлявших конфиденциальную информацию по неверным адресам электронной почты, номерам факсов и т.д. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(02.02.2017)

|

| | #72 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Голоса на выборах в Нидерландах будут считать вручную из-за риска кибератак Правительство Нидерландов намерено временно отказаться от обработки результатов парламентских выборов с помощью компьютерных систем во избежание хакерских атак. Об этом сообщило информагентство The Associated Press. Решение принято в связи с тем, что системы подсчета голосов устарели и, как считают власти, могут быть с легкостью взломаны. «Нельзя допустить ни малейшей тени на результаты (выборов - ред.)», - подчеркнул глава МИД Нидерландов Рональд Пластерк (Ronald Plasterk) в обращении к парламенту. Таким образом, подсчет бюллетеней на избирательных участках будет осуществляться вручную. Как сообщили представители Избирательной комиссии Нидерландов, в настоящее время эксперты проводят проверку систем подсчета голосов на наличие уязвимостей. Выборы в парламент Нидерландов должны состояться 15 марта 2017 года. Напомним, ранее стало известно о кибератаке на компьютерные системы во время первого тура праймериз во Франции. В попытке взлома подозреваются иностранные хакеры.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(07.02.2017)

|

| | #73 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Вредоносная программа крадёт данные и биткоины Было обнаружено новое вредоносное приложение, нацеленное на клиентов банков. Оно крадёт пароли и биткоины из кошельков пользователей. Открытие сделала занимающаяся информационной безопасностью компания Cyren и она описывает его как масштабную кампанию по распространения вредоносного кода. В данном случае речь идет о кейлоггере, который распространяется в виде вложений в электронных письмах. Отправителями этих писем якобы являются банки. Письма рассылаются ботами из США и Сингапура, выдавая себя за письма от банков вроде Emirates. В письме обычно указываются финансовые сведения, такие как уведомления о сетевом платеже, тогда как во вложении указываются коды SWIFT для идентификации банков и финансовых институтов для передачи денежных средств. В результате письмо выглядит подлинным. Вложения могут выглядеть как файлы формата PDF, на самом же деле это исполняемые файлы. При запуске файл удаляет себя и создаёт новый файл под названием filename.vbs в автозагрузке. Программа начинает собирать пароли и другую конфиденциальную информацию, в том числе из браузеров, FTP и почтовых клиентов, где таких сведений больше всего. Собираются пароли и имена пользователей, история браузера, куки и т.д. Если на компьютере есть криптографические кошельки, программа заглядывает в них. Она умеет красть множество валют, включая Bitcoin, Litecoin и Namecoin. Поскольку это кейлоггер, весь набираемый на клавиатуре текст перехватывается, как и перемещение мыши. Пользователям следует с осторожностью относиться к получаемым письмам, особенно относительно платежей, которых они не ждали.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(07.02.2017)

|

| | #74 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Поддельная Pokemon Go ворует деньги  В России набирает популярность поддельная игра Pokemon Go, которая ворует деньги со счетов пользователей. Вредоносная программа перехватывает SMS, присланные банком, а также обеспечивает доступ к интернет-банкингу. Оригинальная Pokemon Go недоступна в России из-за загруженности серверов разработчика. Однако игру можно скачать и установить через любые другие сервисы, в том числе файлообменные сети, через которые также происходит распространение подделок. Чтобы установить оригинальную Pokemon Go нужно воспользоваться аккаунтом для стран, где игра распространяется официально. Pokemon Go – это условно-бесплатная мобильная игра с элементами дополненной реальности, позволяющая ловить нарисованных покемонов на реальной местности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(07.02.2017)

, gydrokolbasa

(04.02.2017)

|

| | #75 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Хакеры взломали 10 тысяч сайтов в Tor из-за детского порно Члены хакерской группировки Anonymous взломали серверы хостинг-провайдера Freedom Hosting II. Об этом сообщает The Next Web. В результате взлома были скомпрометированы данные более 10 тысяч сайтов в Tor, которые пользовались услугами провайдера. На каждом ресурсе взломщики разместили сообщение о том, что в инциденте виновны Freedom Hosting II, которые выступают против распространения детской порнографии, но при этом обслуживают сайты такой тематики. Хакеры скопировали базу данных хостера и опубликовали ее в открытом доступе. По данным известного ресурса Have I Been Pwned?, специализирующегося на проверках взломов, в сети оказалась персональная информация 381 тысячи пользователей. Кроме того, 21 процент взломанных почтовых адресов уже были скомпрометированы злоумышленниками во время массовых утечек баз данных популярных ресурсов, в том числе Yahoo! и Myspace. Анализ опубликованных материалов показал, что более половины взломанных сайтов содержали контент порнографического характера с участием детей. Издание отмечает, что, вероятно, базу изучат правоохранительные органы, что может привести к массовым задержаниям посетителей сайтов с противоправным контентом.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(07.02.2017)

, gydrokolbasa

(07.02.2017)

|

| | #76 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | В «темной сети» нанесли удар по противоправному контенту «Темная сеть» darknet имеет репутацию части интернета, где беспрепятственно распространяется криминальный контент и совершаются сделки по продаже наркотиков, оружия и похищенных персональных данных. Но, к счастью, далеко не все происходящее здесь остается безнаказанным. И дело не только в том, что правоохранителям нередко удается добраться до преступников и в «темной сети». С преступностью в ней борются сами пользователи. Свидетельство тому – атака на серверы одного из хостингов darknet Freedom Hosting II. В минувшую пятницу посетители множества сайтов Freedom Hosting II при попытке перейти на интересующие их страницы обнаружили на своих мониторах лишь надпись: «Привет, Freedom Hosting II, тебя взломали». Атака заблокировала доступ примерно к 10 тысячам сайтов (порядка 20 процентов всех ресурсов, использующих сервис Freedom Hosting II). Сам хакер, связавшись с представителями СМИ, сообщил, что никогда ранее не занимался взломом. Но его вынудило пойти на жесткие меры то, что Freedom Hosting II предоставляет услуги сайтам, распространяющим детскую порнографию. В подтверждение своих слов активист загрузил с серверов хостинга порядка 30 Гбайт данных, которые намерен передать специалистам по кибербезопасности и правоохранительным органам. |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(10.02.2017)

, gydrokolbasa

(07.02.2017)

|

| | #77 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Вымогательское ПО Spora: с заботой о клиентах Авторы ресурса Bleeping Computer сообщают о росте популярности вымогательского ПО Spora. Оно не слишком выделяется на фоне других зловредов-шифровальщиков по своим функциональным возможностям, однако предлагает поистине уникальный «клиентский сервис». В распоряжении атакующих, например, имеется удобный портал для управления платежами в криптовалюте биткоин, которые перечисляют жертвы. Кроме того, операторы Spora готовы постоянно консультировать хакеров онлайн по всем вопросам оптимального использования зловреда. Более того, те же операторы прекрасно работают и с жертвами атак вымогателей. Они дают советы по уплате выкупа, предлагают схемы платежей в рассрочку, а в некоторых случаях даже бесплатную разблокировку инфицированных устройств в обмен на «положительный отзыв» о Spora. При этом, как отмечает исследователь, использующий псевдоним MalwareHunter, операторы сохраняют предельную вежливость даже в общении с самыми разгневанными жертвами кибератак. «Такому уровню клиентской поддержки позавидовали бы не только большинство местных интернет-провайдеров, но и многие ведущие технологические компании», – заключает MalwareHunter. |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(10.02.2017)

, gydrokolbasa

(09.02.2017)

|

| | #78 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Предосторожность WordPress не помогла Свыше 100 тысяч вебсайтов, созданных с использованием системы управления контентом WordPress, стали на протяжении последней недели жертвами хакерских атак. Ранее сообщалось, что на платформе WordPress была выявлена опаснейшая уязвимость, потенциально позволяющая неавторизованным пользователям подменять контент веб-страниц. Это произошло еще в конце января, однако, учитывая степень угрозы, команда WordPress предпочла не объявлять публично о ликвидации уязвимости на протяжении недели. В ходе этого срока представители WordPress в частном порядке уведомили о необходимости установить обновление безопасности ведущие хостинговые компании и сети доставки контента. Но предосторожность явно не помогла в полной мере решить проблему. И если крупные компании сработали оперативно, то администраторы многих не слишком больших вебсайтов оказались традиционно нерасторопными. Чего не скажешь о хакерах: на протяжении 48 часов после объявления WordPress о ликвидации уязвимости специалисты компании Sucuri зафиксировали мощный всплеск атак, которые пытались ее эксплуатировать. На сегодняшний день сразу четыре киберпреступных группировки продолжают атаковать ресурсы на WordPress, не обновившиеся до актуальной безопасной версии 4.7.2. На счету самой крупной из них уже свыше 66 тысяч взломанных сайтов, а общее их число превысило 100 тысяч. |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(10.02.2017)

, gydrokolbasa

(09.02.2017)

|

| | #79 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Русские хакеры причастны к атаке на МИД Италии Россия подозревается в хакерских атаках на итальянское Министерство иностранных дел, которые имели место в прошлом году. Об этом сообщает The Guardian. Власти Италии подтвердили, что кибератаки начались весной 2016 года и продолжались на протяжении четырех месяцев. Благодаря системе защиты, ни один e-mail не был скомпрометирован, сообщил итальянский чиновник. Он не сказал, что за атакой стоит Москва, но источники, знакомые с делом, подтвердили, что Россия находится под подозрением.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #80 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Эксперты сообщили о новом методе распространения вымогателя Crysis В сентябре минувшего года специалисты компании Trend Micro зафиксировали вредоносную кампанию, направленную на организации в Австралии и Новой Зеландии, в рамках которой злоумышленники использовали брутфорс-атаки по RDP для распространения вымогательского ПО Crysis. Спустя несколько месяцев кампания продолжает оставаться активной. Более того, число атак, зафиксированных в январе 2017 года удвоилось по сравнению с показателем конца минувшего года. Основная часть атак нацелена на организации в сфере здравоохранения в США. Как полагают исследователи, организатором сентябрьской и январской кампаний является одна и та же группа злоумышленников. Инфицирование компьютеров осуществляется с помощью соединения «Удаленный рабочий стол» в Windows. Атакующие пытаются взломать RDP-соединение, используя распространенные пары логин\пароль. В случае определения правильной комбинации злоумышленники получают доступ к целевой системе и заражают ее вымогательским ПО Crysis. Первые версии Crysis появились летом 2016 года. Данное семейство вымогателей способно шифровать файлы на жестких, съемных и сетевых дисках. За восстановление файлов злоумышленники требуют от €400 до €900 в биткойнах.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(12.02.2017)

|

| | #81 |

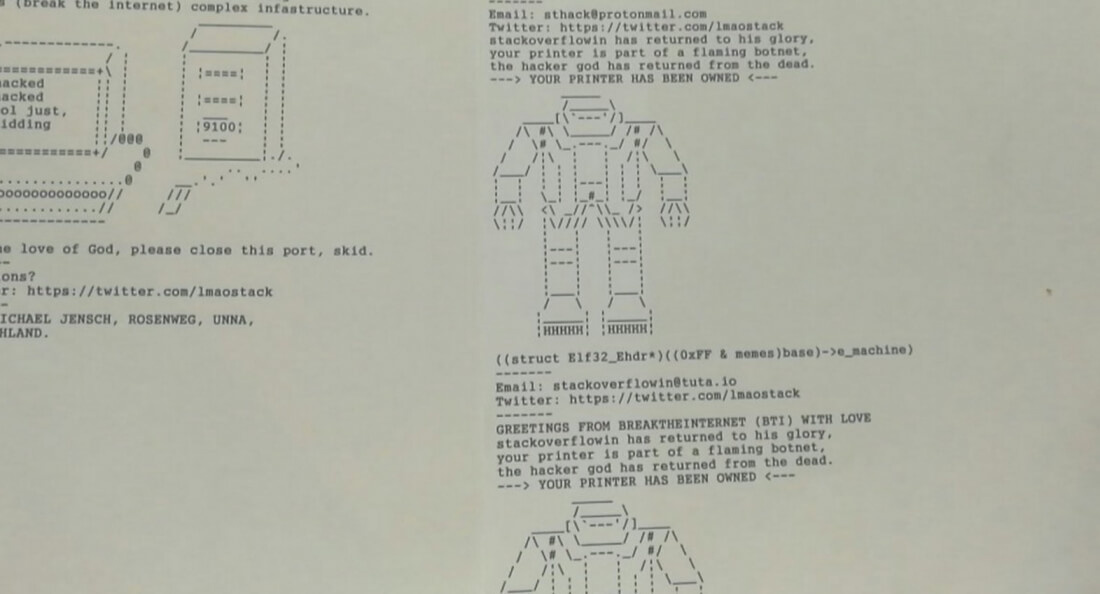

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Хакер взломал 150 тысяч принтеров Далеко не все хакерские атаки являются вредоносными. Некоторые из них их авторы выполняют из добрых побуждений. Одним из таких авторов недавно стал энтузиаст в области информационной безопасности под ником Stackoverflowin, который получил через интернет доступ к 150 тысячам принтеров.  В выходные принтеры в офисах, домах и ресторанах внезапно начали печатать различные сообщения. В частности, хакер призывал закрыть порты, через которые был получен доступ к принтерам. Были также рисунки робота и компьютера в формате ASCII, адрес электронной почты и Твиттер хакера. Выполнить эту атаку ему удалось при помощи собственноручно написанного скрипта, который ищет у принтеров открытые порты и отправляет на них задания на печать. Мишенями стали принтеры с портами IPP, LDP и порт 9100, доступные для внешних подключений. Здесь же есть эксплоит для использования уязвимостей удалённого выполнения кода на Dell Xeon. Хакер назвал своей целью информирование людей об уязвимостях их принтеров. Эта атака произошла после недавнего сообщения от специалистов из университета в Германии. Они рассказали об уязвимостях в принтерах от таких производителей, как HP, Brother, Lexmark, Dell, Samsung, Konica, OKI и Kyocera.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(12.02.2017)

|

| | #82 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Самый популярный зловред: смена лидера Компания Check Point опубликовала данные своего январского рейтинга Global Threat Impact Index. Впервые за целый год эксперты компании зафиксировали смену лидера среди зловредов для мобильных устройств. С февраля 2016 первая строчка в этом списке неизменно оставалась за печально известным вредоносным ПО Hummingbad, которым в прошлом году были инфицированы свыше 10 миллионов Android-устройств. Теперь зловред опустился на вторую позицию, уступив первое место бэкдору Triada. Это вредоносное ПО имеет модульную структуру и, получив права суперпользователя, способно самостоятельно загружать на смартфоны другие вредоносные приложения, а также вмешиваться в системные процессы. Третье место среди мобильных угроз досталось зловреду Hiddad, предназначенному, главным образом, для демонстрации навязчивой рекламы, но способному также похищать конфиденциальные данные пользователей. При этом в целом, по оценкам Check Point, на долю мобильных зловредов пришлось порядка 9 процентов всех атак в январе. Если же говорить о «лидере рынка» в целом, то им следует считать Kelihos – зловред, инфицирующий устройства и объединяющий их в ботнет для кражи криптовалюты биткоин. Его активность ощутили на себе 5 процентов клиентов Check Point. За ним расположились руткит HackerDefender и зловред-шифровальщик Cryptowall (по 4,5 процента). Интересно, что 4 место занял «нестареющий» Conficker – червь, атакующий компьютеры на ОС Windows с 2008 года. |

| |  |

| | #83 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Израильские ученые нашли способ защитить даже взломанные смартфоны Группа ученых Университета Бен-Гурион (Израиль) сообщила о разработке метода, который позволит пресечь несанкционированный доступ к мобильным устройствам. Основываясь на серии экспериментов, исследователи установили, что в среднем пользователи совершают около 35 нажатий на сенсорные экраны своих устройств примерно за 14 секунд. При этом сила и последовательность этих нажатий являются сугубо индивидуальными. Кроме того, данные о частоте, силе и последовательности нажатий могут быть сопоставлены с историей использования устройства, чтобы понять, насколько типичной является активность. В результате с высокой степенью вероятности можно установить, использует ли устройство его владелец или же оно оказалось в чужих руках. Главная ценность метода состоит в том, что он эффективен в ситуации, когда злоумышленник уже получил доступ к устройству, тем или иным способом узнав пароль пользователя. «Похитителю наверняка потребуется более 35 нажатий и 14 секунд, чтобы добраться до конфиденциальных данных пользователя или изменить настройки, поскольку он не знаком с расположением приложений на экране смартфона, – отмечает одна из авторов исследования Лирон Бен Кимон. – А этого будет вполне достаточно, чтобы активировать механизмы защиты и отправить уведомления о несанкционированном доступе». |

| |  |

| 2 раз(а) сказали "Спасибо": | satvitek

(14.02.2017)

, gydrokolbasa

(12.02.2017)

|

| | #84 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Взломщики Sony вернулись Компания Symantec ведет расследование серии кибератак, которым подверглись несколько польских банков. Предполагается, что организаторы этой акции планируют масштабный удар по множеству финансовых учреждений в десятках стран мира. Сразу несколько банков Польши сообщили в начале февраля об обнаружении в своих системах неизвестного вредоносного ПО. Источником заражения, предположительно, стал скомпрометированный киберпреступниками сайт Комиссии по финансовому надзору – государственного регулятора финансового рынка Польши. Первые результаты расследования свидетельствуют о том, что организаторы атаки готовят очень крупную операцию против банковского сектора. Скомпрометированные атакующими сайты перенаправляют посетителей на ресурсы, содержащие тщательно настроенный набор эксплойтов. Он избирательно инфицирует вредоносным ПО лишь посетителей, чьи IP-адреса совпадают со списком из примерно 150 позиций. В подавляющем большинстве это IP-адреса крупных банков в 31 стране мира (в списке также адреса нескольких технологических и телекоммуникационных компаний). Анализ кода вредоносного ПО указывает на его сходство со зловредами, которые ранее использовала так называемая группировка Lazarus. Предположительно, это северокорейские хакеры, действующие при поддержке правительства страны. Эксперты приписывают Lazarus несколько громких кибератак, в частности, взлом компании Sony Pictures Entertainment и похищение 81 миллиона долларов со счетов Центрального банка Бангладеш. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(14.02.2017)

|

| | #85 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Экс-сотрудник ФБР пояснил, почему хакеры побеждают в кибервойне Правительственные и коммерческие организации пребывают в блаженном неведении по поводу того, как в действительности работает безопасность, поэтому не в состоянии должным образом противостоять киберугрозам, считает бывший ИБ-эксперт ФБР Джейсон Траппи (Jason Truppi). Общество уверено в том, что правительственный и частный секторы принимают рациональные решения в вопросах информационной безопасности, однако на деле это не так. «Правительство быстро реагирует на ситуации. Тем не менее, со временем мы пришли к выводу, что быстрой реакции недостаточно, нужно принимать превентивные меры», - заявил Трапп на конференции B-Sides в Сан-Франциско. По словам эксперта, общество должно отказаться от иллюзии, будто правительство и бизнес работают сообща над обеспечением кибербезопасности. На самом деле государственные и частные организации придерживаются совершенно разных принципов. Правительство призывает компании предоставлять ему данные о кибератаках. Однако дальнейшее расследование инцидентов может привести к предъявлению сотрудникам компаний обвинений, не связанных с кибератаками. Поэтому организации не спешат обращаться к властям с сообщениями о киберугрозах. По словам Траппи, компании плохо справляются с обеспечением информационной безопасности и особо не беспокоятся. Они стараются нанять высококвалифицированных ИБ-специалистов, однако в итоге эксперты вынуждены заниматься неэффективной работой. Зачастую руководство не понимает всех тонкостей и вынуждает специалистов тратить целые дни на бесполезные решения малозначительных проблем.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.02.2017)

|

| | #86 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | РФ активизировала информационные атаки против Украины К атакам причастны кадровые сотрудники российских спецслужб, частные ІТ-компании и хакеры, которые действуют на территории РФ. В СБУ заявляют об активизации информационной агрессии России против Украины. Об этом сегодня на брифинге сообщил руководитель аппарата СБУ Александр Ткачук. «По нашим оценкам, основная угроза информационной безопасности нашего государства — это активность спецслужб Российской Федерации. Эта активность проявляется в двух направлениях: кибератаки, направленные на объекты критической инфраструктуры Украины, а также информационно-психологические акции. При этом российские хакеры и инфоботы стали одним из наиболее важных инструментов информационной агрессии против нашего государства», — сказал он. Ткачук отметил, что в последнее время коллеги из Евросоюза и НАТО также говорят об атаках на объекты критической инфраструктуры стран ЕС и НАТО со стороны РФ. «Нами получены оперативные данные о том, что к этим атакам причастны не только кадровые сотрудники российских спецслужб, но и частные ІТ-компании и хакеры, которые действуют на территории РФ», — отметил он. Ткачук привел примеры атак в декабре 2016 года против ключевых объектов государственной финансовой системы Украины — таких как Госказначейство, Нацбанк и Минфин. Также хакерское программное обеспечение было выявлено и нейтрализовано на ряде других госпредприятий. «Был выявлен новый механизм дистанционного управления вирусами, которые разрабатываются, чтобы поражать объекты критической инфраструктуры… Этому механизму было дано условное название телеботс. Вредоносный код был нами проанализирован, и мы можем сказать, что есть признаки того, что этот программный код разрабатывался теми же специалистами, которые причастны к созданию класса вирусов, которые входят в систему блэкэнерджи», — добавил он. Ткачук напомнил, что ранее в 2016 году объектом массированной атаки вирусом блэкэнерджи стал ряд объектов энергетической системы Украины.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(16.02.2017)

, gydrokolbasa

(15.02.2017)

|

| | #87 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1047) Поблагодарили 25,754 раз(а) | Mirai против Spike: битва титанов Компания Akamai представила отчет, посвященный DDoS-атакам в последнем квартале прошедшего года. Документ констатирует резкий рост мощных атак. Например, число атак мощностью свыше 100 Гбит/с выросло по сравнению с тем же периодом прошлого года сразу на 140 процентов. При этом 7 из 12 зафиксированных Akamai атак столь высокой мощности были организованы с помощью ботнета Mirai, объединяющего инфицированные устройства интернета вещей. Примечательно, однако, что самая мощная DDoS-атака, которая была выявлена компанией и достигала на пике 517 Гбит/с, оказалась связана не с Mirai, а с другим ботнетом – Spike. Он не имеет отношения к интернету вещей и известен специалистам уже на протяжении двух лет. Как отмечает специалист по вопросам безопасности Akamai Мартин Макки, «нельзя исключать того, что операторы Spike почувствовали угрозу со стороны Mirai и решили продемонстрировать, что по-прежнему остаются более чем конкурентоспособными». |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(17.02.2017)

|

| | #88 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | IBM выпустила автоматизированную систему для борьбы с хакерами  IBM анонсировала выход платформы Watson for Cyber Security - первой, как утверждает компания, интеллектуальной технологии, предназначенной для когнитивных операционных центров защиты информации. По оценкам IBM, каждый день команды специалистов по информационной безопасности (ИБ) исследуют более 200 тысяч киберинцидентов и тратят при этом впустую свыше 20 тысяч часов времени в год при обнаружении ложных опасностей. Watson for Cyber Security поможет автоматизировать процесс поиска опасных вторжений. В IBM прогнозируют, что в ближайшие пять лет количество инцидентов, связанных с кибербезопасностью, удвоится, что приведет к ужесточению вопросов регулирования в этой области. Платформа Watson for Cyber Security способна каждый месяц обрабатывать до 15 тысяч новых ИБ-документов, таких как отчеты об угрозах и стратегиях киберпреступлений, базы данных вирусов и материалы из лаборатории IBM X-Force, которая более 20 лет публикует собственные исследования, обнаружив за это время свыше 8 млн спам- и фишинговых атак, а также предоставив информацию более чем о 100 тыс. задокументированных уязвимостей. Платформа Watson for Cyber Security впервые была представлена в мае 2016 года. В декабре она вошла в стадию бета-тестирования, а сейчас готовый продукт вышел на рынок.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #89 |

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Три четверти шифровальщиков разработаны русскоязычными хакерами «Лаборатория Касперского» проанализировала ситуацию с развитием вредоносных программ, осуществляющих шифрование пользовательских данных с целью получения выкупа. В прошлом году было обнаружено 62 семейства зловредов-шифровальщиков. Как минимум 47 из них были созданы русскоговорящими киберпреступниками. Таким образом, более 75 % выявленных вредоносных программ данного типа были разработаны при непосредственном участии русскоязычных хакеров. «Лаборатория Касперского» выявила три основных пласта в структуре «бизнеса» по созданию и распространению программ-шифровальщиков. Наиболее продвинутые в техническом плане люди занимаются написанием новых и обновлением уже созданных семейств зловредов — это самые привилегированные участники киберпреступного сообщества. Другая группа «специалистов» развивает и поддерживает партнёрские программы, помогающие распространять вредоносное ПО через эксплойты, спам и другие вспомогательные инструменты. На низшей же ступени этой иерархии находятся собственно «партнёры» — киберпреступники, которые помогают в распространении зловредов в обмен на свою долю денег, полученных от жертв шифровальщиков в виде выкупа. Отмечается, что в прошлом году от программ-шифровальщиков пострадали как минимум полтора миллиона пользователей. Ежедневная выручка, получаемая киберпреступниками в рамках одной партнёрской программы, может составлять десятки или даже сотни тысяч долларов. При этом 60 % выручки — это чистая прибыль.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #90 |

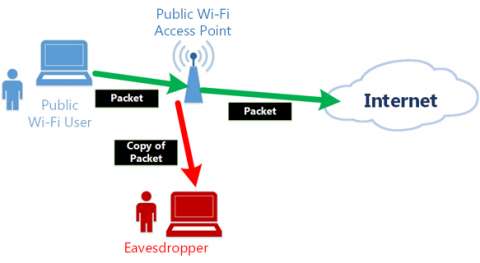

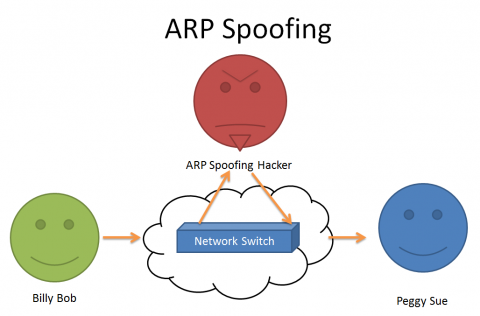

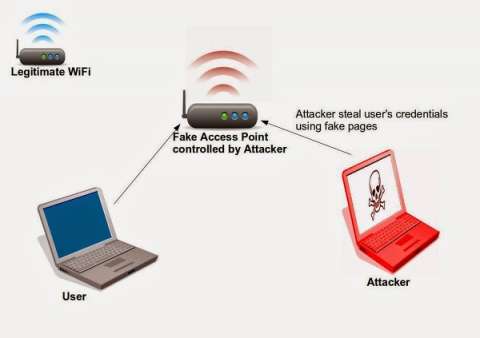

| Модератор  Online: 2мес3нед4дн Регистрация: 27.04.2014

Сообщений: 22,982

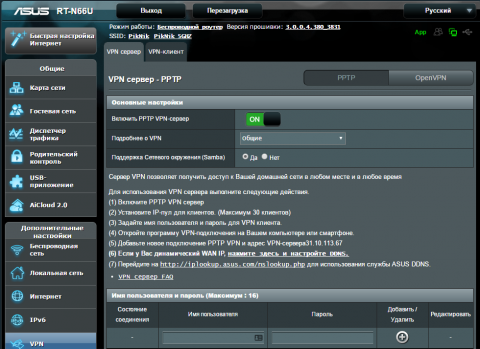

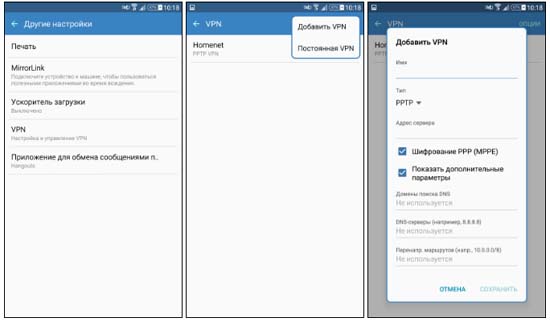

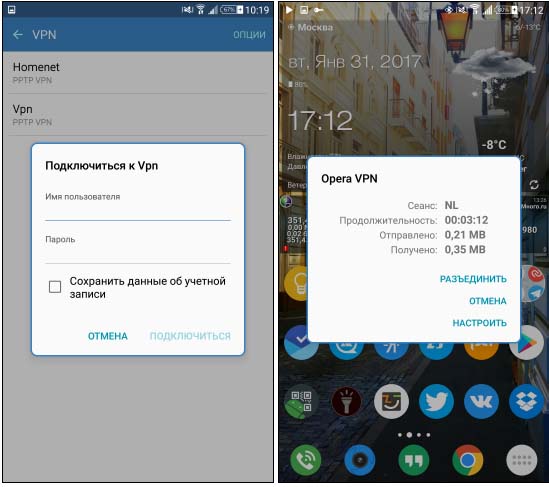

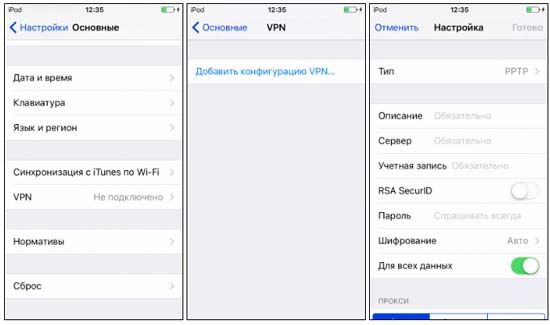

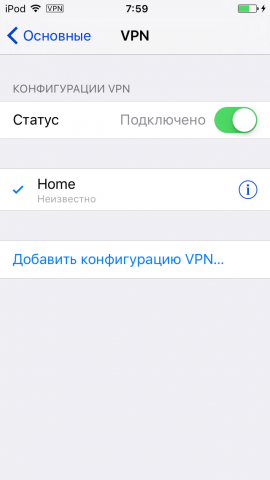

Репутация: 31358 (Вес: 783) Поблагодарили 15,509 раз(а) | Пять правил безопасности в публичных сетях Wi-Fi Подключаясь к сети Wi-Fi в кафе, гостинице, аэропорту или метро, вы фактически выкладываете свои данные на всеобщее обозрение. Перехватить ваш трафик в публичной сети способен любой школьник. Для этого нужно только скачать в Интернете одну из многочисленных «хакерских» программ и прочитать инструкцию к ней. Вот почему мы настоятельно рекомендуем ознакомиться с правилами безопасного поведения в публичных сетях и, конечно же, следовать им. Векторы атак Существует три основных типа атак, которые злоумышленник может предпринять при использовании общедоступного Wi-Fi. Наиболее простой и распространённый — сниффинг. Открытые точки доступа никак не шифруют пакеты, а потому перехватить их способен любой желающий. Ну а после того как пакеты оказались у хакера, вычленение из них важной информации, вроде данных авторизации, остаётся делом техники. Программ-снифферов существует немало, причём не только для настольных операционных систем, но и для смартфонов под управлением Android.  В разгар президентских выборов в США на съезде республиканской партии в Кливленде сотрудники компании Avast решили проверить, насколько американские политики заботятся о своей безопасности в Интернете. Для этого в месте проведения съезда было размещено несколько открытых точек доступа, а прошедший через них трафик был проанализирован специалистами. Невольными участниками эксперимента стали около 1200 человек. Его результаты красноречивы: Avast удалось раскрыть личность 68,3% пользователей Wi-Fi и узнать, какие приложения они запускали и какие сайты посещали. Второй возможный вектор — атака MitM (Man in the Middle, «человек посередине»), для чего нередко используется ARP-спуфинг. Протокол ARP предназначен для сопоставления внутри локальной сети IP- и MAC-адресов устройств, и в нём не предусмотрена проверка подлинности пакетов. Это даёт злоумышленнику возможность отправить на атакуемый аппарат и роутер пакеты с подменёнными MAC-адресами. В результате смартфон или ноутбук посчитает, что IP-адресу роутера соответствует MAC-адрес устройства хакера, и будет посылать всю информацию последнему. Роутер также станет отправлять ответы взломщику вместо настоящего клиента.  Третий способ — использование переносной точки доступа (такие устройства обычно делаются компактными и автономными). Если рядом с настоящей точкой доступа появляется вторая с тем же именем сети (SSID), но более сильным сигналом, то окружающие устройства, скорее всего, будут подключаться именно к ней. SSID не всегда делают одинаковым: иногда сеть просто называют похожим образом, рассчитывая на невнимательность пользователей. И хотя второй способ не слишком надёжен и применяется нечасто, мы всё равно советуем в случае малейших сомнений в подлинности найденной вашим ***жетом сети обратиться к персоналу заведения.  В течение прошлого года злоумышленники неоднократно создавали поддельные точки доступа в Московском метрополитене. В результате вместо привычной страницы авторизации пользователи видели на экранах своих устройств нецензурные надписи. Скрытый текстКонечно, существует ещё множество различных типов атак — мы перечислили лишь некоторые. Обычный пользователь едва ли сможет обнаружить прослушку, поэтому о мерах безопасности стоит позаботиться заранее. В начале статьи мы постарались вас припугнуть, однако на самом деле для сохранения в секрете передаваемой информации достаточно придерживаться ряда несложных правил, а также по возможности пользоваться шифрованными каналами связи. Подробнее об этом мы сейчас и расскажем. Безопасное шифрованное соединение Главное правило, которому необходимо следовать всегда и везде — не передавать данные в недоверенных сетях (да и в доверенных тоже) по небезопасным протоколам. Всё больше сайтов, особенно социальных сетей и различных сервисов, требующих авторизации, переходит на защищённый протокол HTTPS, использующий шифрование по протоколам SSL/TLS. Передаваемые по HTTPS данные шифруются вашим устройством и конечным сервисом, что значительно затрудняет использование перехваченной информации, но не делает его полностью невозможным. Все современные браузеры помечают открытые по HTTPS вкладки особым значком в адресной строке (обычно с использованием зелёного цвета) — на это стоит обращать внимание. Также будет нелишним воспользоваться расширением HTTPS Everywhere, которое доступно для десктопных браузеров Chrome и Opera, а также для Firefox (включая Android-версию). Когда данный плагин работает, все запросы на сайтах с поддержкой HTTPS осуществляются именно по зашифрованному протоколу. Иными словами, расширение позволяет избавиться от ошибок веб-мастеров, которые включают поддержку HTTPS не для всех страниц сайта или размещают на защищённых страницах обычные HTTP-ссылки. Безопасная аутентификация и оплата HTTPS помогает сохранить данные в безопасности в большинстве случаев. Однако даже когда вы подключаетесь к сайту по безопасному протоколу, следует использовать двухфакторную аутентификацию — это сведёт к нулю вероятность взлома аккаунта, если ваши данные всё же перехватят и смогут расшифровать. Сейчас двухфакторную аутентификацию поддерживают практически все социальные сети и крупные сервисы. Несмотря на то что все платёжные системы сейчас тоже применяют HTTPS, мы рекомендуем использовать для онлайн-покупок отдельную дебетовую карту. Деньги на неё стоит переводить с основной непосредственно перед покупкой, чтобы красть было попросту нечего. Самая надёжная защита — VPN Наиболее надёжный способ защиты при использовании публичного Wi-Fi — это VPN-подключение. Здесь важно не совершить ошибку большинства неопытных пользователей и ни в коем случае не задействовать сомнительные программы, десятки которых доступны в магазинах приложений или просто в Интернете. О проблемах с бесплатными VPN-решениями говорили уже давно, но свежее исследование австралийской организации CSIRO дало и вовсе обескураживающие результаты: ряд приложений не шифрует трафик, а множество некоммерческих программ содержит вредоносный код. Если вы всё-таки твёрдо решили использовать бесплатное приложение для VPN-подключения, то применяйте только проверенные варианты, например, Opera VPN. Если вы готовы немного заплатить за свою безопасность, приобретите подписку на один из надёжных VPN-сервисов. В отличие от некоммерческих программ, платные решения предлагают более высокую скорость, не ведут логов, не имеют ограничений по протоколам и IP-адресам, а также обеспечивают дополнительные опции, например, выбор местоположения выходного сервера. Базовые тарифы таких сервисов стоят $7-10 в месяц — не такая уж и высокая цена за сохранность данных. Подобный вариант подойдёт тем, кто часто пользуется публичными точками доступа с различных устройств. Если вы редко выходите в Интернет через незащищённые сети и не нуждаетесь в анонимизации, то неплохим решением станет настройка собственного VPN-сервера. Для этого в Сети можно найти множество несложных инструкций, а некоторые роутеры позволяют настроить VPN-сервер и вовсе за пару кликов. Учтите, что тому, кто надумал поступить именно так, потребуется озаботиться наличием «белого» IP-адреса. Некоторые провайдеры предоставляют их безвозмездно, а другие — за небольшую плату.  Взломать конфиденциальные данные британских политиков путём анализа трафика Wi-Fi получилось у компании F-Secure. Используя фейковую точку доступа, исследователи смогли узнать логин и пароль от аккаунтов Gmail и PayPal одного политика, прослушать VoIP-звонок другого и получить доступ к Facebook-аккаунту третьего. В первых двух ситуациях взлом удалось осуществить с помощью сниффинга трафика, а в третьем — посредством внедрения вредоносного кода на веб-страницу. Отметим, что в случае использования шифрованного VPN-канала подобные атаки не увенчались бы успехом. Наконец, третий способ — ввод учётных данных вручную. Такой метод используется для наиболее распространённых протоколов — PPTP, L2TP и IPSec, поддержка которых встроена в большинство ОС. В Android для подключения к VPN «вручную» необходимо открыть настройки, а затем найти пункт «Другие настройки» в категории «Подключения». После того как вы перешли в раздел VPN, нажмите «Опции» → «Добавить VPN». В открывшемся окне вам будет предложено выбрать тип подключения и ввести адрес сервера.  После этого вы можете выбрать в списке только что созданный профиль, единожды ввести логин и пароль и нажать «подключиться». Теперь передаваемые данные хорошо защищены, а в панели уведомлений появилась иконка ключа, показывающая статус соединения.  Не сложнее подключиться к VPN и на iOS-устройстве. В настройках вашего ***жета необходимо перейти в раздел «Основные» → VPN и нажать кнопку «Добавить конфигурацию VPN».  После ввода необходимых данных и сохранения вы вернётесь в список доступных VPN-подключений, где останется только нажать на кнопку «Статус». Как и в Android, в статус-баре iOS также появится значок, сообщающий о подключении к VPN-серверу.  Заключение Итак, чтобы ваши данные не попали в руки злоумышленников или просто излишне любопытных подростков, соблюдайте пять простых правил. 1.Удостоверьтесь, что вы подключаетесь к официальной сети Wi-Fi отеля или заведения, в котором вы находитесь. И кстати, поддельные сети — важная причина выключать на вашем ***жете Wi-Fi тогда, когда он вам не нужен. 2.Старайтесь посещать не требующие авторизации сайты. Проверить почту или оставить комментарий на форуме можно, но только если подключение осуществляется по защищенному протоколу HTTPS. 3.Не проводите через публичную сеть никаких финансовых операций на сайтах. Если вам все же необходимо периодически совершать какие-то платежи через публичный Wi-Fi, используйте отдельную карту, где лежит небольшая сумма. 4.Используйте, где это возможно, двухфакторную авторизацию. 5.Установите на устройство VPN-клиент и обязательно задействуйте его при подключении к общедоступному Wi-Fi. Это самый безопасный способ, но, к сожалению, не всегда возможный: настройки публичных сетей могут не позволять устанавливать VPN-соединение. Кроме того, бесплатные VPN порой работают неприемлемо медленно. [свернуть]

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |