| | #541 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Абдулинский школьник создал вредоносное ПО и продал за $1250 Подросток не успел передать созданную им программу покупателю, так как ему помешали сотрудники ФСБ. Абдулинский районный суд (Оренбургская область) принял к производству уголовное дело, подобных которому в его практике ранее не встречалось. Дело было заведено в отношении школьника, не только создавшего вредоносное ПО, но и успешно продавшего его заграничному покупателю. Ранее за обвиняемым никаких правонарушений не числилось. Парень учился хорошо и был практически отличником. Ему хорошо удавались точные науки, и в один прекрасный день он решил использовать свои знания, чтобы заработать кругленькую сумму. Полученный «капитал» школьник планировал приумножить в online-играх и на тотализаторе. Как сообщает пресс-служба Абдулинского районного суда, к концу мая прошлого года школьник закончил работу над ПО, позволяющим получать удаленный доступ к чужим компьютерам, удалять, копировать, изменять имеющуюся на них информацию, а также нейтрализовать средства защиты. Парень выставил свой продукт на продажу на одном из форумов, и покупатель не заставил себя ждать. За разработанный школьником вредонос он заплатил $1250 в биткойнах. После обмена криптовалюты с учетом вычета комиссионных школьник получил 60 тыс. рублей. За полученные деньги парень должен был передать программу покупателю, однако ему помешали сотрудники ФСБ. Школьнику было предъявлено обвинение в совершении преступления, предусмотренного ч.2 ст.ст. 273 («Создание, использование и распространение вредоносных компьютерных программ, совершенные из корыстной заинтересованности»).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #542 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Похитить учетные данные Windows можно с помощью PDF-документа С помощью PDF-документа злоумышленник может инициировать SMB-запрос на вредоносный сервер и заполучить хэши NTLM. Злоумышленники могут использовать PDF-файлы для похищения учетных данных Windows (хэшей NTLM) без участия пользователя путем одного лишь открытия файла. В опубликованном на этой неделе исследовании специалист компании Check Point Ассаф Бахарав (Assaf Baharav) продемонстрировал , как атакующий может воспользоваться «родной» функцией стандарта PDF для похищения хэшей NTLM, используемых Windows для хранения учетных данных пользователей. Как пояснил исследователь, спецификации PDF позволяют загружать удаленный контент для действий GoToR (Go To Remote) и GoToE (Go To Embedded). В ходе исследования Бахарав создал PDF-документ, использующий GoToR и GoToE. При открытии документ автоматически отправляет запрос на удаленный вредоносный SMB-сервер. По умолчанию все SMB-запросы также содержат хэши NTLM для аутентификации, записываемые в журнал SMB-сервера. Злоумышленник может воспользоваться доступными в настоящее время инструментами для взлома хэшей NTLM и извлечь учетные данные пользователей. Данная атака не является новой и ранее уже осуществлялась путем инициирования SMB-запросов из документов Outlook, Office, общих папок и пр. Теперь список пополнился также PDF-документами. Бахарав успешно протестировал атаку на Adobe Acrobat и FoxIT Reader и частным образом уведомил их производителей об обнаруженной проблеме. Представители FoxIT никак не отреагировали на уведомление, а в Adobe заявили, что не намерены ничего предпринимать, напомнив о существовании уведомления безопасности ADV170014. Уведомление ADV170014 было выпущено компанией Microsoft в октябре 2017 года. В нем даны инструкции по отключению механизма SSO-аутентификации по NTLM во избежание похищения хэшей NTLM через SMB-запросы, отправляемые на сервер за пределами локальной сети. Технология единого входа (Single Sign-On, SSO) – технология, при использовании которой пользователь переходит из одного раздела портала в другой без повторной аутентификации.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 29.04.2018 в 11:39. |

| |  |

| | #543 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Опубликован PoC-код, вызывающий синий экран смерти на Windows-ПК PoC-код позволяет вызвать критическую системную ошибку даже на заблокированных компьютерах. Специализирующийся на аппаратном обеспечении исследователь компании Bitdefender Мариус Тивадар (Marius Tivadar) Написанный Тивадаром PoC-код содержит видоизмененный образ файловой системы NTFS, который можно загрузить на USB-флэш-накопитель. Если подключить его к компьютеру под управлением Windows, через несколько секунд система перестанет работать и появится синий экран смерти. Как пояснил исследователь, в Windows функция автовоспроизведения активирована по умолчанию и в сочетании с уязвимостью в NTFS позволяет вызвать критическую системную ошибку. Проэксплуатировать уязвимость можно даже с отключенной функцией автовоспроизведения, если файл на «флэшке» будет открыт (например, при сканировании USB-накопителя программой Windows Defender). Тивадар сообщил Microsoft об обнаруженной им проблеме в июле 2017 года. Производитель не посчитал ее уязвимостью в безопасности, поэтому исследователь решил публиковать PoC-код. Microsoft не классифицировала баг как уязвимость, поскольку для его эксплуатации требуется либо иметь физический доступ к атакуемой системе, либо использовать методы социальной инженерии. Однако Тивадар не согласен с Microsoft. По его словам, физический доступ необязателен, так как злоумышленник может доставить PoC-код на атакуемый компьютер с помощью вредоносного ПО. Как пояснил исследователь, уязвимость в NTFS опаснее, чем считает производитель, поскольку ее можно проэксплуатировать, даже если атакуемый компьютер заблокирован. По мнению Тивадара, ОС не должна считывать данные с подключенных к портам произвольных USB-накопителей, когда компьютер заблокирован.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #544 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры могут проникнуть в корпоративную сеть 73% промышленных компаний Аналитики Positive Technologies подготовили исследование векторов атак на корпоративные информационные системы промышленных компаний. Исторически сложилось так, что подходы к обеспечению информационной безопасности промышленных объектов имеют свои особенности. Известные уязвимости в ИТ-системах зачастую не устраняются из-за нежелания вносить изменения и нарушать тем самым технологический процесс. Вместо этого основные усилия компании направляют на снижение вероятности их эксплуатации, например, путем отделения и изоляции внутренних технологических сетей от подключенных к интернету корпоративных систем. Как показывает практика тестирования на проникновение, подобная изоляция не всегда реализуется эффективно, и у нарушителя остаются возможности для атаки. Так согласно собранной статистике, злоумышленники могут преодолеть периметр и попасть в корпоративную сеть 73% компаний промышленного сегмента. В 82% компаний возможно проникновение из корпоративной сети в технологическую, в которой функционируют компоненты АСУ ТП. Одной из главных возможностей для получения взломщиком доступа к корпоративной сети оказались административные каналы управления. Часто администраторы промышленных систем создают для себя возможности удаленного подключения к ним — это позволяет им, например, не находиться все время на объекте, а работать из офиса. В каждой промышленной организации, в которой исследователям Positive Technologies удалось получить доступ к технологической сети из корпоративной, были выявлены те или иные недостатки сегментации сетей или фильтрации трафика — в 64% случаев они были внесены администраторами при создании каналов удаленного управления. Наиболее распространенными уязвимостями корпоративных сетей стали словарные пароли и устаревшее ПО — эти ошибки были обнаружены во всех исследуемых компаниях. Именно эти недостатки позволяют развить вектор атаки до получения максимальных привилегий в домене и контролировать всю корпоративную инфраструктуру. Важно отметить, что часто файлы с паролями к системам хранятся прямо на рабочих станциях сотрудников. «Помимо сугубо технических сложностей обеспечения безопасности, есть и организационные: ресурсов специалистов ИБ в компании часто не хватает, чтобы администрировать множество объектов, которые могут быть распределены территориально, — рассказывает руководитель отдела аналитики информационной безопасности Positive Technologies Евгений Гнедин. — Поэтому они вынуждены создавать удаленные каналы связи, часто в ущерб безопасности. Более того, за безопасность непосредственно АСУ ТП отвечают другие специалисты, и "безопасников" корпоративной сети туда не допускают, поэтому несогласованность действий может стать причиной появления ошибок конфигурации на границе между корпоративной и технологической сетью».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #545 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры нападут на Украину во время Лиги чемпионов, - СБУ Служба безопасности Украины предупредила о возможной масштабной кибератаке на государственные структуры и частные компании в преддверии финала Лиги чемпионов 2018 и дала рекомендации относительно защиты от нее. Специалисты по кибербезопасности рекомендуют безотлагательно принять следующие меры: - пользователям и владельцам домашних роутеров, беспроводных маршрутизаторов для малых офисов и сетевых файловых хранилищ необходимо безотлагательно осуществить их перезагрузку с целью удаления потенциально опасных вредоносных программных модулей оперативной памяти устройств; - в случае, когда сетевые маршрутизаторы клиентов контролируются провайдерами интернет-услуг, осуществить их удаленную перезагрузку; - если имеются основания считать любое устройство в локальной сети пораженным указанным видом вредоносного программного обеспечения, то безотлагательно обновить его программную прошивку до последней актуальной версии; - в случае, когда в операционной системе сетевого устройства имеется функция доступа к его файловой системе, то проверить наличие файлов в директориях "/var/run/vpnfilterw", "var/run/tor", "var/run/torrc", "var/run/tord" и удалить их содержимое. Вредоносное программное обеспечение, которое может быть использовано хакерами, получило условное название VPNFilter - многоуровневое модульное вредоносное программное обеспечение с универсальными возможностями, которые обеспечивают проведение как киберразведки, так и деструктивных киберопераций. "Подобные атаки отмечались по всему миру, начиная с 2016 года. Однако, по полученной информации, на этот раз географическая нацеленность атаки направлена именно на украинский сегмент сети интернет. Выводы криминалистического исследования показывают, что вирусное программное обеспечение VPNFilter позволяет злоумышленникам перехватывать все связи через пораженное устройство (включая данные авторизации и персональные данные платежных систем), собирать и выгружать информацию, удаленно управлять зараженным устройством и даже выводить его из строя", - говорится в сообщении пресс-центра СБУ. Отмечается, что особую опасность VPNFilter несет для автоматизированных систем управления технологическими процессами (SCADA), поскольку путем идентификации специфических протоколов обмена технологическими данными злоумышленники получают возможность выбрать такие объекты первоочередными целями.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #546 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Российская кибератака на Украину. На кого нацелились хакеры и как защитить себя? Накануне финала Лиги Чемпионов появились сообщения о новой кибератаке, готовящейся против Украины. СБУ предполагает, что целью является дестабилизация во время финала чемпионата. В СБУ говорят о "российском следе". И это не первая кибератака со стороны северного соседа. Ровно год назад Украина оказалась по ударом вируса Petya.A. В этот раз хакеры используют совершенно иными методы атаки. НВ выяснило, что происходит, кого затронет атака и как защититься от нее. Что говорят? О готовящейся кибератаке заявили уже несколько источников, в частности, сообщения поступали и от СБУ, и Киберполиции. Первоисточником стала публикация в блоге Cisco Talos. Компания сообщает, что в течение нескольких последних месяцев занималась исследованием сложного вредоносного ПО, которому дали название VPNFilter. Однако последние сведения вынудили раскрыть информацию до завершения исследования, чтобы у возможных жертв была возможность принять меры. Вредоносное ПО похоже на BlackEnergy — вирус, который отвечал за многочисленные широкомасштабные атаки в том числе на энергосистему и государственные органы Украины в 2015-2016 годах. «Зараженные в Украине устройства находятся на стадии 2 управления злоумышленниками. То есть на них установлены модуль перехвата трафика (сетевая разведка, перехват нешифрованных данных авторизации, данные АСУТП по протоколу MOFBUS) и модуль сетевого сканирования (TCP-сканы по портам 23, 80, 2000 и 8080 — то есть поиск в сети устройств Mikrotik и QNAP NAS в качестве новых объектов атаки). Особенностью VPNFilter является вероятная нацеленность на системы АСУТП, на это указывают совпадающие фрагменты кода VPNFilter и BlackEnergy. Загрузка дополнительных модулей идет по протоколам TOR и SSL», — разъясняет Владимир Кург, R&D-директор «ИТ-Интегратор» в публикации на странице компании в Facebook. Кто-то уже пострадал? По данным отчета, состоянием на момент его публикации заражению подверглось не менее 500 000 устройств в 54 странах, но по большей части это Украина. Киберполиция сообщает, что уже сотрудничает с Cisco Talos для противодействия атаке. Под угрозой находятся устройства, которые имеют реальный IP-адрес и старую прошивку. Кроме того, это роутеры, на которых используется логин и пароль по умолчанию. На сайте органа говорится, что атаке подвержено следующее оборудование: Linksys: E1200, E2500, WRVS4400N; Mikrotik RouterOS (все версии ниже 6.42.1); Netgear: DGN2200, R6400, R7000, R8000, WNR1000, WNR2000; QNAP: TS251, TS439 Pro, другие QNAP NAS устройства с QTS; TP-Link: R600VPN. В публикации Cisco Talos сообщается, что другие поставщики, включая Cisco, не были замечены как зараженные вредоносным ПО. Однако это не финальный результат, исследования продолжаются. В блоге говорится, атака может привести к отключению доступа в интернет для сотен тысяч устройств. Кто стоит за атакой? В СБУ предполагают, что источником атаки являются хакеры из Российской Федерации, а их целью — дестабилизация ситуации в стране в период финала Лиги Чемпионов. «Выводы криминалистического исследования показывают, что вирусное программное обеспечение VPNFilter позволяет злоумышленникам перехватывать весь трафик, проходящий через пораженное устройство (включая данные авторизации и персональные данные платежных систем), собирать и выгружать информацию, удаленно управлять инфицированным устройством и даже выводить его из строя. […] […] Специалисты СБУ считают, что инфицирование оборудования именно на территории Украины - подготовка к очередному акту киберагресии со стороны РФ, направленного на дестабилизацию ситуации во время проведения финала Лиги Чемпионов. Об этом свидетельствует и то, что запланированный механизм кибератаки совпадает с техниками, которые использовались в 2015-2016 годах в ходе кибератаки BlackEnergy», - говорится в сообщении на сайте структуры. Как защититься? В Cisco говорят, что оборудование, которое подверглось заражению, достаточно сложно защитить и они не уверены, что советы будут универсальны и действенны для всех. Подробная инструкция по защите оборудования для специалистов есть в оригинальной публикации. Рекомендации по защите от Киберполиции: пользователям и владельцам домашних роутеров, беспроводных маршрутизаторов малых офисов и сетевых файловых хранилищ необходимо безотлагательно осуществить RESET к заводским настройкам (нужно сделать именно сброс настроек, а не перезагрузка), с целью удаления потенциально опасных вредоносных программных модулей из памяти устройств; если есть основания считать любое устройство в локальной сети пораженным указанным видом вредоносного ПО, безотлагательно обновить его программную прошивку до последней актуальной версии; если в операционной системе сетевого устройства является функция доступа к его файловой системы, проверить наличие файлов в директориях "/ var / run / vpnfilterw», «var / run / tor», «var / run / torrc», «var / run / tord »и удалить их содержание. Рекомендации по защите от ИТ-Интегратор: Известные по состоянию на вчера URL и адреса серверов управления – заблокируйте их: Первой стадии: photobucket[.]com/user/nikkireed11/library, photobucket[.]com/user/kmila302/library, photobucket[.]com/user/lisabraun87/library, photobucket[.]com/user/eva_green1/library, photobucket[.]com/user/monicabelci4/library, photobucket[.]com/user/katyperry45/library photobucket[.]com/user/saragray1/library, photobucket[.]com/user/millerfred/library, photobucket[.]com/user/jeniferaniston1/library,photobucket[.]com/user/amandaseyfried1/library, photobucket[.]com/user/suwe8/library, photobucket[.]com/user/bob7301/library, toknowall[.]com Второй стадии: 91.121.109[.]209, 217.12.202[.]40, 94.242.222[.]68, 82.118.242[.]124, 46.151.209[.]33, 217.79.179[.]14, 91.214.203[.]144, 95.211.198[.]231, 195.154.180[.]60, 5.149.250[.]54, 91.200.13[.]76, 94.185.80[.]82, 62.210.180[.]229, zuh3vcyskd4gipkm[.]onion/bin32/update.php Прочие индикаторы компроментации – в записи Talos Blog. Там же – номера правил Snort для этой угрозы. Информация для пользователей систем защиты Cisco Cisco обновили в автоматическом режиме индикаторами компроментации VPNFilter базы угроз следующих продуктов Advanced Malware Protection (AMP), Cloud Web Security (CWS), Network Security, ThreatGrid, Umbrella, and Web Security Appliance (WSA) и StealthWatch ВНИМАНИЕ: для StealthWatch нужно доп. конфигурирование, инструкция по настройке обнаружения VPNFilter C2 трафика – по той же ссылке Talos Blog. Меры защиты для SOHO-пользователей и интернет-провайдеров, предоставивших пользователям в аренду уязвимые устройства: зафиксировать/записать текущую сетевую конфигурацию устройства; сбросить конфигурацию в factory defaults и перезагрузить устройство; восстановить сетевую конфигурацию по п.; установить последние обновления от производителя. Источник: nv.ua

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #547 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | США пытаются предотвратить масштабную хакерскую атаку на Украину Соединенные Штаты Америки пытаются предотвратить масштабную хакерскую атаку на Украину путем взятия под контроль сотен тысяч зараженных вирусом маршрутизаторов и устройств хранения данных, пишет Reuters. Сообщается, что федеральный судья в Пенсильвании разрешил ФБР изъять домен, который использует российская хакерская группа Sofacy. Это позволит ФБР выяснять месторасположение зараженных устройств и сообщать об этом властям в других странах для оперативного удаления вредоносного ПО с зараженного оборудования. «Данная операция является первым шагом в ликвидации бот-сети, которая предоставляет хакерам Sofacy множество возможностей, которые могут использоваться для разных вредоносных целей, включая сбор разведданных, кражу ценной информации», — говорится в заявлении помощника генпрокурора по национальной безопасности США Джона Демерса. Отметим, правительство США объявило о попытках ликвидировать бот-сеть после того, как компания Cisco Systems Inc (CSCO.O) опубликовала отчет о хакерской кампании, в котором говорилось о заражении устройств от Linksys, MikroTik, Netgear Inc, TP-Link и QNAP. По данным Cisco, наибольшее количество зараженных вирусом VPNFilter устройств находится в Украине. Cisco поделилась техническими деталями с правительствами США и Украины, а также с компаниями, которые продают программное обеспечение, оборудование и услуги по кибербезопасности.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #548 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кибербезопасность в Украине: российская дезинформация и новые вызовы для мира Дезинформация, манипуляция, пропаганда, фейковые новости, вирусные атаки – в современном мире появилось множество новых угроз, а противостояния из физических теперь перенеслись и в цифровую плоскость. Украина оказалась в самом центре гибридной войны после начала российской агрессии в 2014 г. Сейчас перед страной существует множество вызовов, особенно в контексте грядущих парламентских и президентских выборов. О том, что такое кибербезопасность и дезинформация, как защититься от информационных угроз и не проиграть в этой гибридной войне, рассказали ведущие мировые специалисты на лекции, которая прошла в рамках проекта "Публичные лекции". Сайт "Сегодня" собрал главные тезисы дискуссии, посвященной кибербезопасности. Украина оказалась полигоном для испытаний технологий кибервойны Международные эксперты с уверенностью отмечают, что Украина – это пример для всего мира, ведь наша страна оказалась в очень сложном положении и продолжает подвергаться массовым дезинформационным атакам. Модератор дискуссии Энн Эпплбаум, журналист, историк и лауреат Пулитцеровской премии рассказывает, что опыт Украины в отражении кибератак – уникальный для всего мира. Ведь Россия использовала множество новых технологий кибервойны против Украины. "Украина – это своеобразный полигон, где испытывают основные методы и стратегии по кибербезопасности. Это противостояние гибридной войне, дезинформации, масштабным дезинформационным кампаниям, и работа над тем, как защищать страну, ее территориальную целостность и неприкосновенность", – отметила Эпплбаум. В дискуссии также принял участие Тоомас Хендрик Ильвес, президент Эстонии в 2006-2016 гг. Именно Эстония в свое время подверглась очень мощным кибератакам: в апреле 2007 г. на госсистему страны обрушилась скоординированная атака хакеров, которая вывела из строя сайты министерств, банков и СМИ. Отмечается, что атаки начались как раз в тот период, когда российско-эстонские отношения обострились из-за того, что в Таллине демонтировали памятник Бронзовому солдату, посчитав его символом сталинской оккупации. Собственно говоря, это и вызвало негативную реакцию со стороны России с последующими атаками в цифровом поле. "Эстония войдет в историю, как первая страна, которой пришлось столкнуться с кибервойной. Это было 11 лет назад, в 2007 г., когда мы подверглись DDos-атакам. Тогда мир нам не верил, хотя мы и не были изолированы. Мы столкнулись с тем, чего люди просто не понимали", – делится опытом Тоомас Ильвес. Ильвес добавляет, что Россия уже тогда думала над тем, чтобы использовать для войны киберпространство. А в 2014 г. весь мир увидел, как они используют фейковые новости и другие манипуляции в информационном поле. Бывший президент Эстонии уверен, что именно Украина должна научить весь мир тому, как противостоять таким угрозам. Ситуация в Украине – это предупреждение для всего мира К сожалению, угрозы, с которыми на данный момент столкнулась Украина – это далеко не конец. Будут новые вызовы для безопасности нашей страны, а Россия будет и дальше продвигать фальшивую информацию. Об этом заявил генерал Кит Александер, главный исполнительный директор и президент IronNet Cybersecurity, директор Агентства национальной безопасности США с 2005 по 2014 гг. "Вы уже работает с этими проблемами. Нужно просто выработать видение того, как вы хотите защищать себя в киберпространстве", – советует генерал. Джаред Коэн, автор бестселлеров, бывший советник двух госсекретарей США и главный исполнительный директор Jigsaw, в свою очередь, соглашается с коллегами и отмечает, что те вызовы, которые сейчас стоят перед Украиной – это угрозы будущего. "То, что сейчас происходит в Украине – это вызовы интернета будущего. То, что происходит у вас сейчас, – это предупреждение для всех", – сказал Коэн. Эксперт поясняет, что фейковые новости – это цифровой эквивалент пропаганды, а также приводит в пример фабрику троллей, которую спонсируют из госсектора. Война становится все более гибридной: какими будут вызовы будущего В будущем такие ситуации только обостряться из-за неумолимой скорости, с которой развиваются технологии. Меняются не только инструменты влияния, но и целые механизмы, идеи. "Война становится все более гибридной. Каждый конфликт будет начинаться с кибрепространства, а уже потом переходить в физическую плоскость. Через интернет будут отключать свет в зданиях, а потом террористы смогут совершить взрывы. Поэтому технологии и международная безопасность должны идти рядом", – поясняет Джаред Коэн. Эксперт также добавил, что со временем можно взять под контроль проблему с троллями, ведь уже есть достаточно данных по ним, а простые пользователи и сейчас могут модерировать комментарии в социальных сетях, определять их токсичность, жаловаться и т.д. Генерал Кит Александер отмечает, что в будущем ситуация обострится и такие вызовы предстанут перед всеми странами, ведь этому способствует технический прогресс. Например, сейчас нужны секунды для того, чтобы передать терабайты информации, тогда как еще 20 лет назад о таком не могло быть и речи. "Единственный возможный способ защититься от кибератак – это сотрудничество общественности и компаний с правительством. Это не та проблема, которую можно решить в одиночку, ее можно решить только вместе", – добавил Кит Александер. Мир развивается очень быстро и террористические кибератаки уже почти никого не удивляют. Украина оказалась в центре противостояния и гибридной войны, поэтому нужно искать способы для решения сложившейся ситуации. "Нужно понимать, что террористические кибератаки происходят по всему миру, и Украина здесь не единственная. Но это создает основания для международного сотрудничества. Главное – доносить правду на понятном для мира языке", – подытожил бывший президент Эстонии Тоомас Ильвес.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #549 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Російські хакери атакували лабораторію, в якій досліджують "Новачок" Швейцарська лабораторія Spiez, яка спеціалізується на запобіганні хімічних, біологічних і ядерних загроз була атакована групою хакерів, пов'язаних з Росією. Про це повідомляє Blick. Зазначається, що хакери з групи "Sandworm", пов'язаної з російським урядом, представлялися членами організаційного комітету лабораторії і поширили документ з інструкціями про майбутню конференцію з хімічної зброї, заплановану на вересень. У текстовому документі містилась лише інформація про конференцію, однак у файл була "вшита" шкідлива програма. Кіберзлочинці використовували підроблений адреса електронної пошти та націлювалися на експертів з хімічної зброї, запрошених на конференцію. "Хтось діяв від імені лабораторії. Ми негайно поінформували учасників конференції, що документ не наш, і вказали на небезпеку", – заявив Курт Мюнгер з Федерального управління цивільного захисту. Лабораторія, ймовірно, стала мішенню для хакерів через її ролі в розслідуванні отруєння Сергія і Юлії Скрипаль в британському місті Солсбері. Вона залучалася до експертизи нервово-паралітичну речовину, яка була використана для отруєння. Источник: 24tv.ua

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #550 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры атакуют пользователей с помощью нового набора эксплоитов Исследователи безопасности из компании Trend Micro обнаружили новый набор эксплоитов Underminer, активно использующийся для кибератак в странах Азии. По словам специалистов, данный набор существует уже несколько месяцев, однако его активное использование злоумышленниками было зафиксировано лишь недавно. Наибольшая доля атак с использованием Underminer приходится на Японию (70  , Тайвань (10 , Тайвань (10 , Южную Корею (6 , Южную Корею (6 и пр. и пр.Количество эксплоитов в наборе сравнительно небольшое. В частности, в нем присутствуют вредоносные программы для эксплуатации следующих уязвимостей: CVE-2015-5119 - уязвимость использования после освобождения (use-after-free) в Adobe Flash Player (исправлена в июле 2015 года). CVE-2016-0189 - уязвимость повреждения памяти в Internet Explorer (исправлена в мае 2016 года). CVE-2018-4878 - использования после освобождения (use-after-free) в Adobe Flash Player (исправлена в феврале 2018 года). Ни один из эксплоитов не является уникальным для Underminer, все они уже использовались в других наборах. В частности, один из инструментов предназначен для проникновения в систему через ТСР-туннели, второй – для сохранения присутствия, а третий – для установки майнера криптовалют.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #551 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Процесс по делу украинских хакеров в США начнется не ранее октября - адвокат Защитник одного из украинцев, которых в США подозревают в множестве случаев кибератак, обосновал это огромным объемом данных, которые необходимо изучить. Процесс по делу арестованных в США украинских хакеров, в том числе экстрадированного гражданина Украины Федора Хладира, в отношении которого выдвинуты обвинения по 26 пунктам в сговоре, мошенничестве, кибервзломах и хищении личных данных, вероятнее всего, начнется не ранее октября, сообщает УНН со ссылкой на адвоката Хладира Аркадия Буха. "По этому делу нам предстоит ознакомиться с огромным количеством информации. Это терабайты данных. Предварительно судья назвал октябрь в качестве контрольной даты начала процесса, однако, скорее всего, на ознакомление с документами потребуется гораздо больше времени", - отметил Бух. Адвокат добавил, что скорее всего, он не сможет представлять в Сиэтле интересы двух других обвиняемых. При этом Аркадий Бух намерен обратиться к судье с просьбой квалифицировать дело как "сложное" - такая постановка вопроса даст дополнительное время для разработки линии защиты. Напомним, 1 августа министерство юстиции США сообщило об аресте трех граждан Украины по подозрению в причастности к хакерской группировке "Fin7", также известного как "Carbanak". Украинцы подозреваются во взломе тысячи компьютерных систем и похищении миллионов номеров кредитных карт клиентов, которые потом группа продавала за вознаграждение. Согласно данным американского ведомства, среди арестованных - граждане Украины Дмитрий Федоров (44 года), Федор Хладир (33 года) и Андрей Копак (30 лет).

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #552 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Первого из арестованных украинцев-хакеров уже экстрадировали в США Один из арестованных украинских хакеров уже экстрадирован на территорию США. С ним начал работать американский адвокат. Об этом рассказал источник "УП" в дипломатических кругах. "Германия уже выслала в США задержанного. Другой (задержанный, – Прим.Ред.) находится на территории Польши, еще один – на территории Испании", - сказал источник. Он добавил, что сейчас продолжаются процедуры экстрадиции. "Консул Украины установил контакт с сотрудниками правоохранительных органов США и получил подтверждение информации о задержании 3 граждан Украины", - сказал заместитель директора Департамента консульской службы МИД Украины Василий Кирилич. Он также добавил, что консул получил контакты американского адвоката, который защищает права одного из арестованных украинцев. Ранее Министерство юстиции США сообщило, что американские прокуроры арестовали трех украинских граждан. Их подозревают во взломе тысячи компьютерных систем и похищении миллионов номеров кредитных карт клиентов. После этого хакеры продавали эту информацию за выкуп.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #553 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,043

Репутация: 19743 (Вес: 10) Поблагодарили 9,502 раз(а) | Найден простой способ взлома сетей Wi-Fi  Обнаружен метод простого извлечения идентификатора спаренных ключей из WPA/WPA2. Это упрощает задачу по взлому паролей на беспроводных роутерах. Метод взлома роутеров Разработчик популярного легального средства для взлома паролей Hashcat Йенс Штойбе (Jens Steube) обнаружил и описал новый метод извлечения так называемого идентификатора спаренных мастер-ключей (Pairwise Master Key Identifier — PMKID) из роутеров, использующих технологии защиты WPA/WPA2 для сетей Wi-Fi. С помощью этого идентификатора можно с большей легкостью расшифровать пароль к беспроводной сети, установленный на роутере. Эксперт также утверждает, что его метод работает практически против всех роутеров, функционирующих по протоколу 802.11i/p/q/r с активированным роумингом. Что нового в методе Прежние методы взлома WPA/WPA2 предполагали, что злоумышленнику приходилось ждать, когда пользователь залогинится в беспроводную сеть. Только тогда возможно было перехватить необходимую для взлома информацию. С новым методом это не нужно — злоумышленнику достаточно запросить у точки доступа (роутера) один EAPOL-фрейм, из которого извлекается RSN IE (Robust Security Network Information Element — информационный элемент безопасности сети). RSN IE — это опциональное поле, которое содержит PMKID, генерируемый роутером, когда пользователь пытается авторизоваться. PMK — часть стандартного четырехстороннего «рукопожатия» — обмена пакетами, через который подтверждается, что и роутер, и пользователь знают и используют в сети один и тот же предварительно опубликованный ключ — Pre-Shard Key (пароль к беспроводному устройству). «PMKID генерируется с использованием HMAC-SHA1, где ключ — это PMK, а остальное — это цепочка из фиксированного обозначения PMK Name, MAC-адреса точки доступа и MAC-адреса рабочей станции», — написал Штойбе, приведя формулу PMKID=HMAC-SHA1-128(PMK, «PMKName» | MAC_AP | MAC_STA). Потенциальному злоумышленнику теперь достаточно попытаться авторизоваться на беспроводной точке доступа, чтобы извлечь этот управляющий фрейм. Некоторые оговорки Однако, чтобы получить пароль (PSK), PMKID еще необходимо взломать — с помощью все того же Hashcat. Менее затратно в плане вычислительных мощностей это не стало. Упростился только метод извлечения хэша. По словам Штойбе, многие пользователи не обладают техническими знаниями, необходимыми для смены PSK на их роутерах и продолжают пользоваться теми PSK, которые сгенерировал производитель. «Взлом PSK становится проще, поскольку некоторые производители генерируют эти ключи по вполне очевидным паттернам, — говорит Штойбе. — Вдобавок, MAC-адреса точек доступа и паттерн идентификатора ESSID (Extended Service Set Identification) позволяет злоумышленнику узнать производителя точки доступа без физического доступа к ней». По словам эксперта, уже существуют генераторы для автоматического подбора ключей для каждой из точек доступа, а дальше их можно расшифровать до текстового пароля с помощью hashcat. Штойбе заверяет, что на взлом PSK длиной 10 символов уходит около восьми дней работы Hashcat на компьютере, укомплектованном четырьмя видеопроцессорами (GPU). Сам он пользуется менеджером паролей, генерирующим комбинации продолжительностью 20-30 символов.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #554 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,043

Репутация: 19743 (Вес: 10) Поблагодарили 9,502 раз(а) | Приёмы хакеров для кражи криптовалют и как от них защититься  Криптовалютная индустрия постоянно сталкивается с испытаниями - и хакеры, пожалуй, одно из самых неприятных. Ежегодно тысячи людей становятся жертвами сайтов-клонов и обычного фишинга. А это значит, что мошенники делают ставку на главную уязвимость в системе - человеческую невнимательность и самонадеянность. Но есть и хорошие новости: защитить свои средства все же можно. Эксперты Hacker Noon проанализировали данные об атаках в 2017 году и пришли к выводу, что их можно разделить на три категории: * Атаки на блокчейны, биржи и ICO; * Распространение ПО для скрытого майнинга; * Атаки, направленные на кошельки пользователей. Вот шесть излюбленных приемов хакеров. Приложения Google Play Store и App Store Не устанавливайте мобильные приложения, в которых нет особой необходимости. А если все-таки загружаете их - не забудьте о двухфакторной аутентификации. Наконец, не поленитесь проверить ссылки на приложения на официальном сайте платформы, чтобы убедиться в их подлинности. Чаще всего жертвами хакеров становятся владельцы смартфонов на Android. Слабое место этой операционной системы кроется в отсутствии возможности двухфакторной аутентификации. Такой вид авторизации требует введения пароля, логина и некоторой информации, известной только пользователю. К тому же операционная система Google известна своей уязвимостью к вирусам - ее уровень безопасности ниже, чем на iPhone. Но вернемся к Android: хакеры добавляют в Google Play Store приложения от имени криптовалютных ресурсов, а когда такое приложение запускается, пользователи вводят персональные данные и тем самым открывают доступ хакерам. Одна из нашумевших историй связана с криптобиржей Poloniex: трейдеры скачивали приложения для мобильных устройств, которые были размещены хакерами в Google Play от имени площадки и на самом деле никак не были с ней связаны. Команда Poloniex не разрабатывала приложений на Android, а на ее сайте нет ссылок на мобильные приложения. Более 5,5 тыс. трейдеров стали жертвами этого ПО, пока его не удалили из Google Play. Apple предприняла жесткие меры для защиты пользователей iOS, введя строгие правила размещения контента в своем магазине, которые мешают распространению вредоносного ПО. Боты в Slack Если вы пользуетесь этим мессенджером, сообщайте о Slack-ботах (чтобы их блокировали), игнорируйте активность ботов и установите защиту на Slack-канал. Чаще всего боты похищают криптовалюту, сканируя популярные мессенджеры. Хакеры создают бот, который генерирует извещения для владельцев криптовалют об определенных проблемах. Пользователь переходит по ссылке, предложенной ботом, и вводит личный ключ. Самой масштабной и успешной хакерской операцией, которая задействовала боты, стал случай с Enigma. Хакеры использовали название Enigma, пока проект вел предпродажу токенов, запустили Slack-бот и похитили у доверчивых пользователей 500 тыс. долларов в эфире. Плагины и аддоны для криптовалютной торговли Бороться с этой угрозой можно несколькими способами: установите отдельный браузер для торговли, используйте режим инкогнито, заведите отдельный компьютер или смартфон для торговли, установите антивирус и не скачивайте никакие аддоны. Эти дополнения могут «прочитать» все, что вы набираете. Такие расширения разрабатываются на javascript, что делает пользователей особенно уязвимыми к хакерским атакам. Необходимо придерживаться перечисленных выше правил, чтобы оградить себя от атак. Аутентификация по SMS Если вы используете авторизацию по SMS, обязательно отключите переадресацию звонков, чтобы предотвратить доступ к вашим данным. И не проходите двухфакторную аутентификацию по SMS, когда пароль приходит на телефон - для этого лучше использовать специальную программу. Специалисты по кибербезопасности компании Positive Technologies утверждают, что перехватить SMS с паролем, пересылаемое по протоколу SS7, - дело нехитрое. Текстовые сообщения можно взломать с помощью инструментов, которые используют слабые места сотовой сети. Общественный Wi-Fi Никогда не используйте для криптовалютных транзакций общественный Wi-Fi. Важно также регулярно обновлять прошивку роутера, для этого производители аппаратного обеспечения постоянно выпускают обновления. Элементарная атака KRACK происходит, когда устройство пользователя переподключается к хакерской сети Wi-Fi. Затем хакеры попросту скачивают информацию либо отправляют ее по сети - информация о ключах от криптовалютных кошельков не исключение. Эта проблема особенно актуальна для общественных сетей Wi-Fi. Сайты-клоны и фишинг Если заходите на криптовалютные сайты, протокол HTPPS - это обязательное условие. Используя Chrome, установите расширение и, получив сообщение от любого криптовалютных ресурсов, копируйте ссылку в браузер. Существует множество разных способов защиты от хакеров. И хотя угроза не сокращается, пользователи становятся грамотнее и учатся лучше прятать свою конфиденциальную информацию.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #555 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Киберугроза: украинец взломал тысячи компьютеров во всем мире  Во Львовской области полицейские задержали местного жителя, который распространял вирус для удаленного доступа и управления компьютерами пользователей сети. УГРОЗА. 42-летний хакер успел заразить тысячи компьютеров в 50 странах мира. Вирус предоставляет удаленный доступ на подконтрольные компьютеры и позволяет загружать файлы, устанавливать и удалять программы, делать скриншоты с удаленного экрана, перехватывать звук с микрофона и видео со встроенных или внешних камер. РАССЛЕДОВАНИЕ. Полиция провела обыск по месту жительства мужчины и изъяла ноутбук, зараженный вредоносным программным обеспечением, и стационарный компьютер. Полиция начала уголовное производство. КАК УБЕРЕЧЬ СЕБЯ. Полицейские рассказали, как проверить, есть ли этот вирус на вашем компьютере. Для этого необходимо открыть командную строку: зажать клавишу Windows на клавиатуре, затем клавишу R. Запустится окно «выполнить», в котором нужно набрать cmd и нажать ENTER или кнопку OK. Далее, в открытом командной строке ввести команду netstat-nao и нажать кнопку ENTER. Вы увидите список соединений, среди которых вам нужно найти соединение с хостом 193.53.83.233 и портом 1604 или 81. Если вы найдете соединение с указанным IР адресом – рекомендуем связаться с Киберполицией.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

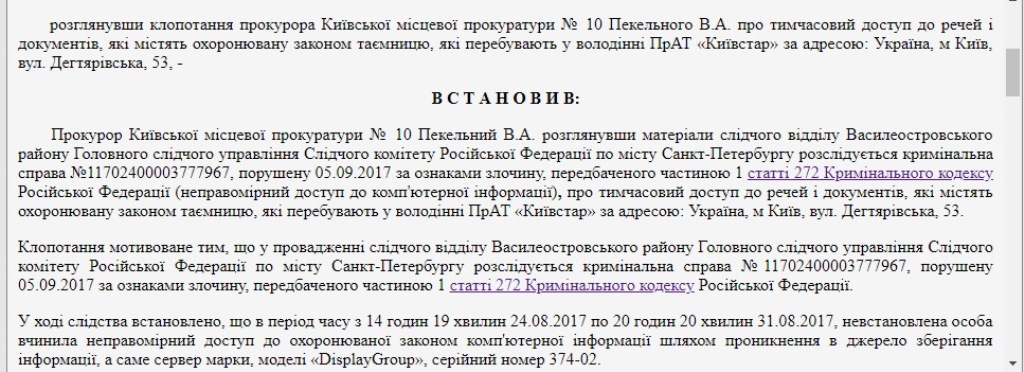

| | #556 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Украинский прокурор помогает российской полиции найти хакера Шевченковский райсуд столицы предоставил прокурору Киевской местной прокуратуры № 10 или другим следователям и прокурорам следственной группы временный доступ к документам оператора Киевстар, содержащим охраняемую законом тайну, с возможностью ознакомиться с ними, сделать их копии и эти копии изъять. Решение суда мотивировано ходатайством прокурора в помощь российским следователям, которые ищут в Украине хакера, взломавшего сервер Санкт-Петербуржского филиала Всероссийского института государственного университета юстиции (РПА Минюста России), пишет InternetUA.  Согласно определению суда, в производстве следственного отдела Василеостровского района Главного следственного управления Следственного комитета Российской Федерации по городу Санкт-Петербургу расследуется уголовное дело, возбужденное в сентябре прошлого года по признакам преступления, предусмотренного частью 1 статьи 272 УК РФ («Неправомерный доступ к компьютерной информации»).  В ходе следствия установлено, что в период с 24 по 31 августа прошлого года неустановленное лицо совершило неправомерный доступ к серверу, который находится в серверной Санкт-Петербургского института (филиала) федерального государственного бюджетного образовательного учреждения высшего образования «Всероссийский государственный университет юстиции (РПА Минюста России)». На данном сервере хранится программное обеспечение «1-С», содержащее персональные данные работников вышеуказанного филиала, сведения о банковских счетах, размерах заработных плат работников и стипендий студентов. Специалист при осмотре сервера обнаружил файл «FILES ENCRYPTED.txt» следующего содержания: «all your data has been locked us You want to return? write email» («Все ваши данные заблокированы. Вы хотите их вернуть? Напишите письмо на этот email»). Российские следователи установили, что при совершении проникновения использовались электронные почтовые адреса, размещенные на почтовом сервере компании Сhina Unicom, расположенной на территории Китая. Экспертиза обнаружила и вредоносные файлы: prsajeeadh.exe и raqgbsx.exe. Указанная компьютерная программа создана и зарегистрирована в качестве системного сервиса 24.08.2017 в 14  59 с удаленного IP-адреса по протоколу RDP (протокол удаленного рабочего стола). Исполняемые файлы компьютерных программ, функции которых направлены на генерацию криптовалюты, созданы 24.08.2017 в 14 59 с удаленного IP-адреса по протоколу RDP (протокол удаленного рабочего стола). Исполняемые файлы компьютерных программ, функции которых направлены на генерацию криптовалюты, созданы 24.08.2017 в 14 22 от имени учетной записи system, авторизация в которой проводилась 24.08.2017 в 14 22 от имени учетной записи system, авторизация в которой проводилась 24.08.2017 в 14 54 с удаленного IP-адреса по протоколу RDP (протокол удаленного рабочего стола). 54 с удаленного IP-адреса по протоколу RDP (протокол удаленного рабочего стола).Проведенными россиянами оперативно-розыскными мероприятиями установлено, что удаленный IP-адрес находится в сети АО «Киевстар», и расположен на территории Украины. 27 июня 2018 Василеостровский районный суд города Санкт-Петербурга вынес постановление о разрешении производства выемки в компании «Киевстар». Чем мотивировал своё решение российский суд, разрешая выемку документов «Киевстар» на территории другого государства, в решении не указывается. Также в определении суда и в цитируемом в решении ходатайстве не указано, каким образом следователи Российской Федерации вышли на контакт с украинскими правоохранителями. Решение Василеостровского суда, на которое ссылается ходатайство, нам обнаружить не удалось. – Кроме того, рассмотрение ходатайства о предоставлении временного доступа к документам следователь просил провести без вызова лица, во владении которого они находятся, поскольку существует реальная угроза уничтожения или изменение документов, к которым следователь просит предоставить временный доступ, – говорится в определении Шевченковского райсуда Киева. Суд доступ к документам дал.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(08.12.2018)

|

| | #557 |

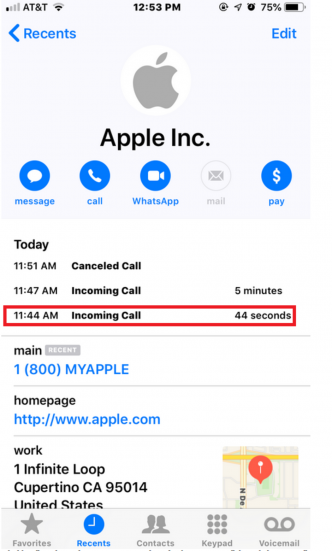

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Мошенники нашли необычный способ обмана владельцев iPhone Наверняка вы знакомы с таким явлением как «фишинг». Зачастую хакеры используют поддельные письма и клоны известных сайтов, чтобы заполучить доступ к вашим персональным данным. Но иногда методы обмана настолько изощренны, что не заметить подвоха и попасть в ловушку может даже опытный пользователь. Сегодня мы расскажем об одном из таких видов мошенничества. Очередной способ обмана пользователей iPhone обнаружили специалисты издания KrebsonSecurity. Используя VoIP-сервис, мошенники научились выдавать свой номер, за номер службы поддержки Apple.  Фишинговая атака заключается в следующем: На iPhone жертвы поступает звонок, якобы от Apple. Хакер представляется сотрудником службы поддержки, и заявляет что учетная запись Apple ID была взломана и её необходимо восстановить. Разумеется, чтобы начать эту процедуру, мошеннику потребуется сообщить текущий логин и пароль. Огромную роль в этой схеме играет тот факт, что поступающий вызов полностью имитирует звонок от настоящей службы поддержки. Чаще всего у пользователей не возникает каких-либо подозрений, и злоумышленникам без труда удается выудить всю необходимую информацию. Эксперты по безопасности в очередной раз предупреждают: сотрудники Apple никогда не будут запрашивать у вас данные от вашей учетной записи. Это делают исключительно мошенники. В качестве дополнительных защитных мер, специалисты рекомендуют установить двухфакторную авторизацию, если это ещё не было сделано. На данный момент Apple не прокомментировала данную ситуацию. Но вполне вероятно, что в скором времени будут найдены методы, которые поставят крест на подобном мошенничестве.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #558 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакер из Непала через МИД получил доступ ко всем паспортам 18-летний парень из Непала, который презжал в Украину на мероприятие для белых хаекров (хакинг-кап), взломал сайт Министерства иностранных дел и получил доступ ко всем паспортам. Об этом рассказал в интервью LIGA.net Дмитрий Будорин, СЕО Hacken. "Он должен был получить визу. Получал ее через сайт Министерства иностранных дел, и тот что-то плохо обновлялся. Так парень его взломал и получил доступ ко всем паспортам", - уточняет он. После этого этот баг был отправлен в министерство, они быстро его пофиксили и сказали “спасибо большое”. Визу оформили, предложили встретиться с парнем и вручить ему сертификат, но он не захотел идти к госорганам. "Этот же непалец нашел самый крутой баг в Uklon. Причем сделал это за первых полчаса. Она была настолько крутая, что он пошел курить кальян и все равно выиграл приз за самую крутую найденную уязвимость. Около $1500", - рассказал Будорин.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #559 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В Венгрии задержали основателя Football Leaks. Ему грозит до 10 лет тюрьмы Похоже, инсайдерская сказка подошла к концу  В Венгрии задержали 30-летнего Руи Пинту, хакера, который считается основателем Football Leaks. Как сообщает Sabado.pt, он был задержан в Будапеште и в ближайшее время его экстрадируют на родину. Пинту подозревают в хищении электронных документов Бенфики. Ему грозит до 10 лет тюрьмы. В Подразделении по борьбе с киберпреступностью говорят, что пока рано связывать задержанного с преступлениями, совершенными против других клубов. Но если следствие подтвердит его участие, то то ему будет грозить до 10 лет тюрьмы.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #560 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Турецкий школьник сломал нацсистему, чтобы поменять свои оценки Турецкий школьник из юго-восточной провинции Диярбакыр сломал национальную образовательную систему, чтобы заменить свои оценки на лучшие, сообщает "ЛІГА.net". По данным правоохранителей Турции, ученик 10-го класса совершил несанкционированный вход в систему, изменил количество пропущенных им учебных дней и улучшил свои показатели по нескольким учебным предметам. Изменения заметили в школе, учителя вызвали полицию, которая в ходе расследования выяснила каким образом были улучшены показатели ученика-хакера. В целом ученик сократил количество своих прогулов школы с 59 до 9 дней и добавил себе по 20 баллов по итогам обучения по всем предметам. Электронная образовательная система в Турции считается одной из самых защищенных в стране, в ней хранятся результаты посещаемости, успеваемости, характеристики на всех учеников страны. Сейчас полиция выясняет как школьнику удалось взломать систему.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #561 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,043

Репутация: 19743 (Вес: 10) Поблагодарили 9,502 раз(а) | Найден способ взломать чужой компьютер через браузер На компьютерах с операционной системой Windows обнаружили вредоносную программу, способную обманом получить доступ к устройствам пользователей. Об этом сообщает BleepingComputer. Набор программ под названием Domen создает фейковые окна-оповещения о необходимости обновления программ. Если пользователь кликает на соответствующий значок, злоумышленники могут получить удаленный доступ к устройству. Первым о находке сообщил сотрудник Malwarebytes Джером Сегура (Jerome Segura). По его словам, использование фальшивых уведомлений не является новым хакерским приемом. Однако Domen отличается от остальных способностью менять интерфейс в зависимости от устройств и браузеров. Он также поддерживает 30 различных языков и работает даже на мобильных устройствах. Предлоги для обновления могут быть разные. Среди них — установка новой версии браузера, скачивание необходимого шрифта или обновление Flash. Уведомления появляются над остальными окнами и предлагают загрузить файл с «обновлением», а после запустить его. В таком случае жертва дает хакерам возможность провести установку программы, через которую они получат контроль над чужим девайсом. Для входа в чужой компьютер используется NetSupport Manager. После ее установки хакеры могут делать скриншоты экрана, загружать и скачивать файлы незаметно для жертвы взлома.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.04.2020)

|

| | #562 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,043

Репутация: 19743 (Вес: 10) Поблагодарили 9,502 раз(а) | В антивирусах найдена серьёзная уязвимость, способная «сломать» операционную систему Исследовательская группа RACK911 Labs обнаружила в 28 популярных антивирусах серьезную уязвимость. Она позволяет злоумышленникам отключить защитное ПО или вывести из строя всю операционную систему. Большинство разработчиков уже устранили проблему, но некоторые антивирусы все еще остаются уязвимыми. Пользователи каких программ находятся в опасности, исследовательская группа не сообщила. Уязвимость, которая лежит в основе обнаруженной проблемы, известна как «Symlink race». Чтобы воспользоваться ею, сначала злоумышленникам необходимо внедрить вредоносный файл в компьютер жертвы. После обнаружения потенциально опасного файла перед антивирусной программой возникает выбор — удалить его или поместить в карантин. Пока она принимает решение, вредоносная программа заменяет вредоносный объект на файл, который необходим для работы антивируса или операционной системы. В конечном итоге антивирус удаляет или помещает в карантин важный файл, и защитная программа или операционная система выходит из строя. «В Windows, macOS и Linux мы смогли легко удалить важные файлы, связанные с антивирусным программным обеспечением, и даже удалить ключевые файлы операционной системы, которые могли бы привести к значительным повреждениям, требующим полной переустановки ОС,» — объявила группа RACK911 Labs. При помощи этой уязвимости злоумышленники могли отключать защитные системы компьютеров и проводить более серьезные атаки, например, нацеленные на кражу данных. Также они имели возможность полностью выводить операционные системы из строя и заставлять пользователей заново их устанавливать. «Это очень старая проблема операционных системам, которые допускают параллельную работу процессов», — поделился эксперт по компьютерной безопасности Веселин Бончев. Исследовательская группа RACK911 Labs искала эту уязвимость в антивирусах с 2018 года. Им удалось обнаружить ее в 28 популярных антивирусах для Windows, macOS и Linux. Разработчики программ были осведомлены о проблемах и большинство из них оперативно исправили проблему. Некоторые компании, вроде AVG, объявили об устранении уязвимости открыто, другие выпустили обновление без лишнего шума. Какие антивирусы остаются уязвимыми, исследователи не рассказали.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.04.2020)

|

| | #563 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Россиян предупредили о возможности наблюдения через камеру смартфона Хакеры могут наблюдать за россиянами через камеру смартфона: доступ к информации может быть получен различными способами. Об этом предупредил доцент кафедры информатики РЭУ имени Плеханова Александр Тимофеев, передает агентство «Прайм». По его словам, злоумышленники научились получать несанкционированный доступ к видеокамере и микрофону смартфона, а также геолокации, файловой системе, истории поиска, телефонным переговорам, переписке в мессенджерах и другим данным. Утечка информации со смартфона может произойти с помощью разных технологий и на разных уровнях доступа. Наиболее легко предотвратить проникновение в устройство вредоносного программного обеспечения. Оно незаметно для владельца копирует данные с его телефона на внешний носитель и записывает телефонные разговоры, включает видеокамеру и микрофон. Предотвратить угрозу можно благодаря антивирусному и антишпионскому программному обеспечению. Следующим по уровню сложности идет оборудование и программное обеспечение сотового оператора или интернет-провайдера. Информация, идущая через его инфраструктуру, хранится в течение длительного времени — она надежно защищена, однако может стать мишенью хакерской атаки. Кроме того, смартфон может контролироваться производителем. Его возможности практически неограниченны — вплоть до дистанционного необратимого отключения устройства, предупредил Тимофеев. «Вряд ли концерн по производству электроники интересует частная жизнь отдельного пользователя, однако возможность полного дистанционного контроля своей техники у них имеется», — заключил специалист. В октябре 2019-го Роскачество дало рекомендации для жителей России с целью защитить персональные данные в случае кражи смартфона. В первую очередь следует заблокировать банковские карты, которые привязаны к устройству, заблокировать SIM-карту, которая осталась в телефоне, а также завершить сеансы на всех устройствах в разных соцсетях и интернет-сервисах, чтобы злоумышленник не смог получить к ним доступ.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(28.04.2020)

|

| | #564 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Русскоязычные хакеры продали полмиллиона аккаунтов Zoom Русскоязычные хакеры продали полмиллиона аккаунтов сервиса видеоконференций Zoom в даркнете, пишет газета The Sunday Times. Эксперты по кибербезопасности компании Cyble купили аккаунты по одному пенсу (90 копеек). Продавцом оказался русскоговорящий пользователь Telegram. Как пишет издание, некоторые учетные записи принадлежали клиентам Cyble, поэтому компания смогла установить их подлинность. Хакеры разместили такие данные, как электронные адреса, логины и пароли, ссылки на чаты, а также пин-коды для управления видеоконференциями. В связи с пандемией коронавируса и массового перехода компаний и школ на дистанционный формат число пользователей Zoom выросло. Так, согласно данным газеты, в декабре прошлого года в день сервисом пользовались около 10 миллионов человек, а в марте — уже 200 миллионов человек. 9 апреля корпорация Google запретила своим сотрудниками пользоваться приложением Zoom после новостей о наличии в сервисе уязвимостей, из-за которых приватные разговоры могут оказаться в распоряжении мошенников или попасть в сеть. Однако работники корпорации смогут продолжить пользоваться мобильной и браузерной версией сервиса. 4 апреля на видеохостингах YouTube и Vimeo появились записи тысяч разговоров, проведенных в Zoom. В сеть попали беседы как личные, так и корпоративные, причем рабочие конференции, в частности, включали в себя финансовую отчетность бизнесов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(07.05.2020)

|

| | #565 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,043

Репутация: 19743 (Вес: 10) Поблагодарили 9,502 раз(а) | Хакеры атаковали крупный банк Коста-Рики и требуют выкуп в криптовалюте  Хакерская группировка Maze сообщила о взломе системы государственного банка Banco de Costa Rica и требует выкуп в криптовалюте. В противном случае преступники пообещали опубликовать данные миллионов кредитных карт. Об этом сообщает издание Cointelegraph. Сумма требуемого выкупа неизвестна. Злоумышленники заявляют, что проникли в систему банка еще в конце лета прошлого года, а в феврале текущего года заметили, что банк ничего не предпринял для того, чтобы устранить уязвимость или предупредить другие финансовые учреждения об атаке. В настоящий момент Maze грозятся выложить в открытый доступ украденную информацию. Они сообщили, что имеют на руках данные около 11 миллионов кредитных карт.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(07.05.2020)

|

| | #566 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры пытались украсть личные данные пользователей Microsoft Teams Сервис подвергся атакам. Хакеры продолжают атаковать сервисы видеозвонков и мессенджеры. Так, сотрудники компании Abnormal Security зафиксировали массовые атаки на Microsoft Teams, передает forbes.com. В частности, специалисты по кибербезопасности зафиксировали рассылку большого количества писем, имитирующих официальные сервисные сообщения от Microsoft. Однако ссылки в этих письмах вели на ресурсы, которые не имеют к Microsoft никакого отношения. Пользователям предлагали перейти по ссылке, зарегистрироваться, введя данные своих аккаунтов. Хакеры применили метод множественной переадресации, чтобы обмануть системы защиты от спама. Специалисты предостерегают, что одна и та же учетная запись используется и для доступа к Teams, и для облачного сервиса Microsoft 365. Таким образом, взлом учетной записи Microsoft Teams может привести к утечке внутренней переписки либо документов компаний, использующих сервис.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #567 | |

| Админ  Online: 3мес3нед0дн Регистрация: 30.03.2011

Сообщений: 40,353

Репутация: 433385 (Вес: 10) Поблагодарили 90,842 раз(а) | Хакеры выдают себя за CBZC Сотрудники полиции CBZC (Центральное бюро по борьбе с киберпреступностью) сообщили о кампании, в ходе которой мошенники выдают себя за CBZC и рассылают электронные письма, направленные на фишинг наших конфиденциальных данных. В сообщении содержится информация о предполагаемой кибератаке на граждан и обнаружении CBZC нелегального программного обеспечения. Решение этой проблемы заключается в установке программы обнаружения вирусов. Центральное бюро по борьбе с киберпреступностью сообщает, что оно не является автором этих сообщений. ОСТЕРЕГАЙТЕСЬ ПОДДЕЛЬНЫХ ЭЛЕКТРОННЫХ СООБЩЕНИЙ О ПРЕДПОЛАГАЕМОЙ КИБЕРАТАКЕ! Интернет-преступники постоянно изобретают новые способы фишинга наших конфиденциальных данных и их несанкционированного использования. Проводится очередная мошенническая кампания, в рамках которой мошенники, выдавая себя за Центральный офис по борьбе с киберпреступностью, рассылают электронные письма с информацией о предполагаемой кибератаке на граждан и обнаружении нелегального программного обеспечения. Электронное письмо содержит вредоносную ссылку и инструкции, выполнение которых может привести к потере наших конфиденциальных данных. CBZC сообщает, что не является автором этих сообщений. Кроме того, мы настоятельно рекомендуем вам не переходить по ссылкам, отправленным из неизвестных, ненадежных источников. В этом случае преступники использовали адрес электронной почты, оканчивающийся на

Вот почему так важно знать о возможности использования метода спуфинга, то есть выдачи себя за учреждение или частное лицо, а также о том, что сотрудники полиции никогда не прикрепляют к сообщениям никаких ссылок и не распространяют никаких программ для обнаружения вирусов. Не забудьте тщательно проверить адрес, с которого приходит сообщение, и не запускайте и не переходите по ссылкам, прикрепленным к таким подозрительным электронным письмам. | |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(05.04.2023)

|

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |