| | #301 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | На День Независимости в Украине ожидается следующая хакерская атака, - киберполиция После атаки вируса Petya-A только 10% предприятий (как государственных, так и частных) применили средства безопасности, чтобы избежать поражения в следующий раз В Украине на День Независимости 24 августа ожидается кибератака. Об этом сказал начальник департамента киберполиции Сергей Демедюк в интервью изданию "Главком". В ответ на вопрос, когда возможна следующая кибератака в Украине, он сказал: "Мы предупреждаем, что это будет 24-го августа, на День Независимости. Мы видим, что такие атаки происходят накануне или в день каких-то больших праздников для Украины". По его словам, во вредном программном обеспечении M.E.Doc было много элементов, которые до этого времени не активированы. "Мы еще не знаем в полной мере, какие свойства имеет вирус. У нас только около 1,3 тыс. официальных заявлений, где начаты уголовные производства. Мы должны учитывать: если преступники уничтожили такой важный для них канал получения информации, они оставили резервы. Очень мощные резервы", - пояснил глава департамента киберполиции. Он подчеркнул, что даже после последней кибератаки лишь 10% предприятий, как государственных, так и частных, среагировали. Все остальные не предприняли никаких мер безопасности. Киберполиция обнаружила, что на данный момент в поправках к коду вируса нашли инструкции на русском языке, это дает возможность предположить, что хакеры русскоязычные. "Я говорил только о русскоязычных, я не говорил про Российскую Федерацию. Основная из версий – это вмешательство спецслужб РФ, но я пока это не утверждаю", - отметил Демедюк. Он отметил, что в Украине есть очень много профессиональных специалистов по администрированию сетей, а вот специалистов по киберзащите и отражению киберугроз вообще нет.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #302 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры атаковали пользователей WhatsApp Предлагая пользователям продлить подписку на мессенджер WhatsApp, мошенники подсовывают им ссылку с требованием обновить платежную информацию, чтобы выудить деньги. В действительности пользоваться приложением можно бесплатно. Согласно заявлению компании, злоумышленники пытаются выманить у юзеров мессенджера деньги под предлогом продления подписки для доступа к сервису. Хакеры представляются сотрудниками мессенджера и требуют ввести платежные данные. Чтобы заманить пользователей, они используют ложные данные о пробном периоде использования. Для совершения платежа пользователю предлагается перейти по фишинговой ссылке и ввести данные банковской карты на подставном сайте. Завладев данными банковской карты, мошенники начинают красть деньги со счета жертвы. Обману способствует тот факт, что в прошлом WhatsApp действительно взимал абонентскую плату после года бесплатного пользования. Но сервис отказался от этой модели еще в январе 2016-го и сейчас бесплатен для всех абонентов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #303 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) |

[B]Британца, который остановил вирус WannaCry, могут посадить на 40 лет[/B] Жителю Великобритании Майклу Хатчинсу, который стал известным после того, как практически самостоятельно остановил опасный вирус-вымогатель WannaCry, грозит 40 лет тюремного заключения.  Известно, что мужчину подозревают в распространении другого вредоносного программного обеспечения, который называется Kronos. Данный вирус использовался для кражи банковских данных с компьютеров. Американский адвокат Тор Экеланд, при этом, подчеркнул, что не думает, что Майкла Хатчинса посадят на 40 лет, но такую возможность исключать не следует. Как ранее сообщал NewsOne, эксперты из нескольких стран пришли к мнению, что к вирусу WannaCry, который атаковал 300 тысяч компьютеров в 150 странах мира, может иметь отношение и Северная Корея.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #304 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Приложение-вымогатель Cerber заинтересовалось кошельками биткоинов и паролями в браузерах Широко распространённое приложение-вымогатель Cerber получило очередное обновление. Оно принесло возможность красть пароли браузеров и данные для входа в биткоин-кошельки, не считая основной деятельности в виде шифрования файлов пользователей. Недавно появилась статья исследователей из компании Trend Micro, где говорится о прежнем методе распространения вымогателя в виде спама по электронной почте. Вложения JavaScript внутри писем приводят к скачиванию нового варианта Cerber. Он крадёт файлы из трёх биткоин-клиентов: wallet.dat из Bitcoin Core, *.wallet из Multibit и electrum.dat из Electrum. Получение файлов ещё не означает доступа к самим биткоинам. Для этого нужен защищающий кошельки пароль. Кроме того, Electrum перестал использовать подобные названия файлов в 2013 году. Также Cerber крадёт пароли из браузеров Internet Explorer, Mozilla Firefox и Google Chrome.Это происходит ещё до шифрования файлов, данные отправляются на сервер, файлы кошельков удаляются с компьютеров. Год назад сообщалось, что на долю Cerber ежегодно приходятся выплаты в размере около $1 млн., хотя платят всего 0,3% жертв. Вымогатель умеет распознавать виртуальные машины, что мешает исследователям анализировать его.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #305 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | HBO: утечка новой серии «Игры престолов» не связана с хакерской атакой Телесеть HBO заявила, что утечка четвертой серии седьмого сезона «Игры престолов» не связана с недавней хакерской атакой, сообщает BuzzFeed Entertainment в своем твиттере. Как рассказали в HBO, в интернет попал эпизод с водяным знаком дистрибуционного партнера Star India. Пресс-секретарь Star India, в свою очередь, подчеркнул, что компания очень серьезно относится к инциденту и сразу начала расследование, чтобы быстро установить причину случившегося. Ранее на этой неделе стало известно о хакерской атаке, направленной против телесети HBO. Как утверждалось, в распоряжении злоумышленников оказалось 1,5 Тб данных.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #306 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Каждую вторую корпоративную ИТ-систему может взломать неопытный хакер Производитель программного обеспечения в области информационной безопасности Positive Technologies сообщил о слабой защите больше половины корпоративных информационных систем, которые может взломать даже неопытный хакер. В исследовании говорится, что критические уязвимости имеют 47% протестированных ИТ-систем компаний, а связаны они в основном с недостатками конфигурации (найдены в 40% исследованных систем), ошибками в коде веб-приложений (27  и отсутствием обновлений безопасности (20% систем). Средний возраст наиболее устаревших неустановленных обновлений по системам, где такие уязвимости были обнаружены, составляет девять лет. и отсутствием обновлений безопасности (20% систем). Средний возраст наиболее устаревших неустановленных обновлений по системам, где такие уязвимости были обнаружены, составляет девять лет.Примерно 55% изученных систем не защищены таким образом, что через них можно получить полный контроль над корпоративной инфраструктурой со стороны внешнего нарушителя, со стороны внутреннего нарушителя - во всех системах (100  . В 2015 году эти показатели составляли лишь 28% и 82% соответственно. . В 2015 году эти показатели составляли лишь 28% и 82% соответственно.Чаще всего в корпоративных сетях встречаются недостатки защиты протоколов сетевого и канального уровней, приводящие к перенаправлению трафика и перехвату информации о конфигурации сети (найдено в 100% систем). "Векторы атак на корпоративные инфраструктуры по-прежнему основываются на эксплуатации распространенных уязвимостей и недостатков, говорит руководитель отдела аналитики информационной безопасности Positive Technologies Евгений Гнедин. - Для устранения таких угроз, как правило, достаточно применить базовые принципы обеспечения информационной безопасности. В частности, ввести строгую парольную политику и минимизировать привилегии пользователей и служб, не хранить чувствительную информацию в открытом доступе, ограничить число доступных для подключения на сетевом периметре интерфейсов сетевых служб, регулярно обновлять ПО и устанавливать обновления безопасности". В исследовательском отчете также говорится о низком уровне защищенности беспроводных сетей - проблема актуальна для 75% компаний. В каждой второй системе из беспроводной сети возможен доступ к локальной вычислительной сети организации. Степень осведомленности пользователей по вопросам информационной безопасности в 2016 году оказалась крайне низкой в половине систем, хотя год назад такую оценку получили только 25% систем.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #307 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры взломали популярное расширение для Chrome Поддельное расширение Web Developer for Chrome показывает пользователям рекламу и может внедрять вредоносный JavaScript. Версию 0.4.9 расширения Web Developer for Chrome выпустили хакеры, взломавшие Google-аккаунт ее разработчика Криса Педерика. Об этом сам Педерик сообщил в Twitter. Поддельное расширение Web Developer for Chrome показывает пользователям рекламу и может внедрять вредоносный JavaScript, пишет The Register. Педерик призвал пользователей срочно перейти на версию 0.5 расширения.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #308 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Со счетов авторов вируса WannaCry пропали все деньги Bitcoin-кошельки вируса-вымогателя WannaCry опустошены. В ночь на 3 августа кто-то провел семь транзакций и вывел все 142 тысячи долларов в валюте Bitcoin. Транзакции зафиксировал бот издания Quartz. Все переводы были проведены в течение 15 минут. Quartz отмечает, что деньги, скорее всего, пройдут через цепочку других биткоин-кошельков, чтобы скрыть конечного получателя. До этого с кошельков ничего не снимали с момента начала вирусной атаки 12 мая. Последнее пополнение кошелька на 606 долларов (вероятно, очередной выкуп) произошло 24 июля. Напомним, вирус WannaCry (WannaCrypt) начал массово блокировать компьютеры на базе Windows по всему миру 12 мая. Данные на жестком диске шифровались, а за их возврат вирус требовал перечислить выкуп на биткоин-кошельки. От вируса пострадали британские больницы, компьютеры российских ведомств и другие компании. Ущерб от атаки оценили в миллиард долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #309 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В популярных IP-камерах нашли опасную уязвимость Компания Positive Technologies объявила о том, что ее эксперт Илья Смит выявил и помог устранить критическую уязвимость во встроенном программном обеспечении IP-камер компании Dahua. Они широко используются для видеонаблюдения в банковском секторе, энергетике, телекоммуникациях, транспорте, системах «умный дом» и других областях. Данной проблеме подвержены сотни тысяч камер по всему миру, выпускаемые Dahua как под своим брендом, так и изготовленные для других заказчиков. Уязвимость CVE-2017-3223 получила максимальную оценку 10 баллов по шкале CVSS Base Score. Недостаток безопасности связан с возможностью переполнения буфера (Buffer Overflow) в веб-интерфейсе Sonia, предназначенном для дистанционного управления и настройки камер. Неавторизованный пользователь может отправить специально сформированный POST-запрос на уязвимый веб-интерфейс и удаленно получить привилегии администратора, что означает неограниченный контроль над IP-камерой. «С программной точки зрения эта уязвимость позволяет сделать с камерой все что угодно, — отметил Илья Смит, старший специалист группы исследований Positive Technologies. — Перехватить и модифицировать видеотрафик, включить устройство в ботнет для осуществления DDoS-атаки наподобие Mirai и многое другое. Компания Dahua занимает второе место в мире в области IP-камер и DVR, при этом обнаруженная нами уязвимость эксплуатируется очень легко, что еще раз наглядно демонстрирует уровень безопасности в сфере устройств интернета вещей». Уязвимость обнаружена в IP-камерах с программным обеспечением DH_IPC-ACK-Themis_Eng_P_V2.400.0000.14.R и более ранними версиями прошивки. Для устранения ошибки необходимо обновить ПО до версии DH_IPC-Consumer-Zi-Themis_Eng_P_V2.408.0000.11.R.20170621. С дополнительными подробностями можно ознакомиться на сайте CERT университета Карнеги-Меллона. Согласно исследованиям Positive Technologies, злоумышленники могут потенциально получить доступ более чем к 3,5 млн IP-камер по всему миру. Кроме того, порядка 90% всех DVR-систем, используемых сегодня для видеонаблюдения предприятиями малого и среднего бизнеса, содержат те или иные уязвимости и могут быть взломаны. Это не первый случай сотрудничества двух компаний. В 2013 г. специалисты Positive Technologies помогли выявить и устранить многочисленные уязвимости в DVR-системах производства Dahua.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #310 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Сеть Bitcoin Cash атакована Сеть Bitcoin Cash - новой криптовалюты, которая появилась в результате форка Bitcoin 1-го августа сейчас атакована злоумышленниками. Речь идет о так называемой transaction malleability attack, в результате которой изменяются идентификационные номера транзакций (txid). ViaBTC - один из майнинг пулов, который занимается майнингом Bitcoin Cash, и который был инициатором форка Bitcoin, заявил об этом в своем твиттере:  Из-за атаки ViaBTC временно отключил вывод средств. Как объяснила компания это было сделано для того, чтобы никто из пользователей не пострадал. Напомним, что Bitcoin Cash начиная со вчерашнего дня очень сильно упал в цене, многие объясняют это тем, что все больше и больше бирж открыло торги по этой криптовалюте и предоставило возможность открытия депозитов в ней. Внезапная атака на сеть - это не единственная проблема Bitcoin Cash, из-за уровня сложности сети и из-за того, что слишком мало майнеров занимаются майнингом Bitcoin Cash время подтверждения транзакции в этой сети может достигать нескольких часов. Как иронично отметил один из криптовалютных евангелистов WhalePanda в своем твиттере:  С помощью Bitcoin Cash можно с легкостью заплатить, например, за кофе. Я плачу за кофе, иду домой, на следующий день прихожу в это же время в кофейню и именно к этому моменту моя транзакция будет точно подтверждена.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #311 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Остановивший глобальную хакерскую атаку программист признался в создании вирусов Британский компьютерный исследователь Маркус Хатчинс (Marcus Hutchins), остановивший глобальную вирусную атаку WannaCry, сознался в США в причастности к созданию другой вредоносной программы — Kronos. Об этом сообщает агентство Associated Press. 23-летний Хатчинс был задержан в Лас-Вегасе на этой неделе после участия в ежегодной хакерской конференции Def Con. После ареста эксперт по кибербезопасности рассказал, что является автором и продавцом вредоносного кода, с помощью которого преступники получали доступ к банковским счетам. Судья Нэнси Коппе, несмотря на возражения обвинения, постановила отпустить Хатчинса под залог в 30 тысяч долларов, поскольку тот не представляет опасности для общества и не пытался скрыться. Она приказала ему сдать паспорт и разрешила лететь в Висконсин, где ему предъявили обвинение в прошлом месяце. Тем не менее, хакер останется в тюрьме до понедельника, поскольку состоявшееся в пятницу заседание завершилось слишком поздно, чтобы можно было успеть внести залог. Хатчинс получил после ареста в среду широкую поддержку в профессиональном сообществе по вопросам информационной безопасности. Большинство назвало его «принципиальным, этичным хакером». По утверждению защитников, он будет оспаривать обвинения. Вирус WanaCrypt0r 2.0 (он же WannaCry) начал активно распространяться 12 мая. Неизвестные хакеры блокировали информацию на компьютерах и требовали выкуп в размере от 300 до 600 долларов. Хатчинс, также известный под ником Malware Tech, остановил вирус-вымогатель, обнаружив зашитое в коде вредоносной программы незарегистрированное доменное имя и выкупив его за 11 долларов. По данным экспертов, глобальная кибератака с использованием вируса WannaCry нанесла ущерб на один миллиард долларов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(06.08.2017)

|

| | #312 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Утечка данных HBO: серьезнее, чем казалось Хакерская атака на канал HBO, о которой сообщалось ранее, могла оказаться более сложной и изощренной, чем предполагалось. Первоначально эксперты считали, что хакеры «охотились» на сценарии и еще не вышедшие в эфир эпизоды «Игры престолов» и других популярных сериалов канала. Но данные расследования свидетельствуют, что киберпреступников интересовала самая разная информация. Они похитили множество внутренних документов компании и сообщений электронной почты, которыми обменивались ее сотрудники. Кроме того, характер утечки позволяет предположить множественные точки проникновения в системы HBO и неплохую осведомленность хакеров о том, что они ищут. К расследованию инцидента привлечена авторитетная компания Mandiant. Интересно, что именно ее специалисты вели расследование хакерской атаки на Sony Pictures Entertainment в 2014 году. Тогда хакеры выложили в сеть 200 гигабайт похищенных данных. Организаторы нынешней атаки заявляют, что смогли похитить 1,5 терабайта информации. И если эти заявления соответствуют действительности, то утечка HBO окажется в 7 с лишним раз более крупной, чем утечка Sony. Эксперт по кибербезопасности Алекс Мэниа прокомментировал атаку на HBO в стилистике «Игры престолов». «Если сериал чему-то нас и учит, то прежде всего тому, что враг всегда ищет самую слабую нашу точку – и наносит удар именно по ней, - сказал он. – И, как и в сериале, мы не можем обеспечить себе полную и стопроцентную защиту. Но наша защита должна быть прочной настолько, чтобы враг предпочел выбрать более слабую жертву». |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(07.08.2017)

|

| | #313 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кіберполіція викрила чоловіка, що розповсюджував вірус «Petya.A» Наразі встановлено його причетність до інфікування близько 400 комп’ютерів Кіберполіція викрила чоловіка, що розповсюджував вірус «Petya.A». Наразі встановлено його причетність до інфікування близько 400 комп’ютерів. Про це повідомляють на сайті Кіберполіції. «Працівники відділу протидії кіберзлочинам в Чернігівській області Київського Управління кіберполіції Департаменту кіберполіції НП України  Наразі встановлено його причетність до інфікування близько 400 комп’ютерів Кіберполіція викрила чоловіка, що розповсюджував вірус «Petya.A». Наразі встановлено його причетність до інфікування близько 400 комп’ютерів. Про це повідомляють на сайті Кіберполіції. «Працівники відділу протидії кіберзлочинам в Чернігівській області Київського Управління кіберполіції Департаменту кіберполіції НП України встановили: 51-річний мешканець Дніпропетровщини (м. Нікополь), який на файлових обмінниках та соціальних каналах мережі Інтернет виклав відео з детальним описом того, яким чином можна запустити вірус «Petya.A» на комп’ютерах. У коментарях до відео чоловік розмістив посилання на свою сторінку в соціальній мережі, на яку він завантажив сам вірус та розповсюдив його користувачам мережі Інтернет», – йдеться у повідомленні. Правоохоронці провели обшук та вилучили комп’ютерну техніку. Під час спілкування з поліцейськими чоловік пояснив, що після хакерської атаки, яка відбулась у червні 2017 року, він завантажив вірус до свого аккаунту на файлообмінному сервері. Посилання на файл він завантажив до свого блогу(залишаючи коментарі під безкоштовним відео). Було також встановлено перелік компаній, які вирішили скористатися загальнодержавною кібератакою та навмисно завантажували собі даний вірус для приховування своєї злочинної діяльності та ухилення від сплати штрафних санкцій державі. Триває досудове розслідування у кримінальному провадженні, розпочатому за ч. 1 ст. 361 (Несанкціоноване втручання в роботу електронно-обчислювальних машин) КК України. Вирішується питання щодо оголошення чоловіку підозри. На***аємо, 27 червня комп’ютерні системи банків та компаній України було атаковано масовим інтернет-вірусом «Petya.А».

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 2 раз(а) сказали "Спасибо": | студент

(14.08.2017)

, gydrokolbasa

(07.08.2017)

|

| | #314 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Киберполиция проанализировала уровень защиты сетей WI-FI в Украине Защита беспроводных систем (WI-FI) в Украине находится на очень низком уровне. Об этом сообщила пресс-служба Департамента киберполиции Нацполиции Украины в Facebook. "На крайне низком уровне остаются защита беспроводных компьютерных сетей и знания обычных пользователей в сфере информационной безопасности", - отмечают в киберполиции, ссылаясь на результаты проведенного сотрудниками департамента анализа. Указано, что примерно 75% беспроводных систем могут быть успешно атакованы. В каждой второй системе с беспроводной сетью возможен доступ к локальной компьютерной сети учреждений частного и государственного секторов. При этом, способы атак на корпоративные и государственные инфраструктуры все так же основаны на использовании распространенных общеизвестных уязвимостей и недостатков программного обеспечения. "Уязвимости критического уровня присутствуют в почти половине информационных инфраструктур частного и государственного секторов. Частные исследователи отмечают, что значительную долю таких уязвимостей (40  составляют ошибки в настройке программного обеспечения, ошибки в программном коде (27% систем) и отсутствие либо несвоевременность обновлений безопасности (20% систем)", - говорится в сообщении. составляют ошибки в настройке программного обеспечения, ошибки в программном коде (27% систем) и отсутствие либо несвоевременность обновлений безопасности (20% систем)", - говорится в сообщении.Киберполиция добавила, что такие уязвимости создают ситуацию, при которой даже злоумышленник с небольшим объемом соответствующих знаний и низкой квалификацией в области информационных технологий сумеет вмешаться в деятельность информационных систем. В киберполиции порекомендовали соблюдать строгую парольную политику, отказаться от предоставления административных полномочий обычным пользователям, а также сохранять важную информацию в закрытом доступе и регулярно обновлять программное обеспечение на всех уровнях. "Отдельно следует отметить, что достаточно большое количество веб-приложений имеют различные уязвимости. В 77% проанализированных случаев удаленного вмешательства в деятельность информационных систем, противоправный доступ стал возможным именно из-за уязвимости веб-приложений ресурсов, которые стали жертвами атак", - предупредила киберполиция.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #315 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры атаковали национального оператора энергосетей Великобритании Национальный оператор энергосетей Великобритании ирландская компания EirGrid подверглась атаке хакеров, спонсируемых иностранным правительством. Об этом сообщило издание Irish Independent. По данным издания, инцидент произошел в апреле нынешнего года. В ходе первой атаки, которая продолжалась почти семь часов и производилась с IP-адресов в Гане и Болгарии, злоумышленникам удалось получить доступ к сети Vodafone, используемой EirGrid. Затем хакеры осуществили еще одну атаку, в результате которой скомпрометировали маршрутизаторы компании, расположенные в Уэльсе и Северной Ирландии, таким образом получив доступ к незашифрованным коммуникациям. По словам источников издания, взлом был обнаружен в июле нынешнего года, но пока неизвестно, удалось ли злоумышленникам заразить компьютерную систему компании вредоносным ПО. Как полагают в компании Vodafone и Национальном центре кибербезопасности Великобритании, данная атака является делом рук хакеров, финансируемым иностранным правительством. О каком государстве идет речь, не уточняется. Напомним, в июле текущего года стало известно о кибератаке на энергетические сети в составе национальной энергосистемы Великобритании. Злоумышленники атаковали ирландское Управление по поставкам электроэнергии (Ireland’s Electricity Supply Board, ESB) с целью получить контроль над системами управления сетями. Предполагается, что к атаке причастны хакеры, связанные с правительством РФ.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #316 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры российской группировки Cobalt атаковали 250 компаний по всему миру Хакеры из группировки Cobalt, летом 2016 года заставившие банкоматы на Тайване и в Таиланде выбрасывать деньги, в первой половине 2017 года атаковали более 250 организаций по всему миру, рассылая письма от имени Visa и MasterCard Хакерская группировка Cobalt, известная масштабными атаками на финансовые учреждения, в результате которых банкоматы начинали выдавать деньги, и, предположительно, имеющая российские корни, в 2017 году значительно расширила сферу деятельности. Согласно отчету специализирующейся в области информационной безопасности компании Positive Technologies (есть у РБК), в первой половине 2017 года Cobalt разослала фишинговые письма, содержащие в себе зараженные файлы, более чем 3 тыс. получателей из 250 компаний в 12 странах мира. К списку традиционных для Cobalt целей, находящихся в СНГ, странах Восточной Европы и Юго-Восточной Азии, добавились компании, расположенные в Северной Америке, Западной Европе и Южной Америке, в частности в Аргентине. В сфере интересов группировки теперь не только банки, но и биржи, страховые компании, инвестфонды и другие организации. Как утверждают эксперты, методы хакеров эволюционируют. Теперь, прежде чем атаковать банки, Cobalt предварительно взламывает инфраструктуру их партнеров — четверть всех атак приходится на госорганизации, промышленные компании, телекоммуникационных операторов и предприятия из сферы медицины. «Атаки на нефинансовые организации осуществляются с целью подготовки плацдарма для последующих атак на банки. К примеру, злоумышленники могут рассылать фишинговые письма от лица регулятора или партнера банка, для которого он предоставляет услуги», — пояснил РБК заместитель директора центра компетенции по экспертным сервисам Positive Technologies Алексей Новиков. Он отмечает, что кредитно-финансовые организации гораздо лучше защищены от киберугроз, чем государственные органы и компании промышленного сектора. «Они постоянно совершенствуют свои защитные механизмы по причине частых атак на их инфраструктуру, поэтому злоумышленникам проще взломать инфраструктуру контрагента банка или государственной организации для осуществления непосредственной атаки на банк», — говорит Новиков. Атаки на кредитно-финансовую сферу, на которую приходится 75% всех усилий хакеров из этой команды, стали более изощренными. Группировка массово отправляет фишинговые письма с поддельных доменов, имитирующие сообщения от Visa, MasterCard, центра реагирования на кибератаки в финансовой сфере Центрального банка России (FinCERT) и Национального банка Республики Казахстан, рассказали в Positive Technologies. Для этих целей Cobalt использовала как минимум 22 поддельных домена, имитирующих сайты крупных финансовых организаций и их контрагентов. Кто есть кто Наиболее опасными для банковского сообщества эксперты считают несколько группировок — Lurk, Buhtrap, Carbanak, Lazarus. Хакеры из команды Lurk, создавшие одноименный банковский троян, смогли похитить со счетов российских банков более 1,7 млрд руб., прежде чем в июне 2016 года были задержаны МВД и ФСБ. Правоохранительные органы арестовали около 50 человек, связанных с этой группой, и заблокировали фиктивные платежные поручения еще на 2,3 млрд руб. Группа Buhtrap была замечена экспертами в сфере информационной безопасности в 2014 году. По данным специализирующейся на предотвращении киберугроз Group-IB, с августа 2015 года по февраль 2016-го ее хакеры похитили со счетов российских банков 1,8 млрд руб., совершив 13 успешных атак. Среди пострадавших оказались Металлинвестбанк и Русский международный банк. Преступники рассылали жертвам содержавшие зараженные файлы фальшивые сообщения от имени Центробанка. Именно с деятельностью этой группировки эксперты Group-IB и Positive Technologies связывают хакеров из Cobalt. «Вероятно, часть группировки Buhtrap или даже основной ее костяк перешли в Cobalt. На данный момент Cobalt, безусловно, лидирует по степени опасности для отечественной финансовой среды как наиболее профессиональная и технически подкованная», — утверждают специалисты Positive Technologies. Читайте также: Разведка Stratfor рассказала, как Путин дестабилизирует Европу В «Лаборатории Касперского» придерживаются мнения, что члены Cobalt — это выходцы из другой опасной группировки, Carbanak, первые атаки которой зафиксированы в 2013 году. «В 2014–2015 годах при хищении денежных средств из банков использовалась вредоносная программа Carbanak, для работы которой была необходима определенная инфраструктура — сетевые адреса. Потом те же самые адреса применялись для управления вредоносной программой, которая вошла в состав вредоносного программного обеспечения», — рассказал ведущий антивирусный эксперт «Лаборатории Касперского» Сергей Голованов. По его данным, в группировке Carbanak состоит около ста человек, а ущерб от ее действий уже превысил $1 млрд. В среднем одна атака обходится российским банкам в десятки миллионов рублей, говорит Голованов. Еще одна группа, целенаправленно атакующая банки, — Lazarus, наиболее известная кражей $81 млн из Банка Бангладеш в 2016 году. Согласно отчету Group-IB, эти хакеры могут быть близки к госструктурам КНДР, так как совершали часть атак из пхеньянского района Потхонган, где расположена штаб-квартира национального комитета по обороне КНДР. Немало беспокойства вызвали и хакеры из сообщества под названием Metel, сейчас, возможно, прекратившие свою деятельность. Они были активны с 2011 года и за несколько лет смогли скомпрометировать счета на сумму более $250 млн. В ходе атаки на Энергобанк в 2016 году действия Metel привели к изменению курса рубля более чем на 15% и нанесли банку ущерб в размере 244 млн руб. Как они атакуют Типовая атака Cobalt состоит из нескольких этапов, рассказывает представитель Positive Technologies. Сначала регистрируются поддельные домены, якобы принадлежащие крупным компаниям, например Visa. Затем в адрес банков и их контрагентов проводится фишинговая рассылка, содержащая вредоносный файл, обычно документ Microsoft Word. После открытия этого вложения пользователем запускается программа, которая не дает системам антивирусной защиты среагировать на вирус. После чего загружается собственно троян, который позволяет организовать удаленный доступ к рабочему компьютеру сотрудника компании-жертвы. Далее злоумышленники могут либо развивать атаку внутри организации, либо отправить со взломанного рабочего стола письмо с аналогичным вредоносным софтом в другую организацию. «Наша статистика показывает, что в среднем 20–30% сотрудников открывают потенциально опасные вложения, ставящие под угрозу всю безопасность компании. Но в данном случае процент открывших был в 2–2,5 раза выше, так как письма отправлялись от лица контрагента, а в ряде случаев даже от имени конкретных сотрудников», — говорят в Positive Technologies. Руководитель отдела динамического анализа вредоносного кода Group-IB Рустам Миркасымов говорит, что главной целью Cobalt по-прежнему остается похищение денег у финансовых организаций, однако атаки хакеров действительно стали затрагивать не только банки. «Нашей системой Threat Intelligence были выявлены атаки на юридические компании, страховые компании, информационные и новостные агентства, лизинговые компании. Это делается для того, чтобы протестировать атаку на эффективность для дальнейших атак на банковскую инфраструктуру. Уже известны случаи, когда инфраструктура крупного интегратора использовалась этой группой для проведения атак на банки в Румынии, Казахстане, Азербайджане, Молдавии, России и др.», — говорит Миркасымов. По его словам, средняя сумма хищений по одному инциденту составляет около 100 млн руб. Ущерб российских банков от действий хакеров за 2016 год составил чуть более 2 млрд руб., сообщал ранее заместитель начальника главного управления безопасности и защиты информации Центробанка Артем Сычев. Средний ущерб от кибератаки в этот период в мире в среднем составлял $926 тыс. на одну финансовую организацию, говорится в отчете «Лаборатории Касперского». В то же время средний годовой объем расходов одного банка на обеспечение кибербезопасности, по данным компании, сейчас достигает в мире $58 млн, что в три раза больше, чем у нефинансовых организаций.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #317 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры атаковали пользователей WhatsApp Кибермошенники атаковали пользователей мессенджера WhatsApp – хакеры сообщают об окончании подписки на сервис и таким образом крадут платежные данные. Об этом сообщают разработчики антивируса ESET. Пользователь WhatsApp получает на электронную почту письмо от имени WhatsApp, в котором сообщается, что период использования мессенджера завершен. Чтобы продолжить подписку, пользователю предлагают перейти по ссылке и обновить платежную информацию. Однако ссылка ведет на фишинговые сайты злоумышленников с формой ввода данных банковской карты. Введенная информация поступает непосредственно к мошенникам и ее используют для снятия средств со счета жертвы. Специалисты отмечают, что обману способствует тот факт, что в прошлом WhatsApp действительно взимал абонентскую плату после года бесплатного использования. Однако сервис отказался от этой модели еще в январе 2016 года и сейчас бесплатен для абонентов.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #318 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В ВР подали законопроект о блокировке информационных ресурсов в случае угрозы нацбезопасности Верховной Раде предлагают поручить СБУ блокировать доступ к информресурсам, чтобы противодействовать угрозам нацбезопасности в информационной сфере. Об этом говорится в документе № 6688 по противодействию угрозам национальной безопасности в информационной сфере. Инициировали подачу законопроекта представитель БПП, секретарь комитета по вопросам национальной безопасности и обороны Иван Винник вместе с нардепами от фракции "Народный фронт" Дмитрием Тимчуком и Татьяной Чорновол. Авторы законопроекта предлагают поручить СБУ применять новый вид санкций - блокировать доступ к информационным ресурсам. Предусматривается создание Единого реестра исполнения судебных решений и применения санкций в сфере телекоммуникаций, чтобы блокировать доступ к ресурсам, содержащим запрещенную в Украине информацию. Вести реестр хотят поручить НКРСИ (Национальной комиссии, осуществляющей государственное регулирование в сфере связи и информатизации). Основание для включения ресурса в реестр - поступление в комиссию решения следственного судьи, суда, прокурора, следователя, согласованного с прокурором, о применении временного блокирования к сервису. Следователь или прокурор при этом должны предупредить распорядителя или администратора ресурса о возможности его блокировки. Но если в официальных контактах сервиса нет достоверного электронного адреса, блокировать будут без предупреждения. Со своей стороны, операторы должны блокировать на определенное время доступ к ресурсу (порядок определит Кабмин). Для этого они за собственные средства должны установить специальное оборудование, технические требования к которому также будут определены. Если операторы не установят такое оборудование, им придется договариваться о пропуске трафика с конкурентами, у которых есть необходимая техника. Согласно документу, за нарушения законодательства в сфере телекоммуникации, которые привели или могли бы привести к причинению вреда субъектам рынка телекоммуникации или интересам государства, устанавливается штраф - 1% от дохода, полученного за предыдущий календарный год; за повторное нарушение - 5%. Деньги должны пойти в Госбюджет. Предлагают внести изменения в Уголовный кодекс Украины. В частности, прописать нормы по блокированию информационного ресурса, основания для таких мер (в случае распространения через этот ресурс (сервис) информации, с использованием которой совершаются тяжкие или особо тяжкие преступления). Штрафы за нарушение правил, регламентирующих деятельность в сфере телекоммуникаций, хотят увеличить с 1700-3400 грн до 5100-10200 грн. Повторное нарушение может привести к взысканию 10200-15300 грн (сейчас эта норма предусматривает штрафы до 5100 грн). За нарушение порядка и условий предоставления услуг связи в сетях общего пользования также предлагают увеличить ответственность. Если сейчас действуют штрафы 850-1700 грн, то предложенные достигают 5100-10200 грн. Невыполнение требований НКРСИ, в частности непредоставления комиссии документов и информации, необходимых для осуществления госнадзора, влечет штраф от 1700 до 5100 грн. Сумы намерены увеличить втрое - до 5100-10200 грн. В законе "О борьбе с терроризмом" предлагают в определение "террористический акт" включить понятие "кибератака" и несколько расширить понятие "технологический терроризм"; в законе "О телекоммуникациях" - определить понятие информационный ресурс, информационный сервис, блокирование доступа к информационному ресурсу, сайт, страница сайта в сети Интернет, доменное имя, сетевой адрес и тому подобное. С помощью таких мероприятий планируют сформировать эффективную систему кибербезопасности. Ожидается, что внедрение норм документа позволит воплотить правовой механизм указа президента о применении персональных специальных экономических и других ограничительных мер/санкций в отношении субъектов государства-агрессора, которые функционируют в телекоммуникационной сфере Украины.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #319 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Операторам крупнейшего DDoS-сервиса предъявлены обвинения Израильские власти выдвинули официальные обвинения против двух подростков, управлявших сервисом по осуществлению заказных DDoS-атак vDos. На момент своего закрытия осенью 2016 года vDOS был крупнейшей в мире платформой подобного рода. Сервис просуществовал с 2012 по 2016 год. Клиенты vDos могли оформить платную месячную подписку на «стрессер» согласно различным тарифным планам, а также арендовать ботнет для осуществления DDoS-атак. Летом 2016 года дела платформы пошли на спад. Группировка под названием PoodleCorp арендовала у vDos ботнет с целью использовать его для осуществления DDoS-атак с помощью своего собственного инструмента PoodleStresser. Тем не менее, уязвимость в PoodleStresser привела к утечке данных и вывела журналиста Брайана Кребса на владельцев vDos Итая Хури и Ярдена Бидани, которым на то время было по 18 лет. Спустя всего несколько часов после публикации разоблачительной статьи Кребса по наводке ФБР израильские правоохранительные органы арестовали двух подростков. Арест вызвал бурю негодования у клиентов vDos и киберпреступного сообщества, специализирующегося на заказных DDoS-атаках. В отместку за соратников они обрушили на сайт журналиста DDoS-атаку, ставшую на то время самой мощной за всю историю интернета. Согласно заявлению прокуратуры, расследование продвигается дальше, и на этой неделе подозреваемым были предъявлены официальные обвинения. Власти не называют их имен, поскольку на момент совершения преступления подростки были несовершеннолетними. Тем не менее, многое из того, что сообщила израильская прокуратура, совпадает с данными, представленными Кребсом. По данным следствия, с помощью vDos было осуществлено около 2 млн атак. Полученные от заказчиков деньги подростки отмывали через две подставные компании в Великобритании. За два года сервис принес своим создателям порядка $600 тыс.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #320 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Женщины могут решить проблему дефицита кадров в кибербезопасности ИТ-компании могут компенсировать дефицит кадров в области кибербезопасности за счет привлечения женщин. Однако на текущем этапе в этой сфере наблюдается сильнейшее гендерное неравенство – среди работников отрасли насчитывается всего 10% женщин. Дефицит кадров имеет гендерную причину? К 2020 г. глобальный рынок кибербезопасности будет испытывать дефицит в 1,5 млн специалистов, говорится в отчете некоммерческой ассоциации профессионалов компьютерной защиты ISC. ИТ-компании полагают, что одним из способов ликвидации этого дефицита станет более активное привлечение женщин в отрасль. Пока лишь 10% работников сферы цифровой безопасности – это женщины, что является одним из самых сильных гендерных дисбалансов среди всех профессиональных отраслей. Недостаточная представленность женщин также отмечается и на руководящих позициях в сфере кибербезопасности. По оценкам PwC, у мужчин в четыре раза больше шансов попасть в топ-менеджмент, а среди руководителей среднего звена женщины встречаются в девять раз реже мужчин. При этом дело не только в образовании. Опросы показывают, что более 58% женщин в области киберзащиты имеют специальное образование, в то время как этот показатель у мужчин на уровне 47%. То есть, женщины получают специальное образование в сфере информационной безопасности, но в какой-то момент отказываются от карьеры в этой области. Как могут выиграть работодатели? Для работодателей массовое привлечение женщин в отрасль киберзащиты имеет решающее значение, так как позволяет резко сократить кадровый дефицит, который неизбежно наступит с расширением сферы. В последнее время выросло внимание к цифровой безопасности, особенно после двух недавних массовых атак WannaCry и Petya. Можно ожидать роста трат на киберзащиту. Это потребует новых квалифицированных кадров, нехватку которых компании-разработчики испытывают уже сейчас. Проблема будет обостряться по мере роста спроса на соответствующие программные продукты и решения. Сфера кибербезопасности крайне сложна и требует от команды разнообразных навыков и компетенций, потому присутствие в группе разработчиков людей разного пола повышает вероятность более быстрого и успешного решения проблем и выполнения поставленных задач. Проще говоря, смешанные группы с равномерным гендерным составом в сфере киберзащиты могут работать более эффективно и приносить владельцам больше прибыли. Кроме того, опыт показывает, что в сфере кибербезопасности женщины в большей степени склонны к командной работе, что имеет ключевое значение при разработке программного обеспечения. В чем выгода для женщин? Стоит отметить, что внимание к женщинам как работникам сферы кибербезопасности выгодно и им самим, поскольку позволит стать сотрудниками компаний, которые долгое время считались исключительно «мужскими», повысить свою квалификацию и профессиональную ценность. Кроме того, работа в сфере кибербезопасности позволяет женщинам претендовать на высокие заработки, которые традиционно присутствуют в этой отрасли и, скорее всего, в ближайшем будущем не сократятся. Прогнозируется, что расходы на киберзащиту в 2018 г. вырастут до $101 млрд, то есть на 35% всего за три года. Увеличение расходов означает более привлекательные предложения по заработной плате.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #321 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Таинственная компания предлагает $250 тыс. за взлом виртуальной машины Некая компания, пожелавшая остаться анонимной, предлагает $250 тыс. за взлом виртуальной машины. Таинственная программа выплаты вознаграждений была анонсирована с помощью краудсорсинговй платформы Bugcrowd, однако ни название компании, ни о каком продукте идет речь, пока не известно. Сообщается лишь, что продукт еще не вышел на рынок. Для участия в программе необходимо получить приглашение, но это не проблема. Желающему достаточно лишь заполнить заявку, и, если его кандидатура будет одобрена, представители компании сами свяжутся с ним. Участвовать в программе вознаграждения могут специалисты, обладающие навыками в области виртуальной среды, а также в сфере безопасности ядра, драйверов устройств, прошивки и приложений. Участники должны сосредоточиться на следующих вопросах: -Обход виртуальной машины. -Выполнение кода за пределами виртуальной машины. -Повышение привилегий на виртуальной машине с помощью основной платформы. -Уязвимости, которые позволяют скомпрометировать данные и непосредственно затрагивают конфиденциальность и целостность пользовательской информации. -Отказ в обслуживании (за исключением DDoS). За обнаруженные уязвимости исследователи могут получить от $5 тыс. до $250 тыс. Программа начнется в следующем месяце и будет длиться 8 недель.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #322 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | HBO предлагала хакерам $250 тысяч Телесеть HBO предлагала хакерам $250 тыс., сообщает Variety со ссылкой на копию письма компании. Послание датируется 27 июля. Судя по всему, его отправили в ответ на видео, информировавшее HBO о масштабной утечке данных. В этом письме телесеть заявляла о готовности выплатить $250 тыс. в рамках программы, поощряющей так называемых этичных хакеров за привлечение внимания к подобным ситуациям. По словам источника, близкого к расследованию, HBO отправила такое послание, чтобы выиграть время. Также предполагалось, что данной суммы хакерам будет достаточно. В HBO отказались от комментариев.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #323 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кто защитит цивилизацию от хакеров Спрос на специалистов в сфере кибербезопасности растет из-за высокого риска хакерских атак, однако рынок труда не может ответить адекватно. По оценкам экспертов, в 2022 году мировому рынку труда будет не хватать 1,8 миллионов экспертов в сфере информационной безопасности. Через 5 лет компьютерные сети крупных компаний будут уязвимы как никогда, ведь обществу будет не хватать 1,8 миллионов специалистов, способных защитить компьютерные сети от хакерских атак, - сообщает сайт Gadgetsnow со ссылкой на результаты Всемирного исследования рабочей силы в сфере информационной безопасности. Большего всего специалистов в сфере безопасности требуется в Азиатско-Тихоокеанском регионе. HR-менеджеры говорят, что компании готовы инвестировать в подготовку талантливой молодежи, поскольку кражи данных и нарушения конфиденциальности могут обойтись в миллионы долларов и привести к порче брендового имиджа. Высокому уровню угрозы способствовало появление заготовок под вирусы, которыми может воспользоваться мало-мальски опытный хакер. Проблема состоит в том, что вузы выпускают высококлассных разработчиков, но не обучают, как можно обезопасить их разработки. Однако многие страны находят выход из положения. Так, организация CyberSecurityWorks из Чинная переобучает специалистов в сфере информационных технологий. «Мы нанимаем инженеров с опытом работы с доменами и обучаем их кибер-безопасности. Разработчик будет обучен тестированию безопасности его веб-приложений. Сетевой инженер учится тестировать уровень безопасности в сетях. Только если вы разбираетесь в чем-то, вы можете его защитить», - говорит Рам Свароуп, соучредитель CyberSecurityWorks

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(14.08.2017)

|

| | #324 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Хакеры слили в интернет украденные эпизоды ещё одного сериала HBO В открытом доступе в интернете оказались новые эпизоды сериала HBO "Умерь свой энтузиазм", премьера которых запланирована на октябрь 2017 года. Об этом сообщает L!fe.ru со ссылкой на Boston Herald. Телешоу "Умерь свой энтузиазм" выходит с 2000 года. Его герой Ларри Дэвид, создатель сериала "Сайнфелд", живет в Калифорнии и занят интригами и склоками с женой, толстым агентом, его агрессивной супругой и своими друзьями. Ларри упрям, подвержен неврозам и постоянно попадает в неловкие ситуации. Автором и исполнителем главной роли является американский актёр Ларри Дэвид, который в телешоу играет самого себя. Ранее злоумышленники, взломавшие сервера HBO, заявили, что похитили у канала 1,5 Тб информации, и потребовали выкуп в семь миллионов долларов, пригрозив выложить в Сеть все похищенные данные. После того, как кинокомпания отказалась выполнить требования похитителей, они опубликовали четвертую серию и сценарий пятого эпизода седьмого сезона "Игры престолов", а также переписку вице-президента HBO по программированию фильмов Лесли Кохэн. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(15.08.2017)

|

| | #325 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | «Русские хакеры» шпионили за постояльцами отелей По данным исследователей компании FireEye, киберпреступная группировка APT 28 (также известна как Fancy Bear) следила за высокопоставленными лицами, останавливавшимися в гостиницах средневосточных и европейских стран. Интересно, что хакеры, связываемые многими экспертами с российскими спецслужбами, использовали для слежки инструмент EternalBlue из арсенала Агентства национальной безопасности США. Напомним, EternalBlue был выложен в открытый доступ группировкой Shadow Brokers в апреле текущего года. Киберпреступники атаковали ничего не подозревавших пользователей путем взлома гостиничных сетей Wi-Fi. Для быстрого распространения контроля над сетями злоумышленники использовали эксплоит EternalBlue. Атаки начинались с рассылки вредоносных фишинговых писем (подобные письма были разосланы персоналу отелей как минимум в семи странах Европы и одной стране Среднего Востока). Сообщения содержали документ, после открытия которого на систему загружалось вредоносное ПО Gamefish. Доподлинно неизвестно, кто именно стоит за атаками, однако данный инструмент часто использует группировка APT 28, что и натолкнуло исследователей на мысль о ее причастности к инцидентам. После установки Gamefish получал команды найти и заразить оборудование, управляющее внутренней и гостевой сетями Wi-Fi, с целью дальнейших атак на конкретных пользователей. Для похищения учетных данных жертв из гостиничной беспроводной сети хакеры использовали уникальную, до сих пор не встречавшуюся технику, позволяющую похитить логины и пароли даже без необходимости заставить жертву вводить их.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.08.2017)

|

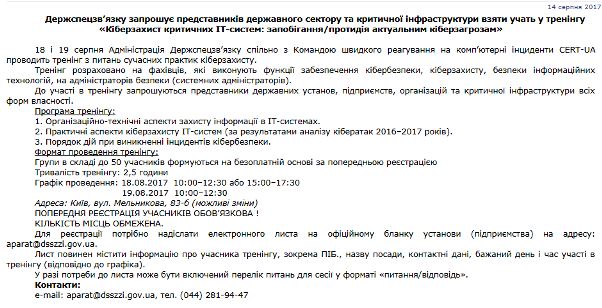

| | #326 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | В преддверии кибератаки. Госспецсвязи принимает меры После сокрушительного поражения от вируса PetyaA кибкркопы ждут новую атаку 24 августа. типа на индепенденс дэй. Они проводят свое свободное время - в волнениях о судьбе родины. В отличие от них, некоторые госструктуры предпринимают посильные действия для отражения такой угрозы. Так 18 и 19 августа Администрация госспецсвязи совместно с Командой быстрого реагирования на компьютерные инциденты CERT - UA проводит тренинг по вопросам современных практик киберзащиты. Тренинг рассчитан на специалистов, которые выполняют функции обеспечения кибербезопасности, киберзащиты, безопасности информационных технологий, на администраторов безопасности (системных администраторов). К участию в тренинге приглашены представители государственных учреждений, предприятий, организаций критической инфраструктуры всех форм собственности. Просьба обратить внимание на то, что количество мест строго ограничено.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo Последний раз редактировалось satvitek; 15.08.2017 в 21:21. |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.08.2017)

|

| | #327 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры блокируют работу предприятий ради выкупа В августе прошлого года одно из промышленных предприятий в Северной Каролине (США), выпускающее детали для автомобилей Toyota, стало жертвой хакеров. Вредонос попал в корпоративную сеть AW North Carolina через фишинговое электронное письмо, моментально распространился подобно вирусу и заблокировал производственные процессы. Хакеры пообещали вернуть все, как было, но потребовали за это кругленькую сумму. В итоге предприятие потеряло $270 тыс. прибыли плюс заработную плату для неработающих из-за простоя сотрудников. Вышеописанный случай является лишь одним из многих подобных, сообщает Associated Press. Долгое время главными целями киберворов были финансовые организации, однако теперь киберпреступников заинтересовали промышленные предприятия. Задействованные в производственных процессах многочисленные автоматизированные линии, сканеры штрих-кодов и другое оборудование являются привлекательной мишенью для хакеров. «Эти люди хотят взломать вашу сеть, так как знают, что у вас строгий график. Им известно, что каждый час очень важен для вашей работы. В цепочке поставок производство занимает лишь полтора дня. Если мы не выпустим продукт вовремя, Toyota тоже не выпустит свой продукт вовремя, а значит, у них не будет автомобилей для продажи на следующий день. Вот такой плотный график», - пояснил представитель AW North Carolina Джон Питерсон (John Peterson). Как показал опрос Cisco 3 тыс. директоров по кибербезопасности из 13 стран мира, каждая четвертая промышленная компания в прошлом году потеряла от кибератак больше, чем в позапрошлом. В 2015 году ФБР получило 2673 сообщения об атаках вымогательского ПО – почти в два раза больше по сравнению с 2014 годом. По данным Министерства внутренней безопасности США, за последние два года число кибератак на АСУ ТП на американских предприятиях удвоилось и достигло четырех десятков.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.08.2017)

|

| | #328 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Хакеры атаковали парламент Шотландии Шотландский парламент подвергся кибератаке, сообщает Guardian. Как отмечает издание, сотрудников парламента предупредили, что хакеры попытаются получить доступ к почтовым аккаунтам, взламывая пароли. Сообщается, что данная атака схожа с взломом почты сотрудников британского парламента, в которой обвиняют хакеров из России.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | студент

(16.08.2017)

|

| | #329 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | В Индии арестовали подозреваемых в сливе одной из серий 7 сезона «Игры Престолов» В Индии четверо были задержаны по подозрению в публикации в сети одного из эпизодов 7 сезона «Игры Престолов» раньше официальной премьеры. Напомним, что эпизод утек в Интернет ранее в августе, попав на пиратские сайты до премьеры на канале HBO. В прошлом все четверо работали на Prime Focus Technologies — компанию, которая специализируется на работе с данными, использующимися Star India, являющейся, в свою очередь, партнером-дистрибьютором HBO в Индии. Таким образом, становится понятно, откуда у «хакеров» оказался доступ к сериалу. В Star India сообщили, что это первая подобная утечка за всю их историю. Напомним, что недавно группа хакеров, опубликовавшая подборку украденных файлов HBO, включая сценарии к пяти эпизодам «Игры Престолов», потребовала многомиллионный выкуп от телеканала, обещая в случае отказа выложить во всеобщий доступ весь сериал и другие важные и конфиденциальные файлы. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(19.08.2017)

|

| | #330 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Шпионы из Ирака пробрались в Google Play Store Исследователи компании Lookout обнаружили в Google Play Store приложение Soniac, которое, маскируясь под мессенджер, является в действительности сложным шпионским ПО. Программа представляет собой несколько измененную версию популярного мессенджера Telegram. Приложение вполне неплохо справляется с функцией обмена сообщениями, а потому не вызывает подозрений у пользователей. Однако тайный функционал Soniac намного обширнее. Программа способна выполнять 73 команды, которые она получает, выходя на связь с командным сервером. В частности, приложение способно использовать микрофон устройства для аудиозаписи, делать фотоснимки, похищать историю звонков и информацию о контактах владельца, а также совершать звонки и отправлять сообщения. Программа была загружена в Google Play Store с аккаунта некоего иракского разработчика. Ранее с него же во флагманский магазин Google были загружены еще два почти аналогичных приложения с тем же шпионским функционалом. Оба они впоследствии были удалены, вероятнее всего, самим создателем, остановившимся именно на варианте Soniac. Всего же эксперты Lookout выявили уже более тысячи разновидностей этого шпионского ПО, получившего название SonicSpy. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(19.08.2017)

|

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |