| | #1 |

| Постоялец Online: 2дн22ч10м Регистрация: 06.04.2012

Сообщений: 3,144

Репутация: 20316 (Вес: 279) Поблагодарили 2,412 раз(а) | В этой теме выкладываем информацию о новых вирусных угрозах  |

| |  |

| | #2 |

| Постоялец Online: 2дн22ч10м Регистрация: 06.04.2012

Сообщений: 3,144

Репутация: 20316 (Вес: 279) Поблагодарили 2,412 раз(а) | Вирус Win32.Rmnet.12 инфицировал более миллиона компьютеров Представители компании «Доктор Веб», распространили информацию о широком проникновении файлового вируса Win32.Rmnet.12. Данная вредоносная программа, проникая на компьютер, расширяет свою бот-сеть, насчитывающую более миллиона инфицированных компьютеров. Заражению подвержены компьютеры на базе операционной системы Microsoft Windows. Вирус Win32.Rmnet.12 осуществляет реализацию функции бэкдора, крадет пароли от ftp-серверов и может быть использован для проведения сетевых атак. Кроме того, в случае получения команды от удаленного центра, может произвести уничтожение операционной системы. Вирус проникает на компьютеры разным путем: через инфицированные флеш-накопители, зараженные исполняемые файлы, а также при помощи специальных скриптов, интегрированных в html-документы — они сохраняют на диск компьютера вирус при открытии вредоносной веб-страницы в окне браузера. Сигнатура подобных сценариев, написанных на языке VBScript, была добавлена в базы Dr.Web под именем VBS.Rmnet. |

| |  |

| | #3 |

| Постоялец Online: 2дн22ч10м Регистрация: 06.04.2012

Сообщений: 3,144

Репутация: 20316 (Вес: 279) Поблагодарили 2,412 раз(а) | Новый троян требует деньги за «разблокировку доступа в Интернет» Вредоносная программа, нацеленная на немецкоязычное население, требует от жертвы ввести реквизиты кредитной карты якобы для открытия доступа в Интернет. Компания «Доктор Веб» сообщила об обнаружении новой троянской программы, которая требует оплатить «разблокировку доступа в Интернет» при помощи кредитной карты. По данным компании, вредоносная программа Trojan.Hosts5858 загружается на компьютер, на котором вирусом семейства BackDoor.Andromeda ранее был размещен бэкдор. «Запустившись в операционной системе, Trojan.Hosts.5858 модифицирует файл hosts, расположенный в подпапках системной директории Windows и отвечающий за трансляцию сетевых адресов сайтов в их DNS-имена», - говорится в сообщении «Доктор Веб». Если жертва попытается загрузить в браузере страницу Facebook, Google или другого популярного ресурса, вредоносная программа перенаправляет пользователя на созданную хакерами страничку, на которой появляется сообщение на немецком языке о том, что доступ в Интернет заблокирован, и разблокировку надо оплатить при помощи кредитной карты. |

| |  |

| 1 раз(а) сказали "Спасибо": | vladimir59

(07.06.2012)

|

| | #4 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Евгений Касперский предупреждает об угрозе кибертерроризма Глава компании «Лаборатория Касперского» Евгений Касперский, выступая на конференции по вопросам безопасности в Тель-Авиве (Израиль), прокомментировал обнаружение кибершпионской программы Flame.  Согласно предварительному анализу, Flame по сложности и функционалу превосходит все известные виды угроз. Программа предназначена для кражи важных данных, в том числе информации, выводимой на монитор, сведений о системе, файлов, хранящихся на компьютере, и даже аудиозаписей разговоров. Похищенное передаётся в сеть командных серверов, размещённых в разных частях планеты. Flame может распространяться несколькими способами, в частности через уязвимость в службе диспетчера печати и посредством USB-устройств. По словам г-на Касперского, Flame крайне сложен, но многие страны, даже те, у которых недостаточно опыта, могут создать такую же или очень похожую программу. Для этого, к примеру, они могут нанять профессиональных разработчиков или обратиться к хакерам. Затраты на создание аналога Flame оценены «менее чем в 100 миллионов долларов». «Это не кибервойна, это кибертерроризм, и я боюсь, что это только начало, — заявил глава «Лаборатории Касперского». — Увы, это может стать концом того мира, который мы знаем. Логично предположить существование нового кибероружия, возможно, уже есть и заражённые компьютеры». По его мнению, только совместными усилиями государств можно будет противостоять нарастающей угрозе войны и терроризма в сетевом пространстве. Кроме того, отметил г-н Касперский, необходимо полностью пересмотреть подход к управлению промышленными, транспортными, энергетическими и другими критически важными компьютерными системами. «Забудьте о Microsoft, Linux, Unix. Необходима специализированная безопасная платформа». |

| |  |

| | #5 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

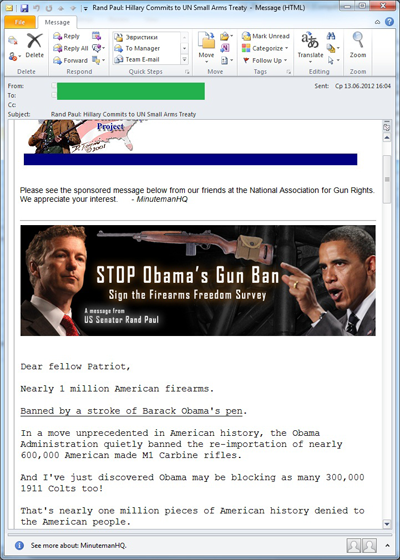

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Лаборатория Касперского: вирусы идут в наступление на почту россиян Начиная с марта этого года, эксперты «Лаборатории Касперского» отмечают неуклонное снижение количества почтового мусора, что является, безусловно, положительной тенденцией. Июль не стал исключением, и доля спама снизилась до 71,8%.  Пример спам-письма с вредоносным вложением На этом фоне неприятным сюрпризом прошедшего месяца стало резкое, в полтора раза, увеличение доли писем с вредоносными вложениями. Одним из примеров такого спама, который привлек внимание экспертов, стала рассылка, имитирующая уведомление о новой акции крупного купонного сервиса. Во вложении к письму находился zip-архив, содержащий вредоносную программу Trojan.Win32.Yakes.aigd. Все ссылки в таких сообщениях вели на сайт Groupon, на котором никаких опасных объектов не было. Очевидно, это был трюк, с помощью которого злоумышленники хотели заручиться доверием пользователя и сделать так, чтобы они открыли вложение. В середине лета заметно увеличилось количество спам-писем, в которых используется тема экономического кризиса. На данный момент подавляющее большинство таких сообщений представляют собой рекламу различных семинаров для бухгалтеров и руководителей предприятий на тему антикризисного управления делами. Кроме этого спамеры пытаются привлечь внимание к тому или иному товару, предлагаемому по «антикризисной цене» — наиболее активно этот прием используется в рекламе реплик элитных товаров. Сложной экономической ситуацией не прочь воспользоваться и мошенники. Уже сейчас в англоязычных спам-потоках отмечается необычно большое количество предложений сомнительного заработка. Схемы получения «быстрого кредита» фигурируют в мусорных письмах практически на всех европейских языках. Количество таких сообщений в ближайшие месяцы будет только увеличиваться, чему способствует растущий уровень безработицы в Европе. Изменения коснулись тройки лидеров стран-распространителей спама в русскоязычном сегменте Интернета. Если первые две позиции остались неизменные и по-прежнему остаются за Индией (-3,5  и Вьетнамом (+4 и Вьетнамом (+4 , то на третье место неожиданно поднялась Германия (+4,5 , то на третье место неожиданно поднялась Германия (+4,5 , ранее занимавшая 18-ю строчку. В свою очередь, Россия опустилась на одну ступень вниз (6-е место), несмотря на то, что объем спама, разосланного с российской территории, увеличился на 0,4%. Улучшилось и положение Казахстана (-0,8 , ранее занимавшая 18-ю строчку. В свою очередь, Россия опустилась на одну ступень вниз (6-е место), несмотря на то, что объем спама, разосланного с российской территории, увеличился на 0,4%. Улучшилось и положение Казахстана (-0,8 , который переместился с восьмого места на десятое. , который переместился с восьмого места на десятое.В фокусе внимания фишеров все чаще оказываются социальные сети, на долю которых приходится теперь четверть всех фишинговых атак. При этом наибольшей популярностью у злоумышленников пользуется Facebook. В то же время количество инцидентов с финансовыми организациями, наоборот, идет на убыль. Так, например, доля фишинговых атак на интернет-магазины снизилась почти на 1% и составила 18,4%. По словам Марии Наместниковой, старшего спам-аналитика «Лаборатории Касперского», в период летнего затишья заказов у спамеров меньше. Как следствие, они активнее распространяют спам в рамках партнерских программ, в том числе вредоносный. В связи с этим, а также под влиянием сложной экономической ситуации мусорный трафик становится все опаснее. |

| |  |

| | #6 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Лаборатория Касперского: доля спама продолжает неуклонно снижаться Доля спама в почтовых ящиках российских пользователей продолжает неуклонно снижаться и по итогам второго квартала 2012 года составила в среднем 74,3%, что на 2,3% меньше показателей начала года. Помимо сезонных факторов такая тенденция отчасти была обусловлена и непростой экономической ситуацией в глобальной экономике. Так, в русскоязычном сегменте Интернета это сказалось прежде всего на тематике спам-рассылок. Несмотря на сезон отпусков, в указанный период был отмечен необычно низкий процент рубрики «Отдых и путешествия». Это объясняется не только переходом рекламодателей на легальную рекламную площадку купонных сервисов, но и проблемами, которые начали испытывать многие мелкие и средние турфирмы в России, что неминуемо приводит к снижению количества их рекламы. В то же время, растет доля сообщений о продаже недвижимости (+6,5  , которая превысила 26%. Большей частью предлагаются объекты в странах, испытывающих экономические трудности, например, в Испании. , которая превысила 26%. Большей частью предлагаются объекты в странах, испытывающих экономические трудности, например, в Испании.Как отметила Мария Наместникова, старший спам-аналитик «Лаборатории Касперского», если в сложившихся условиях активность спамеров будет развиваться по сценарию 2008-2009 годов, есть все основания опасаться увеличения доли мошеннического и вредоносного спама в ближайшие несколько месяцев. Кроме того, не исключена возможность постепенного снижения общей доли спама в почтовом трафике до 65% в течение ближайшего года. В апреле появились нового вида рассылки, имитирующие официальные сообщения Facebook. Основной особенностью этих сообщений было то, что ссылка, пройдя по которой, пользователь должен был быть переадресован на вредоносный или фишинговый сайт, вела на специально созданные странички на Wikipedia или Amazon. Однако администрации обоих сервисов среагировали быстро, и уже во время распространения спама ссылки были нерабочими.  Во втором квартале наиболее популярной личностью у спамеров стал президент США Барак Обама. Любопытно, что основную массу этих рассылок составляют сообщения, содержащие критику новых законопроектов, одобренных американским лидером. Письма были хорошо оформлены и содержали призывы поставить свою подпись против действий главы государства. Кроме того, в них содержалась просьба перечислить деньги на счета некоторых официальных американских организаций. Распространителям «нигерийского спама» с апреля не дает покоя нестабильная ситуация в Сирии. В почтовом трафике встречались сообщения якобы от супруги президента страны Башара Асада, от «членов его семьи и приближенных», а также и от рядовых граждан страны. Не остались без внимания такие крупные события, как чемпионат Евро-2012 и Олимпиада в Лондоне. Существенные изменения произошли в распределении спам-потоков. На первое место среди стран-источников почтового мусора неожиданно вышел Китай, с территории которого было отправлено около 19% всего спама. Поднебесная несколько лет назад уже была в лидерах этого рейтинга, но после принятия в 2006 году закона против спама, количество рассылаемой из этой страны мусорной почты резко сократилось. Прошло 6 лет, и спамеры, видимо, забыли об этом законе, так как он не применялся активно. Кроме того, после длительного перерыва в тройку лидеров вернулись США, поделив с Индией второе место (11,7  . Замыкает тройку Вьетнам (4,97 . Замыкает тройку Вьетнам (4,97 . Россия поднялась с 14-го на 7-е место (2,24 . Россия поднялась с 14-го на 7-е место (2,24 , а Казахстан переместился с 12-й на 9-ю позицию (почти 2 , а Казахстан переместился с 12-й на 9-ю позицию (почти 2 . В целом же, несмотря на перераспределение источников спама, основные тенденции не меняются: все больше почтового мусора распространяется из Азии и Латинской Америки. . В целом же, несмотря на перераспределение источников спама, основные тенденции не меняются: все больше почтового мусора распространяется из Азии и Латинской Америки.

|

| |  |

| | #7 |

| Модератор  Online: 2мес2нед4дн Регистрация: 30.03.2010

Сообщений: 14,718

Репутация: 127213 (Вес: 1582) Поблагодарили 31,217 раз(а) | Обнаружена новая версия троянца BackDoor.BlackEnergy Компания «Доктор Веб» сообщает об обнаружении новой модификации BackDoor.BlackEnergy, участвующего в создании бот-сети из зараженных компьютеров. Троянец рассылается вместе с письмами, в теме которых указано название скандального фильма «Невинность мусульман». При этом направлены эти письма в украинские госструктуры. Инфицированные BackDoor.BlackEnergy компьютеры могут использоваться злоумышленниками для осуществления массовых спам-рассылок, организации DDoS-атак и других противоправных действий. Многокомпонентный бэкдор BlackEnergy до недавнего времени использовался для создания одного из самых крупных спам-ботнетов: в пик активности на его долю приходилось до 18 миллиардов сообщений в день. Благодаря усилиям ряда компаний и специалистов по информационной безопасности в июле 2012 года было произведено отключение нескольких управляющих серверов ботнета, контролировавших значительное число инфицированных машин. Это привело к заметному снижению общемирового объема спам-трафика. Однако полностью вредоносная деятельность BlackEnergy не была прекращена, т. к. активными оставались менее крупные командные центры бот-сети. Судя по всему, создатели сети зомби-компьютеров не оставляют попыток восстановить былую мощность ботнета, о чем свидетельствует появление новой версии троянца. Новая модификация бэкдора, добавленная в антивирусные базы Dr.Web под именем BackDoor.BlackEnergy.18, распространяется при помощи сообщений электронной почты с вложенным документом Microsoft Word. Интересной особенностью обнаруженных писем является то, что они адресованы лицам из украинских государственных ведомств, таких как Министерство иностранных дел Украины и посольство Украины в Соединенных Штатах Америки. В качестве «горячей темы» злоумышленники используют скандальный фильм «Невинность мусульман», который вызвал волну протестов по всему миру и уже успел привести к человеческим жертвам. Вложенный в сообщение документ, детектируемый антивирусным ПО Dr.Web как Exploit.CVE2012-0158.14, содержит код, который эксплуатирует уязвимость одного из компонентов ActiveX. Этот компонент применяется приложением Word и некоторыми другими продуктами Microsoft для Windows. При попытке открытия документа во временный каталог пользователя сохраняются два файла, имеющие имена « WinWord.exe» и «Невинность мусульман.doc». Первый файл является дроппером троянца BackDoor.BlackEnergy.18 и служит для установки его драйвера в системный каталог. После запуска дроппера выполняется открытие второго сохраненного файла, представляющего собой обычный документ Microsoft Word. Именно он содержит исходную информацию, которую жертва и ожидала получить. Таким образом, снижается риск возникновения каких-либо подозрений со стороны пользователя. Бэкдоры семейства BackDoor.BlackEnergy представляют собой модульных троянцев, выполняющих вредоносную деятельность при помощи отдельно загружаемых плагинов. Новая модификация в этом плане ничем не отличается от предыдущих. Для своей работы троянец использует специальный конфигурационный файл в формате xml, получаемый с управляющего сервера, расположенного по адресу 194.28.172.58 |

| |  |

| | #8 |

| Модератор  Online: 2мес2нед4дн Регистрация: 30.03.2010

Сообщений: 14,718

Репутация: 127213 (Вес: 1582) Поблагодарили 31,217 раз(а) | «Лаборатория Касперского» запускает в Украине сервис Kaspersky DDoS Prevention «Лаборатория Касперского» объявляет о запуске в Украине, Молдове и Республике Беларусь сервиса, предназначенного для защиты интернет-ресурсов организаций от распределенных хакерских атак, направленных на отказ в обслуживании — Kaspersky DDoS Prevention (KDP). <--- Активное развитие сферы услуг и систем дистанционного обслуживания клиентов через Интернет, заставляет владельцев задумываться об обеспечении постоянной доступности своих онлайн порталов для посетителей. Для поддержки безопасной работы этих ресурсов компании предпринимают немало усилий, однако обычные средства защиты не способны предотвратить такую угрозу как DDoS-атаки, в результате которой доступ легальных пользователей к сайту организации оказывается заблокированным или затрудненным. Последнее время помимо атак на банковские платежные системы, системы электронных платежей, телекоммуникационные компании, средства массовой информации и предприятия электронной коммерции, участились случаи нападений и на государственные сайты. По данным «Лаборатории Касперского», полученным с помощью системы мониторинга за ботнетами, в первом полугодии 2012 года в Украине больше всех пострадали бизнес-сайты, атаки на которые проводились в 30% случаев. На втором месте оказались СМИ (20  , на третьем – интернет-торговля (19 , на третьем – интернет-торговля (19 . Атаки на блоги и форумы, а также государственные ресурсы заняли четвертое и пятое места, с показателями в 5,5% и 4,6% соответственно. Опасность DDoS-атак заключается также в том, что, они могут оказать влияние и на другие ресурсы и системы, размещенные в тех же сегментах сети, что и атакуемый ресурс. В результате атака, направленная, к примеру, на форму авторизации на сайте, может нарушить взаимодействие между подразделениями компании или работу IP-телефонии и, таким образом, негативно повлиять на нормальное функционирование бизнес-процессов всей организации. Сервис Kaspersky DDoS Prevention представляет собой мощную систему распределенной фильтрации трафика, состоящую из географически распределенных высокопроизводительных центров очистки трафика, подключенных к Интернету по высокоскоростным каналам связи. Такое решение позволяет выдержать DDoS-атаку практически любой мощности. Кроме того, одним из компонентов Kaspersky DDoS Prevention является сенсор, который собирает информацию о трафике защищаемого ресурса клиента, и предоставляет ее системе Kaspersky DDoS Prevention для анализа и своевременного выявления аномалий. На основании данных, полученных от сенсора, в системе Kaspersky DDoS Prevention строятся профили трафика ресурса, которые позволяют своевременно выявлять отклонение параметров и диагностировать начало атаки, ее характеристики. Среди других преимуществ Kaspersky DDoS Prevention можно выделить то, что на компонентах системы применяется комплекс статистических, сигнатурных, поведенческих и иных методов очистки трафика, что позволяет защищать ресурсы и от сложных интеллектуальных атак, которые уже преодолели другие средства защиты, в том числе от атак типа low rate. Кроме того, работа системы Kaspersky DDoS Prevention основана на индивидуальном подходе к защите каждого ресурса или сетевого сервиса. Для каждого защищаемого объекта в системе создаются индивидуальные профили фильтрации трафика, а поддержка системы в режиме 24х7 позволяет экспертам постоянно держать ресурс клиента под контролем. Таким образом, Kaspersky DDoS Prevention предназначен для обеспечения надежной эшелонированной защиты сетевых ресурсов от распространенных атак типа «отказ в обслуживании», применяющихся современными киберпреступниками. Воспользоваться услугой Kaspersky DDoS Prevention могут владельцы любых интернет-ресурсов и сервисов, независимо от того, услугами каких интернет-провайдеров они пользуются. . Атаки на блоги и форумы, а также государственные ресурсы заняли четвертое и пятое места, с показателями в 5,5% и 4,6% соответственно. Опасность DDoS-атак заключается также в том, что, они могут оказать влияние и на другие ресурсы и системы, размещенные в тех же сегментах сети, что и атакуемый ресурс. В результате атака, направленная, к примеру, на форму авторизации на сайте, может нарушить взаимодействие между подразделениями компании или работу IP-телефонии и, таким образом, негативно повлиять на нормальное функционирование бизнес-процессов всей организации. Сервис Kaspersky DDoS Prevention представляет собой мощную систему распределенной фильтрации трафика, состоящую из географически распределенных высокопроизводительных центров очистки трафика, подключенных к Интернету по высокоскоростным каналам связи. Такое решение позволяет выдержать DDoS-атаку практически любой мощности. Кроме того, одним из компонентов Kaspersky DDoS Prevention является сенсор, который собирает информацию о трафике защищаемого ресурса клиента, и предоставляет ее системе Kaspersky DDoS Prevention для анализа и своевременного выявления аномалий. На основании данных, полученных от сенсора, в системе Kaspersky DDoS Prevention строятся профили трафика ресурса, которые позволяют своевременно выявлять отклонение параметров и диагностировать начало атаки, ее характеристики. Среди других преимуществ Kaspersky DDoS Prevention можно выделить то, что на компонентах системы применяется комплекс статистических, сигнатурных, поведенческих и иных методов очистки трафика, что позволяет защищать ресурсы и от сложных интеллектуальных атак, которые уже преодолели другие средства защиты, в том числе от атак типа low rate. Кроме того, работа системы Kaspersky DDoS Prevention основана на индивидуальном подходе к защите каждого ресурса или сетевого сервиса. Для каждого защищаемого объекта в системе создаются индивидуальные профили фильтрации трафика, а поддержка системы в режиме 24х7 позволяет экспертам постоянно держать ресурс клиента под контролем. Таким образом, Kaspersky DDoS Prevention предназначен для обеспечения надежной эшелонированной защиты сетевых ресурсов от распространенных атак типа «отказ в обслуживании», применяющихся современными киберпреступниками. Воспользоваться услугой Kaspersky DDoS Prevention могут владельцы любых интернет-ресурсов и сервисов, независимо от того, услугами каких интернет-провайдеров они пользуются.[свернуть] Источник: © unreal-pro.my1.ru |

| |  |

| | #9 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Новый троян заставляет «гуглофоны» рассылать СМС-спам Компания Cloudmark предупреждает о появлении вредоносной программы SpamSoldier, инфицирующей устройства под управлением операционной системы Android.  Нынче даже «Злые птицы» опасны… Злоумышленники распространяют SpamSoldier, предлагая бесплатно скачать одну из популярных игр для платформы Android, а именно The Need for Speed Most Wanted, Grand Theft Auto 3, Angry Birds Star Wars и др. Потенциальной жертве приходит СМС со ссылкой на инсталлятор, который на деле содержит троянскую программу. Если пользователь загружает файл и при установке предоставляет программе все запрашиваемые разрешения, его смартфон или планшет превращается в спам-робота. После активации троян SpamSoldier загружает с командно-контрольного сервера список телефонных номеров, по которым без ведома владельца инфицированного устройства рассылаются мусорные сообщения. После отправки каждого СМС вредоносная программа делает паузу в 1,3 секунды, а каждые 65 секунд получает с сервера дополнительные телефонные номера для организации рассылок. Авторы SpamSoldier заманивают потенциальных жертв не только «бесплатными играми», но и поздравлениями о выигрыше подарочных карт. Для пользователей «гуглофонов» такие предложения могут вылиться в огромные счета на оплату услуг связи. К счастью, троян SpamSoldier пока не замечен ни в одном из крупных магазинов Android-приложений. |

| |  |

| 1 раз(а) сказали "Спасибо": | kosoleg5

(21.12.2012)

|

| | #10 |

| Постоялец Online: 1нед6дн18ч Регистрация: 27.08.2011

Сообщений: 8,924

Репутация: 14752 (Вес: 340) Поблагодарили 2,544 раз(а) | Symantec: Хакеры используют новые уязвимости нулевого дня в Adobe PDF Корпорация Symantec сообщила об обнаружении интернет-активности, эксплуатирующей новые уязвимости нулевого дня (CVE-2013-0640, CVE-2013-0641) в продуктах Adobe Reader и Adobe Acrobat XI и более ранних версий. Компания Adobe пока не выпустила исправления по этим уязвимостям, но опубликовала рекомендации по противодействию эксплуатирующим их атакам.  Атака посредством CVE-2013-0640 Как отмечают специалисты, изначально интернет-сообщество опиралось на отчет о новой 0-day уязвимости, опубликованный компанией FireEye. В нем сообщалось, что в результате ее успешной эксплуатации на компьютер были загружены несколько файлов. Анализ экспертов Symantec подтверждает такую возможность. Атака проходит следующим образом: Вредоносный PDF-файл устанавливает DLL-библиотеку под названием D.T; D.T декодирует и устанавливает DLL-библиотеку под названием L2P.T; L2P.T создает в реестре ключи автозапуска и загружает на компьютер библиотеку-загрузчик LangBar32.dll; LangBar32.dll с сервера злоумышленников скачивает дополнительное вредоносное ПО с бэкдор- и кейлоггер-функционалом. На этих этапах атаки продукты Symantec идентифицируют вредоносные программы как Trojan.Pidief и Trojan.Swaylib (изначально − как Trojan Horse). Помимо этого, с целью выявления данного эксплойта было выпущено дополнительное определение (сигнатура) для системы предотвращения вторжений (IPS) Web Attack: Malicious PDF File Download 5. Дальнейшее исследование показало, что PDF-файл, примененный в атаке, нейтрализуется продуктом Symantec Mail Security, а используемые в ходе атаки PDF-файлы идентифицируются облачными технологиями детектирования Symantec как WS.Malware.2. Специалисты Symantec продолжают изучать данную уязвимость и возможности блокирования данного канала для проведения атак. |

| |  |

| 1 раз(а) сказали "Спасибо": | Alpin

(21.02.2013)

|

| | #11 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Троянец Hand of Thief обнаружен в Рунете Специалисты компании «Доктор Веб» предупредили об обнаружении новой вредоносной программы для Linux — Linux.Hanthie. По итогам проведенного исследования удалось выяснить, что этот троянец, также известный как Hand of Thief, обладает не только широким вредоносным функционалом, но и способен скрывать от антивирусов свое присутствие в системе. Напомним, что впервые о Hand of Thief от компании RSA стало известно еще две недели назад. На сегодняшний день эта вредоносная программа пользуется большой популярностью на подпольных хакерских форумах, где злоумышленники активно продают ее. Linux.Hanthie позиционируется как бот класса FormGrabber и BackDoor для Linux, имеющий механизмы антиобнаружения и скрытую автозагрузку, не требующий привилегий администратора, использующий стойкое шифрование для коммуникации с панелью управления (256 бит). Гибкая настройка бота осуществляется через файл конфигурации. После запуска троянец блокирует доступ к адресам, с которых осуществляется установка обновлений или загрузка антивирусного ПО. В троянце предусмотрены средства противодействия анализу и запуску в изолированных и виртуальных окружениях. Текущая версия Linux.Hanthie не обладает какими-либо механизмами самокопирования, поэтому разработчики троянца в своих сообщениях на хакерских форумах рекомендуют распространять его с использованием методов социальной инженерии. Троянец может работать в различных дистрибутивах Linux, в том числе Ubuntu, Fedora и Debian, и поддерживает восемь типов десктоп-окружений, например, GNOME и KDE. После запуска вредоносной программы инсталлятор троянца проверяет собственное наличие в системе, а также определяет, не запущена ли на компьютере виртуальная машина. Затем Linux.Hanthie устанавливается в системе путем создания файла автозапуска и размещения собственной копии в одной из папок на диске. В папке для хранения временных файлов троянец создает исполняемую библиотеку, которую пытается встроить во все запущенные процессы. Если вредоносной программе не удается встроить собственную библиотеку в какой-либо процесс, Linux.Hanthie запускает из временной папки новый исполняемый файл, отвечающий только за взаимодействие с управляющим сервером, а исходную копию удаляет. Троянец имеет в своем составе несколько функциональных модулей: в одном из них, представленном в виде библиотеки, реализован основной вредоносный функционал. С использованием данного модуля троянец встраивает граббер в популярные браузеры Mozilla Firefox, Google Chrome, Opera, а также действующие только под Linux браузеры Chromium и Ice Weasel. Граббер позволяет перехватывать HTTP и HTTPS-сессии и отправлять злоумышленникам данные из заполняемых пользователям экранных форм. Также данная библиотека реализует функции бэкдора, при этом трафик при обмене данными с управляющим сервером шифруется. Троянец способен выполнить несколько команд, в частности, по команде socks он запускает на инфицированной машине прокси-сервер, по команде bind запускает скрипт для прослушивания порта, по команде bc подключается к удаленному серверу, по команде update загружает и устанавливает обновленную версию троянца, а по команде rm — самоудаляется. Еще один модуль позволяет троянцу реализовывать ограниченный функционал без выполнения инжектов. |

| |  |

| | #12 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Клиентам банков в Европе угрожает новый опасный троянец Hesperbot  Антивирусная компания Eset сегодня сообщила об обнаружении нового изощренного банковского троянца, направленного на пользователей из Европы и Азии. Новый вредносный код обладает широкими возможностями в плане похищения средств пользователей и может распространяться по электронной почте, а также пытается инфициаровать устройства на базе Android, Symbian и BlackBerry. Новый троянец получил название Hesperbot и впервые был обнаружен при помощи облачной сети Eset LiveGrid, которая обнаружила первый очаг заражения Hesperbot в Турции, где этот вредонос был найден на сотнях компьютеров. Позже признаки присутствия банковского троянца были зафиксированы в Чехии, Португалии и Великобритании. Несколько жертв банковского вредоноса уже заявили, что лишились средств на банковских счетах. В Eset говорят, что Hesperbot обладает встроенным кейлоггером, может делать тайные снимки экрана и имеет встроенный прокси-сервер, при помощи которого прячутся соединения зараженного компьютера с хакерским сервером. "Наш анализ возможностей Hesperbot показывает, что его функционал очень похож на функционал троянцев Zeus и SpyEye, причем все три вредоносных кода имеют схожие цели. Но значительная разница в реализации методов и алгоритма указывает на то, что эти коды все-таки относятся к разным семействам", - говорит Роберт Липовски, антивирусный эксперт Eset. По его словам, операторы Hesperbot пытаются самыми разными путями заполучить реквизиты для входа в системы онлайн-банкинга европейских и азиатских банков. Если же заполучить реквизиты не получается, то код пытается установить свой мобильный модуль для Android, Symbian или BlackBerry. |

| |  |

| | #13 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Стали известны новые подробности о троянце-вымогателе FileCoder  ESET сегодня сообщила новые подробности о трояне FilеCoder, который шифрует личные файлы пользователя с целью получения выкупа за расшифровку. Напомним, что с июля 2013 года активность Win32/Filecoder возросла втрое, по сравнению со средними показателями первой половины года. От действий трояна сильнее всего пострадали российские пользователи – по данным ESET, на нашу страну приходится 44% обнаружений FileCoder. Кроме того, значительная доля заражений зафиксирована в Европе и США. Для заражения ПК разработчики FileCoder и его модификаций используют целый ряд методик, в том числе: скрытая установка с помощью набора эксплойтов, использующих различные программные уязвимости (drive-by download); вредоносные вложения в письмах, рассылаемых злоумышленниками по электронной почте; установка с помощью другой троянской программы. Также была зафиксирована установка FileCoder вручную, c использованием доступа к компьютеру жертвы через службу подключения к удаленному рабочему столу Windows. Попав на компьютер тем или иным способом, троян шифрует файлы пользователя, по расширению выбирая те, которые с наибольшей вероятностью представляют для него ценность – как правило, документы, фотографии, музыкальные файлы или архивы. Для шифрования файлов различные модификации FileCoder могут использовать как встроенный функционал самого трояна, так и сторонние легальные программы – например, была отмечена архивация файлов при помощи WinRAR с функцией защиты паролем. После шифрования или архивации FileCoder избавляется от оригинального файла – иногда он просто удаляется (в таких случаях его нетрудно восстановить программными средствами), но чаще удаленные файлы перезаписываются без возможности восстановления. Таким образом, на зараженном ПК остается только одна копия файла, надежно зашифрованная трояном-вымогателем. Для информирования пользователя о том, что его ПК заражен, а файлы зашифрованы, троян демонстрирует всплывающее окно с подробной информацией о том, как расшифровать файлы. Различные модификации трояна используют разные варианты текста, причем на разных языках. Эксперты обнаруживали сообщения на русском и английском языках, а также на плохом английском, похожем на результат работы онлайн-переводчика. Что примечательно, в сообщении, демонстрируемом зараженному пользователю, киберпреступники могут выдавать себя за официальную государственную службу, которая ограничила доступ к компьютеру, поскольку данный ПК якобы является источником чрезвычайно опасного вируса или же распространяет ссылки на детскую порнографию. Описывая действие выдуманного вируса, киберпреступники с иронией упоминают, что он опасен тем, что блокирует файлы пользователя и требует за разблокировку крупную сумму (меньшую, чем указано в сообщении самих мошенников). Также в сообщении особо отмечено, что пользователь не должен пытаться удалить этот опасный вирус, поскольку с ним не смогли справиться даже государственные спецслужбы. Существуют два способа избавиться от «вируса», пишут авторы настоящей вредоносной программы, – надо просто подождать 66 с небольшим нониллионов (1054) лет или же заплатить «специалистам». За «чрезвычайно тяжелую работу по детектированию вируса» от пользователя могут потребовать заплатить в среднем 100-200 евро (или схожую сумму в рублях), но некоторые модификации могут запрашивать до 3000 (трех тысяч) евро. |

| |  |

| | #14 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Троян-шифровальщик обвиняет пользователей в рассылке порнографии Антивирусная компания ESET сообщила новые подробности о трояне FilеCoder, который шифрует личные файлы пользователя с целью получения выкупа за расшифровку. Напомним, что с июля 2013 года активность Win32/Filecoder возросла втрое, по сравнению со средними показателями первой половины года. От действий трояна сильнее всего пострадали российские пользователи – по данным ESET, на нашу страну приходится 44% обнаружений FileCoder.  График активности троянов из семейства Win32/FileCoder в 2013 году Для заражения ПК разработчики FileCoder и его модификаций используют ряд методик, в том числе скрытую установку с помощью набора эксплойтов, использующих различные программные уязвимости (drive-by download), вредоносные вложения в письмах, рассылаемых злоумышленниками по электронной почте, установку с помощью другой троянской программы. Также была зафиксирована установка FileCoder вручную с использованием доступа к компьютеру жертвы через службу подключения к удаленному рабочему столу Windows. Попав на компьютер, троян шифрует файлы пользователя, по расширению выбирая те, которые с наибольшей вероятностью представляют для него ценность – как правило, документы, фотографии, музыкальные файлы или архивы. Для информирования пользователя о том, что его ПК заражен, а файлы зашифрованы, троян демонстрирует всплывающее окно с подробной информацией о том, как расшифровать файлы. Различные модификации трояна используют разные варианты текста, причем на разных языках. Эксперты ESET обнаруживали сообщения на русском и английском языках, а также на плохом английском, похожем на результат работы онлайн-переводчика. Что примечательно, в сообщении, демонстрируемом зараженному пользователю, киберпреступники могут выдавать себя за официальную государственную службу, которая ограничила доступ к компьютеру, поскольку данный ПК якобы является источником чрезвычайно опасного вируса или же распространяет ссылки на детскую порнографию. Описывая действие выдуманного вируса, киберпреступники с иронией упоминают, что он опасен тем, что блокирует файлы пользователя и требует за разблокировку крупную сумму (меньшую, чем указано в сообщении самих мошенников). Также в сообщении особо отмечено, что пользователь не должен пытаться удалить этот опасный вирус, поскольку с ним не смогли справиться даже государственные спецслужбы. Существуют два способа избавиться от «вируса», пишут авторы настоящей вредоносной программы, – надо просто подождать 66 с небольшим нониллионов (10 в 54 степени) лет или же заплатить «специалистам». За «чрезвычайно тяжелую работу по детектированию вируса» от пользователя могут потребовать заплатить в среднем 100-200 евро (или схожую сумму в рублях), но некоторые модификации могут запрашивать до 3000 (трех тысяч) евро. |

| |  |

| | #15 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Угроза спама наиболее актуальна для Одноклассников Компания ESET представила результаты опроса на тему того, какие дополнительные функции антивирусных решений наиболее важны для пользователей. Опрос проходил в официальных сообществах ESET Russia на сайтах Одноклассники, ВКонтакте и Facebook.  Взлом аккаунтов Согласно исследованию ESET Russia, 65% пользователей Рунета хотя бы однажды сталкивались со взломом своих аккаунтов в социальных сетях и только 28% допустили повторение инцидента. Но помимо защиты от вредоносных программ и сохранения конфиденциальной информации, современные антивирусные решения предлагают целый ряд дополнительных функций. Согласно общим результатам опроса, для 45% пользователей самой важной дополнительной функцией антивирусного продукта является антиспам. Еще 39% опрошенных ставят на первое место персональный файервол. Возможность вернуть украденное устройство с помощью функции антивор привлекает только 9% пользователей. Наконец, родительский контроль в антивирусных продуктах ценят всего 7% опрошенных. Что примечательно, рекламные сообщения сильнее всего донимают пользователей Одноклассников – среди них 78% считают антиспам самой важной функцией антивирусного решения. Напротив, пользователи ВКонтакте и Facebook гораздо равнодушнее к угрозе спама – в этих социальных сетях антиспам выбрали по 21% опрошенных. Большинство пользователей Facebook и ВКонтакте (53% и 57% соответственно) самой важной дополнительной функцией антивирусного продукта считают файервол. Этот компонент контролирует сканирование сетевого соединения в обоих направлениях, противодействуя сетевым атакам. Наличие этой функции значительно повышает уровень информационной защиты пользователя. Такое мнение разделяют и 14% пользователей Одноклассников. Функция антивор, которая позволяет удаленно заблокировать потерянное или украденное устройство, найти его по координатам GPS или даже удаленно стереть все данные, важна для 15% пользователей ВКонтакте и 12% пользователей Facebook. В Одноклассниках ее выбрали только 3% опрошенных. Наконец, функция родительский контроль играет сравнительно важную роль только для пользователей Facebook (14%) – во ВКонтакте и Одноклассниках возможность заблокировать ребенку доступ к неподходящим сайтам ценят лишь 7% и 5% соответственно. Возможно, остальные пользователи не считают нужным ограничивать своих детей в интернете, делают это другими способами, либо не имеют детей. |

| |  |

| | #16 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) |  Хакеры провели масштабную мошенническую операцию в ЮАР Bloomberg News сообщает о масштабной и неожиданной вредоносной кампании, реализованной в отношении ресторанов, банков, кафе и магазинов в ЮАР. Злоумышленники могли похитить миллионы долларов, получив доступ к номерам и пин-кодам посетителей банков, кафе и ресторанов, где банда злоумышленников подсадила троянское программное обеспечение на POS-терминалы, применяемые для оплаты за товары и услуги. Отмечается, что жертвами хакеров стали местные закусочные KFC, ряд банков и некоторые местные фаст-фуды. Информация о выявлении масштабной вредоносной кампании поступила от Платежной Ассоциации ЮАР, которая сообщила, что деньги из банков хакерам увести не удалось, а вот из сектора розничной торговли и быстрого питания они вполне могли похитить значительные суммы. Вредоносный код, поразивший местный бизнес, получил название Dexter и, судя по имеющимся на сегодня данным, его распространение пока очень ограничено. Особенность Dexter в том, что он способен работать с различными POS-терминалами, скидывая данных из их оперативной памяти на удаленный сервер. Учитывая экзотическую реализацию кода, написан он был, скорее всего, профессионалами, которые имеют опыт работы с подобным торгово-кассовым оборудованием. Расследование, проведенное местными специалистами показало, что Dexter проявлял разную степень активности и в ряде случаев с POS-терминалов он один или два раза скидывал данные, тогда как в других случаях дампы памяти создавались десятками раз. Какие именно данные оказались в руках у злоумышленников достоверно неизвестно, но обычно POS-терминалы держат в памяти такую информацию, как данные о своем местоположении, название предприятия, время и дату, платежные реквизиты текущих покупок, адреса и служебные данные банковских шлюзов и некоторые другие сведения. Специалисты говорят, что номера карт вполне могли оказаться у хакеров, хотя их полезность ставится под вопрос, так как POS-терминалы не хранят в ОЗУ пин- коды карт и их коды безопасности, без которых зачастую воспользоваться картой невозможно. На сегодня непонятно, как именно хакерам удалось осуществить масштабную кампанию по заражению оборудования, но известно, что все атакованное оборудование работало на базе Microsoft Windows. |

| |  |

| | #17 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) |  Бельгийский оператор Belgacom сообщает о второй шпионской атаке Бельгийский телекоммуникационный оператор Belgacom расследует факт еще одной хакерской атаки на ее международное оптовое подразделение BICS, сообщили в Belgacom в четверг вечером. В компании говорят, что повторно обнаружили хакерскую активность во внутренних сетях компании. Также в заявлении оператора говорится, что все данные, связанные с атакой, были переданы в правоохранительные органы Бельгии. Напомним, что ранее Эдвард Сноуден в интервью немецкому изданию Der Spiegel сообщал, что британская разведка GCHQ стояла за одной атакой на сети Belgacom. Также она разместила на серверах Belgacom шпионское ПО. Журнал сообщал, что британские разведчики целенаправленно инфицировали компьютеры нескольких сотрудников Belgacom в рамках атаки, известной как Quantum Insert, которая изначально была создана представителями АНБ США, но реализовывалась полностью британцами. Конечной целью атаки было получение доступа к корневым сетевым маршрутизаторам бельгийского оператора, чтобы проводить анализ перехваченного трафика в интернете и сотовых сетях. Также в документах, полученных Der Spiegel, говорилось, что британские разведчики интересовались компанией BICS - совместным предприятием Belgacom, Swisscom и южноафриканской MTN, которая занималась оптовыми продажами услуг проводной телефонии другим операторам, в частности в Йемене и Сирии. Кроме того BICS имела доступ к ряду трансконтинентальных интернет-кабелей для передачи трафика. Сообщается, что в задачи британских разведчиков входило детальное исследование VPN-инфраструктуры Belgacom и BICS, а также проведение атак типа man-in-the-middle. |

| |  |

| | #18 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Троян-вымогатель заражает через поиск Google Антивирусная компания ESET сообщила о новом способе распространения троянской программы Nymaim, которая может блокировать компьютер пользователя с целью получения выкупа за расшифровку. С конца сентября 2013 года внимание экспертов антивирусной лаборатории привлекла уже известная вредоносная программа Nymaim – троян с функциями вымогателя. Раньше заражение этим ПО осуществлялось при помощи известного комплекта взломщиков-эксплойтов BlackHole, которые использовали имеющиеся на компьютере уязвимости приложений или операционной системы для доставки вредоносного кода.  Однако недавно появилась информация о том, что автор комплекта BlackHole был задержан в России. Похоже, в этой связи злоумышленники стали использовать новый способ заражения пользователей. С конца сентября было зафиксировано большое количество обнаружений этой вредоносной программы среди загруженных при помощи браузера файлов. Эксперты ESET установили, что реферальные ссылки, ведущие на загрузку вредоносных файлов, принадлежат Google. Это означает, что перед заражением пользователь ввел в Google-поиск некий запрос и кликнул на одну из ссылок в поисковой выдаче. Согласно результатам исследования веб-страниц, которые инициировали загрузку вредоносного кода, для масштабного заражения злоумышленники использовали так называемую «темную поисковую оптимизацию» (Black Hat SEO), с помощью которой продвигали специально созданные вредоносные страницы в топ выдачи по популярным ключевым словам. Кликнув на такую ссылку в поисковой выдаче, пользователь перенаправляется на вредоносную страницу и инициирует загрузку архива, название которого – для повышения доверия пользователей – соответствует введенному в строку поиска тексту. То есть один и тот же архив будет загружен с разными именами, в зависимости от поискового запроса. Так или иначе, загруженный под любым названием вредоносный архив содержит исполняемый файл, который после запуска устанавливает в систему код Nymaim. Win32/Nymaim заражает систему в два этапа. Попав на компьютер, первый вредоносный файл осуществляет скрытую загрузку и запуск второго файла, который, в свою очередь, также может загружать дополнительное вредоносное ПО, а может и просто блокировать операционную систему для получения выкупа. В ходе исследования аналитики ESET обнаружили более десятка вариантов экрана блокировки, созданных на разных языках и с различным оформлением. Нетрудно до***аться, что их целью были пользователи из разных стран Европы и Северной Америки. На данный момент обнаружены экраны блокировки из Австрии, Великобритании, Германии, Ирландии, Испании, Канады, Мексики, Нидерландов, Норвегии, Румынии, Франции и США. Однако, этот список не является окончательным – скорее всего, существуют пострадавшие и в других странах. Пользователь из любой страны может быть заражен. Интересно, что стоимость выкупа отличается для разных стран. В большинстве из найденных экранов блокировки цена выкупа составляет около $150, однако пользователей из США просят заплатить за разблокировку самую высокую цену – $300 долларов; в Румынии же зараженный пользователь может отделаться «всего лишь» €100, т.е. около $135. Вся активность трояна Win32/Nymaim осуществляется в рамках кампании по распространению злонамеренного ПО, в процессе которой вредоносные Apache-модули заражают легальные веб-сервера, что приводит к перенаправлению пользователей на вредоносные сайты. Эта кампания, называемая The Home Campaign, продолжается с февраля 2011 года. По данным независимых исследований, за это время злоумышленники заразили почти 3 млн компьютеров. |

| |  |

| | #19 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | "МегаФон" предупредил о новой угрозе для Android-смартфонов Компания «МегаФон» и «Лаборатория Касперского» сегодня сообщили об увеличении случаев заражения мобильных телефонов на базе Android вредоносным программным обеспечением (ПО), которое переводит мошенникам деньги с банковских карт абонентов. Впервые вредоносное ПО с подобным функционалом было обнаружено летом этого года. Новая угроза позволяла быстро и незаметно выудить у ничего не подозревающей жертвы значительную сумму денег. В отличие от своих собратьев этот новый SMS-троянец предоставлял своим хозяевам возможность хищения денег не с мобильного, а с банковского счета жертвы. Мошенники рассылали владельцам мобильных устройств сообщения с гиперссылками. Пройдя по ссылке, пользователь скачивал себе вредоносную программу, которая способна без участия абонента запрашивать баланс, пополнять счет с банковской карты, если она привязана к номеру, и далее выводить денежные средства с лицевого счета абонента на электронные кошельки злоумышленников. В конце сентября был обнаружен новый троянец с подобным функционалом, нацеленный на клиентов того же крупного банка. Этот троянец также ориентирован на кражу денег с банковского счета жертвы. В первую очередь он отправляет SMS-BALANCE на «короткий» номер банка, затем ждет команды от сервера о переводе некой суммы со счета. «Злоумышленники постоянно разрабатывают модификации троянцев, большая часть которых приходится на Россию. В этот раз мошенники создали нового троянца с похожим функционалом. Пользователь даже не до***ывается о том, что его телефон заражен, и с его счета списываются средства, так как зловред полностью удаляет входящие SMS-уведомления от банка. Узнать о наличии угрозы в телефоне можно только с помощью антивирусного программного обеспечения или путем постоянного отслеживания транзакций по своему банковскому счету, - отмечает директор по предотвращению мошенничества Сергей Хренов, «МегаФон». - Я хотел бы предупредить клиентов «МегаФона» о возникшей угрозе и посоветовать обновить антивирусное ПО, а также не проходить по ссылкам в сообщениях и не закачивать в свой смартфон программы из непроверенных источников». По данным «Лаборатории Касперского», Россия является самой атакуемой страной – на нее приходится более 66% атак на мобильные устройства. В среднем в России защитные решения «Лаборатории Касперского для платформы Android блокируют около 2500 установок вредоносного ПО в сутки. Большинство SMS-троянцев для ОС Android воруют в среднем около 300 рублей с мобильного устройства. Но существуют угрозы, способные подписывать жертву на ежедневное снятие денег. Кроме того, последнее время набирают популярность зловреды с возможностью неоднократной отправки премиум SMS. |

| |  |

| | #20 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Финский МИД стал жертвой атаки неизвестного трояна-анализатора Ссылаясь на неназванные источники, финский телеканал MTV3 сообщил в четверг вечером, что Министерство иностранных дел Финляндии было жертвой атаки вредоносного программного обеспечения на протяжении последних четырех лет. Вредонос был специально ориентирован на коммуникации между Финляндией и Евросоюзом. MTV3 сообщает, что наличие вредоноса было выявлено ранее в этом году, а расследование, проведенное финскими ИТ-специалистами, указывает, что за кодом стояла российская или китайская разведка. Ари Уусикартан, генеральный директор по информации и документации в финском МИДе, говорит, что по своей структуре и принципам их вредоносный код был похож на прошлогоднюю атаку Red October, однако это не был непосредственно код Red October. Напомним, что код Red October отличался тем, что собирал очень широкий диапазон и очень глубоко их анализировал, чтобы передать оператору максимально ценную информацию по заданным критериям. Финский центр CERT-FI накануне сообщил, что финская разведка занята анализом кода. Также здесь сообщили, что официальный Хельсинки уведомил Евросоюз о своей находке. |

| |  |

| | #21 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Десятки тысяч мобильных приложений подвержены серьезной уязвимости Большое количество приложений для iPhone и iPad подвержены атакам, которые могут привести к передаче приложениями данных на вредоносные серверы, а также приему вредоносных данных с хакерских серверов, вместо того, чтобы общаться с легитимными удаленными узлами, указанными разработчиками. Исследователи из израильской компании Skycure обнаружили данную проблему, когда они столкнулись с неправильными веб-редиректами в мобильном софте. Вскоре группа специалистов обнаружила, что аналогичную ситуацию можно воссоздать и в случае с другими приложениями, спровоцировав аналогичное их поведение. В результате этого, приложения, отображающие новости, котировки акций, данные соцсетей или даже банковские данные, начинают показывать не подлинные данные, а те, что хакеры подсовывают ничего не подозревающему пользователю. После того, как приложение однажды было обмануто, оно может отображать поддельные данные на протяжении длительного времени, не выдавая никаких сообщений о проблеме. Данная ситуация становится возможной из-за атаки HRH или HTTP Request Hijacing. По оценкам израильской компании, сейчас в Apple App Store размещены как миниум 10 000 приложений с HRH-проблемой. «Так как Apple не принимает приложения с автоматическими даунлоадами и сетевым сканирование, мы решили вручную протестировать многие из известных приложений. Практически половина из них была подвержена HRH, следовательно очень большое количество всех других приложений потенциально подвержены проблеме. Восзможно счет таким приложениям идет на десятки тысяч», - рассказывает Яир Амит, технический директор Skycure. Атака сама по себе злоупотребляет простым HTTP-ответом, известным как 301 Moved Permanently, который указывает на изменение адреса целевой страницы на сервере. Браузеры и приложения, как правило, хранят инструкции по редиректам в кеше, чтобы они могли автоматически использовать обновленные адреса, если пользователь попытается вновь обратиться к уже несуществующему адресу. Механизм переадресации легко наблюдать в браузере, когда адресная строка вида, но это не так для приложений, где работа с URL-адресами происходит на заднем фоне и видеть процесс смены адресов невозможно. Учитывая это, хакер может провести разновидность атаки man-in-the-middle в незащищенной беспроводной сети. Когда конечный пользователь приложения открывает уязвимое приложение, атакующий перехватывает HTTP-трафик и предоставляет клиенту поддельный ответ в виде 301-й ошибки для веб-сервера. В итоге приложение переводит клиента на указанную злоумышленником страницу, причем, этот вариант работает даже в случае защищенной сети или межсетевого экрана. Технически, данную атаку можно свести на нет, если использовать HTTPS-защиту, которая строже относится к редиректам, так как сертификаты не сработают на подложные адреса. Однако HTTPS-соединения используют немногие приложения. [youtube]wByvUoe7pHw&feature[/youtube] |

| |  |

| | #22 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Компьютеры МАГАТЭ заражены неизвестным вирусом Международное агентство по атомной энергии накануне заявило, что некоторые из его компьютеров были заражены неизвестным вредоносным программным обеспечением, которое, судя по всему, было размещено во время недавней кибератаки на мощности МАГАТЭ. По словам официальных представителей ведомства, никакие данные МАГАТЭ хакерами не были похищены. Известно, что вредоносные коды были обнаружены в международном центре МАГАТЭ в Вене (Австрия). Однако независимые специалисты ставят под сомнение это утверждение. Так, директор по стратегии FireEye Джейсон Стир говорит, что природа многих целевых атак такова, что совершенно невозможно гарантировать сохранность данных. По словам Стира, до тех пор, пока специалисты не смогут полностью исследовать созданный вредоносный код и идентифицировать, гарантировать неприкосновенность данных нельзя. Разделяет данную точки зрения и Шон Салливан из F-Secure, который говорит, что нельзя говорить о безопасности данных до тех пор, пока все аспекты атаки станут известны, при этом Салливан говорит, что сам факт успешной атаки на закрытые системы МАГАТЭ уже внушает опасения. Также он не исключил, что возможно сейчас злоумышленники просто опробовали новую технику, тогда как после проведенной «разведки боем» они начнут в реальности похищать данные о закрытых ядерных программах. При этом, оба специалиста говорят, что рядовые хакеры почти не интересуются подобного рода объектами, так как их сложно кому-либо продать или как-то заработать на этих данных, а вот хакеры при поддержке заинтересованных заказчиков в государственном секторе вполне могли провести подобные атаки. |

| |  |

| | #23 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Новый троянец охотится на любителей бесплатной музыки и фильмов Российский производитель антивирусного программного обеспечения «Доктор Веб» сообщил о распространении на ресурсах, предлагающих бесплатное прослушивание музыки, просмотр фильмов или игры в режиме online, нового вредоносного кода Trojan.Lyrics. Эта вредоносная программа создает массу проблем: в частности, демонстрирует назойливую рекламу и без ведома пользователя открывает в окне браузера веб-сайты сомнительного содержания. В качестве потенциальных жертв авторы Trojan.Lyrics (оригинальное приложение может иметь различные наименования, например, AddLyrics, LyricsFinder, TheTubeSing, Lyricspal, Lyricstab, и т. д.) выбрали в первую очередь любителей музыки. С помощью этой программы меломаны якобы получат возможность воспроизвести любую композицию, размещенную на YouTube, с одновременным просмотром ее текста в виде титров, т. е. превратить просмотр видеоклипов в своеобразное караоке. Предложение скачать данную программу злоумышленники размещают на различных торрент-трекерах, музыкальных сайтах, или на страницах социальных сетей. Trojan.Lyrics можно скачать и с нескольких официальных сайтов разработчиков троянца, но чаще эта программа скрытно устанавливается на компьютер вместе со свободным программным обеспечением, загруженным из Интернета. Создатели бесплатных приложений добавляют Trojan.Lyrics в дистрибутивы своих продуктов с целью получения дополнительной выгоды от демонстрации пользователю навязчивой рекламы. В процессе инсталляции загруженной из Интернета программы пользователю якобы предоставляется возможность отключить установку рекламного компонента, однако на самом деле отключение невозможно. Запустившись на компьютере жертвы, Trojan.Lyrics реализует тот функционал, ради которого эта вредоносная программа, собственно, и была создана злоумышленниками: при открытии в окне браузера веб-сайтов на экране начинают появляться назойливые всплывающие окна, а также всевозможные рекламные сообщения, демонстрируемые в совершенно неожиданных местах веб-страниц. Кроме того, при нажатии на различные ссылки троянец способен перенаправлять пользователя на сомнительные и мошеннические сайты. Некоторые из подобных веб-ресурсов замечены в распространении другого вредоносного ПО, в частности, поддельных антивирусов, детектируемых Dr.Web как представители семейства Trojan.Fakealert. |

| |  |

| | #24 | |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Пользователям угрожает новый кибервымогатель Cryptolocker Компания Check Point провела исследование активности вредоносного ПО Cryptolocker, случаи заражения которым в последнее время участились. В рамках анализа ученые создали специальную систему-ловушку (sinkhole), имитирующую работу центра управления (Command&Control Centre, C&C), чтобы изучить и оценить заражение в реальной среде.

| |

| |  |

| | #25 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | ESET сообщила о массовой кибератаке на пользователей популярного мессенджера Skype Аналитики из компании ESET сообщили о массовой кибератаке на пользователей популярного мессенджера Skype, жертвами которой в общей сложности стали около полумиллиона аккаунтов по всему миру. В мае 2013 года Skype подвергся массовой спам-атаке с предложением перейти по ссылкам для просмотра фотографий, которые на самом деле вели на вредоносное программное обеспечение. Стоит отметить, что почти треть переходов по вредоносным ссылкам сделали пользователи из Мексики, Бразилии и Колумбии, однако самое большое количество кликов (более 80000) совершили немецкие пользователи. Что касается России, то внутри страны пострадало более 40000 человек.  Что касается самой технологии атаки, то для ее осуществления использовалась модифицированная версия вируса Win32/Gapz, базирующегося на известной вредоносной программе PowerLoader, для успешного проникновения в систему червя Win32/Rodpicom.C. Данный червь рассылает фишинговые ссылки в сервисах обмена мгновенными сообщениями. В дальнейшем червь Rodpicom обнаруживает на компьютере установленные сервисы и рассылая вредоносный код по контактам. Вирусной лабораторией ESET было обнаружено более 130 различных вредоносных файлов, использованных злоумышленниками, однако подавляющее большинство представляют собой модификации Win32/PowerLoader и Win32/Rodpicom. В компании отмечают, что обе угрозы активны и по сей день. |

| |  |

| | #26 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Новый linux-червь атакует камеры, роутеры и ресиверы Специалисты по информационной безопасности говорят об обнаружении вредоносного кода для операционной системы Linux, способного заражать широкий диапазон домашнего оборудования - интернет-роутеры, спутниковые и кабельные ресиверы, камеры наблюдения и другие устройства на базе Linux-подобной среды и с поддержкой интернет-соединений. Вредонос Linux.Darlloz представляет собой класс сетевых червей, причем червей, ориентированных на низкоуровневый доступ. Учитывая это, существующие пока версии Darlloz поддерживают только процессоры Intel. В антивирусной компании Symantec говорят, что в будущем возможны и другие версии вредоноса, с более широкой поддержкой процессоров. Кроме того, в Symantec говорят, что есть варианты кода, доступные в ELF-формате (executable and linkable format), которые могут быть опасны для широкого спектра устройств «Internet of Things», в том числе и на базе процессоров ARM, MIPS, MIPSEL и других. «При попадании кода в систему, происходит его исполнение, а затем червь начинает генерировать IP-ареса, получая доступ к тем или иным узлам системы за счет ID и паролей. Параллельно с этим, код передает HTTP Post-запросы, эксплуатирующие те или иные уязвимости. Если целевая система им подвержена, она скачивает дополнительные программы с удаленных серверов и начинает искать новые цели. Сейчас червь инфицирует только устройства с чипами Intel x86, так как его эксплоит-код жестко подлинкован к ELF-библиотеке», - говорят в Symantec. В компании говорят, что в конечном итоге Darlloz эксплуатирует те уязвимости, что были закрыты производителями еще год или полтора назад, поэтому в Symantec говорят, что червь опасен, прежде всего пользователям старых устройств на базе открытого софта. |

| |  |

| | #27 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Новое шпионское ПО подслушивает пользователей и крадет переписку Эксперты международной антивирусной компании Eset обнаружили шпионское ПО, которое следит за перепиской и звонками пользователя. Вредоносное ПО было обнаружено вирусной лабораторией Eset в Кракове. Случаи заражения зафиксированы среди польских пользователей сервисов обмена мгновенными сообщениями. Spy.Agent собирает сведения о пользователях: какие сайты они посещают, какие пароли к Wi-Fi-сетям вводят, какие приложения используют. Однако главная цель шпионского ПО – запись текстов, которые пользователь вводит на клавиатуре, и прослушивание звонков с помощью встроенного или подключенного микрофона. Spy.Agent может быть опасен для пользователей IM AIM, Skype, Yahoo, MSN Messenger, Jabber, GoogleTalk, Digsby, ICQ, Miranda, Pidgin, Spik, Stefan и Konnekt. Камиль Садковский, аналитик вирусной лаборатории Eset в Кракове, отмечает, что заражение происходит после попытки открыть вредоносный файл, полученный по электронной почте. Spy.Agent «подслушивает» жертву, следит за ее действиями в сети, а затем пересылает аудиозаписи с микрофона, переписку, снимки экрана на электронную почту злоумышленника. Анализ первых образцов Spy.Agent показал, что вредоносное ПО имеет польские корни. Оно было написано человеком, который владеет польским языком – на это указывают названия компонентов его кода. Как и после масштабной атаки на пользователей Skype, Eset рекомендует игнорировать подозрительные письма, полученные по электронной почте, не открывать вложенные в них файлы и не переходить по ссылкам. Тех же простых правил стоит придерживаться, получая незапрошенные сообщения в мессенджерах и социальных сетях. |

| |  |

| | #28 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | ESET сообщила об обнаружении вируса предназначенного для кражи личной переписки и прослушивания звонков в Skype Компания ESET, международный разработчик антивирусного программного обеспечения и решений в области компьютерной безопасности для корпоративных и домашних пользователей, опубликовала свой очередной отчет о безопасности. На страницах бюллетеня в частности было сообщено об обнаружении шпионского программного обеспечения предназначенного для кражи личной переписки и прослушивания звонков в Skype. Так были зафиксированы случаи заражения компьютеров вирусом Spy.Agent.NB, собирающим личные сведения о пользователях и их действиях (посещение сайтов, пароли к Wi-Fi-сетям, запуск приложений и запись вводимых на клавиатуре текстов, а также прослушивание звонков) и внедряющимся в такие популярные приложения, как IM AIM, Skype, Yahoo, MSN Messenger, Jabber, GoogleTalk, Digsby, ICQ, Miranda, Pidgin, Spik, Stefan и Konnekt.  Для заражения Spy.Agent.NB от пользователя требуется открыть вредоносный файл в электронной почте. Стоит отметить, что полученные аудиозаписи и переписку с другими пользователями вредоносная программа отсылает на электронную почту злоумышленников. В связи с масштабами обнаруженных заражений, компания ESET не рекомендует открывать подозрительные письма по электронной почте, в мессенджерах и социальных сетях. |

| |  |

| | #29 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Новый вредоносный код угрожает Microsoft IIS Группа хакеров использует уязвимость в веб-сервере Adobe ColdFusion для установки вредоносного программного обеспечения, работающего как подключаемый модуль для другого веб-сервера Microsoft IIS. Исследовательская компания Trustwave сообщила о выявлении образцов веб-серверов Microsoft IIS, со специальными вредоносмными модулями для кражи данных, которые передают пользователи сайтов под управлением IIS. Вредоносный модуль представляет собой DLL-библиотеку и может распространяться в виде нескольких разных файлов под разными именами, однако существуют версии модулей как под 32-, так и под 64-битные версии серверов IIS 6 и IIS 7. Сама программа-вредонос по классификации Trsusware получила наименование ISN. ISN может определять версии IIS и устанавливать подходящие под них модули, которые затем будут перехватывать POST-запросы и передаваемые в них пользовательские данные, транслируя эти сведения на указанные URL-хосты, а также сохраняя данные в журналах отчетов. По словам специалистов, выбранный хакерами метод достаточно изящный, так как позволяет перехватывать сведения даже в случае SSL-шифрования трафика, когда такие сведения, как номера банковских карт, имена PIN-коды и прочие, передаются по защищенным каналам связи. При этом, хакеры имеют некоторые возможности по управлению вредоносной DLL-библиотекой, передавая ей ряд команд. В Trustware говорят, что в обнаруженных атаках через сервер Adobe Coldfusion хакеры использовали уязвимости CVE-2013-0629, исправления для которых сама Adobe выпустила еще в январе. Кроме того в случае с обнаруженной атакой, хакеры пытались установить на веб-сервер шелл-оболочку, которая позволяет им выполнять команды на сервере. |

| |  |

| | #30 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Хакеры атаковали сайт китайского центробанка Китайский центральный банк стал жертвой хакерской атаки, из-за чего сайт ведомства на некоторое время стал недоступен. Атака на сайт ведомства была проведена вскоре после того, как регулятор предпринял шаги, направленные на ограничение хождения виртуальной валюты Bitcoin. Репрессии в Китае на эту валюту привели к тому, что ее стоимость за сутки упала почти вдвое. Одновременно с запретом на операции с участием bitcoin между юридическими лицами в Китае, ведомство предприняло ряд блокировочных действий, связанных с bitcoin-обменниками. Согласно имеющимся данным, официальный сайт Народного банка Китая и некоторых его дочерних структур подвергся DDoS-атаке, что привело к неработоспособности ресурса. |

| |  |

|

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |