| | #451 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,046

Репутация: 19745 (Вес: 10) Поблагодарили 9,503 раз(а) | Обнаружен новый вредонос для хищения данных из Telegram Эксперты компании Talos Intelligence сообщили об обнаружении вредоносной программы, способной похищать личные данные пользователей Telegram, которые установили настольную версию мессенджера. С помощью вируса, который был создан предположительно русскоязычным хакером, злоумышленники могут перехватывать файлы, хранящиеся в кэше, а также ключи шифрования для обычных чатов (секретные чаты в версии Telegram для компьютеров не поддерживаются). В кэше обычно хранятся данные, которые обмениваются пользователи во время переписки - аудио- и видеозаписи, фотографии, документы и прочие файлы. Кроме того, по мнению специалистов Talos Intelligence, вредоносная программа может также получить доступ к контактам и переписке человека, использующего зараженный компьютер. Такое возможно в том случае, если эти данные хранятся локально.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| 1 раз(а) сказали "Спасибо": | satvitek

(28.05.2018)

|

| | #452 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Найден способ остановить новейший опасный вирус Сотрудники ФБР посоветовали владельцам маршрутизаторов потребительского класса и сетевых накопителей как можно скорее перезагрузить свои девайсы. Об этом сообщает Ars Technica. По мнению американских правоохранительных органов, такие действия временно помогут противостоять вредоносным программам российского производства, заразившим сотни тысяч устройств. Кроме того, ФБР предложили пользователям, чьи маршрутизаторы оказались в зоне риска, рассмотреть возможность отключения параметров удаленного управления на устройствах, а также защитить роутеры надежным паролем и шифрованием при включении. «Прошивку сетевых устройств следует обновить до последней версии», — заключили сотрудники министерства. В бюро предупредили, что несмотря на меры предосторожности, устройства останутся уязвимы для повторной атаки хакеров. Однако эти действия увеличат шансы для выявления источника инфекции и ее нейтрализации.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(23.07.2018)

|

| | #453 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Началась масштабная кибератака на Украину Вирусы модифицированы таким образом, чтобы работать только при русской или украинской раскладке с IP-адресами в пределах России или Украины. Если эти условия не соблюдены, вирус самостоятельно удалится. Исследователи компании ESET (производитель антивирусного обеспечения) обнаружили кибершпионскую кампанию, нацеленную на украинские госучреждения. Об этом сегодня сообщает AIN.ua. Злоумышленники заражают компьютеры жертв вирусами Quasar RAT, Sobaken и Vermin со схожим исходным кодом, с помощью которых похищают данные и аудиозаписи разговоров с компьютеров жертв. Вирусы распространяются посредством фишинговых писем и уже заразили компьютерные сети нескольких сотен жертв из различных госучреждений Украины. Quasar представляет собой вредоносное ПО с открытым исходным кодом, предназначенное для слежки и хищения данных из зараженной системы. Sobaken — модифицированная версия Quasar, в которой отсутствуют некоторые функции, но исполняемый файл меньшего размера, поэтому его легче скрыть. Vermin — самый опасный из трех. Помимо выполнения стандартных задач, таких как мониторинг происходящего на экране, загрузка файлов, он также содержит набор функций, которые позволяют включать запись звука, похищать пароли и считывать нажатия клавиш. Примечательно, что вирусы модифицированы таким образом, чтобы работать только при русской или украинской раскладке с IP-адресами в пределах России (фашистское государство, признанное Законом Украины от 20.02.18 страной-агрессором) или Украины. Если эти условия не соблюдены, вирус самостоятельно удалится. Специалисты отмечают, что кампания активна по меньшей мере с октября 2015 года. В ESET за активностью хакеров наблюдают с середины 2017 года, а в январе 2018-го о кампании впервые сообщили публично, однако с тех пор ее масштабы только прогрессируют. Кто стоит за атаками, пока неизвестно: атакующие, не обладая серьезными навыками и не имея доступ к неизвестным уязвимостям нулевого дня, мастерски используют социальную инженерию для незаметного распространения вирусов. «Это подчеркивает необходимость обучения персонала навыкам кибербезопасности, помимо наличия качественного решения в области безопасности», — резюмируют аналитики. Напомню, в конце минувшего месяца британское издание сообщило о готовящейся Россией кибератаке на Украину.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(23.07.2018)

|

| | #454 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,046

Репутация: 19745 (Вес: 10) Поблагодарили 9,503 раз(а) | "Никто не знает, кто она такая": смертельная игра "Момо" может появиться в Украине Из-за этой игры подростки могут заканчивать жизнь самоубийством 30 июня 2018 года в мировой сети распространилась новая опасная игра для подростков "Момо", которая может довести даже до самоубийства, влияя на людей со слабой психикой. Появилась информация, что она скоро может добраться и до Украины, поскольку уже начала набирать обороты в соседнем государстве – России. О том, как это работает, департамент киберполиции рассказал "Фактам". "На самом деле пока рано говорить о том, действительно ли Момо — это суицидальная игра, так как достоверно пока не доказано, что случаи самоубийства в мире были связаны напрямую именно с ней. До нас эта игра еще не дошла. Но так как она уже есть у соседей, в Украине тоже может появиться", - сообщили в киберполиции. Также сотрудники департамента предположили, что, скорее всего, с подростками общается не человек, а специальная программа-бот: "Диалог в ней запрограммирован. При этом в программе, скорее всего, активна функция пополнения словарного запаса. Задача бота Момо — заставить вас позвонить ему. Обычно вас сразу сбрасывают и тут же перезванивают. Пока демонстрируется аудиоролик с жуткими звуками, программа ворует данные с вашего смартфона. Подросток, видя свои фото, видеофайлы, информацию про адрес, возраст, не сразу может сообразить, что все это у него было в его смартфоне и в социальных сетях, к которым привязан номер. Если у ребенка среди этих данных есть что-то, что он хотел бы скрыть от всех, его можно шантажировать. Вполне возможно, даже доводить до некоторых отчаянных поступков, таких как попытка самоубийства". Видеоблогер Анна Портер, как рассказали в издании, несколько дней назад опубликовала видео со своей перепиской с Момо. "Никто не знает, кто она такая. Или оно? У подростков в нашей стране сейчас самый настоящий бум. Многие любят страшные истории и хотят испытать себя, пощекотать нервы…Поначалу все идет реально как развлечение. Но когда вступаешь с ней в контакт, начинаешь понимать, что, наверное, зря это сделал", - рассказала девушка. Она объяснила, что связаться с ней можно в сетях WhatsApp и Telegram.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #455 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,046

Репутация: 19745 (Вес: 10) Поблагодарили 9,503 раз(а) | В Google Play обнаружен новый вирус Программа под видом конвертера валют устанавливает опасный вирус. Известный специалист по компьютерной безопасности Лукаc Стефанко (Lukas Stefanko) обнаружил опасное для пользователей приложение в Google Play, сообщает BitsMedia. Речь идет о программе Easy Rates Converter, которая ворует данные пользователей традиционных банковских приложений и криптовалютных бирж. Программа маскируется под обычный конвертер валют, однако на самом деле устанавливает зловредный вирус, который ворует данные пользователей, маскируясь под обновление Adobe Flash. После установки вредоносная программа ожидает момента запуска пользователем банковских приложений или официальных приложений криптовалютных бирж. После запуска такого приложения вирус открывает экран, похожий на экран доступа к бирже и ждет ввода логина и пароля от пользователя, а затем отсылает данные злоумышленникам. Примечательно, что пользователям довольно сложно понять, что их заразили вирусом, ведь само приложение конвертера валют работает правильно, а признаки взлома отсутствуют. Сообщается, что на данный момент приложение удалено из магазина Google Play.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #456 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

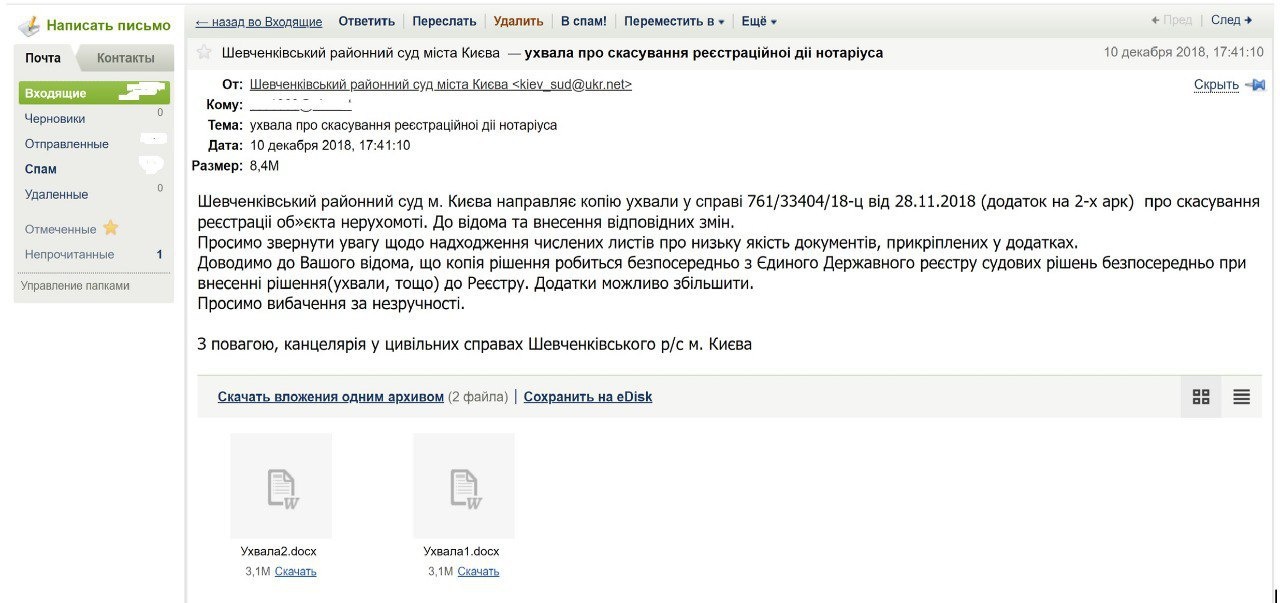

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Кіберполіція повідомила про новий вірус-повідомлення від держустанов  Вірус націлений на користувачів операційної системи MS Windows Спеціалісти з кіберполіції сьогодні, 11 грудня, почали фіксувати факти розповсюдження шкідливого програмного забезпечення. Загалом, воно було націлене на користувачів, які є приватними нотаріусами України. Для надсилання шкідливого програмного забезпечення правопорушники використовували поштові сервіси українських компаній UKR.NET: Всі новини України, останні новини дня в Україні та Світі та www.i.ua. Повідомлення із шкідливими додатками надходили начебто від імені державних установ, зокрема судів різних інстанцій. Для зараження комп’ютерів користувачів зловмисники використовували декілька видів шкідливого програмного забезпечення (далі - ШПЗ), які мають схожий функціонал. При цьому, використовувались різні методи їх розповсюдження (наприклад, користувачі отримували архівні файли, які зовні виглядали як файли формату .pdf).  Злочинці навіть підробили зміст цих файлів – зовні вони виглядали як відсканований документ, створений від імені державної установи. В деяких інших випадках розповсюдження вірусу відбувалось за допомогою документів формату .docx із вбудованим шкідливим «OLE» об’єктом. Після відкриття документу користувачем, відбувався запуск шкідливого програмного забезпечення. Автоматично відбувалось додавання запису в реєстр операційної системи для його автозавантаження. Під час поглибленого аналізу спеціалісти з кіберполіції встановили: кожен раз ШПЗ запускалось із теки системного диску за посиланням - :\ProgramData\Microtik\winserv.exe. Виявлене шкідливе програмне забезпечення переходило у прихований режим очікування з’єднання та в повній мірі надавало доступ до ресурсів комп’ютера жертви. Згідно результатів аналізу, вказане ШПЗ є модифікованою версією легального програмного забезпечення «RMS TektonIT». Департамент кіберполіції, задля уникнення зараження своїх комп’ютерів, радить користувачам дотримуватися наступних порад: По-перше, в жодному випадку не відкривати листи від сумнівних адресатів із сумнівним змістом. Перед відкриттям краще отримати підтвердження у відправника такого листа іншими можливими засобами зв’язку. По-друге, встановити ліцензійне програмне забезпечення операційної системи та використовувати антивірусні програми. По-третє,систематично оновлювати операційну систему та програмні продукти. По-четверте, не надавати доступ стороннім особами до персонального комп’ютера. Також ви можете самостійно заборонити автоматичний запуск ШПЗ. Для цього потрібно виконати наступні кроки: - запустіть редактор реєстру. Для цього необхідно натиснути клавішу «Пуск» та внести для пошуку запис «regedit» - Знайдіть наступну гілку реєстру - HKCU\Software\Microsoft\Windows\CurrentVersion\Run - Власноруч видаліть знайдений запис такого змісту - «Microtik» - на системному диску операційної системи видаліть теку - :\ProgramData\Microtik – перезавантажте комп’ютер. Повний текст читайте тут: https://glavcom.ua/news/kiberpoliciy...ov-552387.html

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #457 |

| Модератор  Online: 3мес0нед3дн Регистрация: 27.04.2014

Сообщений: 25,519

Репутация: 32826 (Вес: 850) Поблагодарили 16,243 раз(а) | Уязвимость в Telegram позволяет отслеживать сообщения ботов Исследователи безопасности компании Forcepoint обнаружили уязвимость в Telegram Bot API, позволившую им перехватить трафик между вредоносным ПО и его оператором. Речь идет о вредоносном ПО GoodSender, представляющем собой простую программу на .NET. GoodSender использует сеть Telegram для передачи своим операторам информации, собранной со скомпрометированных хостов, тем самым предоставляя им возможность удаленно подключаться к взломанным системам. В ходе анализа вредоносного ПО исследователи Forcepoint обнаружили, что Telegram Bot API использует слабые механизмы защиты для передаваемых сообщений. По их словам, сообщения между пользователями шифруются с помощью разработанного Telegram алгоритма MTProto внутри TLS-трафика, но сообщения Bot API защищены только с помощью уровня HTTPS. Как пояснили исследователи, используемых ботом токенов API и ID чата достаточно для осуществления атаки «человек посередине». Токены API есть в программах, использующих Telegram Bot API, и в сообщениях, а ID чата указывается в отправляемых Bot API запросах. «Что еще хуже, любой злоумышленник, способный получить немного ключевой информации, передаваемой в каждом сообщении, может не только следить за пересылаемыми сообщениями, но и восстановить всю историю сообщений атакуемого бота», - сообщили исследователи. Получить всю историю сообщений можно с помощью метода forwardMessage(), способного отправлять любому пользователю сообщения, к которым есть доступ у бота. ID сообщений идут по порядку, начиная с нуля. Это позволяет выявить все сообщения в группе и отправить их любому пользователю. Благодаря вышеописанной уязвимости исследователям удалось перенаправить все коммуникации GoodSender на свой профиль в Telegram и изучить его работу. Как оказалось, автор вредоноса не разделил среду разработки и тестирования от операционной среды, что позволило специалистам отследить активность GoodSender до самых ранних этапов. Исследователи затрудняются с точностью назвать метод распространения GoodSender, но отмечают, что вредонос использует бесплатный сканер для выявления уязвимости EternalBlue. По данным телеметрии, в настоящее время вредонос присутствует как минимум на 120 зараженных системах, большая часть которых находится в США и Вьетнаме.

__________________ 1,2m полярка(60-12W)+0,9(5E+13E+19Е)+ 1,1m 36Е Sat-Integral SP-1329 HD Combo |

| |  |

| | #458 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,046

Репутация: 19745 (Вес: 10) Поблагодарили 9,503 раз(а) | Обнаружен новый зловред Razy, который крадет крипту через браузер.  Эксперты Лаборатории Касперского зафиксировали новое вредоносное ПО – это троян, который крадет цифровые валюты с зараженных ПК. Зловред, который назвали Рази, маскируется под различные расширения веб-браузера и заражает устройства. По словам специалистов BTC Wires вирусное программное обеспечение способно «нападать» на разные веб-браузеры, в том числе Яндекс, Гугл Хром, Mozilla Firefox. Каждый раз, когда пользователь получает доступ к своему криптокошельку, Рази переписывает адрес на тот, который контролируют злоумышленники. Помимо этого, Razy также размещает в зараженных браузерах вирусную рекламу и видеоконтент, маскируется под благотворительное пожертвование в Википедии, а еще создает мошеннические предложения в Телеграме. Убрать вирус можно современным антивирусным программным обеспечением, которое включает AI.

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

| | #459 |

| Админ  Online: 1мес4нед0дн Регистрация: 29.02.2012

Сообщений: 10,046

Репутация: 19745 (Вес: 10) Поблагодарили 9,503 раз(а) | В мессенджере WhatsApp нашли «новогодний» вирус.  Пользователи мессенджера получают замаскированные под поздравления сообщения, содержащие ссылки на зараженные вирусом страницы. Праздничный период и большое количество сообщений с поздравлениями увеличивает опасность подобных сообщений, так как люди могут перейти по ссылке по невнимательности. Переход на зараженный ссылки ставит под угрозу конфиденциальность персональных данных, хранящихся на устройствах пользователя. Как сообщалось, WhatsApp перестанет работать на миллионах смартфонов со следующего года. «С 1 февраля 2020 любой iPhone, работающий на iOS 8 или на более старой версии, не будет поддерживать WhatsApp, а также любое устройство на Android с версии 2.3.7 или более ранней версии», - говорится в сообщении. Как отмечается, пользователи этих операционных систем уже будут не в состоянии создать новые учетные записи WhatsApp или повторно подтвердить существующие аккаунты. Кроме того, WhatsApp отзывает поддержку всех телефонов Windows с 31 декабря 2019 - того же месяца, когда Microsoft прекращает поддержку своей ОС Windows 10 Mobile. Это связано с тем, что приложение завершает функционирование на старых iPhone и телефонах с устаревшей операционной системой (ОС) Android, а также ***жетов с ОС Windows Mobile. В компании пояснили, что WhatsApp больше не занимается разработкой обновлений для этих операционных систем, поскольку планирует сосредоточить усилия на «мобильных платформах, используемых подавляющее большинство людей».

__________________ Глупый человек не тот кто задаёт глупые вопросы, а тот кто на них отвечает. |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |