| | #31 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) |  Опасный Android-троян прячется от антивирусов Специалисты «Доктор Веб» исследовали нового троянца, предназначенного для Android-устройств. По команде злоумышленников это вредоносное приложение способно красть различные конфиденциальные данные, отправлять SMS, совершать телефонные звонки, а также выполнять другие опасные действия. Android.Titan.1 предназначен для атаки на южнокорейских пользователей и распространяется с применением рассылки SMS. В SMS говорится о задерживающейся доставке некоего почтового отправления, а также указывается ссылка, переход по которой предполагает получение подробных сведений о возникшей «проблеме», но на самом деле по ней автоматически загружается apk вредоносного приложения. Однако для того, чтобы троян заразил операционную систему, пользователи должны самостоятельно выполнить его установку. После инсталляции Android.Titan.1 помещает на главный экран свой ярлык и ждет, когда владелец зараженного устройства запустит его. При первом успешном старте этот ярлык удаляется, а вредонос продолжает свою работу в скрытом режиме. Android.Titan.1 способен отслеживать все входящие SMS и скрывать те из них, которые удовлетворяют заданным критериям. При этом на управляющий сервер передаются подробные сведения обо всех принятых SMS, включая информацию об отправителе, дате и времени отправки, а также их содержимом. Кроме этого, Android.Titan.1 каждую минуту он проверяет, не совершается ли пользователем телефонный звонок, и, если это так, начинает скрытую запись разговора в amr-файл, сохраняя полученный результат в своем рабочем каталоге. В дальнейшем данный файл вместе с информацией о звонках загружается на удаленный сервер. Также троянец может блокировать входящие или исходящие звонки с определенных номеров, отвечать на вызовы и удалять информацию о них из системного журнала. Особенность троянца заключается в том, что его основной функционал реализован в виде отдельной Unix-библиотеки (детектируется как Android.Titan.2), в то время как у большинства известных вредоносных программ для Android он находится в стандартном исполняемом dex-файле. Подобный прием при создании вредоносных Android-приложений встречается достаточно редко, и благодаря нему многие антивирусные программы зачастую просто не в состоянии обнаружить опасное приложение. Источник: Доктор Веб |

| |  |

| | #32 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Троянец-шифровальщик распространяется в почтовой рассылке Компания «Доктор Веб» предупредила пользователей о распространении опасного троянца-шифровальщика Trojan.Encoder.514, которого злоумышленники массово рассылают по каналам электронной почты. Как отмечают эксперты, в настоящий момент расшифровка файлов, пострадавших от действия троянца Trojan.Encoder.514, не представляется возможной.  На протяжении последних нескольких месяцев злоумышленники организовали множество спам-кампаний по распространению различных версий троянцев-шифровальщиков. Так, на текущей неделе участились случаи массовых рассылок по электронной почте посланий якобы от имени службы по передаче факсов через Интернет, имеющих заголовок «Incoming Fax Report». В приложении к письму под видом факсимильного сообщения содержится ZIP-архив, внутри которого располагается вредоносный SCR-файл, являющийся исполняемым в операционных системах семейства Microsoft Windows. Данные SCR-файлы детектируются антивирусным ПО Dr.Web как Trojan.DownLoader11.32458. При попытке открытия вложения вредоносная программа Trojan.DownLoader11.32458 распаковывает и запускает на атакуемом компьютере троянца-энкодера Trojan.Encoder.514, шифрующего хранящиеся на диске пользовательские файлы и требующего выкуп за их расшифровку. Пострадавшие от действия Trojan.Encoder.514 файлы не получают отдельного расширения, но в начало их имени дописывается строка "!crypted!". Шифрование происходит с созданием промежуточных файлов, имеющих расширение *.cry, которые впоследствии удаляются. Источник: Доктор Веб |

| |  |

| | #33 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Доктор Веб: сетевые автомобильные мошенники активизировались Весной в российском сегменте Интернета активизировались сетевые жулики, зарабатывающие деньги путем обмана пользователей различными изощренными методами. В последнее время специалисты компании «Доктор Веб» стали обнаруживать все больше веб-сайтов, оформленных как интернет-ресурсы различных автосалонов, основное назначение которых, тем не менее, заключается в выманивании денег у доверчивых пользователей.   Данный вид мошенничества, известный на протяжении вот уже нескольких лет, в последнее время получил чрезвычайно широкое распространение. Этот метод эксплуатирует любовь некоторых людей к получению дорогих подарков, а также их доверчивость и склонность к азарту. Для привлечения потенциальных жертв жулики используют массовые SMS, в сообщениях которых говорится, что получатель якобы выиграл автомобиль в рамках той или иной рекламной акции. Помимо прочего, подобные сайты содержат отдельную страницу с описанием условий «акции», согласно которым «выигравший» автомобиль участник должен в течение короткого времени, как правило, нескольких часов, внести через платежный терминал «налог» в размере 1% от стоимости «приза» или аналогичным способом приобрести страховой полис ОСАГО. Примечательно, что большинство организаторов подобных «лотерей» просит у участников переслать им помимо денег отсканированные копии документов — паспорта, свидетельства о постановке на учет в налоговых органах с номером ИНН, а также любого третьего документа — например, водительского удостоверения или заграничного паспорта, которые нужны якобы для надлежащего оформления «выигранного» автомобиля. Разумеется, внеся некую сумму за «полис ОСАГО» через платежный терминал, жертва мошенников не увидит ни вожделенного приза, ни своих денег, а переданные злоумышленникам отсканированные копии документов могут быть впоследствии использованы при реализации различных мошеннических схем. |

| |  |

| | #34 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) |  Опасный банковский троянец угрожает пользователям Android Специалисты компании «Доктор Веб» обнаружили нового троянца, предназначенного для кражи денег с банковских счетов пользователей мобильных Android-устройств. Основная особенность этой вредоносной программы, получившей имя Android.BankBot.65.origin, заключается в том, что злоумышленники встроили ее в одно из официальных приложений-клиентов для доступа к онлайн-банкингу и распространяют в Интернете под видом оригинального ПО. Внедрение троянского функционала в легитимные приложения с последующим размещением их на различных сайтах – сборниках ПО и файлообменных сервисах – весьма популярный среди вирусописателей и давно известный специалистам по информационной безопасности способ доставки вредоносных программ на мобильные Android-устройства. Подобный механизм распространения троянцев значительно увеличивает шансы на то, что потенциальные жертвы успешно установят и будут использовать скомпрометированное приложение на своих смартфонах или планшетах – ведь они скачивают внешне безобидное ПО, которое обладает всеми функциональными возможностями оригинала. В действительности же вместе с искомой программой пользователи получают «подарок» в виде троянца, который работает незаметно для них и выполняет выгодные для вирусописателей действия. Одним из последних таких случаев, зафиксированных компанией «Доктор Веб», стало распространение киберпреступниками банковского троянца Android.BankBot.65.origin, внедренного в официальное приложение для доступа к мобильному банкингу от Сбербанка России. Предприимчивые вирусописатели модифицировали эту программу, добавив к ней вредоносную надстройку, после чего разместили на одном из популярных веб-порталов, посвященных мобильным устройствам. Главная опасность данной ситуации заключается в том, что скомпрометированная версия банковского клиентского ПО сохраняет все свои оригинальные функции, в результате чего у беспечных пользователей нет причины ожидать подвоха. На момент публикации этой новости более 70 владельцев Android-устройств уже успели загрузить модифицированную злоумышленниками версию приложения. Сразу после установки скомпрометированной версии программы и ее запуска неосторожным пользователемAndroid.BankBot.65.origin создает специальный конфигурационный файл, в котором заданы основные параметры работы троянца. В соответствии с данными настройками вредоносное приложение соединяется с управляющим сервером, куда при помощи POST-запроса отправляет следующую информацию: IMEI-идентификатор устройства; наименование мобильного оператора; MAC-адрес встроенного Bluetooth-адаптера; установлено ли приложение платежной системы QIWI; версия API операционной системы; версия троянского приложения; название пакета троянского приложения; текущая выполняемая команда. Если в ответ от удаленного узла Android.BankBot.65.origin успешно получает команду «hokkei», то сразу после этого он отправляет на сервер зашифрованный список контактов пользователя, а также по команде злоумышленников обновляет конфигурационной файл. По своему основному вредоносному функционалу данный троянец мало чем отличается от большинства аналогичных банкеров. В частности, Android.BankBot.65.origin способен выполнять типичные для троянцев данного семейства действия, а именно – по команде с управляющего сервера перехватывать входящие СМС и отправлять различные сообщения на заданные злоумышленниками телефонные номера. Кроме того,Android.BankBot.65.origin «умеет» внедрять специально сформированные СМС в список входящих сообщений мобильного устройства. Все эти действия могут использоваться киберпреступниками как в процессе хищения денег с банковских счетов пользователей (отправка СМС-команд для банковского перевода в пользу вирусописателей и перехват проверочных сообщений с кодами подтверждения), так и для реализации различных мошеннических схем. Так, злоумышленники могут разместить специально сформированные СМС среди сообщений жертв, например, о блокировке банковской карты с требованием позвонить в «банк» по указанному номеру, с просьбой пополнить баланс «попавшего в беду родственника» и т. п. Специалисты компании «Доктор Веб» настоятельно рекомендуют владельцам Android-устройств загружать приложения для онлайн-банкинга только из надежных источников, таких как каталог Google play или веб-сайты соответствующих кредитных организаций, а также использовать для защиты Антивирус Dr.Web для Android Light или Антивирус Dr.Web для Android. Запись для детектирования троянца Android.BankBot.65.origin добавлена в вирусную базу Dr.Web, поэтому для наших пользователей он не представляет опасности. |

| |  |

| | #35 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) |  Рекламный установщик для Mac OS X распространяет троян Вирусные аналитики компании «Доктор Веб» обнаружили очередную программу для Mac OS X из числа рекламных приложений и установщиков семейства Trojan.Crossrider. Установщик рекламных и нежелательных приложений Adware.Mac.MacInst.1 был создан с использованием ресурсов партнерской программы для монетизации приложений macdownloadpro.com. Установщик посетителям предлагается скачать под видом какого-либо «полезного» приложения или даже музыкального MP3-файла. В некоторых случаях загрузка установщика осуществляется с использованием автоматического перенаправления пользователя на соответствующую веб-страницу. Образ установщика Adware.Mac.MacInst.1 имеет примечательную структуру: он содержит две скрытые папки, которые не будут демонстрироваться на компьютере со стандартными настройками операционной системы, если пользователь решит просмотреть содержимое DMG-файла в программе Finder. Сама директория расположения приложения содержит бинарный файл, запускающий программу-установщик, и папку, в которой размещено изображение с логотипом этого приложения и зашифрованный конфигурационный файл. Установщик демонстрирует на экране компьютера соответствующее окно, где сначала отображается информация о запрошенном пользователем файле, который он изначально и собирался скачать. Если пользователь нажмет на едва заметную ссылку «Decline» в нижней части окна, на его компьютер будет загружен только изначально выбранный им файл, однако по нажатии на кнопку «Next» вместе с ним программа скачает из Интернета и запустит другую программу, детектируемую Антивирусом Dr.Web как Trojan.VIndinstaller.3. Это приложение, в свою очередь, устанавливает на компьютер вредоносные надстройки для браузеров Safari, Firefox и Chrome, детектируемые как троянцы семейства Trojan.Crossrider. Все скачанные из Интернета компоненты Adware.Mac.MacInst.1 копирует в папку "~/Library/Application Support/osxDownloader". |

| |  |

| | #36 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Доктор Веб: Обнаружен новый бэкдор для Linux Вирусные аналитики компании «Доктор Веб» исследовали новый образец троянца-бэкдора, представляющего опасность для операционных систем семейства Linux.  Бэкдор Linux.BackDoor.Dklkt.1 имеет предположительно китайское происхождение. По всей видимости, разработчики изначально пытались заложить в него довольно обширный набор функций — менеджера файловой системы, троянца для проведения DDoS-атак, прокси-сервера и т. д., однако на практике далеко не все эти возможности реализованы в полной мере. Более того: исходные компоненты бэкдора были созданы с учетом кроссплатформенности, то есть таким образом, чтобы исполняемый файл можно было собрать как для архитектуры Linux, так и для Windows. Однако, поскольку разработчики отнеслись к этой задаче не слишком ответственно, в дизассемблированном коде троянца встречаются и вовсе нелепые конструкции, не имеющие к Linux никакого отношения. Троянец способен выполнять следующие типы DDoS-атак: SYN Flood, HTTP Flood (POST/GET запросы), ICMP Flood, TCP Flood, UDP Flood. |

| |  |

| | #37 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб» нашел фальшивый троян «Касперского» Компания «Доктор Веб» рассказала о новом обнаруженном трояне, маскирующемся под антивирусную программу. Он распространялся через взломанный сайт российского сериала одного отечественного телеканала, а также еще несколько сайтов с телешоу.  Вредоносное расширение подается как антивирусная утилита «Лаборатории Касперского» и после установки отображается в Chrome как «Щит безопасности KIS». Он встраивает различный посторонний контент в просматриваемые веб-страницы, а также блокирует всю стороннюю рекламу, кроме источников из собственного "одобренного" списка. При этом при показе рекламы троян учитывает просматриваемый в данный момент сайт. Так, на сайтах fsb.ru, gov.ru, government.ru, mos.ru, gosuslugi.ru несанкционированная реклама вообще показываться не будет. А если пользователь сидит в «Одноклассниках», то троян постарается захватить себе побольше полномочий на изменение аккаунта, отправку собщений и так далее. |

| |  |

| | #38 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб» выпустил Dr.Web Security Space для BlackBerry Компания «Доктор Веб» сообщила о выпувске нового мобильного антивируса Dr.Web Security Space для BlackBerry. Как отмечают разработчики, с выходом BlackBerry 10 пользователи могут устанавливать Android-приложения и, тем самым, подтвергаются риску словить зловреда, написанного для Android.    Dr.Web Security Space для BlackBerry определяет и нейтрализует вредоносные программы, в том числе трояны, рекламные и просто потенциально опасные. Реч идет о зловредах как для BlackBerry, так и для Android. Предусмотрены такие составляющие как антивирусный сканер, Аудитор безопасности, карантин и файловый монитор SpIDer Guard, проверяющий сохраняемые файлы и приложения в реальном времени. Для работы требуется ОС BlackBerry версии 10.3.2 и выше. Демо-версия Dr.Web Security Space для BlackBerry доступна на сайте на сайте «Доктор Веб». Разработчики обещают, что вскоре антивирус появится в онлайн-магазине BlackBerry World. Для пользователей Dr.Web Security Space и Антивируса Dr.Web приложение Dr.Web Security Space для BlackBerry доступно бесплатно. |

| |  |

| | #39 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб» обеспечит информационную безопасность Универсиады-2017 в Алматы «Доктор Веб» объявил о планах обеспечить безопасность работы персональных компьютеров, мобильных устройств и серверов, задействованных в проведении Универсиады 2017 г. Как рассказали в компании, для этих целей «Доктор Веб» предоставит новейшие продукты для защиты информации. Ведущие специалисты «Доктор Веб» будут следить за IT-инфраструктурой мероприятия с целью обеспечения её бесперебойной работы. Соответствующий договор о сотрудничестве между компанией «Доктор Веб – Центральная Азия» и Дирекцией по подготовке и проведению Универсиады-2017 г. в г. Алматы был подписан 7 октября 2016 г. Скрытый текст«Информационная безопасность, защита данных – это важнейшая часть общей системы безопасности Универсиады в Алматы. Мы надеемся, что благодаря сотрудничеству с «Доктор Веб» вся IT-инфраструктура предстоящих игр в городе Алматы будет надежно защищена», - подчеркнул в ходе пресс-конференции руководитель Дирекции Универсиады-2017 Наиль Нуров. Компания «Доктор Веб» предоставит лицензии Dr.Web для защиты ПК, серверов и мобильных телефонов, а также программно-аппаратный комплекс Dr.Web Office Shield для защиты IT-инфраструктуры на период проведения игр. Во время подготовки и проведения Универсиады будут использоваться последние разработки компании для комплексной защиты рабочих станций, серверов и мобильных устройств от вирусных атак. «Для компании «Доктор Веб» быть официальным партнером 28-й Всемирной зимней Универсиады 2017 года – огромная честь. Мы осознаем свою ответственность и понимаем, что любые мероприятия такого уровня – это скопление информационных технологий. Практически все, что связано с соревнованиями и их освещением в СМИ, обеспечивается компьютерной техникой. Мы надеемся, что с помощью наших технологий и опыта в организации систем информационной безопасности удастся поставить надежный заслон против любых интернет-угроз», - сказал заместитель генерального директора «Доктор Веб – Центральная Азия» Виталий Бугаев. «Доктор Веб» имеет успешный опыт защиты информационных ресурсов в ходе проведения крупных спортивных мероприятий. В 2011 г. компания обеспечивала информационную безопасность персональных компьютеров и мобильных устройств, задействованных в проведении 7-х зимних Азиатских игр в Казахстане. [свернуть] |

| |  |

| | #40 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

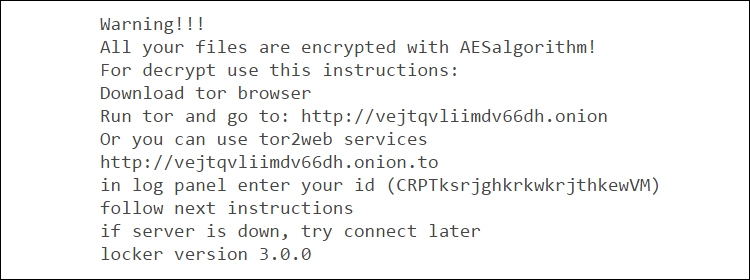

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб» поможет вернуть файлы, закодированные шифровальщиком Encoder.10465 «Доктор Веб» сообщает о том, что специалистам компании удалось найти способ восстановить доступ к файлам, закодированным опасным шифровальщиком Trojan.Encoder.10465. Названный зловред атакует пользователей персональных компьютеров под управлением операционных систем Windows. Троян написан на языке Delphi. Он распространяется в том числе посредством электронной почты в письмах с вложением. Скрытый текст Для шифрования файлов на заражённом компьютере вредоносная программа используется библиотека DCPCrypt, при этом применяется алгоритм AES в режиме CBC с длиной ключа 256 бит. Зашифрованным файлам энкодер присваивает расширение .crptxxx, а также сохраняет на диске текстовый файл с именем HOW_TO_DECRYPT.txt следующего содержания: Нужно отметить, что только в прошлом году от программ-шифровальщиков пострадали как минимум полтора миллиона пользователей. Как показывают исследования, многие такие программы разработаны русскоязычными хакерами. В 2016-м появился опасный класс вымогателей, шифрующих не отдельные типы файлов, а весь накопитель в целом. Такие зловреды могут, например, кодировать главную файловую таблицу (Master File Table, MFT) диска и делать невозможной нормальную перезагрузку компьютера. [свернуть] |

| |  |

| | #41 |

| Модератор  Online: 2мес2нед4дн Регистрация: 30.03.2010

Сообщений: 14,726

Репутация: 127225 (Вес: 1582) Поблагодарили 31,223 раз(а) | Dr.Web CureIt! 11.1.2 (13.04.2017)  Версия программы: 11.1.2 Официальный сайт: Dr.Web CureIt Язык интерфейса: Русский, Английский и другие Лечение: не требуется Системные требования: Windows XP/Vista/7/8/10 x32/x64 Описание: С помощью утилиты Dr.Web CureIt! без установки Dr.Web в системе Вы можете быстро проверить Ваш компьютер и, в случае обнаружения вредоносных объектов, вылечить его. Дополнительная информация: Dr.Web CureIt! Скрытый текстобнаруживает и обезвреживает следующие типы вредоносных программ: • черви; • вирусы; • трояны; • руткиты; • шпионские программы; • программы дозвона; • рекламные программы; • программы взлома; • программы-шутки; • потенциально опасные программы. • Dr.Web CureIt! идеально подходит для ситуаций, когда установка антивируса оказывается невозможной в результате действий вирусов или по какой-либо другой причине, потому что он не требует установки, работает под 32- и 64-битными операционными системами семейств Microsoft® Windows® и Microsoft® Windows Server® (начиная с Microsoft Windows 2000 и заканчивая Microsoft Windows 8) и постоянно обновляется и дополняется свежими вирусными базами, что обеспечивает эффективную защиту от вирусов и прочих вредоносных программ. Помимо этого, Dr.Web CureIt! автоматически определяет язык, который использует операционная система. Если язык вашей операционной системы не поддерживается, то Dr.Web CureIt! будет использовать английский язык по умолчанию. В ходе проверки Dr.Web CureIt! передает на сервера компании «Доктор Веб» общую информацию о проверяемом компьютере и состоянии информационной безопасности на нем. При использовании платной версии Dr.Web CureIt! передача статистики является опциональной. Все антивирусы Dr.Web одновременно используют несколько методов обнаружения вредоносных объектов, что позволяет максимально тщательно проверить подозрительные файлы: • В первую очередь применяется сигнатурный анализ. Он выполняется путем анализа кода подозрительных файлов на предмет соответствия сигнатурам известных вирусов (сигнатурой называется непрерывная конечная последовательность байт, необходимая и достаточная для опознания вируса). При этом сравнение проводится по контрольным суммам сигнатур, что позволяет значительно снизить размер записей в вирусных базах данных, сохранив при этом однозначность соответствия и, следовательно, корректность обнаружения и лечения зараженных файлов. Вирусные базы Dr.Web составлены таким образом, что благодаря одной записи можно обнаруживать целые классы угроз. • После завершения сигнатурного анализа применяется уникальная технология Origins Tracing, которая позволяет определить новые или модифицированные вирусы, использующие известные механизмы заражения файлов. Так, например, эта технология защищает пользователей антивирусных решений Dr.Web от таких вирусов, как вирус-шантажист Trojan.Encoder.18 (также известный под названием gpcode). Кроме того, именно введение Origins Tracing™ позволяет значительно снизить количество ложных срабатываний эвристического анализатора. • Работа эвристического анализатора основывается на неких знаниях (эвристиках) о характерных признаках вирусного и, наоборот, безопасного кода. Каждый признак имеет определенный вес (число, показывающее серьезность и достоверность данного признака). На основании суммарного веса, характеризующего каждый конкретный файл, эвристический анализатор вычисляет вероятность заражения файла неизвестным вирусом. Как и любая система проверки гипотез в условиях неопределенности, эвристический анализатор может допускать ошибки как первого (пропуск неизвестных вирусов), так и второго рода (ложная тревога) [свернуть] Что нового Скрытый текстОбновлена антивирусная база [свернуть] Скриншоты: Скрытый текст    [свернуть] Dr.Web CureIt! 11.1.2 Dr.Web CureIt! 11.1.2 Последний раз редактировалось kosoleg5; 14.04.2017 в 16:32. |

| |  |

| 1 раз(а) сказали "Спасибо": | gydrokolbasa

(14.04.2017)

|

| | #42 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб» выявил в Google Play очередного Android-троянца Вирусные аналитики компании «Доктор Веб» обнаружили в каталоге Google Play игру со встроенным троянцем-загрузчиком. Это вредоносное приложение может без ведома пользователей загружать, устанавливать и запускать другое ПО. Троянца скачали более 1 000 000 владельцев мобильных устройств. Вредоносное приложение, получившее имя Android.DownLoader.558.origin, встроено в популярную игру BlazBlue, которую загрузили более 1 000 000 пользователей. Этот троянец является частью специализированного программного комплекса (SDK, Software Development Kit) под названием Excelliance, предназначенного для автоматизации и упрощения обновления Android-программ. В отличие от стандартной процедуры обновления, когда старая версия приложения полностью заменяется новой, указанный SDK позволяет загружать необходимые компоненты по отдельности без переустановки всего программного пакета. Это дает разработчикам возможность поддерживать версию установленного на мобильных устройствах ПО в актуальном состоянии даже если пользователи самостоятельно не следят за выходом его новых версий. Однако платформа Excelliance работает как троянец-загрузчик, поскольку может скачивать и запускать непроверенные компоненты приложений. Такой способ обновления нарушает правила каталога Google Play, т. к. он представляет опасность. Android.DownLoader.558.origin начинает работу при первом старте программы или игры, в которую он встроен. Троянец вместе с другими элементами приложения извлекается из каталога с его ресурсами и расшифровывается. После этого он самостоятельно загружается при каждом подключении мобильного устройства к Интернету, даже если пользователь больше не запускает зараженное приложение. Троянский модуль отслеживает сетевую активность и пытается соединиться с управляющим сервером. В зависимости от настроек сервера в ответ Android.DownLoader.558.origin может получить команду на загрузку того или иного программного компонента. Например, в случае с игрой BlazBlue модуль предлагает скачать недостающие файлы, а также обновления, если они доступны. Помимо дополнительных ресурсов приложения и его обновлений Android.DownLoader.558.origin способен загружать отдельные apk-, dex- и elf-файлы. При этом их запуск в некоторых случаях может выполняться без ведома пользователя. Например, исполнение кода загруженных dex-файлов происходит автоматически и не требует каких-либо действий со стороны владельца устройства. В то же время при установке скачиваемых apk-файлов пользователь видит стандартное диалоговое окно, однако при наличии root-доступа в системе Android.DownLoader.558.origin может устанавливать их совершенно незаметно. В этом и заключается главная опасность SDK Excelliance. Его авторы в любое время могут отдать команду на загрузку объектов, никак не связанных с основным приложением, – например, рекламных модулей, сторонних программ и даже других троянцев, которые могут быть скачаны в обход каталога Google Play и запущены без разрешения. Специалисты «Доктор Веб» уведомили компанию Google об опасном поведении троянского компонента в SDK, который используется в игре BlazBlue, однако на момент выхода этого материала в каталоге Google Play для скачивания все еще была доступна ее версия с Android.DownLoader.558.origin. Приложения, в которые встроен этот троянец, детектируются как Android.RemoteCode.81.origin и успешно удаляются антивирусными продуктами Dr.Web для Android, поэтому для наших пользователей опасности не представляют. |

| |  |

| | #43 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб»: портал госуслуг заражен и опасен Специалисты «Доктора Веб» обнаружили на портале госуслуг сторонний потенциально опасный код, но не смогли добиться от техподдержки ресурса подтверждения принятых мер по устранению проблемы. Портал госуслуг заражен Российская антивирусная компания «Доктор Веб» опубликовала сообщение о том, что портал государственных услуг России (gosuslugi.ru) скомпрометирован и может в любой момент начать заражать посетителей или красть их информацию В компании утверждают, что ее специалисты обнаружили на ресурсе внедренный в него неизвестными потенциально вредоносный код, сообщили об этом в техническую поддержку сайта, но какой-либо адекватной реакции не дождались. На момент публикации данного материала портал госуслуг, по заверению представителей антивирусной компании, остается скомпрометированным, в чем предлагается убедиться всем желающим, использовав поисковый сервис и задав в нем запрос содержания «site:gosuslugi.ru "A1996667054"», — поисковики, действительно, «видят» этот код на страницах сайта. В компании «Ростелеком», отвечающей за техподдержку портала госуслуг, сообщили CNews что в контексте заявлений «Доктора Веб» оперативно был проведен комплекс мероприятий по устранению уязвимости. «Интересы пользователей портала не нарушены, то есть потенциальная уязвимость не была реализована, — утверждает руководитель направления b2b/b2g департамента внешних коммуникаций «Ростелекома» Инна Губарева. По данным RNS, в пресс-службе Минкомсвязи назвали угрозу от уязвимости на портале госуслуг незначительной, заверив, что она сейчас ликвидируется и в ближайшее время будет закрыта. «Никаких отрицательных последствий для пользователей не предвидится», — сказали в министерстве. Технические подробности Дату начала компрометации, а также прошлую активность по этому вектору атаки, установить на данный момент не представляется возможным, сообщают в «Докторе Веб». Вредоносный код заставляет браузер любого посетителя сайта незаметно связываться с одним из не менее 15 доменных адресов, зарегистрированных на неизвестное частное лицо. В ответ с этих доменов может поступить любой независимый документ, начиная от фальшивой формы ввода данных кредитной карточки и заканчивая перебором набора уязвимостей с целью получить доступ к компьютеру посетителя сайта. В процессе динамического генерирования страницы сайта, к которой обращается пользователь, в код сайта добавляется контейнер <iframe>, позволяющий загрузить или запросить любые сторонние данные у браузера пользователя. На текущий момент специалистами «Доктора Веб» обнаружено не менее 15 доменов, среди которых: m3oxem1nip48.ru, m81jmqmn.ru и другие адреса намеренно неинформативных наименований. Как минимум для пяти из них диапазон адресов принадлежит компаниям, зарегистрированным в Голландии. «За последние сутки запросы к этим доменам либо не завершаются успехом, так как сертификат безопасности большинства этих сайтов просрочен либо не содержит вредоносного кода, однако ничего не мешает владельцам доменов в любой момент обновить сертификаты и разместить на этих доменах вредоносный программный код», — заверяют в компании. |

| |  |

| | #44 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | «Доктор Веб»: около 9% банковских доменов используют неправильные настройки DNS Аналитики компании «Доктор Веб» выяснили, что неправильная настройка DNS-серверов в совокупности с другими факторами может стать одной из возможных причин компрометации веб-сайта. Проведенное исследование показало, что подобные проблемы актуальны для многих российских финансовых учреждений и некоторых государственных организаций. Доменная система имен (DNS, Domain Name System) позволяет получать информацию о доменах и обеспечивает адресацию в интернете. С помощью DNS клиентское программное обеспечение, в частности браузер, определяет IP-адрес интернет-ресурса по введенному URL. Администрированием DNS-серверов занимаются, как правило, сами владельцы доменов. Скрытый текстМногие интернет-ресурсы помимо основного домена второго уровня используют несколько дополнительных доменов третьего или даже четвертого уровней. Например, домен drweb.com использует поддомены vms.drweb.ru, на котором размещается сайт, позволяющий проверить ссылку, файл или найти описание вируса, free.drweb.ru — домен для веб-страницы утилиты Dr.Web CureIt!, updates.drweb.com — страница системы обновлений Dr.Web и т д. С использованием таких доменов обычно реализованы различные технические и вспомогательные службы — системы администрирования и управления сайтом, системы онлайн-банкинга, веб-интерфейсы почтовых серверов и всевозможные внутренние сайты для сотрудников компании. Также поддомены могут быть задействованы, например, для организации систем контроля версий, баг-трекеров, различных служб мониторинга, вики-ресурсов и прочих нужд. При осуществлении целевых атак на веб-сайты с целью их компрометации злоумышленники в первую очередь собирают информацию о целевом интернет-ресурсе. В частности, они пытаются определить тип и версию веб-сервера, который обслуживает сайт, версию системы управления контентом, язык программирования, на котором написан «движок», и прочую техническую информацию, среди которой — список поддоменов основного домена атакуемого веб-сайта. С использованием такого списка злоумышленники могут попытаться проникнуть в инфраструктуру интернет-ресурса через «черный ход», подобрав учетные данные и успешно авторизовавшись на одном из внутренних непубличных сервисов. Многие системные администраторы не уделяют должного внимания безопасности таких ресурсов. Между тем такие «внутренние» сайты могут использовать устаревшее программное обеспечение с известными уязвимостями, содержать отладочную информацию или допускать открытую регистрацию. Все это может значительно упростить задачу злоумышленникам. Если обслуживающие веб-сайт DNS-серверы настроены правильно, взломщики не смогут получить по своему запросу информацию о доменной зоне. Однако в случае неправильной настройки DNS-серверов специальный AXFR-запрос позволяет киберпреступникам получить полные данные о зарегистрированных в доменной зоне поддоменах. Неправильная настройка DNS-серверов сама по себе не является уязвимостью, однако может стать косвенной причиной компрометации интернет-ресурса. Аналитики «Доктор Веб» провели исследование настройки DNS-серверов ряда российских банков и государственных организаций. Было установлено, что из примерно 1000 проверенных доменов российских банков 89 отдают доменную зону в ответ на внешний AXFR-запрос. Информация об этом была передана в Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере (FinCERT) Банка России. Кроме того, некорректные настройки были выявлены на сайтах нескольких государственных организаций. Компания «Доктор Веб» напоминает администраторам сайтов о том, что корректная настройка DNS является одним из факторов, способных обеспечить безопасность интернет-ресурсов. [свернуть] |

| |  |

| | #45 |

| Постоялец  Online: 4мес0нед6дн Регистрация: 26.08.2013

Сообщений: 25,645

Репутация: 52470 (Вес: 1049) Поблагодарили 25,754 раз(а) | Dr.Web обнаружил загрузчик троянца для «умных» Linux-устройств на базе MIPS и MIPSEL Собранная специалистами «Доктор Веб» статистика показывает, что на первом месте среди стран, к которым относятся IP-адреса зараженных Linux.Hajime устройств, находится Мексика. Также в тройку входят Турция и Бразилия. Ассортимент современных вредоносных программ для устройств под управлением Linux чрезвычайно широк. Одним из широко распространенных троянцев для этой ОС является Linux.Hajime, несколько загрузчиков детектировал только Антивирус Dr.Web. Троянцы семейства Linux.Hajime известны вирусным аналитикам с конца 2016 г. Это сетевые черви для Linux, распространяющиеся с использованием протокола Telnet. После успешной авторизации путем подбора пароля плагин-инфектор сохраняет на устройство хранящийся в нем загрузчик, написанный на ассемблере. С компьютера, с которого осуществлялась атака, тот загружает основной модуль троянца. В свою очередь вредоносная программа включает инфицированное устройство в децентрализованный P2P-ботнет. Linux.Hajime способен заражать объекты с аппаратной архитектурой ARM, MIPS и MIPSEL. Помимо вредоносного загрузчика для ARM-устройств в «дикой природе» уже более полугода распространяются аналогичные по своим функциям модули для устройств с архитектурой MIPS и MIPSEL. Первый из них получил наименование Linux.DownLoader.506, второй — Linux.DownLoader.356. На момент подготовки этой статьи они оба детектировались только продуктами Dr.Web. Кроме того, вирусные аналитики «Доктор Веб» установили, что помимо использования троянцев-загрузчиков злоумышленники осуществляют заражение и при помощи стандартных утилит, например, скачивают Linux.Hajime посредством wget. А начиная с 11 июля 2017 года киберпреступники стали загружать троянца на атакуемое устройство с помощью утилиты tftp. Компания «Доктор Веб» напоминает: одним из наиболее надежных способов предотвращения атак на Linux-устройства является своевременная смена установленных по умолчанию логина и пароля. Кроме того, рекомендуется ограничивать возможность подключения к устройству извне по протоколам Telnet и SSH и своевременно обновлять прошивку. Антивирус Dr.Web для Linux определяет и удаляет все упомянутые версии загрузчиков Linux.Hajime, а также позволяет выполнить дистанционное сканирование устройств. |

| |  |

| | #46 | |

| Модератор  Online: 2мес2нед4дн Регистрация: 30.03.2010

Сообщений: 14,726

Репутация: 127225 (Вес: 1582) Поблагодарили 31,223 раз(а) |

Dr.Web Security Space на 3 месяца (демолицензия).

| |

| |  |

| | #47 | |

| Модератор  Online: 2мес2нед4дн Регистрация: 30.03.2010

Сообщений: 14,726

Репутация: 127225 (Вес: 1582) Поблагодарили 31,223 раз(а) |

Dr.Web Security Space демолицензия на 90 дней

| |

| |  |

|

| Здесь присутствуют: 1 (пользователей: 0 , гостей: 1) | |

| |